Про Emoji на iOS — включение, расшифровка и классные способы применения. Ios расшифровка

Расшифровка цифро-буквенных маркировок версий Cisco IOS

Train - направление/ветка развития IOS.

Что касается Train Number и Maintenance Release, то тут понятно, чем цифра больше, тем новее IOS.А вот что показывает Technology Designator (Технологический код/показатель)?

Релизы 12.3/T и 12.2S/SE/SB/SG/SR/SX смотрите по ссылке источника ниже.

Релизы IOS 12.4 были как с буквой Т (Technology Train), так и без буквы Т (Mainline Train). Эти релизы развивались отдельно друг от друга с периодической синхронизацией.Версии 12.4 с буквой Т содержат в себе самые последние фичи (new features and new hardware), которых не было в версиях 12.4 без буквы Т.Версии 12.4 без буквы Т содержат новые программные исправления (software fixes) и наследуют фичи предыдущих версий 12.3 с буквой Т.

Maintenance Release в версиях без Т могут содержать буквенные окончания в нижнем регистре, например, 12.4(21а).21 - это Maintenance Releaseа - ребилд (новые исправления) Mainline Train

Maintenance Release в версиях с Т могут содержать цифровые окончания, например, 12.4(20)T1.20 - это Maintenance Release1 - ребилд (новые исправления) Technology Train

Релизы IOS 15.х стали выпускаться с буквами Т (Technology Train) и М (Mainline Train). Эти релизы теперь развиваются последовательно.

Extended maintenance releases contain an uppercase M and provide bug fixes for 44 months.A standard maintenance release contains an uppercase T and only provides bug fixes for 18 months.

Версии IOS, которые выпускаются каждые 44 месяца маркируют индексом М, а те, что выпускаются каждые 18 месяцев - индексом Т. Хотя для версий 15.х планируется ускорить выпуск М релизов до раза в 20 месяцев.

Другими словами М - это стабильный релиз, а Т - это технологический.

Источник http://www.cisco.com/web/about/security/intelligence/ios-ref.html

diflyon.livejournal.com

ios - Расшифровка iOS AES256

Из документов google:

Для ключа, когда вы передаете строку, она обрабатывается как ключевая фраза и используется для получения фактического ключа и IV. Или вы можете передать WordArray, который представляет фактический ключ. Если вы передадите фактический ключ, вы также должны передать фактический IV.

Для CryptoJS.AES.encrypt()

Строка передается в виде ключа, который будет выведен другим ключом, а также iv. Это будет проблемой совместимости, потому что метод фактического деривации ключей должен быть известен, а также iv-вывод и дублируется в iOS.

Ни одно из вышесказанного не является стандартом.

Решение находится в JavaScript, чтобы передать в качестве WordArray правильный размер (256 бит) и WordArray iv.

Или в документах:

"Вы можете определить свои собственные форматы, чтобы быть совместимыми с другими реализациями crypto. Формат - это объект с двумя методами - stringify и parse - который преобразует объекты CipherParams и строки шифрованного текста.

Тогда с ними одно и то же шифрование/дешифрование можно сопоставить в iOS.

Вот некоторая информация, которую я выяснил, это WRT зашифрованные данные до кодировки base64:

Первые 8 байтов "Salted__", вероятно, используются расшифровкой Javascript, чтобы знать способ использования. Следующие 8 байтов являются случайными. Они различны для каждого шифрования одних и тех же данных одним и тем же ключом. Они могут быть получены из ключа со случайным компонентом. Следующие байты находятся в группах по 16 байт (blockize), достаточно, чтобы содержать данные + дополнение. Заполнение всегда добавляет по крайней мере один дополнительный байт.

Поскольку IV является случайным зашифрованными байты будут отличаться для каждого шифрования с теми же данными и ключом, но могут быть извлечены с помощью какого - то образом с помощью ключа и ведущего байт повторно генерировать ключ и IV. Метод не секрет, как мне неизвестно.

Конечно, это не особенно помогает, но показывает проблему.

ios - Расшифровка AES в iOS: заполнение PKCS5 и CBC

Во-первых, вы можете беспокоиться о дополнении позже. Предоставление 0, как вы это делали, означает AES CBC без заполнения, и с этой конфигурацией вы должны увидеть свое сообщение в порядке. Albiet потенциально с некоторыми прописными байтами на конце. Так что уходит:

- Вы не правильно загружаете ключ.

- Вы не загружаете IV правильно.

- Вы не правильно загружаете данные.

- Сервер делает то, чего вы не ожидаете.

Чтобы отладить это, вам необходимо изолировать вашу систему. Вы можете сделать это, выполнив тест loopback, в котором вы шифруете и затем расшифровываете данные, чтобы убедиться, что вы загружаете все правильно. Но это может ввести в заблуждение. Даже если вы что-то не так (например, загрузите ключ назад), вы все равно сможете расшифровать то, что вы зашифровали, потому что вы делаете это точно так же неправильно с обеих сторон.

Итак, вам нужно протестировать против Known Answer Tests (KAT). Вы можете посмотреть официальные KAT на AES wikipedia entry. Но так получилось, что я разместил еще один ответ здесь, на SO, который мы можем использовать.

Учитывая этот ввод:

KEY: 0x00, 0x01, 0x02, 0x03, 0x04, 0x05, 0x06, 0x07, 0x08, 0x09, 0x0a, 0x0b, 0x0c, 0x0d, 0x0e, 0x0f, 0x10, 0x11, 0x12, 0x13, 0x14, 0x15, 0x16, 0x17, 0x18, 0x19, 0x1a, 0x1b, 0x1c, 0x1d, 0x1e, 0x1f IV: 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0 PLAIN TEXT: encrypt me CIPHER TEXT: 338d2a9e28208cad84c457eb9bd91c81Подтвердите с помощью сторонней программы, что вы можете расшифровать текст шифрования и получить простой текст.

$ echo -n "encrypt me" > to_encrypt $ openssl enc -in to_encrypt -out encrypted -e -aes-256-cbc \ > -K 000102030405060708090a0b0c0d0e0f101112131415161718191a1b1c1d1e1f \ > -iv 0000000000000000 $ hexdump -C encrypted 00000000 33 8d 2a 9e 28 20 8c ad 84 c4 57 eb 9b d9 1c 81 |3.*.( ....W.....| 00000010 $ openssl enc -in encrypted -out plain_text -d -aes-256-cbc \ > -K 000102030405060708090a0b0c0d0e0f101112131415161718191a1b1c1d1e1f \ > -iv 0000000000000000 $ hexdump -C plain_text 00000000 65 6e 63 72 79 70 74 20 6d 65 |encrypt me| 0000000aИтак, теперь попробуйте расшифровать этот тест с известным ответом в вашей программе. Обязательно включите дополнение PKCS7, потому что это то, что я использовал в этом примере. Как упражнение, расшифруйте его без прокладки и посмотрите, что результат тот же, за исключением того, что у вас есть прописные байты после текста "зашифровать меня".

Реализация KAT - большой шаг. В нем говорится, что ваша реализация правильная, но ваши предположения о поведении на сервере неправильны. И тогда пришло время начать опрос этих предположений...

(И P.S., те варианты, о которых вы упомянули, не являются взаимоисключающими. ECB означает отсутствие IV, а CBC означает, что у вас есть IV. Нет отношения к заполнению.)

Хорошо, я знаю, что сказал это упражнение, но я хочу доказать, что даже если вы зашифруете с заполнением и расшифровывать без заполнения, вы не получаете мусор. Поэтому, учитывая KAT, который использовал дополнение PKCS7, мы расшифровываем его без опции дополнения и получаем читаемое сообщение, за которым следует 06, используемый в качестве байта заполнения.

$ openssl enc -in encrypted -out plain_text -d -aes-256-cbc \ -K 000102030405060708090a0b0c0d0e0f101112131415161718191a1b1c1d1e1f \ -iv 0000000000000000 -nopad $ hexdump -C plain_text 00000000 65 6e 63 72 79 70 74 20 6d 65 06 06 06 06 06 06 |encrypt me......| 00000010 $Расшифровать ios название

Ребята мне конец!

Формат файла какой? С некоторыми можно попытаться скинуть на ПК и открыть в LibreOffice Writer (M$ Office Word не поможет! ) с исправлением кодировки. Не факт, что в Вашем случае поможет, но других вариантов не существует.

Train - направление ветка развития IOS. Что касается Train Number и Maintenance Release, то тут понятно, чем цифра больше, тем новее IOS.

Это не горе совсем ...надеюсь что вы стихи вспомните по любому.

А что небыло ПК для этого. Пиши стихи на ПК а не натрубе, или трубу держи на зарядке чтоб горя не случилось на будущее

Да, скопируй на комп и открой с помощью не Ворда, а Блокнот или Ворд пад

Открой в LibreOffice Writer....поможет

Тоже так было не раз, но лучше Пушкина не напишешь, бросай это дело.

Расшифрованные кодовые названия Apple устройств, таких как iPhone3,3 и другие. ... Официальные прошивки iOS.

Если сам писал, то помнить все должен.

Кто виноват то?: ) Попробуй перевести эти твои ,,восточные иероглифы,,

Файл на почту, авось разберу и помогу

Не везет тебе!

Нефиг на ведроиде стихи писать. =)

Расшифровка еазвания Cisco IOS Вопрос по расшифровке названий Cisco IOS, вот например ... Лучше танцевать от того, что вам нужно в иосе.

Копировать на компьютер, искать поиском программы восстановления документов и пытаться

Скопировать файл на комп и попробовать открыть программой "Штирлиц". Хорошая такая прога, много чего может. «Шти́рлиц» — это бесплатная утилита с закрытым исходным кодом, которая способна расшифровывать практически любые тексты, написанные в различных кодировках, транслитерации, а также отобразить двоичные данные, зашифрованные в текстовой форме или тексты, которые подверглись смешанному перекодированию. Программа позволяет приводить к читаемому виду тексты на русском языке в различных кодировках (DOS, ISO 8859-5, KOI-8r, MAC, Win-1251 и пр. ) и форматах (HTML, RTF, Quoted-printable, UTF-7, UTF-8), поддерживает перевод текстов из одной кодировки в другую, перевод транслитерированных текстов, расшифровывает тексты и файлы, закодированные с помощью uuencode, xxencode, base64, binhex, BtoA. Программа может обрабатывать тексты, содержащие фрагменты, написанные в нескольких различных кодировках и тексты, прошедшие через смешанное перекодирование. Поддерживает возможность добавления схем транслитерации и кодировок, а также позволяет вносить изменения в существующие схемы. Нередко электронные письма оказываются написанными непонятными символами (так называемые кракозябры) . Причина заключается в том, что автор письма и его получатель работают с разными кодировками. Для исправления этого необходимо перекодировать содержимое письма из исходной кодировки в ту, в которой работает получатель. Программа может применяться при просмотре текстовых файлов, созданных в других операционных системах, при общении через мгновенные сообщения, при работе с БД (чтение содержимого таблицы после резервного копирования иногда затруднительно) , при работе через удалённый доступ.

Не зря про тебя аннекдоты есть вовочка

А я заметки на диктофон делаю...

Если на iPhone делал, то таких проблем не было бы.

К примеру популярнейший смартфон под названием iPhone тоже базируется на этой ... Извиняюсь ошибся что то, а IOS расшифровал верно! более года назад.

Установи кодировку ЮТФ8 или пиши снова)или прогой штирлиц или както по другому она разблокирует!

Я дам хороший совет. Записывать стихи в Микрософт офис ворд! И на компе, ну а если хорошая идея придёт например в метро или где то в непочётном месте, носи с собой маленькую написную книжку с ручкой!

Какая глупость на телефоне документы писать.. . Это всё равно что спать на потолке

Конвертация!!!

Вот почитай может подойдет http://samlab.ws/category/videoconvert/

Enhanced Standart image определяется файлом иоса или чем? ... Смущает то что в названии 48-портового присутвует SI, а файлы прошивок в них с одинаковыми названиями, ну просто билды немного разных версий.

Обновился релиз уважаемой многими программы Fox Video Converter, которая предназначена для преобразования ( конвертации) и нарезки видеофайлов. Конвертируйте любой файл мультимедиа из любого предусмотренного формата (включая AVI, ASF, WMV, MPG, MPEG, MOV, MP4, OGG, WAV, MP2, DivX и более) в другой формат.

AVI это контейнер, в нем может находится любой поток и любое их количество. а DivX - это кодек, поток сжатый этим кодеком запросто сочетается с AVI контейнером.

DivX - сие есть название кодека, сжимающего видеофайлы, AVI - сие есть тип видеофайла, расшифровываемый как Audio-Video Interleave. Так что исходя из твоего вопроса, он задан некорректно. Но ответить могу. Качай VirtualDub, эта маленькая и удобная программка кодирует все что угодно в avi формат, но ТОЛЬКО если в твоей системе установлены кодеки для того типа файла, который ты хочешь реконвертировать.И если бы ты "облазил весь интернет", ты бы нашел кучу всего, а не стал бы задавать вопрос здесь. Хотя бы в гугле просто ввести divx в avi и он тебе понавыдает столько всего, включая программы и статьи. Лентяй.

Любой видиоконвертор может это. Например Total Vidio Convertor с ключикомможешь скачать здесь: [ссылка заблокирована по решению администрации проекта]Если ссылку уберут, пиши на мыло

Как расшифровать буку S на конце названия модели телефона iPhine? S - Small ?

Не всегда, я такой марки телефона вообще не слышала. Может вы имели ввиду iPhone? Тогда это зависит от модели, если 4S - то S - это значит что в телефоне есть программа Сири, а в модели 5S - значит что у телефона кнопка "домой" дополнена сканером отпечатка пальца.

Что такое iOS расшифровка термина. ... Название расшифровать легко OS это Операционная Система , а буква i указывает на то, что эта платформа...

Я только в АйФеде шарю. IPhine, увы, не видел...

3GS-Speed, 4S-Siri, 5S-Scanner

Как раскодировать картинку???

Можно с помощью приложения для андроид или iOS устройств, называется QR Codehttps://play.google.com/store/apps/details?id=la.droid.qrэто для андроид телефона или планшета

Этот процесс также известен под названием device hardening повышение ... Apple не может расшифровать данные. Обзор безопасности iOS Сентябрь 2015 г. 44 Для...

Надо выровнять яркость фона, либо добавить контраста на границах пикселов. Вручную, графическим редактором.

Нужна помощь переводчика- технаря CAT 3750X IOS UNIVERSAL WITH WEB BASE DEV MGR

Скорее всего имеется в виду Web Based Device Manager - т. е. управление устройством осуществляется через web-интерфейс.Тем более, eсли я правильно понял, и это какое-то сетевое устройство Cisco. A IOS - это обозначение специального ПО Cisco, IOS Software.

Для получения подробной информации о любом IOS образе идем на Cisco Feature Navigator и ищем по названию образа, либо по названию нужной вам фичи.

Что такое мобильные облачные сервисы?

Мобильные облачные сервисы подразумевают собой клиент-серверное программное обеспечение, которое для работы использует внешнюю инфраструктуру, а не ресурсы мобильного устройства

IOS до 24 июня 2010 года iPhone OS операционная система для смартфонов, электронных планшетов и носимых проигрывателей, разрабатываемая и выпускаемая американской компанией Apple.

Бесконечное лето (моды)

"Как делать моды? Как расшифровать сценарий, вскрыть игровые ресурсы? Как открыть спрайты? Править1. Скачать python.org версию 2.7.9.2. Скачать архив с github.com/yuriks/unrpyc3. Переместить распакованные файлы в папку game бесконечного лета.4. Создать ярлык к unrpyc.py и прописать имя нужного тебе rpyc файла5. Запустить ярлык6. Вместо rpyc появляется rpy, который открывается любым текстовым редактором. "Информация из официльного сайта (ЧЗВ): http://ru.everlasting-summer.wikia.com/wiki/FAQТакже смотри сюда: ( http://ru.everlasting-summer.wikia.com/wiki/Категория:Моды_и_сценарии )

Расшифровываем бинарники приложений iOS Разработка программ для Cydia. ... Ман пригодится для многих твикоделов и хакеров,тк позволяет расшифровать...

Если я уже раскодировал iphone на нашу сеть могу ли я его прошить? можно его прошить или раскодировка стерется?

Это называется разлочка. Говори правильно.Если подымишь прошивку до 3.1.3, то получишь "кирпич" - решения по разлочке (3G и 3GS) пока нет.

Как расшифровать название ios на cisco? Автор вопроса Questioner Категория Не указано Просмотров 28 Ответов 0 Дата размещения 07 окт 18 23. Ответы.

Чем кастомная прошивка отличается от обычных или официальных?

Чем отличается обычно описывают. Официальная всегда надёжней.

Многие пользователи интересуются, как расшифровать серийный номер iPhone, и что это даст. ... Как правило, серийными номерами оснащены те смартфоны на базе iOS...

Вот не разумею я, если честно, какой смысл что там перепрошивать, на довольно свежей модели, тем более, когда не сильно разбираетесь в прошивках. Кончится это тем, что брикнете зверушку ( у вас уже все идет к этому) , и пойдёте в СЦ, где с вас денег попросят, и не мало. Или же здесь будите писать ПАМАГИТЕ!Купили, и пользуйтесь, зачем лезть?

Есть официальная прошивка (как у тебя сейчас) и есть неофициальные.Неофициальные разделяются на модифицированные, собранные из чистого стокового андроида и портированнные с других девайсов.Модифицированные - это прошивки, за основу которых взята официальная прошивка, но модифицированная энтузиастами. Как правило уже рутованная. Удаляют некоторые ненужные вещи, которые навязывает разработчик, добавляют самый нужный софт. Смартфоны с такой прошивкой могут синхронизироваться с Kies и у них сохранен функционал официальной прошивки.Собранные из исходников (их еще называют AOSP) - это андроид в чистом виде, каким его создал гугл. На такой прошивке могут не работать некоторые функции, которые есть в официальной прошивке. (Для примера у меня есть i9000, на официальной прошивки он может аппаратно декодировать видо для воспроизведения, на AOSP прошивках он эту фнкцию не поддерживает, так как самсунг не выложил в открытый доступ кодеки. ) Еще может не работать радио и другие устройства. Сюда же относят такие прошивки как CyanogenMod (создана на основе AOSP), AOKP, MIUI (На основе CyanogenMod, отличительной особенностью является интерфейс как у айфона) . Так же на основе этих прошивок есть еще куча прошивок. Хоть эти прошивки могут и не иметь некоторых функций, функционал у них значительно расширен.И портированные прошивки - тут все понятно. Взяли прошивку от одного устройства и поставили на другое. Но такие устройства должы иметь максимально одинаковое железо.Какую ставить - решай сам. Лучше конечно попробовать все собственноручно, походить с новой прошивкой хоть пару дней. Начни с модифицированной, потом попробуй AOSP и так далее.Здесь есть каталог тем с прошивками, чтобы не насиловать гугл и свои нервы: http://4pda.ru/forum/index.php?showtopic=283211

Нужен рекодер, чтоб переводил все видео форматы в тот который мне нужен дайте ссылку

Http://www.cwer.ru/formatfactory_2_10_0

Изоляторы серии ИОС применяются для изоляции и крепления токоведущих частей в электрических аппаратах ... Технические характеристки ИОС. Тип изолятора.

Дело даже не в программе которой вы собираетесь декодировать, а установленныз кодеках. Рекомендуем: [ссылка заблокирована по решению администрации проекта] и http://www.divx.com/en/win

Movavi Видео Конвертер 8.1 Rus СофтMovavi Видео Конвертер — это программа для конвертации видео и аудио в удобный для вас формат. Конвертируйте видео, аудио и DVD. Сохраняйте видео для iPod, iPhone, PSP, Zune, КПК, MP4-плееров и сотовых телефонов. Загружайте онлайн-видео. Записывайте DVD.Movavi Видео Конвертер подойдет пользователю с любыми навыками в работе с видео: программа предлагает как готовые настройки популярных форматов для новичков, так и ручную настройку параметров для продвинутых пользователей, а встроенные профессиональные фильтры помогут улучшить качество видео и решить наиболее распространенные проблемы при конвертации видео.Есть возможность конвертации только выделенной области видео, поворота на 90, 180 или 270 градусов, добавления в видео текста и логотипа, выбора и настройки множества статичных и анимированных тем DVD-меню.Основные возможности:• Поддержка более 40 видео, аудио и графических форматов• Конвертация видео высокого разрешения• Конвертация DVD в любые видеоформаты, сохраняя многоканальный звук. Конвертируйте отдельные эпизоды DVD, выбирайте нужные аудиодорожки и субтитры.• Конвертация FLV-видео для мобильных устройств• Конвертация аудиоформатов• Конвертация онлайн-видео• Запись файлов на CD и DVD• Одновременная конвертация в несколько форматов• Новый выходной видеоформат: M2T• Повышение скорости конвертации для видео H.264• Поддержка современных многоядерных процессоровГотовые настройки для популярных медиаплееров:• Apple iPod, iPhone, Apple TV (MP4, h.264)• Sony PSP (MP4, h.264)• Zune от Microsoft (WMV, MP4, h.264)• Портативные медиаплееры Epson (MP4)• Портативные медиаплееры Creative Zen (WMV)• Портативные медиаплееры Archos (WMV)• BlackBerry (MP4)• Другие PDA/Pocket PC (WMV, MP4, h.264)• 3GP, 3G2, 3GP2, 3GPP, 3GPP2 для сотовых телефоновГод выпуска: 2009Разработчик: [ссылка заблокирована по решению администрации проекта]Интерфейс: русскийПлатформа/ОС: Windows™ 2000 | XP | VistaЛекарство: crackРазмер файла: 59.78 Mбhttp://www.warex.ru/soft/70607-movavi-video-konverter-81-rus.html============Magic Video Converter, v8.0.8.25 СофтРазмер: 15 mbhttp://www.warex.ru/soft/13701-magic-video-converter-v8.0.8.25.html====================OJOsoft Total Video Converter v2.6.5.430 RUSРазмер: 9.86mbhttp://www.warex.ru/soft/60904-ojosoft-total-video-converter-v265430-rus.html

Зайди на [ссылка заблокирована по решению администрации проекта]Прога называется Format Factory, отличный конвертер и бесплатный:)

nikolaevsk-russia.ru

Про Emoji на iOS — включение, расшифровка и классные способы применения

Не многие владельцы iPhone и iPad знают что экранная клавиатура устроиства позволяет вводить смаилики и разнообразные иконки. Для этого вам не понадобится скачивать никаких сторонних приложений из AppStore. Нужно всего лишь зайти в настройки телефона или планшета и добавить дополнительную клавиатуру которая называется Emoji. Итак, сегодня мы расскажем, как включить Эмодзи (Emoji), как расшифровать значение смайлов и как применять их с пользой для ума.

Вам необходимо зайти в Настройки >Основные > Клавиатура (англ. Setting > Generals > Keyboard)

Далее выбрать пункт Клавиатуры > Новые клавиатуры (Keyboards > New keyboards) и пролистав списко доступных клавиатур в самый низ выбрать Эмодзи (Emoji).

После того, как вы проделаете эти действия, дополнительная клавиатура появится среди стандартных языков на клавиатуру Вашего iOS-устройства и будет доступна в любом приложении. Чтобы переключиться Эмоджи, достаточно нажать на кнопку с глобусом, как это делается при переключении языка.

Не все знают, что операционная система iOS позволяет узнать значение абсолютно всех смайлов. Она в прямом смысле скажет значение каждого смаила на языке, установленном в устройстве (в нашем случае на русском). Чтобы включить возможность прослушивания значения смайлов, нужно войти в Настройки > Основные > Универсальный доступ (англ. Setting > Generals > Accessibility) и включить пункт Проговаривание (Speak Selection). Тут же можно выбрать голос, отрегулировать скорость произношения слов, а также выделение слов при их произношении программой.

Как использовать эту функцию:

После введения смайла (одного или нескольких) Вам нужно просто выделить нужный смайлик, в выпавшем меню (с помощью стрелки ) дойти до пункта Произнести и нажать на нем. Вот и всё — наслаждаемся дикцией и значениями, некоторые из которых Вас удивят ;)

В заключении хочется сказать, что обилие смайлов на различные темы позволяет не просто ставить улыбку и подмигивать, порой целое сообщение может состоять из одних, правильно подобранных значков и это можно обернуть не просто приятной забавой для друзей, но и полезным развлечением для ума.

Например, портал LOOK AT ME предлагает угадать, какие произведения русской классики зашифрованы с помощью Эмодзи. Проверьте себя и друзей ;)Ответы доступны при наведении мышью на изображение.

Выбрать и приобрести iPhone или iPad Вы можете в этом разделе нашего интернет-магазина.

Тегтер: технологии , IT , советы от bff , советы от bff_kz , bff , bff_kz , bff-kz , советы от bff-kz , apple , ios , iPhone , iPad , инструкции

horde.me

Что означает серийный номер iPhone, iPod, iPad

Серийный номер iPhone, iPad и других продуктов Apple — это уникальная комбинация цифр и букв, в которой заключена определенная информация об устройстве: его модель, место производства, дата выпуска и многое другое.Как узнать серийный номер iPhone, iPad?

Узнать серийный номер вашего девайса можно несколькими способами. Наиболее простой способ — это заглянуть в настройки вашего iPhone или iPad. Для этого запускаем приложение «Настройки» и идем в «Основные» > «Об этом устройстве», где в общем списке ищем заветную строчку «Серийный номер».Если у вас где-то неподалеку лежит коробка от мобильного девайса, взгляните на неё. Информацию о серийном номере следует искать на наклейке, расположенной на задней стороне коробки.

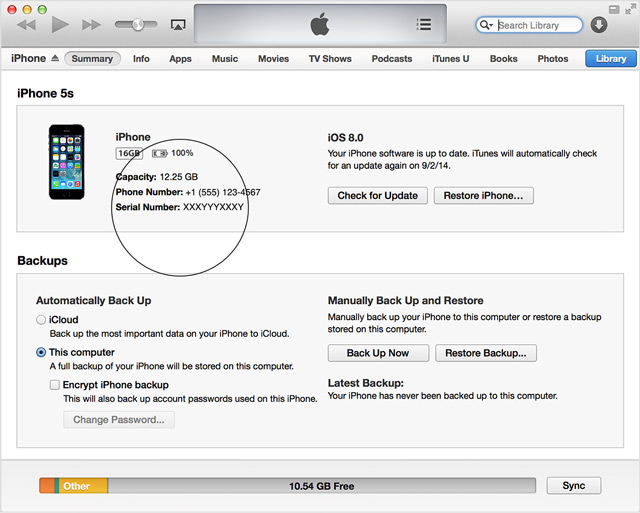

Если по каким-то причинам коробка не сохранилась, а экран устройства не работает, воспользуйтесь программой iTunes. Для этого девайс необходимо подключить к компьютеру и, запустив на ПК iTunes, перейти в раздел «Обзор».

Также серийный номер может быть выгравирован на самом корпусе устройства. Однако найти эту информацию можно лишь у iPad и iPod Touch.

Также серийный номер может быть выгравирован на самом корпусе устройства. Однако найти эту информацию можно лишь у iPad и iPod Touch. Расшифровка серийного номера iPhone, iPad

После того, как вы нашли серийный номер своего мобильного устройства, прежде чем перейти к его расшифровке необходимо сосчитать количество знаков в комбинации. Еще не так давно Apple использовала 11-значные серийные номера, но с 2010 года компания начала переходить на 12-значные. При этом структура таких номеров различается, что важно учитывать при попытке расшифровки. Структура 11-значного серийника выглядит следующим образом:

- первые два знака — это идентификатор подразделения, грубо говоря, номер цеха;

- третий знак — это последняя цифра года производства данного устройства. Например, если телефон был выпущен в 2010 — будет 0, если в 2011 — 1, в 2012 — 2 и так далее;

- следующие два красных знака — неделя производства. У меня это «08» — восьмая неделя 2011 года, то есть февраль;

- с шестого по восьмой знак — код номера iPhone в этой партии, за 8 неделю 2011 года. У меня это «4CQ»;

- идущие следом два знака, заключенные в оранжевый квадрат, обозначают модель и ее цвет;

- ну и последний знак (желтым цветом) указывает на объем памяти устройства.

Такие серийные номера имеют следующую структуру:

Такие серийные номера имеют следующую структуру: - первые три знака — это код подразделения. Все iPhone, iPad и iPod touch производятся на гигантском заводе Foxconn в КНР. У этого предприятия много подразделений и, к сожалению, полного списка значений комбинации этих знаков нет ни у кого, разве что у Apple;

- четвертый знак — код полугодия, в котором выпущено устройство;

- пятый знак — код недели выпуска, причем отсчет идет с начала полугодия, которое шифруется четвертым знаком;

- с 6 по 8 цифры — уникальный для каждого устройства код

- последние четыре знака — код модели, сообщающий информацию о поколении, объёме памяти, цвете модели и так далее.

Если вы не нашли ответа на свой вопрос или у вас что-то не получилось, а в комментаряих ниже нет подходящего решения, задайте вопрос через нашу форму помощи. Это быстро, просто, удобно и не требует регистрации. Ответы на свой и другие вопросы вы найдете в данном разделе.

К слову, следите за новостями app-s.ru через нашу группу Вконтакте или в Telegram. У нас чертовски интересная лента новостей.

Порядок вывода комментариев: По умолчаниюСначала новыеСначала старые

app-s.ru

Яблочный forensic. Извлекаем данные из iOS-устройств при помощи open source инструментов

По состоянию на июль прошлого года Apple продала более 800 миллионов устройств, работающих под управлением iOS. Более половины из них — различные модели iPhone. При таком количестве устройств в обращении совершенно не удивительно, что они часто становятся объектами компьютерно-технической экспертизы (forensics). На рынке представлены различные решения для автоматизации подобных экспертиз, но ценник на них зачастую делает их недоступными. Поэтому сегодня мы поговорим о том, как можно провести такую экспертизу с минимальными затратами или, проще говоря, используя бесплатные и/или open source инструменты.Немного теории

При проведении экспертизы в большинстве случаев подразумевается физический доступ к устройству, и перед экспертом стоят две задачи: извлечь как можно больше данных и информации из устройства и оставить при этом как можно меньше следов (артефактов). Вторая задача особенно важна, если результаты экспертизы представляются в суде: слишком большое количество артефактов может помешать проведению повторной экспертизы, что, в свою очередь, может поставить результаты первоначальной экспертизы под сомнение. Во многих случаях избежать появления артефактов невозможно; эту проблему пытаются решать, подробно документируя артефакты, создаваемые на различных этапах проведения исследования. Данные, хранящиеся на iOS-устройствах, защищены относительно хорошо, и, чтобы их извлечь, обычно нужно преодолеть следующие препятствия:- Пасскод. Он защищает устройство от неавторизованного доступа (в том числе и от экспертизы) и криптографически защищает часть данных. Это значит, что даже если пасскод как-то обойти, то некоторые файлы и записи Keychain будут недоступны, потому что устройство не сможет получить соответствующие ключи шифрования, не зная пасскод.

- Связка ключей (Keychain). Это централизованное хранилище паролей, токенов, ключей шифрования и прочих секретов, в котором Apple рекомендует разработчикам приложений держать ценные данные. Физически представляет собой SQLite3-базу, записи в которой зашифрованы и доступ к которой осуществляется опосредованно, через запросы к сервису `securityd`.

- Шифрование файлов. В отличие от систем полнодискового шифрования (full disk encryption, FDE), iOS шифрует каждый файл отдельным ключом (чем-то это напоминает EFS в Windows). Часть файлов защищена ключом, производным от уникального ключа устройства, и может быть расшифрована без знания пасскода, часть защищена таким образом, что расшифровать их без знания пасскода невозможно.

Извлечение данных

Для извлечения данных из iOS-устройств на практике традиционно применяются несколько методов:- «Физическое извлечение» позволяет получить побитовый образ диска, все ключи шифрования устройства и, в большинстве случаев, также позволяет перебирать пасскод (если он установлен). Для физического извлечения в общем случае требуется выполнение кода на устройстве в контексте пользователя с полными правами (root) и вне песочницы (sandbox). Этот метод был популярен несколько лет назад, так как уязвимость в загрузчиках старых устройств (таких как iPhone 4 или первые iPad’ы) позволяла выполнять на устройстве произвольный код. На более новых устройствах физическое извлечение возможно (да и то с оговорками) только при наличии jailbreak, поэтому сегодня мы его рассматривать не будем.

- «Логическое извлечение» использует для получения данных интерфейсы и сервисы, которые уже есть на устройстве и которые используются программами вроде iTunes или Xcode. Классическим примером здесь служит создание резервной копии iTunes: для ее создания не нужно устанавливать на устройство никаких дополнительных программ, и при этом она содержит большое количество ценной информации об устройстве (включая список контактов и вызовов, историю переписки, историю местоположений, фото/видео). Но одним только бэкапом дело не ограничивается — на iOS-устройствах присутствуют и другие службы, позволяющие получить доступ к данным.

- Извлечение из iCloud позволяет загрузить резервную копию устройства из облака. Для этого необходимо знать аутентификационные данные настроенного на устройстве Apple ID: Apple ID и пароль либо аутентификационный токен. Резервная копия в iCloud также содержит массу ценной информации.

Спаривание

Когда речь заходит о «логическом» извлечении, то одно из ключевых понятий — это спаривание (pairing) устройства и хоста. В большинстве случаев устройство будет отвечать на запросы только того хоста, с которым оно было спарено ранее (таких хостов может быть больше одного). Запись спаривания (pairing record) состоит из двух частей — одна хранится на устройстве и одна на хосте — и создается при первом подключении устройства к новому хосту. Для создания такой записи необходимо, чтобы устройство было разблокировано (то есть для спаривания в общем случае необходимо ввести пасскод) и чтобы пользователь подтвердил создание записи спаривания на устройстве (начиная с iOS 7; в более ранних версиях запись создавалась автоматически).Запись спаривания содержит ключи шифрования для всего контента, хранящегося на устройстве, и, следовательно, может быть использована для подключения к устройству и его разблокировки. Другими словами, с точки зрения доступа к зашифрованным данным запись спаривания эквивалентна знанию пасскода: наличие любого из этих двух факторов позволяет разблокировать устройство и получить доступ ко всем данным (в криптографическом смысле).

С практической точки зрения вышесказанное значит, что для логического извлечения в общем случае необходима существующая запись спаривания с одного из доверенных компьютеров или пасскод (чтобы эту запись создать). Без этого большая часть сервисов iOS откажется работать и возвращать данные.

Практика

Для наших экспериментов понадобится виртуальная или физическая машина под управлением Linux. Linux, в принципе, может быть любым, важно чтобы под ним нормально собирались и работали `libusb` и `libimobiledevice`. Я буду использовать Santoku Linux — дистрибутив, созданный в том числе и для проведения исследования устройств под управлением Android и iOS. К сожалению, Santoku Linux содержит не все необходимое, поэтому кое-что «допиливать» все же придется.Логическое извлечение

Для логического извлечения данных из устройства нам потребуется libimobiledevice — кросс-платформенная библиотека для общения с различными службами iOS. К сожалению, Santoku Linux 0.5 поставляется с устаревшей версией `libimobiledevice` (1.1.5), которая не полностью поддерживает iOS 8, поэтому первым делом установим самую свежую версию (1.1.7) и все ее зависимости (скачиваем архивы по указанным ссылкам, распаковываем, переходим в полученную папку и выполняем `./autogen.sh && make && sudo make install`):- libplist-1.12;

- libusbmuxd-1.0.10;

- libimobiledevice-1.1.7 — здесь обрати внимание на ключ `--enable-dev-tools`, он включает сборку дополнительных утилит, которые мы в дальнейшем будем использовать для общения с некоторыми сервисами iOS: `./autogen.sh --enable-dev-tools`;

- usbmuxd-1.1.0 — похоже, ключ `--without-systemd` необходим на Santoku 0.5, так как без него usbmuxd не стартует: `./autogen.sh --without-systemd`;

- ideviceinstaller-1.1.0;

- ifuse-1.1.3.

Если все прошло удачно, то теперь самое время подключить какое-нибудь iOS-устройство к компьютеру (или к виртуальной машине) и проверить, что хост его видит:

santoku@santoku-vm:~$ idevice_id -l 23f88587e12c30376f8ab0b05236798fdfa4e853 santoku@santoku-vm:~$ Эта команда должна вывести идентификаторы (UUID) подключенных устройств.Информация об устройстве

Следующий этап — получение более подробной информации об устройстве. Для этого служит утилита `ideviceinfo`. Она может использоваться в двух вариантах:- `ideviceinfo –s` выводит общедоступную информацию об устройстве без попытки создать новое или использовать существующее спаривание между хостом и устройством;

- `ideviceinfo [-q <домен>] [-x]` выводит существенно более подробную информацию, но требует наличия спаривания между устройством и хостом. Утилита запрашивает информацию у сервиса `lockdownd`, выполняющегося на устройстве. Информация представляет собой пары ключ — значение и ключи сгруппированы в домены. С помощью параметра `-q` можно задать конкретный домен, из которого требуется получить данные.

Параметр `-x` позволяет форматировать вывод программы в виде XML (а точнее — в виде property list), так что вывод можно перенаправить в файл и в дальнейшем обрабатывать другими программами или скриптами.

Приложения

В рамках логического извлечения можно получить доступ к данным приложений. Для этого сначала необходимо получить список установленных приложений при помощи утилиты `ideviceinstaller`:santoku@santoku-vm:~$ ideviceinstaller -l Total: 4 apps com.viaforensics.viaprotect-app - NowSecure 1 com.facebook.Facebook - Facebook 6017145 ph.telegra.Telegraph - Telegram 39280 com.getdropbox.Dropbox - Dropbox 3.6.2 santoku@santoku-vm:~$ В результате для каждого приложения получаем его идентификатор (так называемый bundle ID), название и версию. Зная идентификатор приложения, мы можем получить доступ к его данным. Для этого задействуются два сервиса iOS — `house_arrest` и `afc`. AFC (Apple File Conduit) — это служба доступа к файлам; с ее помощью, в частности, iTunes осуществляет доступ к музыке и прочим медиафайлам на устройстве. `house_arrest` — это менее известный сервис, который позволяет запускать сервер AFC в песочнице конкретного приложения; он, в частности, используется для реализации функции File Sharing в iTunes.Но это все теория. На практике для получения доступа к файлам приложения достаточно воспользоваться утилитой `ifuse`:

santoku@santoku-vm:~$ ifuse --container com.getdropbox.Dropbox ~/Desktop/Applications/ santoku@santoku-vm:~$ В результате выполнения этой команды директория с данными приложения будет смонтирована в директории ~/Desktop/Applications:santoku@santoku-vm:~$ ls ~/Desktop/Applications/ Documents Library StoreKit tmp santoku@santoku-vm:~$ Отмонтировать данные приложения можно командой `fusermount –u ~/Desktop/Applications`.Резервная копия iTunes

Бэкап устройства традиционно служит одним из популярных векторов извлечения данных, что неудивительно, учитывая, что бэкап по определению должен содержать массу ценной информации об устройстве и его владельце. Для создания бэкапа можно воспользоваться утилитой `idevicebackup2`: santoku@santoku-vm:~$ idevicebackup2 backup --full ~/Desktop Backup directory is "/home/santoku/Desktop" Started "com.apple.mobilebackup2" service on port 50066. Negotiated Protocol Version 2.1 Starting backup... Enforcing full backup from device. Backup will be unencrypted. Requesting backup from device... Full backup mode. [= ] 1% Finished Receiving files .... Received 237 files from device. Backup Successful. santoku@santoku-vm:~$ В зависимости от количества контента на устройстве создание резервной копии может занять длительное время (до получаса).Другая потенциальная проблема, связанная с бэкапами, заключается в том, что они могут быть зашифрованы. Шифрование бэкапов в iOS осуществляется на стороне устройства, поэтому если пользователь защитил бэкап паролем, то все данные, отдаваемые устройством в процессе бэкапа, будут зашифрованы. Пароль можно попытаться подобрать — для этого существуют как коммерческие, так и бесплатные инструменты. Без пароля доступ к содержимому файлов бэкапа невозможен.

По умолчанию `idevicebackup2` сохраняет резервную копию во внутреннем формате iOS, который не вполне подходит для ручного исследования, поскольку, например, вместо имени файла в нем используется значение хеш-функции SHA-1 от пути файла. Преимущество этого внутреннего формата iOS в том, что многие программы знают, как с ним работать, так что для анализа содержимого бэкапа достаточно открыть его в одной из таких программ (например, iOS Backup Analyzer, iBackupBot, или iExplorer).

Если же по каким-то причинам требуется получить бэкап в более «читаемом» формате, то можно воспользоваться командой `unback`:

santoku@santoku-vm:~$ idevicebackup2 unback ~/Desktop Эта команда создаст на рабочем столе директорию `_unback_`, в которой будет сохранена резервная копия устройства в виде традиционного дерева файлов, а не в виде списка файлов с псевдослучайными именами, как ранее.Файловая система

Утилита `ifuse` может быть использована и для доступа к файловой системе iOS-устройства. Сразу замечу, что стандартная служба AFC позволяет получить доступ только к содержимому директории `/var/mobile/Media`, в которой хранятся фото- и видеофайлы, фильмы, музыка и прочий медиаконтент. Эта директория может быть смонтирована при помощи команды `ifuse ~/Desktop/Media/`.Если устройству был сделан jailbreak и установлена служба AFC2, то возможности доступа к файловой системе существенно расширяются. AFC2 — это тот же AFC, только имеющий доступ ко всей файловой системе, а не только к директории `/var/mobile/Media`. Корневая файловая система устройства может быть смонтирована следующим образом: `ifuse --root ~/Desktop/Media/`. Отмонтирование устройства осуществляется, как и в случае с доступом к данным приложений, командой `fusermount –u ~/Desktop/Media`.

FILE_RELAY

File_relay — один из менее известных сервисов iOS, позволяющий в некоторых случаях получать данные, недоступные через другие интерфейсы. Сервис присутствует во всех версиях iOS, начиная с 2.0 (тогда ОС еще называлась iPhone OS), но список доступных данных меняется от версии к версии.Для извлечения данных через службу file_relay можно воспользоваться утилитой `filerelaytest` (она будет скомпилирована, только если указать параметр `--enable-dev-tools` при конфигурации `libimobiledevice`):

santoku@santoku-vm:~$ filerelaytest Connecting... Requesting AppleSupport, Network, VPN, WiFi, UserDatabases, CrashReporter, tmp, SystemConfiguration Receiving ......................................................................................................... Total size received: 393414 santoku@santoku-vm:~$Источники `file_relay` в iOS 8

AppleTV Baseband Bluetooth Caches CoreLocation CrashReporter CLTM demod Keyboard Lockdown MobileBackup MobileInstallation MobileMusicPlayer Network Photos SafeHarbor SystemConfiguration Ubiquity UserDatabases AppSuppor t Voicemail VPN WiFi WirelessAutomation MapsLogs NANDDebugInfo IORegUSBDevice VARFS HFSMeta tmp MobileAsset GameKitLogs Device-O-Matic MobileDelete itunesstored Accounts AddressBook FindMyiPhone DataAccess DataMigrator EmbeddedSocial MobileCal MobileNotesЭта команда выполнит подключение к службе `file_relay` и запросит фиксированный набор «источников» (sources): AppleSupport, Network, VPN, WiFi, UserDatabases, CrashReporter, tmp, SystemConfiguration. Каждый такой источник — это один файл или более с устройства. Полный список источников для iOS 8 приведен во врезке. Для запроса определенного источника достаточно использовать его имя в качестве параметра для `filerelaytest`:

santoku@santoku-vm:~$ filerelaytest Accounts Connecting... Requesting Accounts Receiving .......... Total size received: 31217 santoku@santoku-vm:~$ Результат (то есть извлеченные данные) будет записан в файл dump.cpio.gz в текущей директории. Его можно распаковать с помощью стандартных утилит `gunzip` и `cpio`: santoku@santoku-vm:~$ gunzip dump.cpio.gz santoku@santoku-vm:~$ cpio -idmv < dump.cpio . ./var ./var/mobile ./var/mobile/Library ./var/mobile/Library/Accounts ./var/mobile/Library/Accounts/Accounts3.sqlite ./var/mobile/Library/Accounts/Accounts3.sqlite-shm ./var/mobile/Library/Accounts/Accounts3.sqlite-wal ./var/mobile/Library/Preferences ./var/mobile/Library/Preferences/com.apple.accountsd.plist 6297 blocks santoku@santoku-vm:~$ До iOS 8 этот сервис был исключительно полезным и позволял получить данные, недоступные через другие интерфейсы (например, если бэкап зашифрован). Но, начиная с iOS 8, Apple ввела дополнительную проверку: для того чтобы служба `file_relay` работала, на устройстве должен быть установлен специальный конфигурационный профиль, подписанный Apple.При установке такого профиля в директории `/Library/Managed Preferences/mobile/` будет создан файл `com.apple.mobile_file_relay.plist` со следующим содержанием:

<?xml version="1.0" encoding="UTF-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1.0"> <dict> <key>Enabled</key> <true /> </dict> </plist> `file_relay` во время выполнения проверяет наличие этого файла и значение ключа `Enabled` в нем и возвращает данные, только если оно установлено в `true`.Автоматизация

Один из замечательных аспектов `libimobiledevice` состоит в том, что эта библиотека, помимо готовых утилит для общения с устройством, предоставляет и API для создания своих инструментов. Она содержит, например, привязки для Python, предоставляющие такой же уровень доступа к различным сервисам устройства. Используя этот API, ты можешь достаточно быстро создать именно тот инструментарий, который тебе необходим.iCloud

Начиная с iOS 5, устройства могут создавать собственную резервную копию в облаке iCloud, а также восстанавливаться из такой копии при первоначальной настройке. Для доступа к данным необходимо знание Apple ID и пароля. Одно из решений с открытым кодом для этого — iLoot. Утилита достаточно проста в использовании, поэтому давать какие-либо пояснения излишне: на вход подается Apple ID и пароль, на выходе — резервные копии, загруженные из iCloud’а. На момент написания статьи iLoot не работает с учетными записями, для которых включена двухэтапная аутентификация.Заключение

В статье я постарался рассказать о доступных способах извлечения данных из iOS-устройств — способах, не требующих финансовых затрат. За кадром остался такой важный аспект исследования, как анализ извлеченных данных, — эта тема гораздо более обширна и существенно зависит от версии iOS и установленных программ, поэтому раскрыть тему анализа «в общем» представляется труднодостижимым. Тем не менее я надеюсь, что представленный материал оказался интересен и ты узнал из него что-то новое. Happy hacking!Впервые опубликовано в журнале «Хакер» от 02/2015. Автор: Андрей Беленко (@abelenko)

Подпишись на «Хакер»

habr.com