Содержание

Подписывание кода для iOS — Power Apps

Обратная связь

Twitter

LinkedIn

Facebook

Адрес электронной почты

-

Статья -

- Чтение занимает 2 мин

-

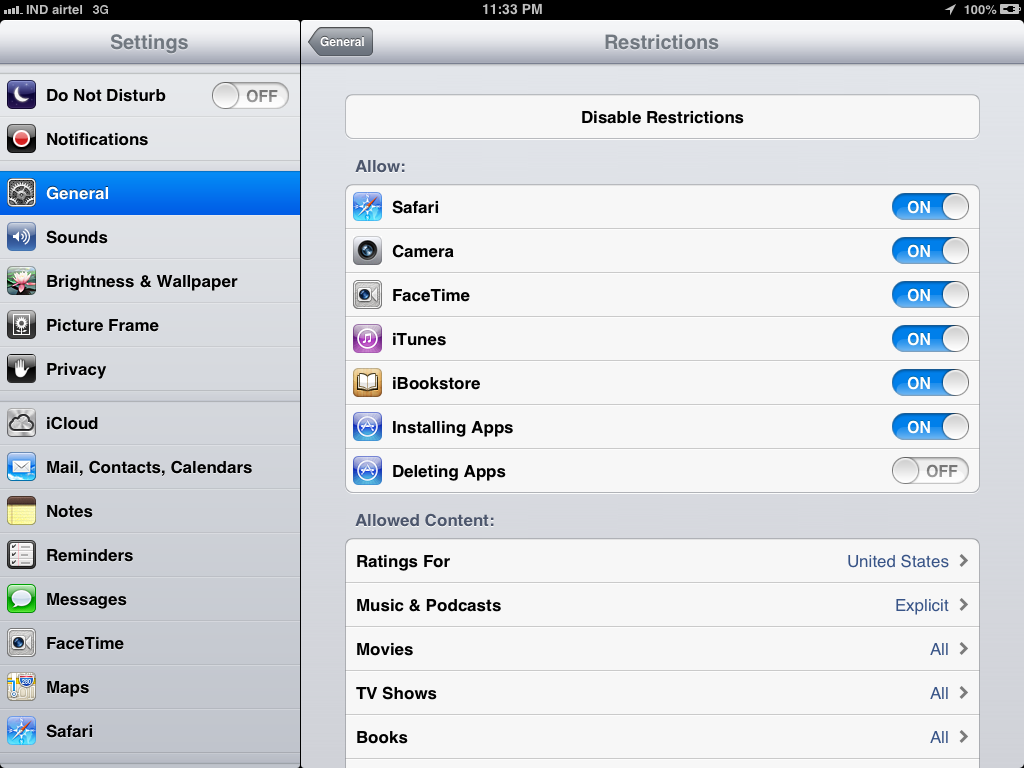

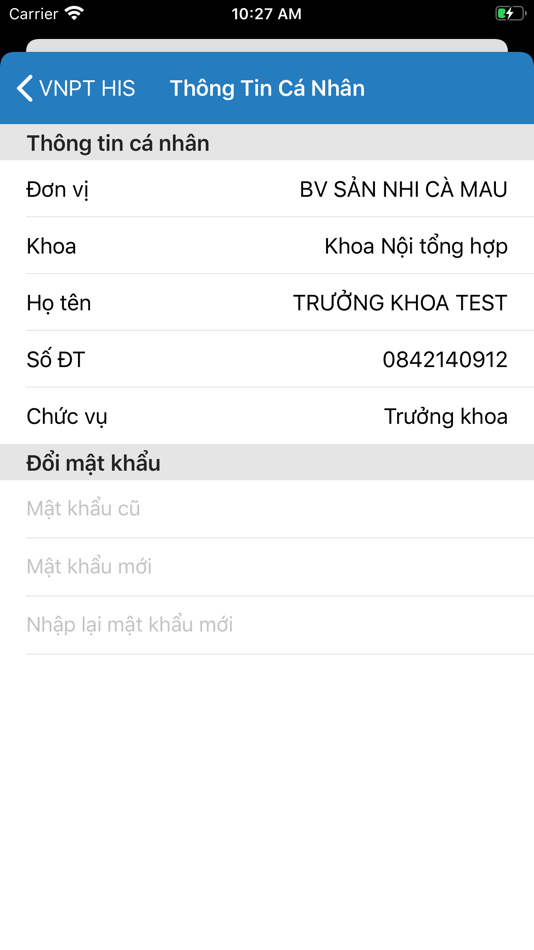

В этой статье вы узнаете, как подписывать код для iOS. Вам нужно будет подписать свое приложение для iOS, если вы выбрали iOS как одну из платформ при создании и сборки своего проекта упаковки.

Вам нужно будет подписать свое приложение для iOS, если вы выбрали iOS как одну из платформ при создании и сборки своего проекта упаковки.

Предварительные условия

Для начала вам потребуется предоставить следующую информацию:

- Идентификатор приложения

- UDID устройства (только для целей тестирования и разработки)

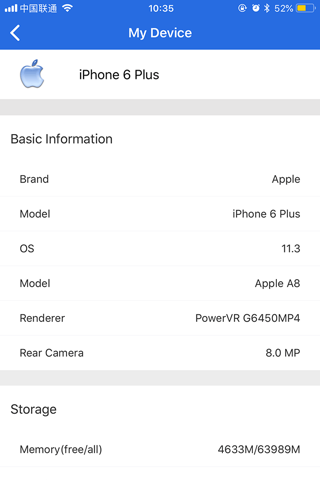

Вам также понадобится устройство macOS для подписывания кода для iOS.

Подготовьте свой компьютер Mac

Настройте свой компьютер Mac со следующей конфигурацией.

- Установите Xcode. Дополнительные сведения: Xcode

- Установите PowerShell для macOS. Дополнительная информация: Установка PowerShell на macOS

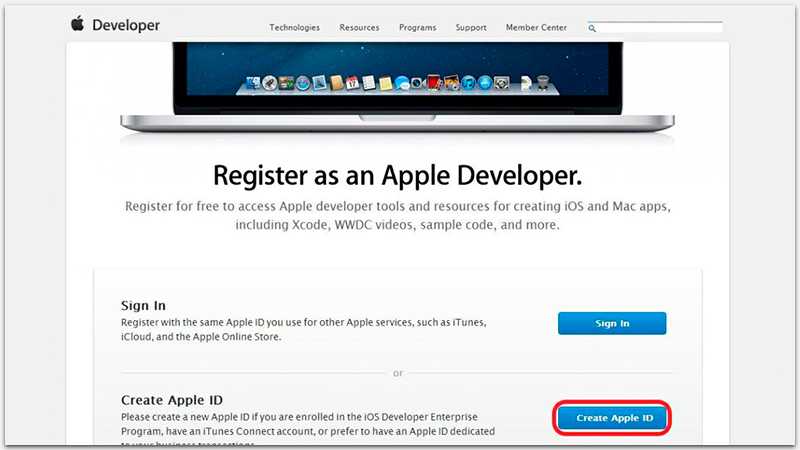

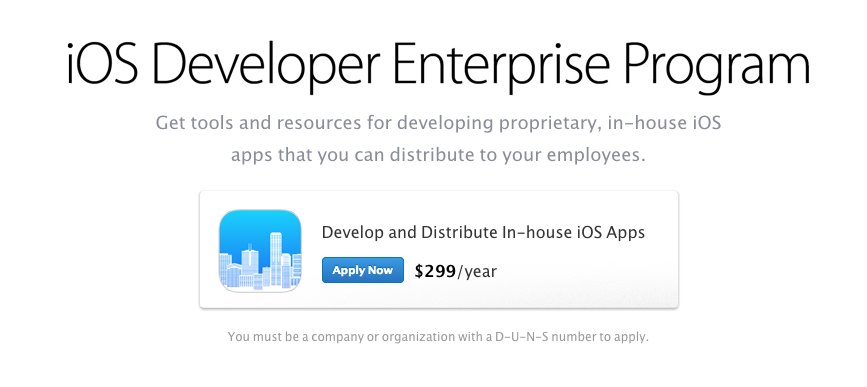

- Зарегистрируйтесь в Программа для разработчиков Apple

- Чтобы распространять свои приложения внутри организации, вам необходимо зарегистрироваться в Программа для корпоративных разработчиков Apple.

Создание идентификатора приложения

Войдите в свою учетную запись разработчика, перейдя в https://developer.

apple.com и выбрав вкладку Учетная запись.

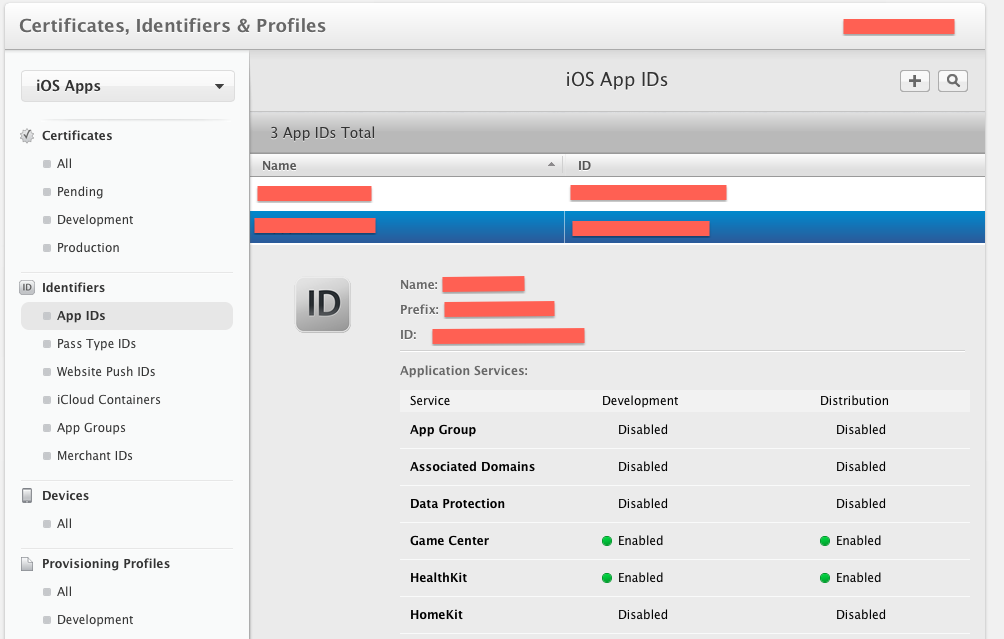

apple.com и выбрав вкладку Учетная запись.Перейдите в Сертификаты, идентификаторы и профили > Идентификаторы.

Выберите +, чтобы создать новый идентификатор.

Выберите Идентификаторы приложений, а затем выберите Продолжить.

Выберите тип как Приложение, а затем выберите Продолжить.

Зарегистрируйте идентификатор приложения:

- Описание — название вашего приложения.

- Идентификатор пакета — выберите Явный идентификатор пакета.

- Введите идентификатор пакета, который вы использовали во время создания проекта упаковки. Дополнительная информация: Идентификатор пакета

- Включите следующие возможности:

- Связанные домены

- iCloud

- Чтение тегов NFC

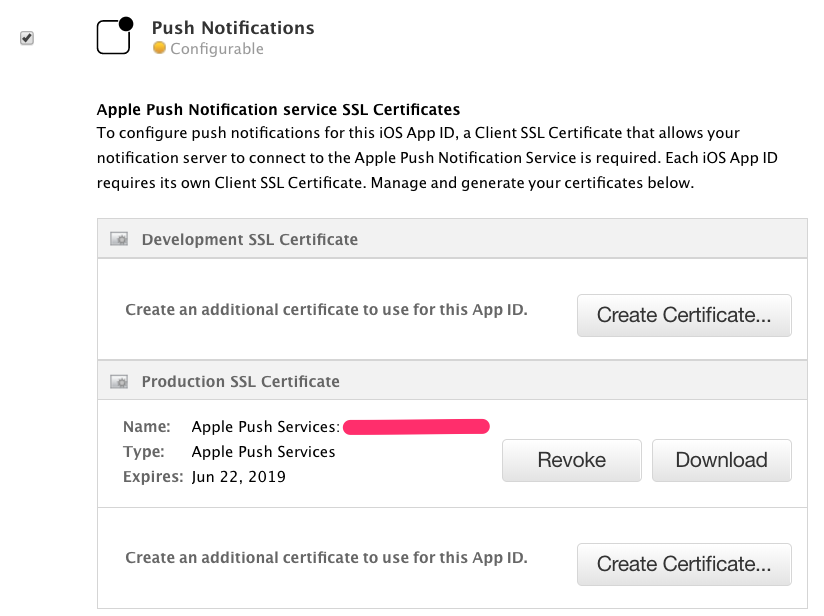

- Push-уведомления

- Выберите Продолжить.

Проверьте и зарегистрируйте идентификатор приложения.

Создайте сертификат распространения

Чтобы создать сертификат распространения, сначала создайте новый запрос на подпись сертификата.

Создайте запрос на подпись сертификата (CSR)

На компьютере Mac перейдите в папку Приложения > Служебные программы > откройте Доступ к цепочке ключей.

Выберите Доступ к цепочке ключей > Помощник по сертификатам > Запрос сертификата в центре сертификации.

Заполните Информация о сертификате, как описано ниже, а затем выберите Продолжить.

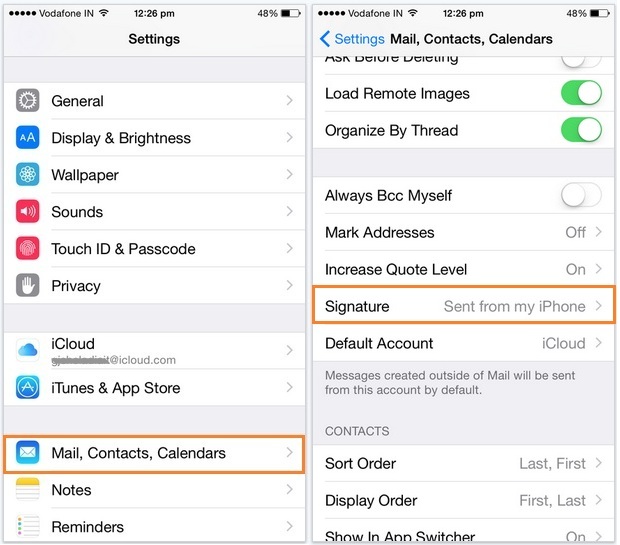

- В поле Адрес электронной почты пользователя введите свой адрес электронной почты Apple ID для идентификации с этим сертификатом.

- В поле Общее имя введите свое имя.

- В группе Запрос выберите Сохранено на диск.

- Сохраните файл на свой Mac.

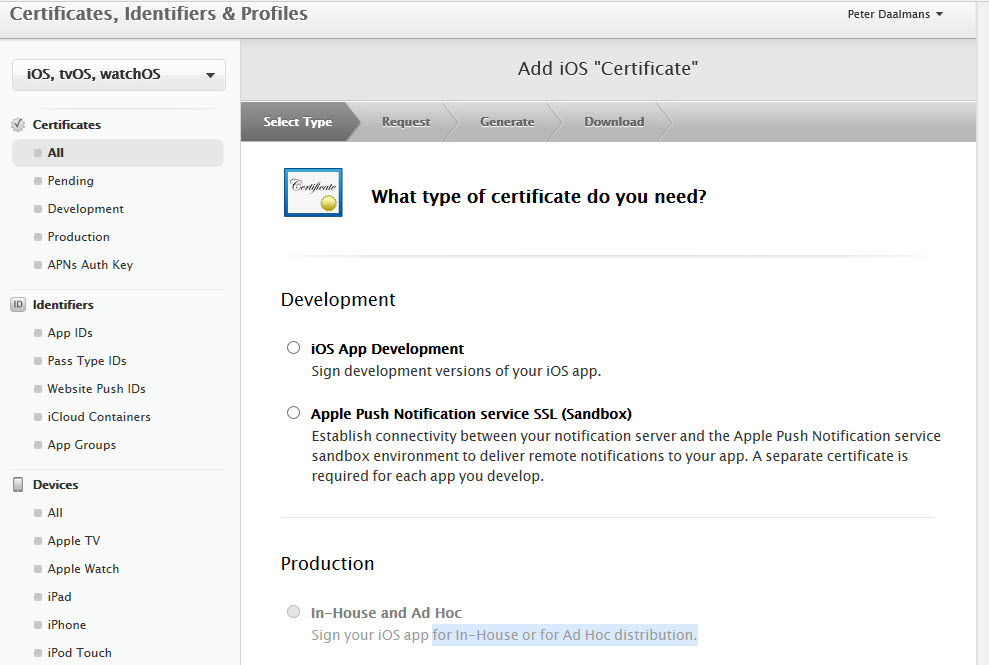

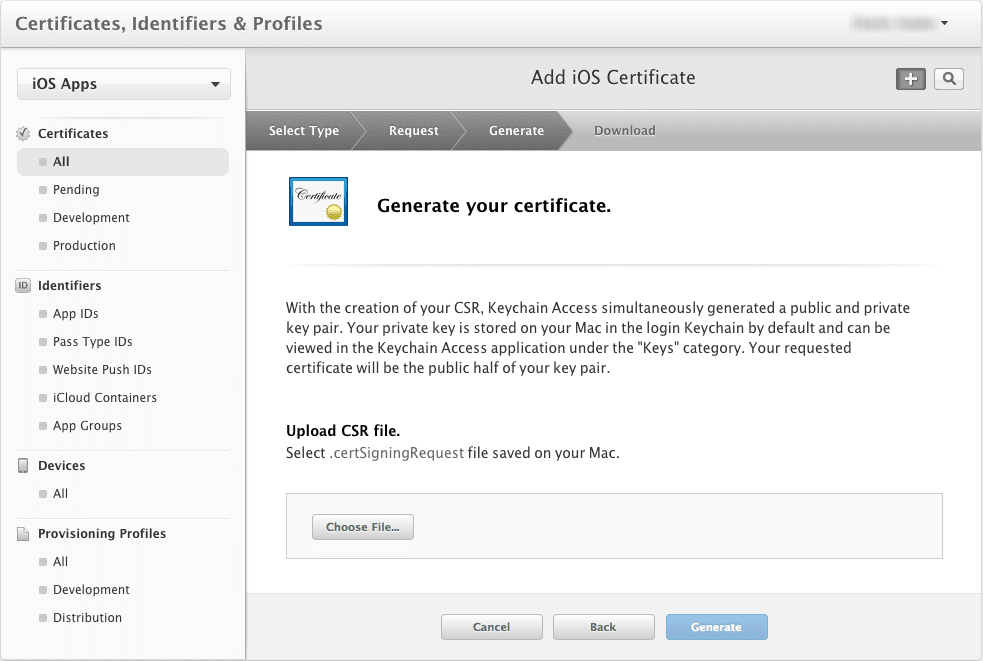

Создайте сертификат распространения

Войдите в свою учетную запись разработчика в https://developer.apple.com, выбрав вкладку Учетная запись.

Перейдите в Сертификаты, идентификаторы и профили > Сертификаты.

Выберите +, чтобы создать новый сертификат.

Выберите App Store и Ad Hoc > Продолжить.

Примечание

Если у вас есть учетная запись корпоративного разработчика, у вас будет возможность создать сертификат корпоративного распространения.

Отправьте файл запроса на подписание сертификата (CSR), созданный на предыдущих шагах.

Выберите Продолжить и загрузите сертификат на свой Mac.

Дважды щелкните загруженный файл CER для установки в Доступ к цепочке ключей.

Запишите Имя сертификата (обычно Распространение iPhone: Название (идентификатор команды)). Это значение является удостоверением подписи кода, которое необходимо предоставить для подписи.

Добавьте все устройства, на которых необходимо установить iPA.

Войдите в свою учетную запись разработчика в https://developer.apple.com, выбрав вкладку Учетная запись.

Перейдите в Сертификаты, идентификаторы и профили > Устройства.

Выберите + для регистрации одного или нескольких устройств.

Введите Имя устройства и Идентификатор устройства (UDID).

Выберите Сохранить.

Совет

Вы также можете зарегистрировать несколько устройств, отправив список UDID.

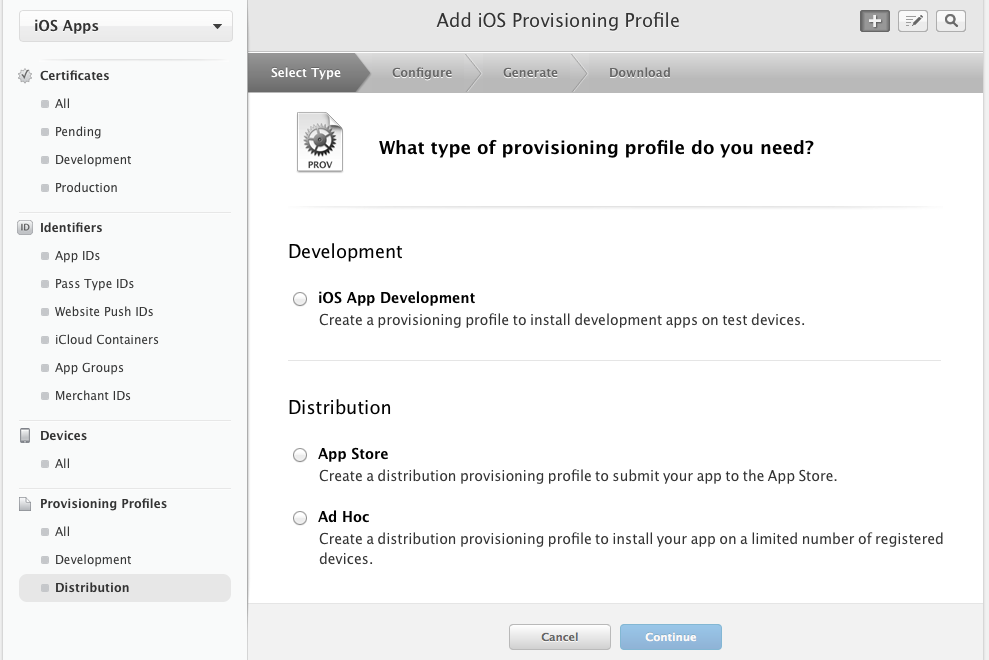

Создайте профиль подготовки iOS

Войдите в свою учетную запись разработчика, перейдя в https://developer.

apple.com и выбрав вкладку Учетная запись.

apple.com и выбрав вкладку Учетная запись.Перейдите в Сертификаты, идентификаторы и профили > Профили.

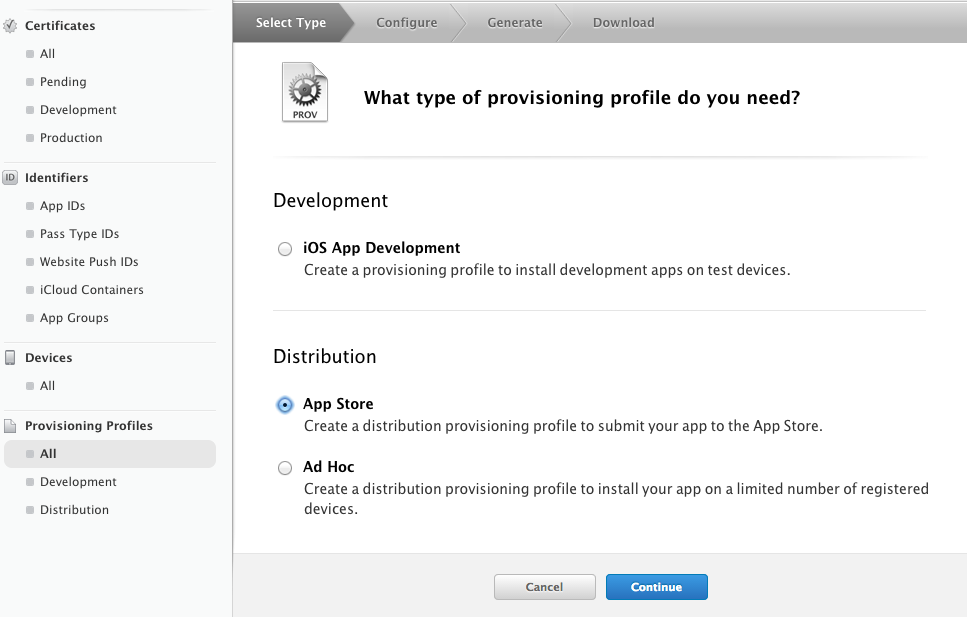

Выберите +, чтобы создать новый профиль.

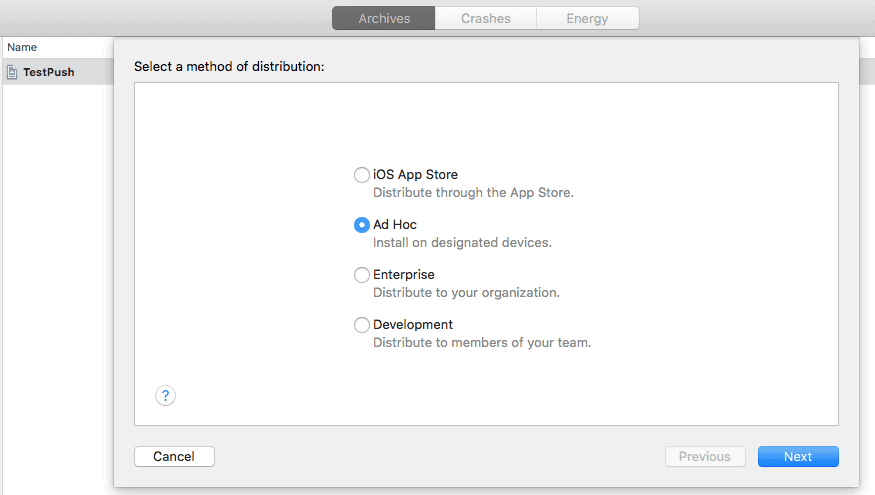

Выберите Ad Hoc > Продолжить.

Примечание

Для производственного тестирования и разработки используйте метод распространения App Store.

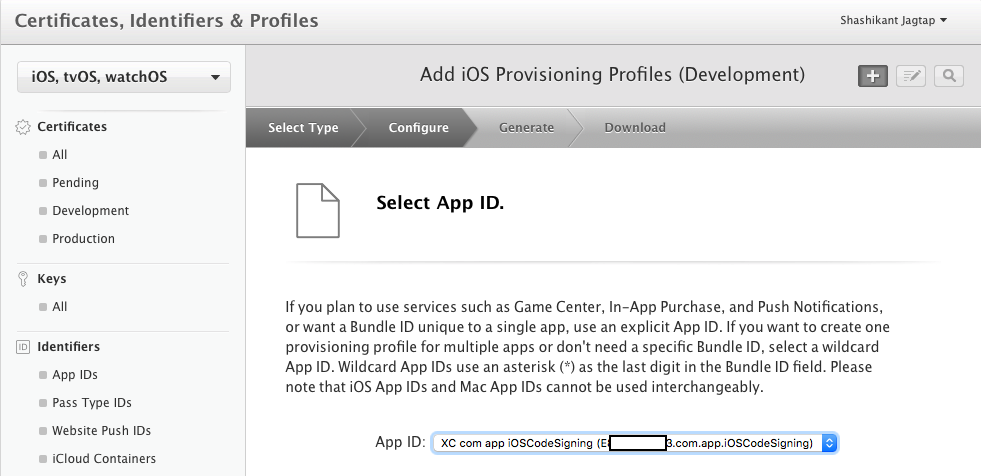

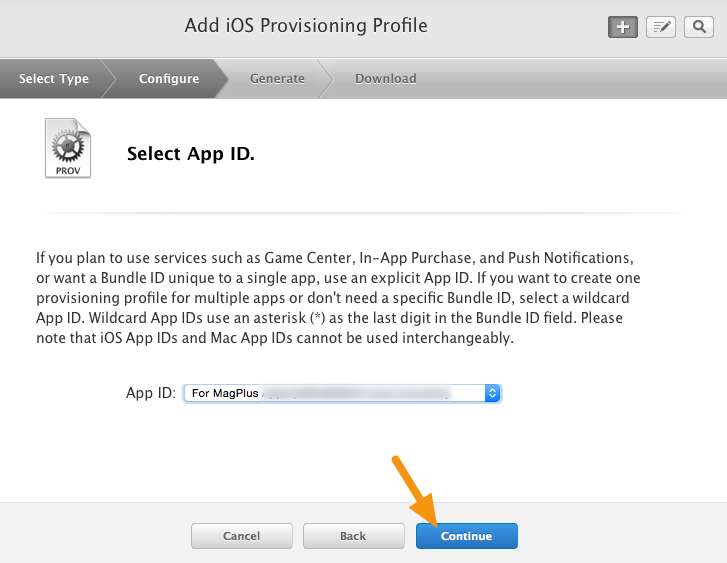

Выберите идентификатор приложения, который вы создали ранее, а затем выберите Продолжить.

Выберите сертификат, который вы создали ранее, а затем выберите Продолжить.

Выберите все тестовые устройства, на которые вы хотите установить приложение, а затем выберите Продолжить.

Проверьте и назовите профиль подготовки. Запишите имя профиля подготовки.

Создайте и загрузите профиль на свой Mac.

Дважды щелкните, чтобы открыть загруженный файл (*.mobileprovision), чтобы зарегистрировать его в Xcode.

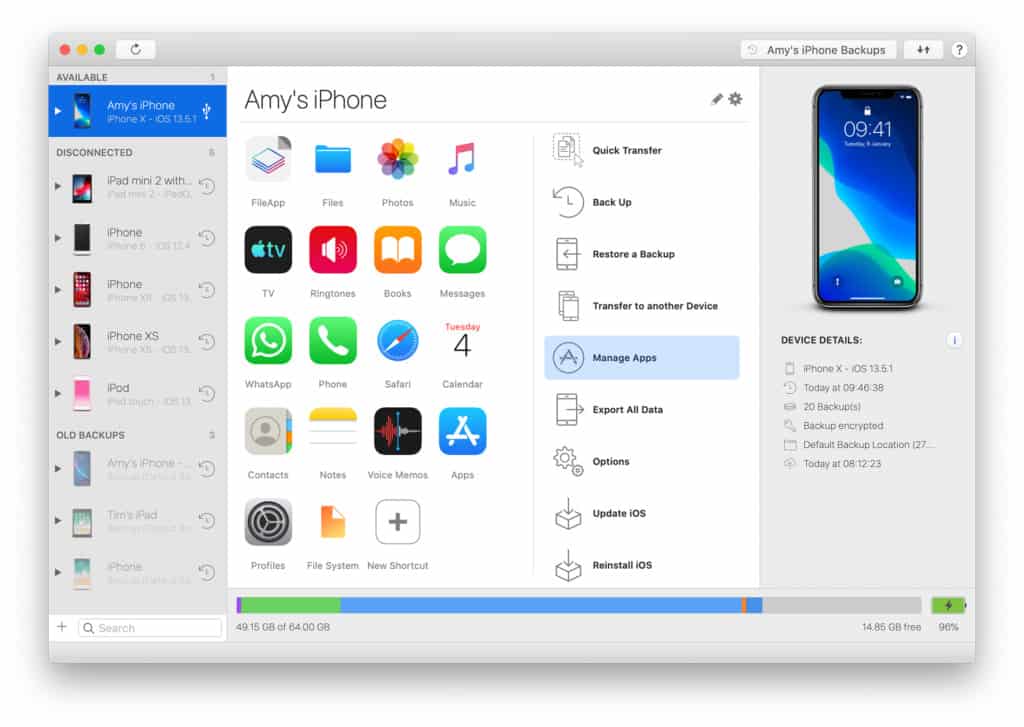

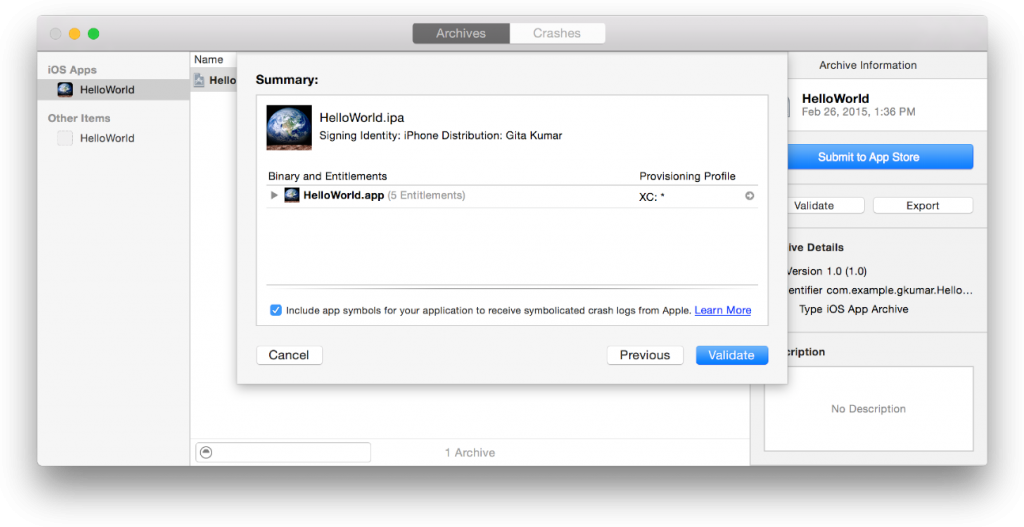

Скачайте и разархивируйте файл iOS-Archive.zip из центра приложений. При этом создается папка с именем Идентификатор пакета. В приведенном ниже примере идентификатором пакета является com.single.wrap.

Откройте терминал и измените каталог для разархивированной папки.

Введите

pwshдля запуска PowerShell в терминале.Выполните

./SignAndGenerateIPA.ps1со значениями параметров CodeSigningIdentity и ProvisioningProfilePath.После завершения сценария вы увидите созданный файл IPA. В этом примере com.single.wrap.ipa.

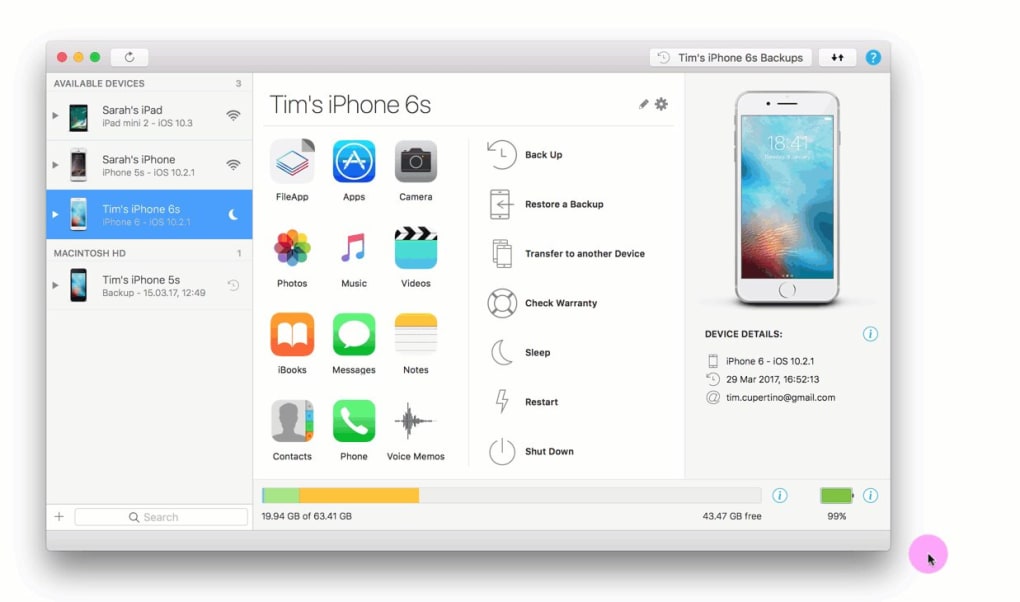

Установите файл IPA на зарегистрированные устройства, используя приложение Finder. Теперь вы также можете разместить его в службе распространения, такой как Центр приложений.

Для распространения с помощью Microsoft Intune см. Добавление бизнес-приложения iOS/iPadOS в Microsoft Intune. Чтобы узнать, как предоставить приложению доступ к службе защиты приложений Intune, см. Предоставить вашему приложению доступ к службе защиты приложений Intune.

Для распространения с помощью Microsoft Intune см. Добавление бизнес-приложения iOS/iPadOS в Microsoft Intune. Чтобы узнать, как предоставить приложению доступ к службе защиты приложений Intune, см. Предоставить вашему приложению доступ к службе защиты приложений Intune.

См. также

- Общие сведения о упаковке

- Подписывание кода на Android

Обратная связь

Отправить и просмотреть отзыв по

Этот продукт

Эта страница

Просмотреть все отзывы по странице

Принцип обратной подписи приложения iOS

Теги: iOS Обеспечить регресс

Прежде чем изучать сигнатуру iOS, необходимо иметь определенное понимание криптографии, такой как шифрование RSA, хэш-функция HASH

https://www. jianshu.com/p/003288dfb3b7

jianshu.com/p/003288dfb3b7

1. Простой принцип подписи:

Недостатки:

Этот подход требует, чтобы все приложения были загружены в App Store до того, как их можно будет установить и использовать на телефоне. Затем, когда разработчик хочет использовать реальную машину для отладки, он должен загрузить приложение на этапе разработки в App Store , Может быть отлажен; Кроме того, приложение корпоративной учетной записи можно установить и использовать без загрузки в App Store. Такой подход явно необоснован, поэтому Apple внесла дальнейшие изменения на этой основе.

Схема подписи 1:

2. Расширенный принцип подписи:

*Цель:

* Приложения, которые не загружены в App Store, могут быть установлены только с разрешения Apple

* Фон:

* компьютер Mac: закрытый ключ M и открытый ключ M (сгенерированный компьютером)

* Сервер Apple: закрытый ключ A

* Мобильный телефон iPhone: открытый ключ A

* Принцип:

1. Компьютер Mac передает открытый ключ M (сгенерированный файл CSR) и информацию о разработчике на сервер Apple. Этот процесс называется приложением сертификата

Этот процесс называется приложением сертификата

2. Сервер Apple шифрует открытый ключ M (зашифрованный с помощью закрытого ключа A), генерирует файл сертификата (включая значение HASH открытого ключа M и открытого ключа M) и отправляет его на компьютер Mac Установить сертификат, локальная цепочка для ключей существует

3. Когда компьютер Apple устанавливает приложение на мобильный телефон, он выполняет одно действие: шифрует (подписывает) значение HASH приложения с помощью закрытого ключа M. В настоящее время приложение фактически содержит приложение. Подпись (личный ключ M шифрует значение HASH приложения), файл сертификата, сгенерированный на шаге 2 (включая значение HASH открытого ключа M и открытого ключа M), исполняемый файл приложения и другую информацию

4. Два процесса расшифровки:

4.1. Мобильный телефон iPhone получает файл сертификата (включая открытый ключ M и значение HASH открытого ключа M), поскольку мобильный телефон имеет открытый ключ A, он может расшифровать файл сертификата и получить открытый ключ M Используя значение HASH открытого ключа M, сначала убедитесь, что значение HASH (MD5, SHA и т. Д.), Сгенерированное открытым ключом M, соответствует значению HASH открытого ключа M в файле сертификата, чтобы гарантировать, что сертификат не был изменен;

Д.), Сгенерированное открытым ключом M, соответствует значению HASH открытого ключа M в файле сертификата, чтобы гарантировать, что сертификат не был изменен;

4.2 После того, как проверка остается такой же, открытый ключ M можно использовать для расшифровки подписи приложения на шаге 2. Тот же принцип можно использовать для проверки того, было ли приложение модифицировано. Поскольку приложение часто изменяется на этапе разработки, его можно установить, даже если оно было изменено. Четвертый шаг состоит в основном в том, чтобы проверить, сертифицирован ли сертификат Apple, при условии, что сертификат сопряжен, его можно установить и запустить.

Этот метод может гарантировать, что установленное приложение одобрено Apple, но есть недостатки.

Недостатки:

Просто подайте заявку на сертификат, и его можно установить на все устройства iOS.

Схема подписи 2:

3. Принцип абсолютной подписи:

*Цель:

* Установкой нельзя злоупотреблять

* Фон:

* компьютер Mac: закрытый ключ M и открытый ключ M (сгенерированный компьютером)

* Сервер Apple: закрытый ключ A

* Мобильный телефон iPhone: открытый ключ A

* Принцип:

добавляет два ограничения:

Первый: необходимо установить устройство, зарегистрированное на сервере Apple, сертификат соответствует устройству (UUID)

Второй: подпись может быть только для определенного приложения, и она также требует UUID, AppID, push, фоновой операции и другой информации описания питания. Apple создает файл для этих разрешений, который называется Файл разрешений, специально используемый для описания разрешений подписи приложения и создания профиля обеспечения (файл описания): включая идентификаторы устройств, AppID, права доступа (файл питания содержит информацию о том, можно ли его отлаживать, отправлять и запускать в фоновом режиме).

Apple создает файл для этих разрешений, который называется Файл разрешений, специально используемый для описания разрешений подписи приложения и создания профиля обеспечения (файл описания): включая идентификаторы устройств, AppID, права доступа (файл питания содержит информацию о том, можно ли его отлаживать, отправлять и запускать в фоновом режиме).

1. На втором этапе расширенного принципа подписи файл сертификата (включая значение HASH открытого ключа M и открытого ключа M) и профиль обеспечения (файл описания) отправляются на компьютер Mac;

2. На третьем этапе расширенного принципа подписи профиль обеспечения (файл описания) также будет упакован с файлом сертификата.

Просмотр информации о профиле

cd ~/Library/MobileDevice/Provisioning\ Profiles/ ls

Откройте папку:

“`

open .

Используйте терминал для просмотра в этом каталоге:

security cms -D -i 0ae1aea3-6094-5dc4dc867596. mobileprovision

mobileprovision

“`

Он содержит важную информацию:

* TeamName

* AppIDName

* устройство ProvisionedDevices

* UUID описывает UUID самого файла

* Entitlements:

* Возможность отладки get-task-allow

* com.apple.developer.team-identifier

Схема подписи 3

Интеллектуальная рекомендация

Общие переменные в потоке (1)

Что касается совместного использования переменных в области действия потоков, этот тип сценария приложения не используется в реальной разработке, но он имеет большие преимущества в понимании и углубле…

Выпущен новейший IoT-модуль Digi серии XBee3

(http://www.bitconn.com/form_1/После регистрации купите модуль XBee, отправьте оценочную USB-плату и соответствующие материалы на китайском языке или подайте заявку на бесплатный оценочный комплект) D…

Как работает цикл событий в браузере / nodeJS

Как мы все знаем, одна из самых больших функций JS — однопоточная. Это означает, что если команда выполняется сверху вниз в JS, если предыдущая команда занимает слишком много времени, появится состоян…

Это означает, что если команда выполняется сверху вниз в JS, если предыдущая команда занимает слишком много времени, появится состоян…

Расширенное использование SQL

Продолжение предыдущего «Основного применения SQL»:https://blog.csdn.net/weichi7549/article/details/98478335 Таблицы базы данных, используемые в следующих примерах: Таблица веб-сайтов: таб…

Меню выпадения ответов jQuery

…

Вам также может понравиться

Домашнее задание 2010 года Любимое Galgame рекомендуется

2009-2010 годы почти китайские работы в выброшении Группа GAL Hanhua также возникает весной. Оригинальный блог — первым, кто порекомендует Gal Game. Напишите рекомендационную статью в конце 2010 года….

[Android] Использование Android Studio (8) — // Код TODO

Во-первых, предыдущий Серия статей Android Studio, в основном объясняющая, как использовать эту IDE, оригинальный релиз и блог-сад, просьба поддержать оригинального автора. Во-вторых, оригинал Первоис. ..

..

Простой способ вступить в силу сразу после изменения git .gitignore

Есть много способов изменить .gitignore, чтобы они вступили в силу в Интернете, например очистить кеш, отслеживаемый .gitignore, или даже очистить глобальный кеш. Вот простой и эффективный метод. Прин…

TP6 Сторонний пакет расширения файловых систем

1. Установка Официальный сайт:https://gitee.com/thans/thinkphp-filesystem-cloud Два: добавить конфигурацию в config/filesystem.php Три: начинать использование (FileSystem :: Disk(‘public’)Изменить на …

День 2 Резюме — Оператор, если утверждение и вложенное

Оператор Оператор: оператор данных, оператор сравнения, логический оператор, оператор назначения Сравнить оператор > ,<,==,!=,>=,<= Все результаты всех операторов логически Логические опер…

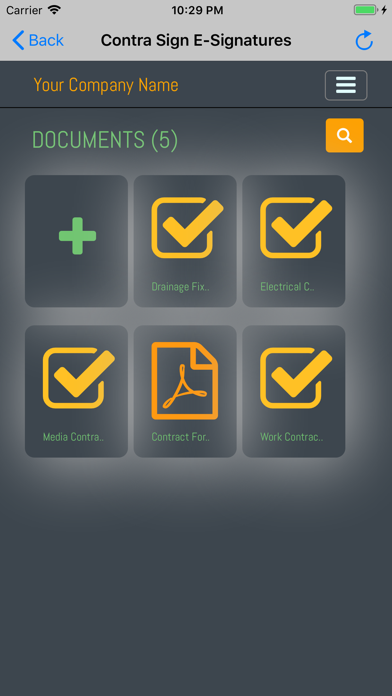

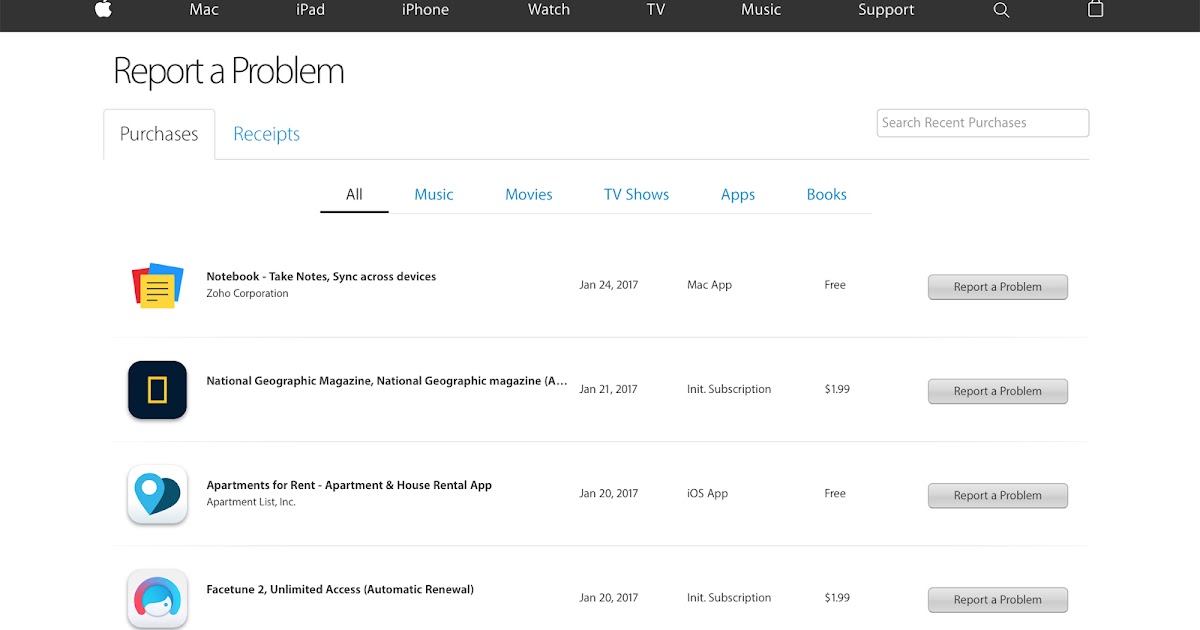

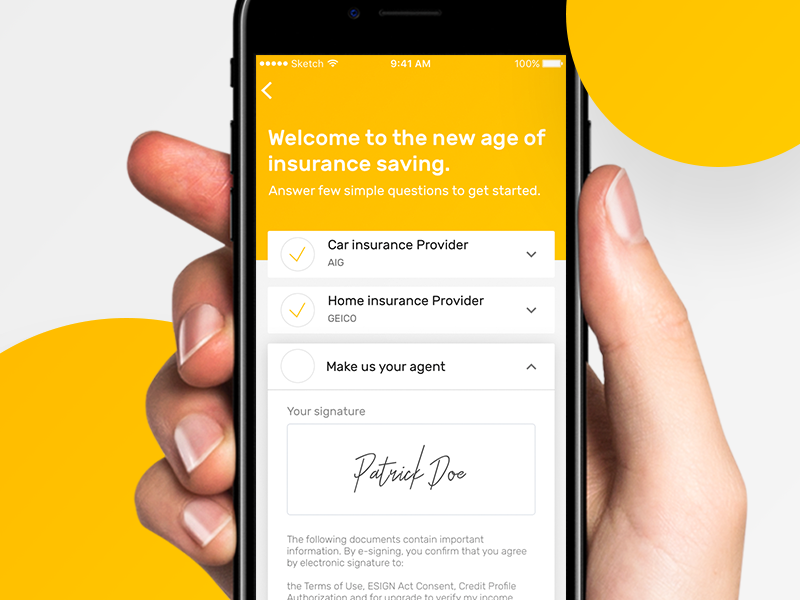

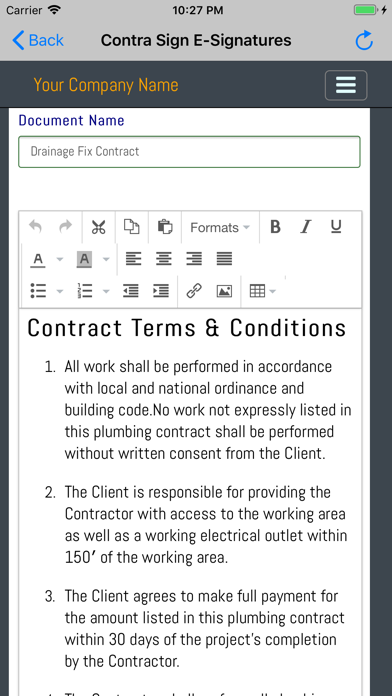

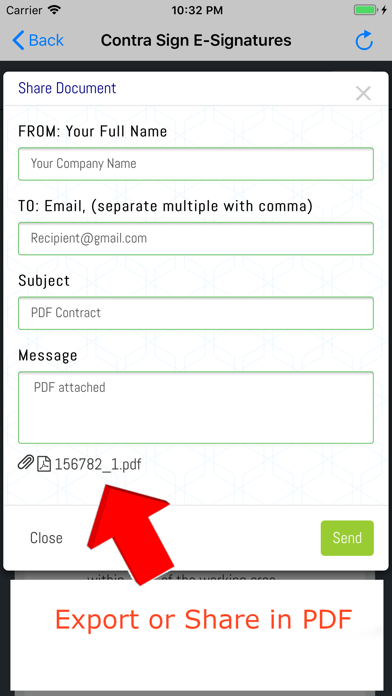

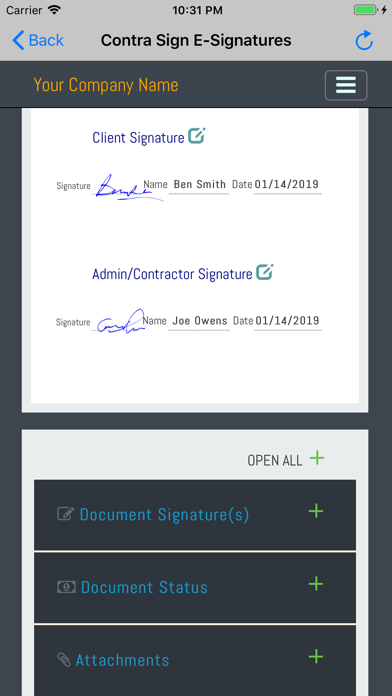

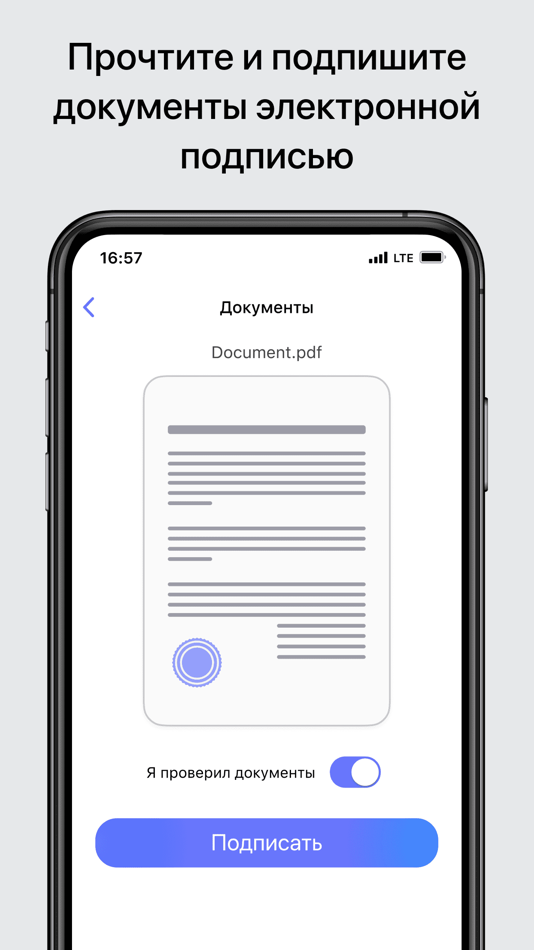

5 лучших приложений для подписи документов на iOS и Android

Вам когда-нибудь приходилось быстро подписывать документ или договор аренды? Обычная процедура заключается в том, чтобы распечатать документ, подписать его, отсканировать бумагу и затем поделиться им с другим человеком. Это сложный и трудоемкий процесс. Что, если мы сможем выполнить всю операцию менее чем за минуту на мобильном телефоне? К счастью, есть несколько популярных приложений для подписи документов на iOS и Android.

Это сложный и трудоемкий процесс. Что, если мы сможем выполнить всю операцию менее чем за минуту на мобильном телефоне? К счастью, есть несколько популярных приложений для подписи документов на iOS и Android.

Пользователи Samsung Galaxy Note всегда могут использовать встроенные инструменты для подписи документа с помощью S-Pen. Но как насчет других пользователей Android и iPhone? И Apple App Store, и Google Play Store заполнены приложениями, которые позволяют подписывать документы на лету. Мы выбрали пятерку лучших Приложение для iOS и Android для подписи PDF-файлов и документы. В этом посте мы поговорим о его функциях, настройке подписи (размер, цвет, толщина), цене, совместном использовании и многом другом. Давай начнем.

1. Microsoft Office

Microsoft недавно объединила свой набор приложений для повышения производительности, включая Word, PowerPoint, Excel, Sticky Notes, Office Lens и другие, в единое решение под названием Майкрософт офис. Это швейцарский армейский нож среди инструментов повышения производительности.

В приложении Office есть множество советов и рекомендаций. Среди них возможность подписать функцию PDF. Надстройка бесплатна и не требует подписки на Office 365.

Программы для Windows, мобильные приложения, игры — ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале — Подписывайтесь:)

Откройте приложение Office, чтобы получить в меню действий параметр «Подписать PDF». Откройте файлы из хранилища устройства, OneDrive или Dropbox и выберите место для подписи.

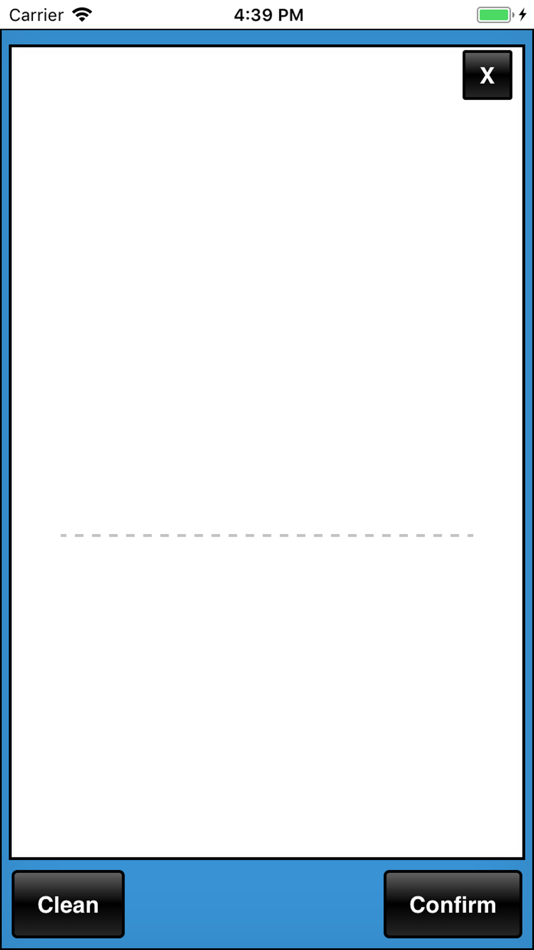

Появится пустая доска для добавления вашей подписи. Вы можете импортировать подпись из изображения, сохранить подпись и даже изменить ее цвет на зеленый или синий с черного по умолчанию.

Документы сохраняются в аннотированном разделе приложения. Microsoft Office можно загрузить бесплатно.

2. Adobe Fill & Sign

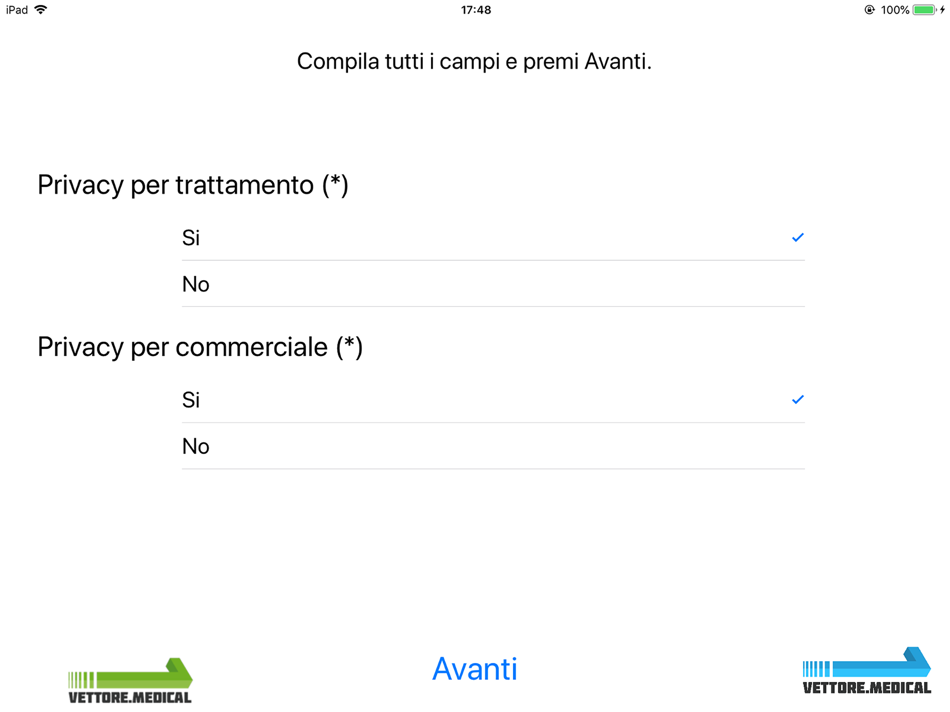

Adobe, еще один софтверный гигант, выпустил специальное приложение Adobe Sign & Fill для iOS и Android. Как следует из названия, пользователи могут подписать форму и заполнить необходимые данные.:no_upscale()/cdn.vox-cdn.com/uploads/chorus_asset/file/8490437/current.png)

Коснитесь пустого экрана, и вы можете добавить текст, крестики, маркеры и многое другое. Чтобы добавить подпись, выберите вариант пера ниже и создайте подпись или импортируйте ее со своего изображения или камеры. К сожалению, изменить цвет подписи нельзя.

Вы можете изменить размер подписи. Вы также можете создавать и хранить инициалы на своем устройстве. В целом Adobe Fill & Sign — отличный инструмент для заполнения деталей и подписания документов. И это совершенно бесплатно.

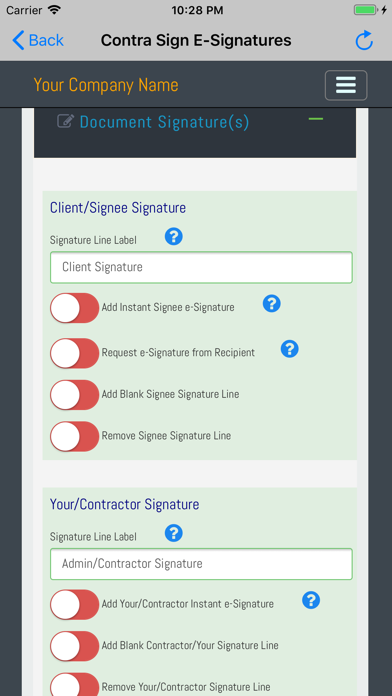

3. SignEasy

Это для опытных пользователей. SignEasy предпочтительнее тех, кто часто закрывает сделки и нуждается в подписи клиентов. Коснитесь значка «+» в верхнем левом углу и импортируйте документы из сторонних электронных писем, фотографий, файлов или облачного хранилища. Нажмите кнопку со знаком, и вы увидите истинный потенциал приложения SignEasy.

Вы можете подписать себя, подписать с другим человеком и даже запросить подпись у другого человека в другом месте. Это полезно для деловых партнеров, которые могут находиться в разных местах.

Вы можете нарисовать подпись, изменить ее цвет и размер и перетащить в нужное место. Кроме того, вы можете добавлять в документы дату и текст.

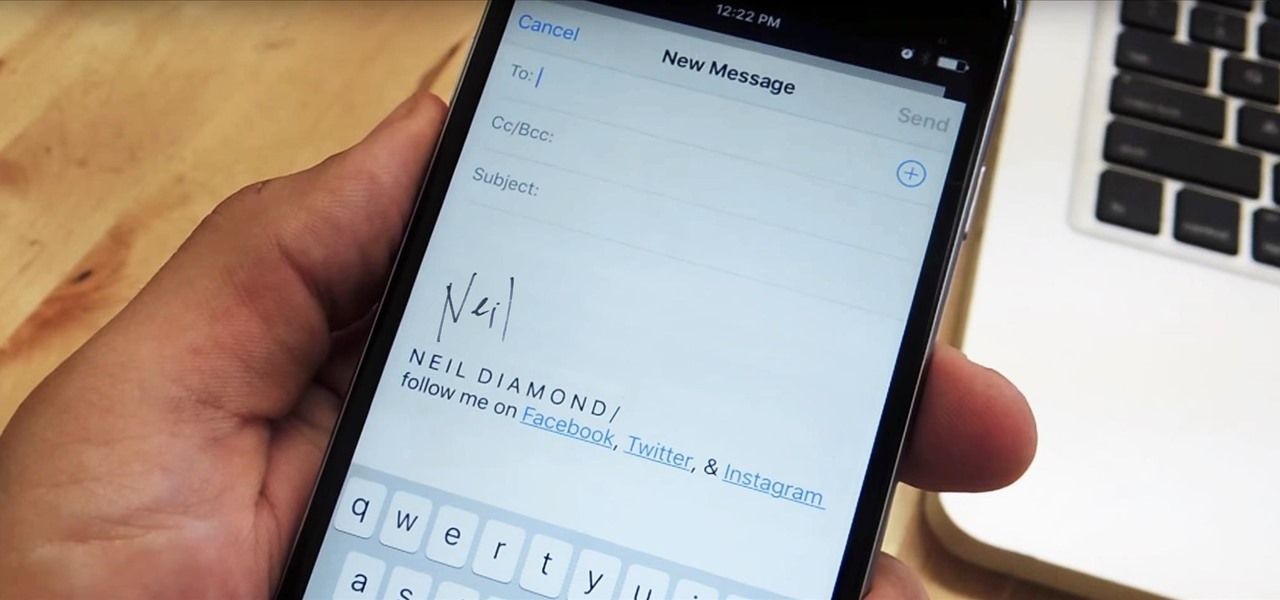

SignEasy предоставляет функцию шаблона для архивирования часто используемых документов для будущего использования. Другие функции включают биометрическую безопасность, настраиваемый нижний колонтитул электронной почты, синхронизацию хранилища iCloud и многое другое.

Бесплатная версия ограничена тремя документами. Чтобы использовать шаблоны и другие функции безопасности, вам нужно платить 130 долларов в год, что открывает доступ к функциям синхронизации и совместного использования хоста.

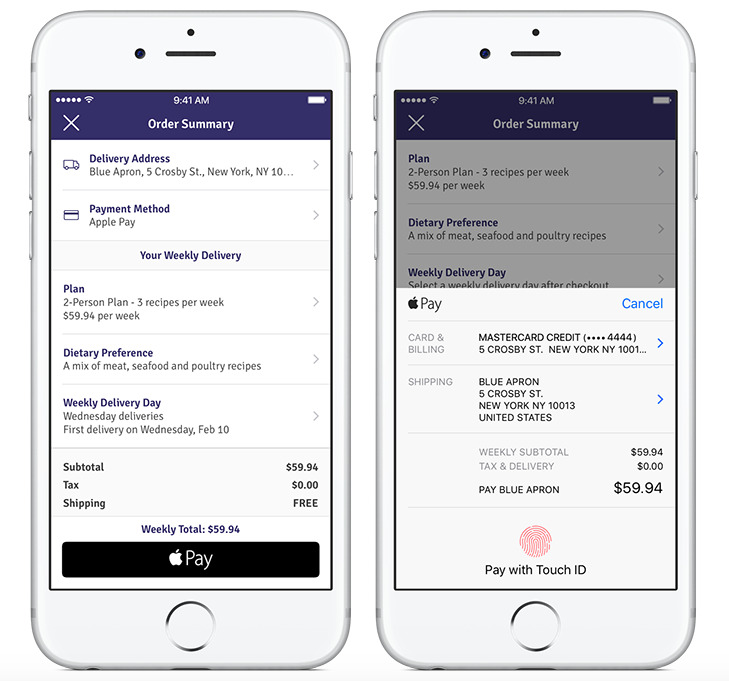

4. Docusign

Прежде чем погрузиться в приложение, я должен сказать, что DocuSign предлагает худший пользовательский интерфейс. Невозможно зарегистрироваться через Google, Facebook или Apple.

Нажмите кнопку «+» и импортируйте файл из локального хранилища или стороннего облачного хранилища. Приложение спросит, нужно ли вам подписать или вы хотите, чтобы другие добавили подпись. Вы можете добавить имя получателя и адрес электронной почты, чтобы поделиться документом.

Вы можете добавить имя получателя и адрес электронной почты, чтобы поделиться документом.

В документе выберите пустое место, и появится диалоговое окно. Вы можете добавить в файл подпись, инициалы, дату, имя, компанию и даже флажок. Мне нравится, как DocuSign позволяет участникам отклонять подпись с указанием причины. Это приятное прикосновение.

Базовые функции бесплатны, но предварительный обмен, шаблоны и функции безопасности подпадают под платный личный план, который стоит 9 долларов в месяц. Есть также специальные планы на недвижимость и бизнес-планы.

5. SignNow

Я знаю, что пользовательский интерфейс не имеет значения в этих приложениях, но должен сказать, что у SignNow лучший пользовательский интерфейс из всех приложений. Формула остается прежней. Импортируйте документ со своего устройства или облачного хранилища и коснитесь пустого поля, чтобы добавить подпись, инициалы, текст, дату или флажок.

Создавая свою подпись, вы можете использовать перьевую ручку или маркер. Вы также можете изменить цвет подписи. Приложение просит вас пригласить других и поделиться прямой ссылкой на документ с источником загрузки приложения. Вы также можете создавать шаблоны для наиболее часто используемых документов.

Вы также можете изменить цвет подписи. Приложение просит вас пригласить других и поделиться прямой ссылкой на документ с источником загрузки приложения. Вы также можете создавать шаблоны для наиболее часто используемых документов.

В приложении можно разместить до трех документов бесплатно. После этого он будет стоить 90 долларов в год.

Подписывайте документы на лету

Как видно из приведенного выше списка, и Microsoft Office, и Adobe Fill & Sign — бесплатные и качественные предложения. Остальные три являются платными, но предоставляют дополнительные услуги, такие как биометрическая аутентификация, шаблоны, расширенный обмен и многое другое. Выберите тот, который вам нужен. Кроме того, поделитесь своим опытом подписания документов на iOS и Android в разделе комментариев ниже.

Программы для Windows, мобильные приложения, игры — ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале — Подписывайтесь:)

Архив рубрик | ITSec.Ru

Все рубрики

Всего рубрик: 67

Всего статей: 2394

Всего авторов: 1215

Всего изданий: 102

Защита информации (163)

10 ключевых правил для безопасности вашей сети

ALTELL NEO 200 – комплексная безопасность сети

Bring Your Own Device. . . и ничего не трогай?

. . и ничего не трогай?

Canadian Personal Information Protection and Electronic Documents Act (PIPEDA)

CrimeWare: новый виток противостояния. Аналитическая статья «Лаборатории Касперского»

Externet VPN: просто о сложном

Guide to Protecting the Confidentiality of Personally Identifiable Information (PII) (Draft)

Официальный раздел (1)

Постановление Правительства Российской Федерации от 21 апреля 2010 г. N 266 «Об особенностях оценки соответствия продукции (работ, услуг), используемой в целях защиты сведений, составляющих государственную тайну или относимых к охраняемой в соответст

Комплексные решения. Интегрированные системы (1)

Превью

Блокчейн и криптовалюта (5)

$2 млрд для криптовалют

Как быстро блокчейн придет в жизнь россиян?

Консенсусы и их уязвимости

Персональные данные и распределенные реестры

Цифровая экономика. Глобальные тренды и практики российского бизнеса

Глобальные тренды и практики российского бизнеса

События (63)

«ИНФОФОРУМ»: власть и бизнес в борьбе за безопасность

«Инфофорум»: событие года

«ТБ-форум-2007»: участники об отрасли

«Антивирусный Центр»: 10 лет как по нотам

«ЗУБР-2009»: лауреаты и награды

«Инфосистемы Джет» завершила проект по приведению процессинговых систем ЗАО «Компания объединенных кредитных карточек» в соответствие с требованиями PCI DSS

«Требования и правоприменительная практика выполнения законодательства о персональных данных»

Вестник СНГ (2)

Во имя развития страны

Применение ЭЦП в Беларуси

Новости (34)

«Инфосистемы Джет»: 15 лет на рынке ИБ-интеграции

22 апреля 2005 года состоялось отчетное годовое собрание МОО «АЗИ»

CA и YAHOO! вместе на защите пользователей сети

Cisco: защита мобильных пользователей

Cisco: цифровое ТВ и информационные сообщения для пассажиров китайскго метро

Hewlett-Packard потеснит в России Asus и Acer?

HP: технологии и услуги для компаний среднего бизнеса, входящих в «Global 500 000»

ЗУБР (1)

Премия ЗУБР-2013: расширение сроков приема заявок в категории «Информационная безопасность»

В фокусе (340)

«Бизнес в области грузовых и пассажирских перевозок: инвестиции в информационное обеспечение»

«Блогмобиль» на улицах Нью-Йорка

«Поликом Про»: 15 лет на рынке информационных технологии!

«Поликом Про»: укрепление экономического могущества Российской Федерации

«PKI — Форум-2008»

«Белые хакеры» на страже транзакций

«Большая тройка» операторов связи: защита персональных данных

Колонка редактора (10)

Безопасные связи

Колонка редактора

Колонка редактора

Колонка редактора

Колонка редактора

Колонка редактора

Колонка редактора

Тема номера (36)

«Анкад» смотрит в будущее

CobiT 4. 0

0

ruToken RF — ключ от всех дверей

Архитектура информационной безопасности ЕАИС таможенных органов

Банковская безопасность: современная ситуация

Безопасность банков сегодня

Безопасный on-line

Импортозамещение (12)

Где кроются реальные проблемы защиты АСУ ТП?

Гиперконвергентные ИТ-инфраструктуры и облака в России

Защита банкоматов: сложности применения продуктов Application Control

Киберпреступники против финансовых организаций

Некоторые аспекты защиты АСУ ТП

Перспективы развития технических средств защиты информации в России

Реальное импортозамещение

Межсетевые экраны (13)

Firewalls Next Generation на выставке InfoSecurity Russia

Firewalls: ориентация на потребителя

Next Generation Firewall – новое или забытое старое

TОП 5 ИБ-технологий, которые будут в вашей сети. Мнение лидера отрасли компании Palo Alto Networks

Мнение лидера отрасли компании Palo Alto Networks

Web-application firewalls

Анализ тенденций развития средств обеспечения межсетевой защиты

Межсетевой экран ИКС. С нами безопасно!

Комплексные системы безопасности (3)

Обзор DLP-решений

Превью

ТОП-5: что должен знать заказчик при построении комплексной защиты корпоративной среды

Антифрод (4)

«Первый рубеж сдан!»

Информационная безопасность – залог успеха бизнеса

Искусственный интеллект в антифроде – уже необходимость

Фрод: легче не допустить, чем лечить

Спецпроект: mobile security (41)

AirKey – современный доступ в информационные системы с помощью смартфона

BYOD – дверь в инфраструктуру предприятия

BYOD: будущее, которого нет

BYOD: вопросы безопасности

Mobile Device Management: разнообразие видов. Часть 1

Часть 1

Антивирусы для мобильных платформ

Атака на мобильный, жертва – человек

Колонка эксперта (8)

Как все начиналось

Колонка эксперта

Колонка эксперта

Колонка эксперта

Колонка эксперта

Колонка эксперта

Колонка эксперта

IS-Index (3)

IS-Index

Исследование: сколько и куда тратится средств

Что нужно потребителю?

Персоны (29)

«Лавина Пульс» – мобильный ситуационный центр руководителя

25 лет успешной работы на российском рынке!

D600: цифровизируем аналоговую радиостанцию

Houlin Zhao: «Нам есть чему поучиться у российских коллег»

Базовый баланс безопасности

Безопасность не должна мешать бизнесу

Биометрия — это удобно!

Электронный документооборот (13)

А вы задумывались о защите внешнего ЭДО?

Использование ЭП в ЭДО на предприятиях авиационной промышленности

Компания «Инфосистемы Джет» внедрила систему анализа и мониторинга эффективности мер безопасности в Фонде РЖС

Обеспечение юридической значимости ЭДО компании

От и до про ЭДО

Практические аспекты создания единой защищенной СЭД для обработки конфиденциальной информации

Российский рынок СЭД/ECM: перспективы развития

Облачная безопасность (10)

Cloud Security: взгляд на российский рынок

IDaaS – аутентификация как сервис

Возможно ли управлять безопасностью из облака уже сейчас?

Доверенное облако – миф или реальность

Облачные вычисления в России: возможности, вызовы и риски

Облачные сервисы: проблемы в доверии

Облачные технологии: миф или реальность?

Центры обработки данных (ЦОД) (13)

Data-центр — вопросы надежности

Жизнеобеспечение ЦОД: защита и риски

Защита виртуальных ЦОД

Защита межсетевого взаимодействия уровня «ЦОД – ЦОД»

Как обеспечить защиту виртуальной инфраструктуры ЦОД?

Обеспечение защиты ПДн в ЦОД: кто несет ответственность?

Сложности обеспечения ИБ в ЦОД

Кибервойна (16)

Бизнес и ИБ: сотрудничество или противостояние?

Жертвы и последствия киберпреступлений. NORTON REPORT 2013

NORTON REPORT 2013

Информатизация общества – новые цели для кибероружия

Как защититься от таргетированных атак?

Кибербезопасность: цикл осведомленности

Кибервойны будущего – к чему готовиться законодателям и корпорациям

Ландшафт угроз для систем промышленной автоматизации

Маркетинг (8)

Аутсорсинг информационной безопасности — это реальность

Безопасность в индустрии платежных карт

ЗАО «ИНФОПРО»: создание защищенных объектов информатизации «под ключ»

МВП СВЕМЕЛ: подводя итоги

Новая динамика вредоносного ПО: финансовая мотивация киберпреступников

Прочные позиции на рынке информационной безопасности

Российский рынок услуг информационной безопасности: год спустя

Обзоры, прогнозы, мнения (2)

SIEM vs новые угрозы: что необходимо SIEM для их оперативного выявления?

ИБ на пути BYOD

Таргетированные атаки (5)

Advanced Persistent Threat – расставляем точки над «i»

Активная защита как метод противодействия продвинутым киберугрозам

Анатомия таргетированной атаки. Часть 4

Часть 4

Как онлайн-риски переходят в офлайн и почему киберзащиты недостаточно

Система безопасности, способная решить 5 основных проблем руководителя по информационной безопасности

Компании (24)

«Плеяды» — защищенная информационная система для бюро кредитных историй

15 лет в авангарде речевых технологий

DeviceLock 5.72 — защита от локального администратора!

ZyWALL — объединенная защита сети

Аппаратно-программные СКЗИ КРИПТОН на защите АРМ

В помощь сисадмину

Добавляем безопасность

Концепции безопасности (22)

IDM в современной информационной инфраструктуре

UTM: раздвигая горизонты

Вопросы построения защищенных гетерогенных корпоративных ЛВС

Грамотное управление — залог успеха

Информационная безопасность в рамках единого экономического пространства России, Белоруссии, Казахстана и Украины

Коктейль из звуков

Мнение практика. Комментарий к статье В.Г. Грибунина

Комментарий к статье В.Г. Грибунина

DLP (57)

DeviceLock Data Breach Intelligence Разведка уязвимостей хранения данных

DLP в облаке — время договариваться

DLP как краеугольный камень механизма расследования инцидентов

DLP как эффективный инструмент работы с нелояльными сотрудниками

DLP на страже информации

DLP не является панацей

DLP по-русски — больше, чем просто DLP

Облака (9)

Cloud 2014 – прогнозы

Безопасный доступ к корпоративным облачным приложениям

Как защитить виртуальную инфраструктуру по требованиям ФСТЭК

Корпорация в облаках: так ли это опасно?

Мы не доверяем облаку или облако нам?

Облачный рынок SMB вырастет до $125 млрд к 2016 году

Средства безопасного доступа к корпоративным облачным приложениям

Управление (156)

«Компот из сухофруктов», илиМетоды формирования и поддержания культуры информационной безопасности в организации

«Пока гром не грянет – мужик не перекрестится»

42, или Правильная постановка задачи

DNA Distribution – самый быстро развивающийся партнер Thales e-Security в EMEA

SOC в действии

Summa Technologiae 2020

Автоматизация процесса управления информационной безопасностью

Криптография (77)

«Континент» на страже безопасной передачи данных по сети

30 лет стандартизациикриптографических технологий в России

Dual EC – криптографический стандарт с лазейкой

GateDefender Integra -новое устройство безопасности периметра

MS_Key четырех стихий

USB-ключи и брелоки

Актуальные вопросы применения электронных подписей

Проекты и решения (7)

DeviceLock контролирует доступ в «Одноклассники. ru» и другие социальные сети

ru» и другие социальные сети

NetWitness – новый игрок на рынке информационной безопасности

Большой секрет для маленькой компании

Как выбрать решение для защиты от утечек данных

Надежная защита с большой буквы Z

Последние тенденции эволюции DLP-систем

Эффективность DLP-систем: на стороне заказчика

Интернет вещей (internet of things, IOT) (3)

Развитие IoT-рынка

Рекордсмен по взломам

Факторы, влияющие на рост рынка IoT

Специальные технические средства (1)

Технологии защищенного звука

Сертификация и измерения (2)

Проблемы ЭМС ТС в вопросах защиты информации

Сертификация по РОСС RU. 0001. 01БИ00

Сети (11)

Безопасность персональных коммуникаций

Безопасность сетей NGN

Звукозапись для IP-телефонии: новое интеллектуальное решение

Конфиденциальные данные – под надежный контроль! Использование современной DLP-системы для предотвращения утечек информации

Сетевая безопасность платежных систем

Сканеры уязвимостейВзгляд со стороны вендора и со стороны пользователя

Создание безопасных сетей: подводные камни и как с ними бороться

Исследование (52)

«Персональные данные в России-2009»: что нового?

10 тезисов интернет-безопасности

DLP-системы в России: тенденции и перспективы

IDC впервые провела исследование отечественного рынка услуг в области информационной безопасности

Анализ рынка услуг в сфере ИБ со стороны предложения

Антивирусные компании делают ставку на скорость

Аутсорсинг безопасности в России

Итоги, достижения (9)

ITSEC + All-over-IP 2018: два праздника технологий вместо одного

Импортозамещение: результаты 2015 года

Итоги года

Итоги года и перспективы Рунета

Качество – главный аргумент в бизнесе

Обзор отечественных решений по безопасности

Практика импортозамещения на предприятиях энергетики

Практика и перспективы (1)

Новый взгляд на мошенничество в сфере компьютерной информации

JOB (58)

«Информзащита» примет участие в разработке ИБ-стандартов

59% Web-мастеров готовы работать «за идею»

CIO vs CISO = конфликт интересов? Или CIO + CISO = эффективный тандем?

Gartner: большинство IТ-директоров не видят возможностей для продолжения карьеры в той же роли

IT-специалисты сменят работу

А увольнять-то некого!

Ах вот ты какой, системный администратор!

Спецпроект: SaaS (4)

Антивирус в облаках. Устроит ли пользователя?

Устроит ли пользователя?

Белые пятна виртуализации

Будущее SaaS: прогнозы и перспективы развития

Миграция на облако: стимулы и препятствия

25 Кадр (2)

Безопасность мобильных банковских приложений

Управление инцидентами ИБ на основе SIEM-систем

Актуально (9)

VPN глазами клиента

Информационные системы: оценка рисков

Материалы круглого стола «Как мы выбираем VPN. Требования потребителя»

На страже безопасности — профессионалы

Несколько слов о коммерческой тайне

Проблема внутри? Решение там же!

Расширенный аудит событий в операционных системах Microsoft Windows

Биометрия (6)

Атаки на биометрические системы

Биопаспорт: шаг в будущее. Часть 1

Биопаспорт: шаг в будущее. Часть 2

Часть 2

Плюсы и минусы биометрической идентификации

Удаленная идентификация/аутентификация с использованием биометрии

Успех внедрения биометрии зависит от того, как выстроен процесс повышения осведомленности

Слово потребителям (2)

Лучшие продукты в области информационной безопасности

Лучшие продукты и системы — лауреаты Премии «ЗУБР-2005»

Техническое обозрение (18)

«Шпиону» вход заказан

Агенты оперативной доставки

Антишпионское ПО (antispyware)

Выбор системы защиты от внутренних угроз

Действующие лица и исполнители

Защита от внутренних угроз

Как бороться со шпионами

Удостоверяющие центры (1)

Документация удостоверяющего центра — базовый элемент инфраструктуры открытых ключей

Информационная безопасность компьютерных сетей (7)

Глобализация и импортозамещение: какие тренды будут актуальны на рынке ИБ в следующем году

Защита от социальной инженерии

Как осуществляется сбор киберулик

Киберсоветы для безопасности детей в Интернете

Компьютерные атаки на информационные ресурсы Российской Федерации: факты и цифры

Современные компьютерные угрозы: что реально угрожает бизнесу?

Современные тенденции кибербезопасности

Оборудование и технологии (585)

«Тонкие» точки доступа — новый уровень безопасности корпоративных сетей Wi-Fi

«VAS-ы» проблемы с SMS

«Аккорд-В»./upload-ios-application-on-appstore.png) Защита без белых пятен

Защита без белых пятен

«Дорожная карта» для СЭД

«Мобильная» электронная подпись

«МультиКарта»: ресертификация на соответствие PCI DSS 3.0

«МФИ Софт» выпускает новую версию DLP-системы «Гарда Предприятие»

Цифровая трансформация (5)

Как технологии искусственного интеллекта трансформируют бизнес

Некоторые аспекты информационной безопасности технологии блокчейн

Российский бизнес: облачная трансформация сервисов ИБ

Спецназ информационных войн

Тенденции в регулировании технологии блокчейн в России и в мире

Разработка (4)

Методы анализа исходного кода

Патентное право как средство защиты новых разработок в области информационных технологий

Практические аспекты построения процесса безопасной разработки программного обеспечения

Применение методов анализа исходного кода при оценке защищенности информационных систем

Аттестация (2)

Аттестация без проблем

По четкому алгоритму

Деловой календарь (2)

Будущее — за интеллектуальными системами

«Интернет и Электронный округ-2005»

Соискатели (3)

«Эфрос» — контроль и администрирование команд Cisco

Премия «ЗУБР» — уникальный инструмент управления отношениями с потребителями и регуляторами

Формирование и контроль маскирующих шумов

АСУ ТП (25)

Актуальные вопросы защиты АСУ ТП

Актуальные вопросы защиты АСУ ТП

АСУ ТП, объекты КИИ, ГосСОПКА. Много сложных задач и одно решение

Много сложных задач и одно решение

Атаки на низкоуровневые протоколы АСУ ТП на примере HART

Безопасность АСУ ТП сегодня

Безопасность промышленных систем управления

Выстрел на опережение: снижаем риски на старте проекта ИБ АСУ ТП

Защита информации и каналов связи (58)

«Умные сети электроснабжения» (smart grid) и проблемы с кибербезопасностью

DDoS-атака как метод конкурентной борьбы

DeviceLock DLP как современная гибридная DLP-система

DLP vs кейлоггеры = обеспечение безопасности vs нарушение прав граждан

DLP в структуре ИБ предприятия

IDS/IPS: применение в информационных системах компаний

Банк России поднимает требования по борьбе с утечками информации на уровень отраслевого стандарта

Системы контроля и управления доступом (СКУД) (22)

ALTELL Trust: защита начинается с загрузки компьютера

Актуальные проблемы защиты доступа

Безопасность океанских портов: опыт США

Безопасный доступ к информационным ресурсам компании

Биометрические системы: веское слово в информационной безопасности

Биометрия. Болезни роста

Болезни роста

Гибридные DLP-системы

Обратная связь (3)

Без внимания не остались

Обратная связь

Письмо представителя ОКБ САПР

Новые продукты (15)

Paragon Deployment Manager 10: развертываем системы при производстве компьютеров, в компьютерных классах и интернет-кафе

Несколько сценариев работы Paragon System Recovery

Новые продукты

Новые продукты

Новые продукты

Новые продукты

Новые продукты

Обзор СМИ (40)

Bioscrypt и Labcal: вместе к безопасности канадских аэропортов

RFID приносит прибыль

SEC остановила торговлю акциями

Symantec проанализировала Vista

Английские фирмы неспособны шифровать данные

Безопасности морских портов США не уделяется внимания

Безопасность e-mail: 25 советов

Работы и услуги (5)

«ИнфоТехноПроект»: серьезный «багаж знаний»

Комплексное управление безопасностью в современных информационных системах

Обзор российского рынка услуг информационной безопасности

Спрос на услуги аутсорсинга информационной безопасности в условиях кризиса

ЭЛВИС-ПЛЮС: спектр услуг

Право и нормативы (148)

PCI DSS – проблемы применения стандарта

PCI DSS – проблемы применения стандарта и способы его внедрения без проблем

PCI DSS: успешный опыт стандартизации на протяжении свыше 10 лет

ZyWALL OTP: Сим-Сим, откройся

Авторское право на программное обеспечение

Антивирусная защита компании: NIST рекомендует

Аттестация автоматизированной системы по требованиям безопасности информации

Индексы деловой активности (5)

Индексы деловой активности: апрель-май

Индексы деловой активности: декабрь-январь

Индексы деловой активности: февраль-март

Индексы деловой активности: январь-февраль

Индексы деловой активности: январь-февраль

Лицензии (5)

В строгом соответствии с действующим законодательством

Получение заветного сертификата

Примерный перечень документов, необходимых для получения лицензии ТЗКИ

Реестр лицензий на деятельность по разработке и (или) производству средств защиты конфиденциальной информации в соответствии с постановлением Правительства Российской Федерации № 348

Реестр лицензий по технической защите конфиденциальной информации в соответствии с постановлением Правительства Российской Федерации № 290

Слово редактора (6)

Большие планы растущего проекта

В поисках своего пути

Гротековское счастье

Итоги лета и немного лирики

Самое лучшее время

Снова Новый год

Мы в соцсетях

Copyright © 2018-2022, ООО «ГРОТЕК»

Политика конфиденциальности

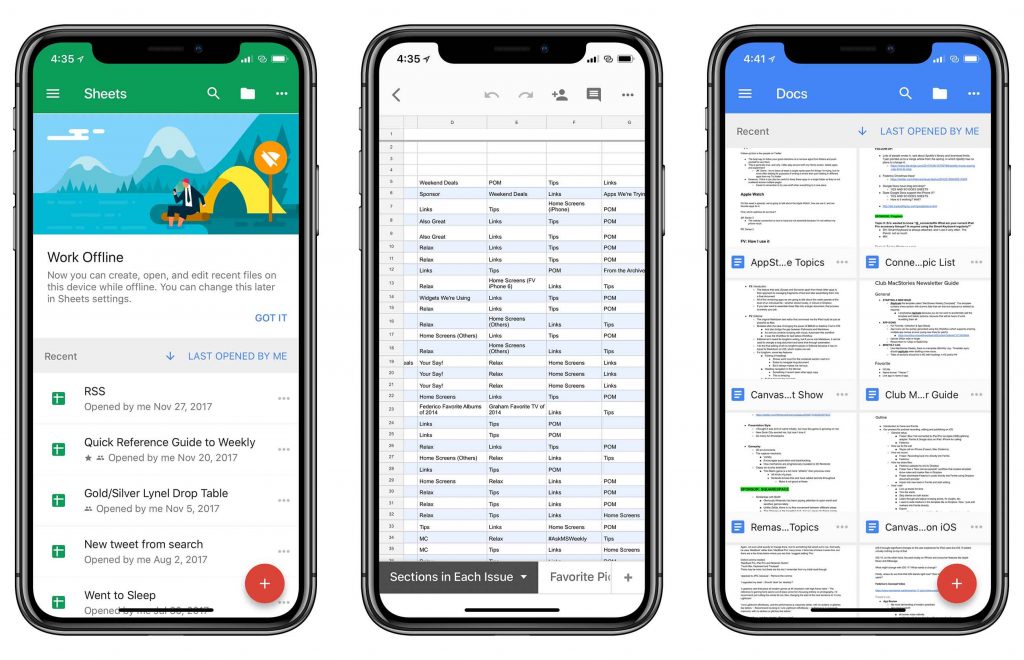

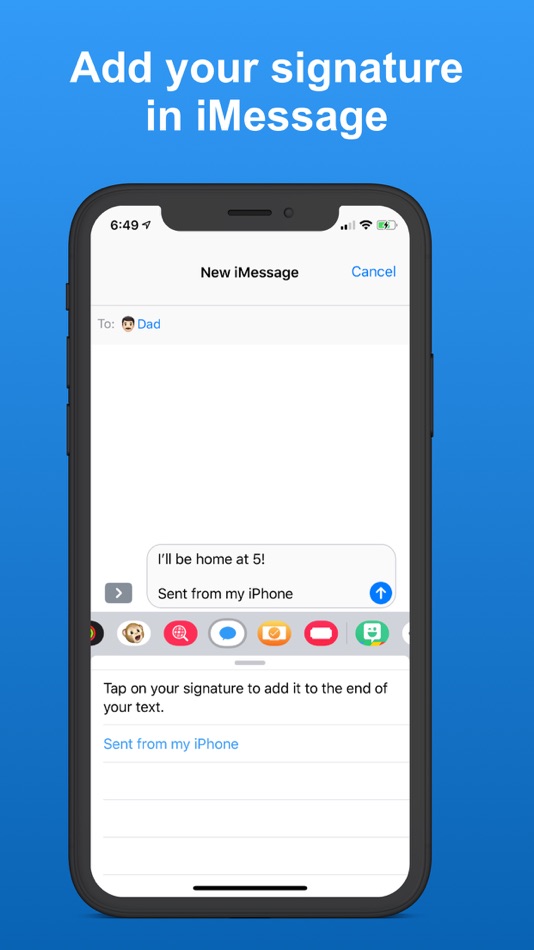

5 лучших приложений для электронной подписи на iPhone и iPad

Наша жизнь больше не ограничивается нашим городом, штатом или страной. И хотя это здорово для бизнеса, оформление документов может быть довольно сложной задачей. Но благодаря некоторым фантастическим приложениям для электронной подписи мы можем управлять всем этим прямо с iPhone; будь то квитанция об утверждении, предложения, контракты или соглашения.

И хотя это здорово для бизнеса, оформление документов может быть довольно сложной задачей. Но благодаря некоторым фантастическим приложениям для электронной подписи мы можем управлять всем этим прямо с iPhone; будь то квитанция об утверждении, предложения, контракты или соглашения.

Но если все, что вам нужно, это цифровая подпись, такие приложения, как Microsoft Word, Photoshop и т. Д., Также могут справиться с этой задачей. Итак, почему вы должны особенно выбрать приложение для электронной подписи?

Что ж, этому есть несколько причин, и прежде чем я познакомлю вас с приложениями, позвольте мне помочь вам понять их роль в нашей личной и профессиональной жизни.

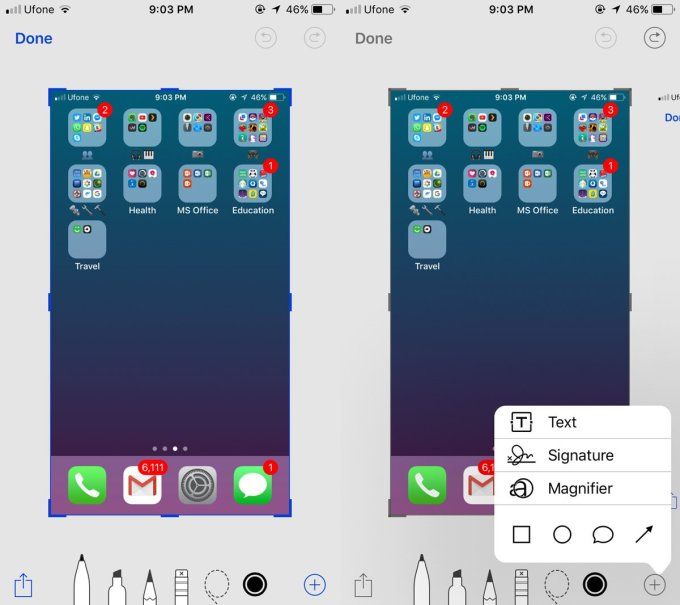

Электронная подпись — это когда вы вводите или рисуете свое имя / инициалы на документе. Хотя вы можете легко подписывать документы на своем iPhone с помощью встроенного инструмента разметки, обычно это не считается юридически обязательным.

Программы для Windows, мобильные приложения, игры — ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале — Подписывайтесь:)

Хотя бизнес-транзакции достаточно для внутренних дел, необходимо что-то более прочное и безопасное. Приложения электронной подписи предлагают больше, чем просто подписи:

Приложения электронной подписи предлагают больше, чем просто подписи:

- Зашифруйте ваши документы — эти приложения используют криптографию для защиты ваших документов от посторонних глаз, сохраняя детали только между отправителем и получателем.

- Цифровой след — от источника документа до окончательной подписи, они могут помочь вам управлять контрольным следом, поддерживая подлинность документа.

- Юридические преимущества — Наиболее надежные решения для электронной подписи соответствуют требованиям правительства США или ЕС. Так что, если дело идет в суд, у вас есть соответствующие документы.

- Push-уведомления — наверное, моя любимая функция; уведомления в режиме реального времени помогут вам оставаться в курсе событий и всегда быть на высоте.

- DocuSign

- Adobe Sign

- PandaDoc

- signNow

- SignEasy

1. DocuSign: загрузка и подпись документов — выбор редакции

DocuSign — одно из самых популярных приложений для электронной подписи, и на то есть веские причины. Во-первых, он позволяет подписывать и обмениваться документами из любого места на любом устройстве.

Во-первых, он позволяет подписывать и обмениваться документами из любого места на любом устройстве.

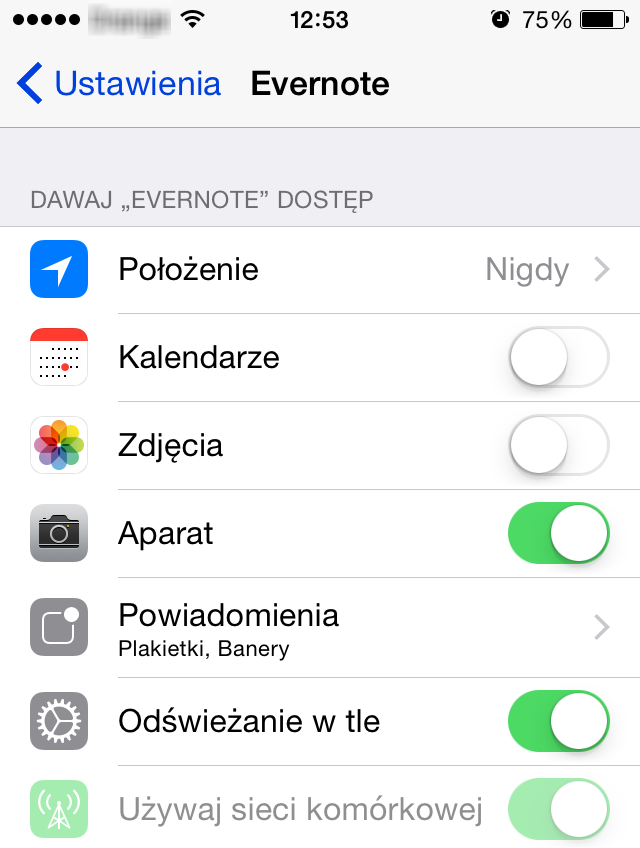

Верно! Вы можете подписывать документы со своего iPhone, iPad, веб-браузера или устройств Android. Кроме того, делитесь полными документами с кем угодно по электронной почте, на Google Диске, Evernote, Dropbox и т. Д.

Кроме того, вы можете легко управлять соглашениями на ходу благодаря таким функциям, как напоминания, push-уведомления в реальном времени и т. Д. И не беспокойтесь, если у вас несколько подписантов. Просто отбросьте теги, и DocuSign справится со всем этим.

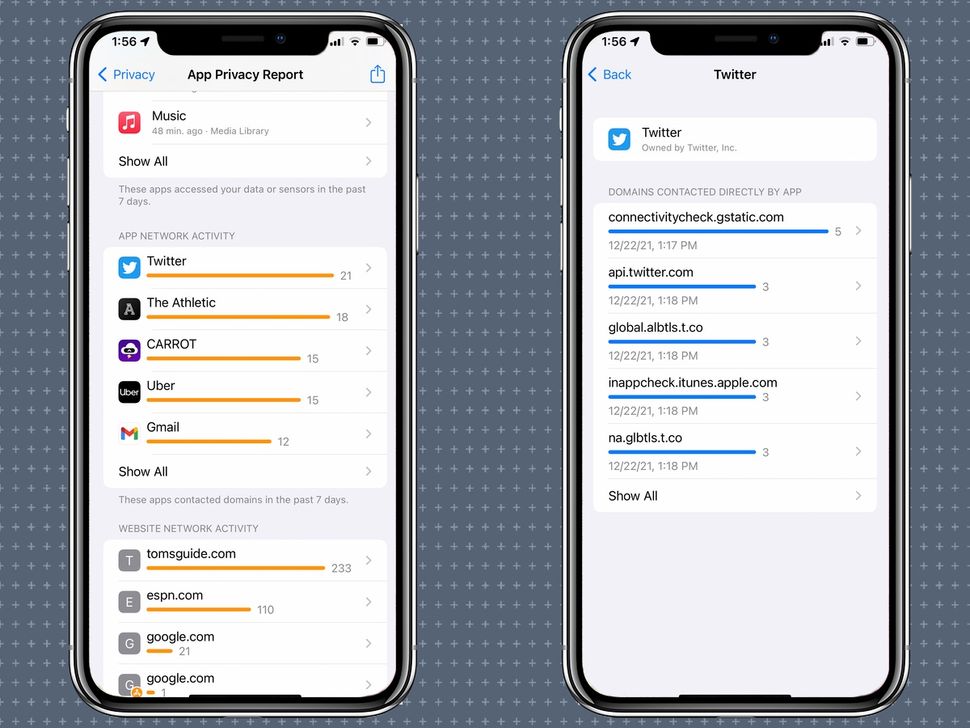

И самое главное, все документы зашифрованы и ведут полный контрольный журнал, то есть вы можете проверить, кто подписал, когда и где.

Плюсы

- Удобный интерфейс

- Документы хорошо организованы по статусу

- Может просматривать все журналы подписей

- Самостоятельная подпись бесплатна

- Соответствует ISO 27001 SSAE16

Минусы

- Немного дорогие планы

- Соглашение о массовой рассылке не так уж и гладко

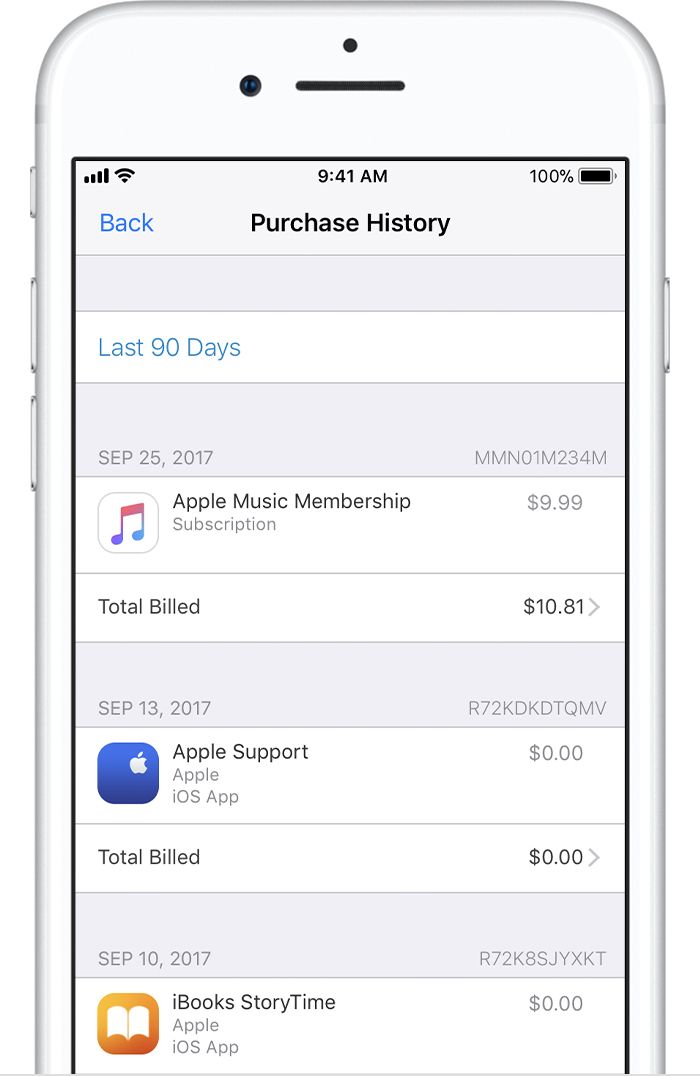

Цена: бесплатно (покупки в приложении начинаются с 9,99 долларов США).

Скачать

2. Adobe Sign — Лучшее приложение для подписи документов.

Adobe Sign объединяет лучшее от приложения для чтения / записи PDF-файлов и приложения для подписи документов. Вы можете сканировать документы, импортировать их в облачные сервисы, редактировать и заполнять их и отправлять на подпись, и все это из мобильного приложения или через Интернет.

Что еще?

Приложение имеет широкий спектр интеграции от Microsoft 365 до Google Drive, от PayPal до Braintree. Adobe, соответствующая мировым законам об электронной подписи и строгим стандартам безопасности, предлагает юридически обязательное решение для электронной подписи.

Он также предоставляет подписывающему и подписывающему лицу контрольный журнал, печать с контролем вскрытия, проверку личности, параметры геолокации подписывающего лица и многое другое для обеспечения безопасной транзакции.

Хотя в магазине приложений он кажется бесплатным, вам потребуется подписка на Adobe Sign, Adobe PDF Pack, Adobe Acrobat DC или Adobe Creative Cloud Complete, чтобы использовать его функции.

Плюсы

- Редактируйте документы на ходу

- Надежно и без проблем

- Интегрирован с несколькими приложениями

Минусы

- Требуется активная подписка на предложения Adobe

- Дорого, если не часто используется

Цена: бесплатно (пакет Acrobat PDF Pack с подпиской на электронную подписку начинается с 9,99 долларов США в месяц)

Скачать

3. PandaDoc — Лучшее бесплатное приложение для электронной подписи.

PandaDoc предлагает целостный подход к документообороту, как и Adobe. Таким образом, вы можете не только использовать цифровые подписи, но и создавать, редактировать и заполнять контракты, предложения, котировки и многое другое.

И не только это, PandaDoc также интегрируется с различными платежными шлюзами, такими как PayPal, Stripe, Square и т. Д., Что позволяет без проблем проводить платежные транзакции внутри самого приложения.

Самое приятное то, что бесплатная версия позволяет неограниченное количество подписей, имеющих обязательную юридическую силу, отслеживание активности и поддержку платежей. Однако такие функции, как контрольный журнал, шаблоны, редактор перетаскивания, ограничены дорогим премиальным планом.

Однако такие функции, как контрольный журнал, шаблоны, редактор перетаскивания, ограничены дорогим премиальным планом.

Плюсы

- Неограниченные электронные подписи в бесплатной версии

- Сделайте платежи проще простого

- Юридически совместимое шифрование и безопасность

Минусы

- Сложный интерфейс

- Супер дорогие планы

Цена: бесплатно (персональный план за 69,99 долларов США).

Скачать

4. signNow — лучшее приложение для небольших команд

signNow — это экономичное и комплексное решение для электронной подписи с упором на продуктивность и командную работу. Он также работает как средство создания PDF, конвертер, редактор, заполнитель форм и многое другое.

Кроме того, вы можете создать команду и совместно управлять документами, настраиваемыми шаблонами и, конечно же, подписями. Облачная система позволяет вам получать доступ к документам в пути, в любое время и в любом месте.

Благодаря их эксклюзивному партнерству с USLegal вы можете получить доступ к тысячам юридических форм и пакетов в приложении, что еще больше упростит ваш бизнес и юридический рабочий процесс.

Еще одна важная особенность — это простой и мощный API, который поможет вам встраивать электронные подписи в ваши веб-сайты, формы, приложения и т. Д. Без написания сложных кодов.

Плюсы

- Отличная командная функция

- Легко ориентироваться и использовать

- Мощный API

- Конкурентоспособная структура ценообразования

Минусы

- Встроенные шаблоны не очень гибкие

- Поддержка клиентов не так уж и хороша

Цена: бесплатно (покупки в приложении начинаются с 2,99 долларов США).

Скачать

5. SignEasy — лучшее приложение для электронной подписи для начинающих.

SignEasy предлагает минималистичный пользовательский интерфейс, позволяющий легко использовать его, даже если кто-то не знаком с технологиями. Он работает на всех устройствах и с любым форматом документа от PDF до PNG.

И будь то самоподписание, удаленное подписание или личное подписание, SignEasy справится со всем. Он использует стандартное шифрование SSL для каждого документа, обеспечивая конфиденциальность и безопасность.

Кроме того, действительно глобальное программное обеспечение поддерживает 24 языка, интегрирует облачное хранилище и предлагает подробные цифровые журналы аудита с адресом электронной почты подписавшего, IP-адресом устройства и т. Д.

Плюсы

- Минимальный интерфейс

- Многоразовые шаблоны

- Доступность на разных устройствах

Минусы

- Ограниченные функции в бесплатной версии

- Инструменты управления рабочим процессом Lack

Цена: бесплатно (подписка начинается с 5,99 долларов США).

Скачать

6. HelloSign — Лучшее веб-решение для подписи документов.

Хотя HelloSign не поддерживает мобильное приложение, он может похвастаться замечательной веб-версией для iPhone и мощным API. Но это не его суперсила.

HelloSign очень удобен в использовании, обладает широкими возможностями настройки и может похвастаться мощными инструментами рабочего процесса. HelloSign, идеальное решение для электронной подписи для крупных брендов, также обеспечивает индивидуальный брендинг и интеграцию с такими приложениями, как HubSpot, Slack, Eventbrite и т. Д.

Д.

Бесплатная версия позволяет подписать документ. Вы можете запросить маршрут, чтобы изучить расширенные функции и посмотреть, какой план подходит вам лучше всего.

Плюсы

- Персонализированные запросы подписи

- Не редактируемый журнал аудита

- Сохраняйте шаблоны для более быстрого доступа

Минусы

- Довольно дорого

- Нет мобильного приложения

Цена: бесплатно (подписка начинается с 5,99 долларов США).

Проверить на HelloSign

7. RightSignature — лучший веб-сайт для электронной подписи для корпораций.

RightSignature от Citrix утверждает, что это самый быстрый способ получения электронных подписей. И действительно, документы отправляются и принимаются быстрее, чем другие программы.

Хотя скорость хорошая, мне понравилось, что вы можете настраивать рабочие процессы для T. Вы можете распределить документ между несколькими подписывающими сторонами и также определить последовательность подписей — идеальный маленький трюк для согласования корпоративной иерархии.

Что наиболее важно, RightSignature защищает каждый документ с помощью 256-битного шифрования, полного журнала аудита и сбора биометрических данных.

Плюсы

- Быстрое исполнение

- Поддерживает несколько наборов и API

- 256-битное шифрование

Минусы

- Невозможно клонировать шаблоны

- Сложно редактировать после сохранения изменений

Цена: бесплатно (подписка начинается с 12 долларов).

Проверить на RightSignature

Итак, это был мой список потрясающих приложений для электронной подписи для iPhone и iPad. Благодаря им мы можем управлять всем прямо с iPhone. Какое приложение вы используете для подписания документов? Поделитесь в комментариях ниже.

Нужна дополнительная помощь? Проверьте эти ссылки ниже:

- Лучшие приложения для деловых встреч для iPhone

- Приложения для повышения производительности для iPhone и iPad

- Лучшие приложения для управления задачами для Apple Watch и iPhone

Программы для Windows, мобильные приложения, игры — ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале — Подписывайтесь:)

5 лучших приложений для подписи документов на iOS и Android

Вы когда-нибудь сталкивались с ситуацией, когда приходилось быстро подписывать документ или договор аренды? В соответствии с обычной процедурой вы распечатываете и подписываете документ иОтсканировать бумагу Затем поделитесь этим с другим человеком. Это сложный и трудоемкий процесс. Что, если бы мы могли сделать все менее чем за минуту на мобильном телефоне? К счастью, есть несколько популярных приложений для подписи документов на iOS и Android.

Это сложный и трудоемкий процесс. Что, если бы мы могли сделать все менее чем за минуту на мобильном телефоне? К счастью, есть несколько популярных приложений для подписи документов на iOS и Android.

Пользователи Samsung Galaxy Note всегда могут использовать встроенные инструменты, чтобы подписать документ с помощью S-Pen. Но как насчет других пользователей Android и iPhone? И Apple App Store, и Google Play Store содержат множество приложений, которые позволяют подписывать документы на ходу.

Мы отобрали пять лучших приложений для iOS и Android для подписи PDF-файлов и документов. В этом посте мы поговорим о его функциях, настройке подписи (размер, цвет, толщина), цене, вовлеченности и многом другом. Давайте начнем.

В этой статье

1. ОФИС МИКРОСОФТ

Microsoft недавно интегрировала свой набор приложений для повышения производительности, включая Word, PowerPoint, Excel и Sticky Notes и Office Lens, а также многое другое в одном решении под названием Microsoft Office. Это швейцарский армейский нож из инструментов повышения производительности.

Это швейцарский армейский нож из инструментов повышения производительности.

В приложении Office есть множество советов и рекомендаций. Среди них есть возможность подписать функцию PDF. Надстройка бесплатна и не требует подписки на Office 365.

Откройте приложение Office, чтобы получить параметр «Подписать PDF-файл» в меню «Действия». Открывать файлы из хранилища устройства или Один диск или Dropbox и выберите место для размещения тега.

Появится пустая доска для добавления подписи. Вы можете импортировать метку из фотографии, сохранить подпись и даже изменить ее цвет на зеленый или синий с черного по умолчанию.

Документы сохраняются в разделе аннотаций приложения. Microsoft Office можно скачать бесплатно.

Скачать Microsoft Office для iOS

Скачать Microsoft Office для Android

2. ADOBE FILL & SIGN

Adobe, еще один софтверный гигант, выпустил специальное приложение Adobe Sign & Fill для iOS и Android. Как следует из названия, пользователи могут подписывать форму, а также заполнять необходимые данные.

Как следует из названия, пользователи могут подписывать форму, а также заполнять необходимые данные.

Нажмите на пустой экран, и вы можете добавить текст, крестики, маркеры и многое другое. Чтобы добавить знак, выберите вариант пера ниже и создайте подпись или импортируйте ее со своей фотографии или камеры. К сожалению, изменить цвет баннера нельзя.

Вы можете изменить размер подписи. Также на устройстве можно создавать и хранить инициалы. В целом Adobe Fill & Sign — отличный инструмент для заполнения деталей и подписания документов. Это совершенно бесплатно.

Загрузить Adobe Fill & Sign для iOS

Скачать Adobe Fill & Sign для Android

3. ПОДПИСАТЬСЯ

Это для опытных пользователей. SignEasy предпочтительнее для тех, кто часто закрывает сделки и нуждается в подписях клиентов. Коснитесь значка «+» в верхнем левом углу и импортируйте документы из электронной почты, фотографий, файлов или стороннего облачного хранилища.:no_upscale()/cdn.vox-cdn.com/uploads/chorus_asset/file/23339657/apple_id.jpg) Нажмите кнопку «Подписать», и вы увидите истинный потенциал SignEasy.

Нажмите кнопку «Подписать», и вы увидите истинный потенциал SignEasy.

Вы можете подписать себя, подписаться с кем-то другим и даже запросить подпись у кого-то еще в другом месте. Это полезно для деловых партнеров, которые могут находиться в разных местах.

Вы можете нарисовать подпись, изменить ее цвет и размер и перетащить в нужное место. Также вы можете добавлять в документы дату и текст.

SignEasy предоставляет функции шаблонов для хранения часто используемых документов для будущего использования. Другие функции включают биометрическую безопасность, персонализированный нижний колонтитул электронной почты, синхронизацию хранилища iCloud и многое другое.

Бесплатная версия ограничена тремя документами. Чтобы использовать шаблоны и другие функции безопасности, нужно платить 130 долларов в год, что открывает широкий спектр возможностей синхронизации и совместного использования.

Скачать SignEasy для iOS

Скачать SignEasy для Android

4.

ДОКУЗИНАЦИЯ

ДОКУЗИНАЦИЯ

Прежде чем погрузиться в приложение, я должен сказать, что DocuSign обеспечивает худший пользовательский интерфейс на борту. Нет регистрации через Google, Facebook или Apple.

Нажмите кнопку «+» и импортируйте файл из локального хранилища или стороннего облачного хранилища. Приложение спросит вас, нужно ли вам подписать или хотите, чтобы другие добавили подпись. Вы можете добавить имя получателя и адрес электронной почты, чтобы поделиться документом.

В документе выберите любое пустое место, и появится диалоговое окно. В файл можно добавить подпись, инициалы, дату, имя, компанию и даже флажок. Мне нравится, как DocuSign позволяет участникам отказываться подписывать документы с указанием причины. Это приятное прикосновение.

Базовые функции бесплатны, но предварительный доступ, шаблоны и функции безопасности включены в платный персональный план, который стоит 9 долларов в месяц. Есть также планы, посвященные недвижимости и бизнес-планам.

Скачать DocuSign для iOS

Скачать DocuSign для Android

5.

ПОДПИСАТЬСЯ

ПОДПИСАТЬСЯ

Я знаю, что пользовательский интерфейс не важен в этих приложениях, но должен сказать, что у SignNow лучший пользовательский интерфейс из всех приложений. Формула остается прежней. Импортируйте документ с устройства или облачного хранилища и коснитесь пустого поля, чтобы добавить подпись, инициалы, текст, дату или флажок.

При создании отметки вы можете использовать перьевую ручку или маркер. Также можно изменить цвет метки. Приложение просит вас пригласить других и поделиться прямой ссылкой на документ с источником загрузки приложения. Вы также можете создавать шаблоны для часто используемых документов.

Приложение бесплатное для трех документов. После этого будет стоить 90 долларов в год.

Скачать SignNow для iOS

Скачать SignNow для Android

Подписать документы на борту

Как видно из приведенного выше списка, Microsoft Office и Adobe Fill & Sign — бесплатные и эффективные предложения. Остальные три являются платными, но они предлагают дополнительные услуги, такие как биометрическая аутентификация, шаблоны, расширенный обмен и многое другое. Выберите любой в соответствии с вашими потребностями. Кроме того, поделитесь своим опытом подписания документов на iOS и Android в разделе комментариев ниже.

Остальные три являются платными, но они предлагают дополнительные услуги, такие как биометрическая аутентификация, шаблоны, расширенный обмен и многое другое. Выберите любой в соответствии с вашими потребностями. Кроме того, поделитесь своим опытом подписания документов на iOS и Android в разделе комментариев ниже.

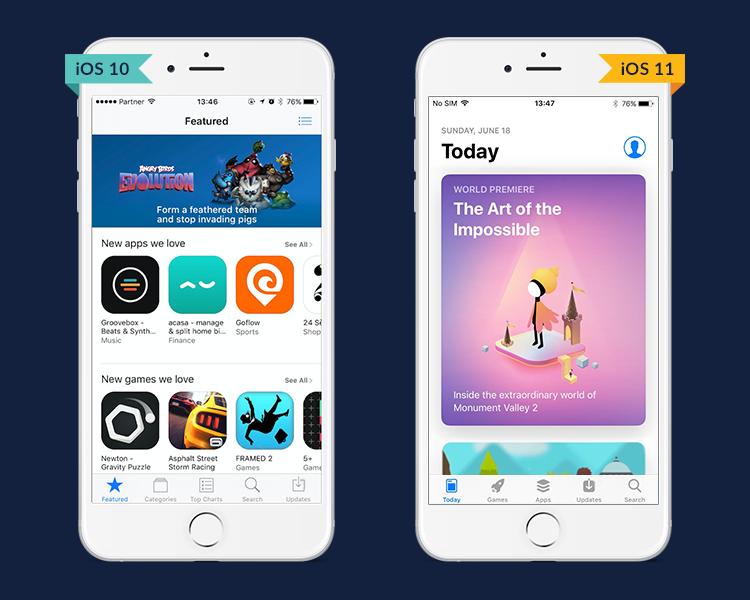

iOS Code Signing & Provisioning в двух словах | Себастьян Болдт | Разработка приложений для iOS

Я разрабатываю приложения уже более 3 лет, и одна вещь, которая меня до сих пор раздражает, — это Подписание кода и подготовка в iOS. Что такое подписывающих идентификатора ? Почему мне нужно создавать Provisioning Profiles и заботиться о таких вещах как разработчик? Если у вас нет хороших ответов на эти вопросы и вы действительно не хотите читать Apple Docs, мы надеемся, что это статья, которая раскрывает весь процесс для вас и для меня в качестве справочного материала менее чем за 5 минут.

Я уверен, что многие из вас могут быстро чему-то научиться, просто прочитав текст, но что мне действительно нравится, так это объяснять вещи наглядным способом с помощью прямоугольников и стрелок. Итак, самая большая проблема для меня заключается в том, что нет диаграммы или графика, в котором были бы отобраны все важные части и показано, как все работает вместе, в простой для понимания форме. Именно по этой причине я попытаюсь создать его в конце этого поста. Давайте начнем.

Итак, самая большая проблема для меня заключается в том, что нет диаграммы или графика, в котором были бы отобраны все важные части и показано, как все работает вместе, в простой для понимания форме. Именно по этой причине я попытаюсь создать его в конце этого поста. Давайте начнем.

Во-первых, давайте соберем основные термины, на которые вы наткнетесь, пытаясь найти что-либо связанное с Подготовка и Подпись кода в Интернете.

- XCODE

- Центр участников

- КЕЙСКАЯ МАРТА

- Подписание IDITION

- Private & Public Key

- Provisioning Profile

- Приложение ID

XCODE & CODE

для создания и управления вашим приложением и ресурсами и загрузки их в магазин приложений . Это все, что вам нужно знать о Xcode, чтобы следовать этому сообщению. если вы хотите узнать больше об этом, нажмите здесь: Xcode

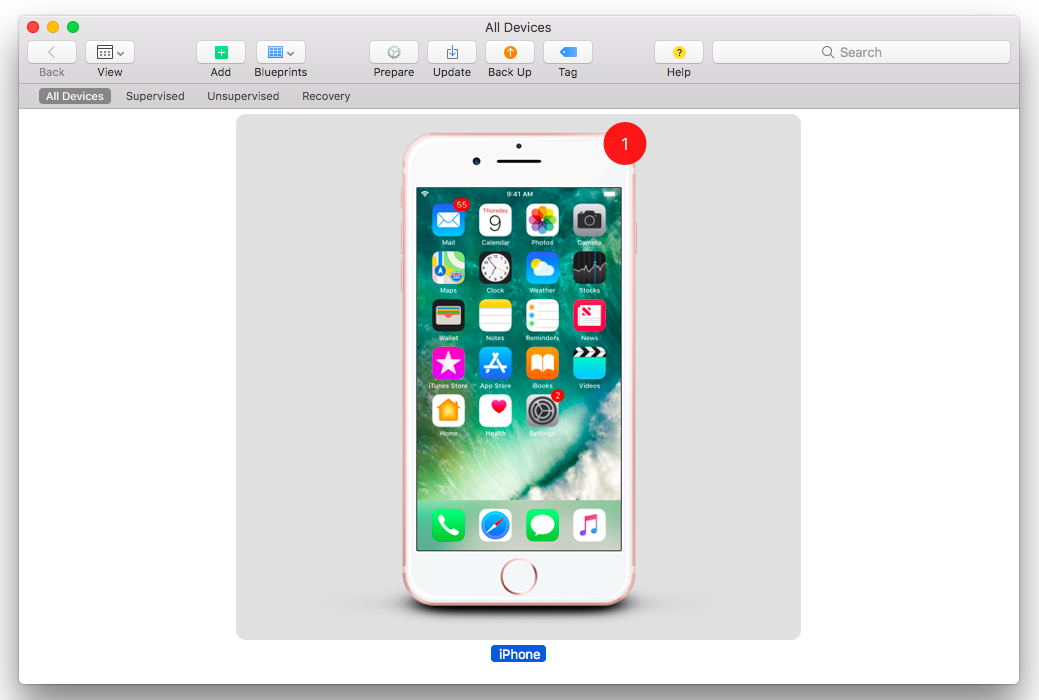

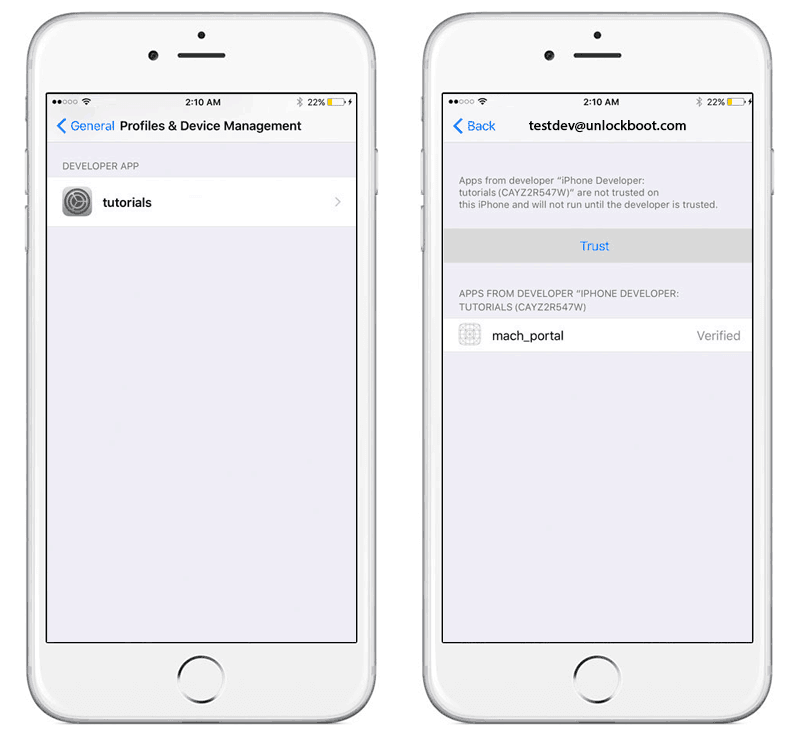

После регистрации в программе Apple Developer Program вы сможете войти в Member Cente r . Это место, где вы можете создать Provisioning Profiles , идентификаторов приложений , сертификатов и т. д. Части Member Center напрямую связаны с Xcode. Например, вы можете просмотреть и создать свой Signing Identity или загрузить и обновить P rovisioning Profiles в настройках Xcode .

Это место, где вы можете создать Provisioning Profiles , идентификаторов приложений , сертификатов и т. д. Части Member Center напрямую связаны с Xcode. Например, вы можете просмотреть и создать свой Signing Identity или загрузить и обновить P rovisioning Profiles в настройках Xcode .

Идентификация подписи, открытый и закрытый ключ, приложение для цепочки ключей

Нам нужно прояснить термин Signing . Подписание вашего приложения позволяет iOS определить, кто подписал ваше приложение, и убедиться, что ваше приложение не было изменено с тех пор, как вы его подписали. Идентификатор подписи состоит из пары открытого и закрытого ключей , которую Apple создает для вас. Думайте об открытом ключе как о механизме блокировки, поэтому вам нужно знать закрытый ключ, чтобы снова развернуть, разблокировать или декодировать данные.

Откуда берутся открытый и закрытый ключи и как запросить сертификат, содержащий их? Вся эта магия происходит, когда вы создаете Запрос на подпись сертификата (CSR) через приложение Keychain Access. Если вы сделаете это, приложение Keychain создаст закрытый ключ и файл certSigningRequest , который вы затем загрузите в Apple. Apple подтвердит запрос и выдаст вам сертификат. Сертификат будет содержать открытый ключ, который можно загрузить в вашу систему. После того, как вы загрузили его, вам нужно поместить его в свой Приложение доступа к связке ключей , дважды щелкнув его. Он используется криптографическими функциями для создания уникальной подписи для вашего приложения, которая в основном является вашим идентификатором подписи кода .

Сертификат также будет доступен через Member Center , но он будет содержать только открытый ключ, поэтому храните закрытый ключ в безопасности.

Промежуточный сертификат также должен быть в вашей связке ключей, чтобы гарантировать, что ваш разработчик или сертификат распространения выдан другим центром сертификации. Я знаю, это звучит немного запутанно, но вот как это работает. Он устанавливается автоматически при настройке Xcode в первый раз, поэтому в основном вам не нужно об этом заботиться, потому что он настраивается автоматически.

Provisioning Profile & App ID

Как мы знаем, Apple любит обеспечивать безопасность, поэтому невозможно установить приложение на любое устройство iOS, используя только сертификат. Вот где Provisioning Profiles . Профиль Provisioning Profile должен быть установлен на каждом устройстве, на котором должен работать код вашего приложения. Каждый профиль разработки Development Provisioning Profile будет содержать набор из сертификатов разработки iPhone, уникальных идентификаторов устройств и идентификатора приложения . Идентификатор приложения — это строка из двух частей, используемая для идентификации одного или нескольких приложений от одной группы разработчиков.

Идентификатор приложения — это строка из двух частей, используемая для идентификации одного или нескольких приложений от одной группы разработчиков.

Устройства, указанные в профиле обеспечения разработки могут использовать для тестирования только те лица, чьи Сертификаты Развития включены в профиль. Одно устройство может содержать несколько профилей подготовки. Разница между профилями разработки и распространения заключается в том, что в профилях распространения не указаны идентификаторы устройств. Если вы хотите выпустить приложение, которое должно быть ограничено количеством зарегистрированных устройств, вам необходимо использовать для этого специальный профиль .

Диаграмма

Вот График я придумал. Если вы обнаружите что-то, что я пропустил или объяснил неправильно, сообщите мне об этом. Как говорится, это первый раз, когда я действительно пытался разобраться во внутренностях Provisioning и Code Signing . Я знаю, что есть о чем поговорить, но я думаю, что это хорошее начало для всего, что связано с этой темой. Я постараюсь поддерживать этот пост в актуальном состоянии и исправлять все ошибки так быстро, как только смогу.

Я знаю, что есть о чем поговорить, но я думаю, что это хорошее начало для всего, что связано с этой темой. Я постараюсь поддерживать этот пост в актуальном состоянии и исправлять все ошибки так быстро, как только смогу.

- Xcode будет установлен и Промежуточный сертификат будет помещен в цепочку ключей

- Будет создан запрос на подпись сертификата (CSR) .

- Private Key будет создан вдоль CSR и хранится в ключевой чаше

- CSR будет загружен в Центр Member

- Apple подтвердит все и выпустит Сертификат

- СЕРТИ. будет загружено на ваш компьютер

- Сертификат будет помещен в цепочку ключей и соединен с закрытым ключом для формирования удостоверения подписи кода

- Профиль обеспечения будет создан с использованием сертификата , идентификатора приложения и идентификатора устройства и загружен Xcode

- Xcode подпишет приложение и отправит Provisioning Profiles на устройство

- iOS подтвердит правильность настройки.

Это означает, что Профиль обеспечения должен включать сертификат , который вы использовали для подписи приложения, ваш UDID устройства и правильный идентификатор приложения .

Это означает, что Профиль обеспечения должен включать сертификат , который вы использовали для подписи приложения, ваш UDID устройства и правильный идентификатор приложения . - Теперь ваше приложение должно работать!

Если статья помогла вам и вы хотите, чтобы я продолжал писать подобные статьи, вы можете поддержать меня небольшим пожертвованием

🤜🏾 🤛

Оплатить Sebastian Boldt Boldt с помощью PayPal.Me

Перейти на PayPal .me/boldtsebastian и введите сумму. Поскольку это PayPal, это просто и безопасно. У вас нет PayPal…

www.paypal.me

Не стесняйтесь добавить меня на Github , Twitter , LinkedIn или Xing , если у вас есть какие -либо вопросы. Если вам нравится электронная музыка, вы также можете послушать мои треки на SoundCloud 😉

Чао!

Sebastian Boldt

Как подписывать код и публиковать приложения для iOS

Используйте Codemagic для автоматической подписи кода. Самое приятное то, что вам не нужна машина с macOS! Начало работы

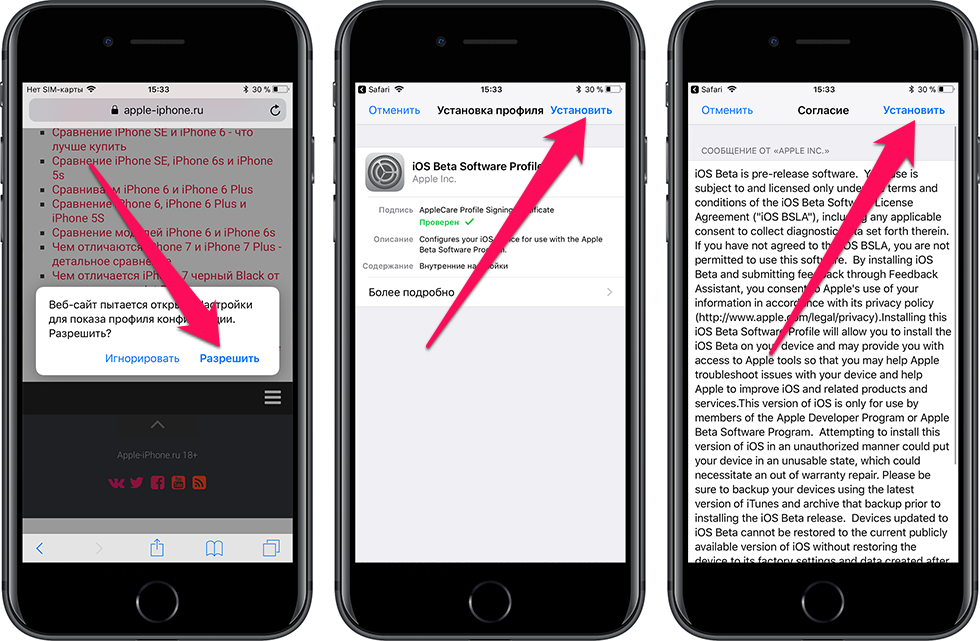

Самое приятное то, что вам не нужна машина с macOS! Начало работы

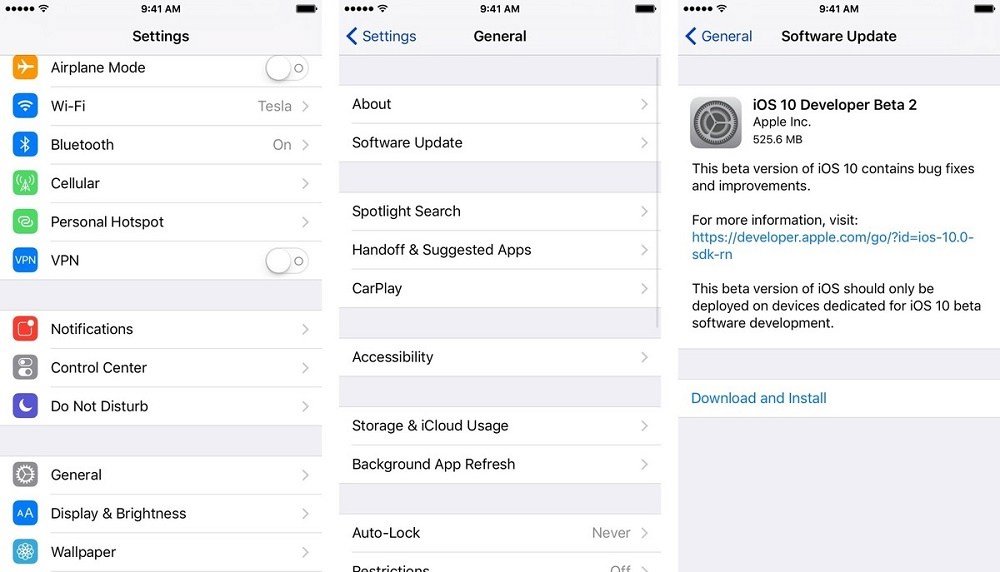

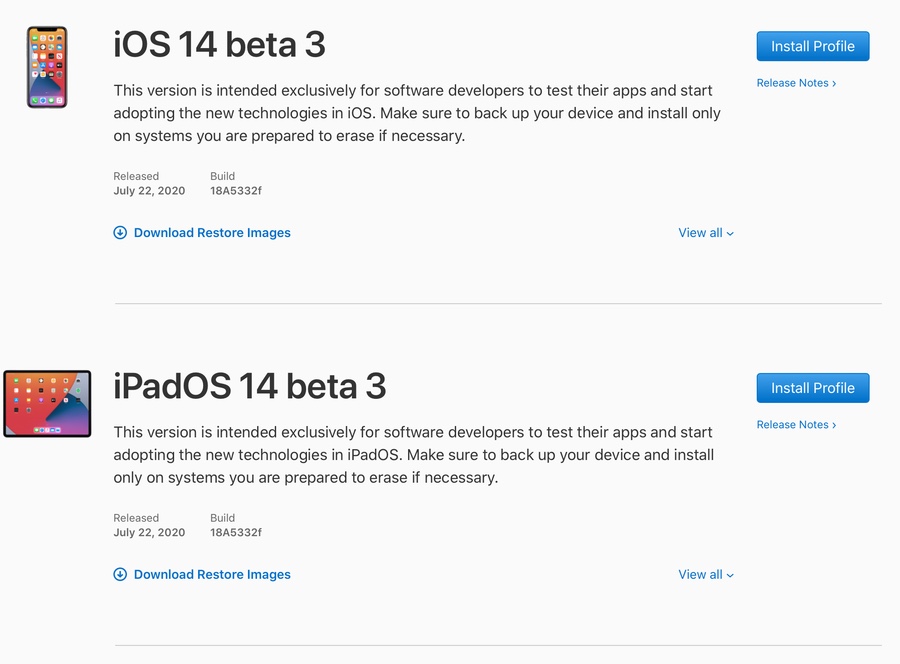

Примечание редактора. Впервые опубликовано в апреле 2019 г., обновлено в ноябре 2020 г. Мы также рекомендуем вам прочитать Подписание и публикация кода iOS с файлом codemagic.yaml .

Если устройство не взломано, все приложения, работающие на устройствах iOS, должны быть подписаны доверенными разработчиками, имеющими действительный сертификат Apple. Подписание кода — это процесс цифровой подписи любой формы кода, чтобы подтвердить автора кода и гарантировать, что код не был изменен или поврежден с момента его подписания. В процессе подписания кода используются различные термины безопасности, например 9.0003 открытый ключ , закрытый ключ , сертификаты и цифровые подписи .

Подписание кода на платформах Apple, включая iOS, основано на криптографии с открытым ключом на основе стандарта X. 509. В этом посте мы рассмотрим, как создавать приложения для подписи кода для iOS и публиковать их в App Store.

509. В этом посте мы рассмотрим, как создавать приложения для подписи кода для iOS и публиковать их в App Store.

Сначала мы рассмотрим метод распространения приложений для iOS с использованием Xcode, а затем Codemagic. С Xcode существуют различные настройки и ручные шаги, необходимые для отправки приложения на портал App Store Connect. С Codemagic нам просто нужно предоставить наш сертификат, профили и учетные данные App Store, а остальную работу по распространению приложений выполняет Codemagic .

Подписание кода позволяет пользователю чувствовать себя в безопасности при использовании приложения при условии, что приложение разработано доверенными разработчиками. Каждому разработчику или организации, желающей разрабатывать приложения для iOS, необходим сертификат Apple для создания приложений. Подписание кода гарантирует, что ничего не изменилось с тех пор, как разработчик подписал код, а это означает, что злоумышленник не может изменить код, когда он был написан разработчиком.

Таким образом, подпись кода делает приложения безопасными для пользователей. Однако есть и некоторые ограничения. Подписание кода не защищает пользователей от атак из динамического контента, например, когда приложение загружает данные из различных сторонних источников.

Есть разные вещи, которые нам нужны для подписи кода наших приложений iOS. Кратко остановимся на каждом.

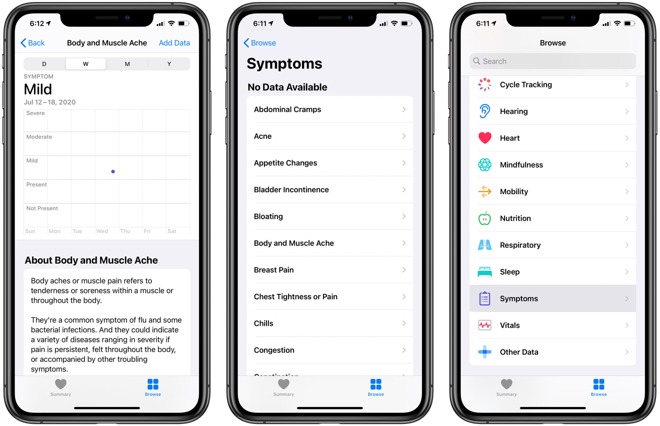

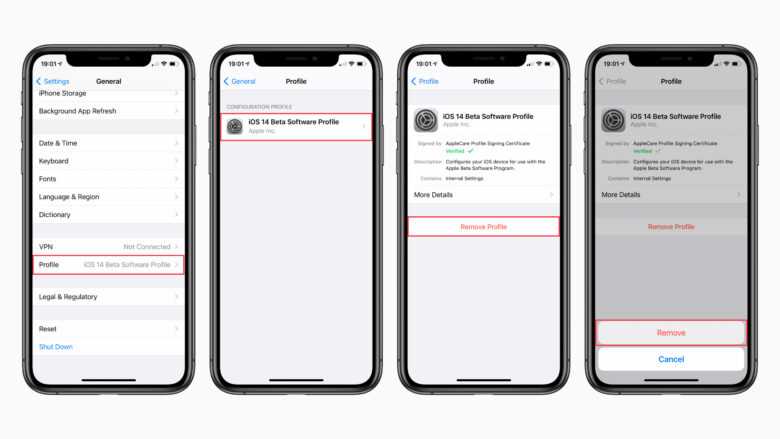

CSR (запрос на подпись сертификата)

Это самый первый шаг в подписывании кода iOS-приложений. Разработчику необходимо создать запрос на подпись сертификата (CSR) со своего локального компьютера с некоторыми основными сведениями, подтверждающими личность разработчика. CSR необходимо отправить в центр сертификации (CA), которым является Apple для платформы iOS. Затем Apple подтверждает личность разработчика и выдает разработчику сертификат. Любой может создать CSR со своего локального компьютера с macOS, используя связку ключей:

Откройте Keychain Access с помощью поиска Spotlight на Mac.

В верхней строке меню перейдите к Доступ к цепочке ключей -> Помощник по сертификации -> Запрос сертификата в центре сертификации .

- Заполните форму Информация о сертификате . Оставьте поле Адрес электронной почты ЦС пустым. Выберите опцию Сохранено на диск . Затем нажмите на Продолжить .

- Теперь вы можете нажать Показать в Finder , чтобы перейти в папку, в которой создан CSR .

- Нажмите Готово .

В конце этого процесса у вас будет CSR на вашем локальном компьютере.

Сертификат

Вам потребуется Apple Developer Membership для создания сертификата на портале разработчиков Apple. Apple будет взимать комиссию в размере примерно $99/год для членства разработчика. Вы можете создавать различные типы сертификатов, например, для разработки, распространения или предприятия. Как разработчик, вы можете создать сертификат для разработки или распространения.

Вы можете создавать различные типы сертификатов, например, для разработки, распространения или предприятия. Как разработчик, вы можете создать сертификат для разработки или распространения.

Сертификат разработки используется для внутренней разработки приложений, которые развертываются на внутренних устройствах.

Сертификат распространения используется для выпуска приложения в App Store, которое может работать на любом устройстве.

Для создания сертификата распространения выполните следующие действия:

Перейдите на портал разработчиков Apple и войдите в систему, используя свой Apple ID и пароль.

Выберите параметр Сертификаты, идентификаторы и профили в левом меню на панели инструментов.

Под опцией Сертификаты нажмите кнопку « + ».

Выберите вариант iOS Distribution и нажмите Продолжить .

Щелкните . Выберите «Файл », чтобы загрузить файл CSR , который мы создали ранее. Нажмите Продолжить .

Теперь вы можете загрузить сгенерированный сертификат распространения iOS на локальный компьютер.

Дважды щелкните загруженный сертификат, чтобы добавить его в папку 9 вашего локального устройства.0003 Брелок .

Вы можете экспортировать любой сертификат из вашей связки ключей , щелкнув правой кнопкой мыши и выбрав Экспорт .

Вам нужно будет предоставить пароль сертификата для защиты сертификата.

Идентификатор приложения

Вы должны зарегистрировать идентификатор приложения , чтобы сделать приложение уникальным в App Store после публикации. Этот идентификатор приложения также потребуется для создания Provisioning Profile на следующем шаге.

Шаги для регистрации идентификатора приложения:

Перейдите к опции Identifiers из левого меню и нажмите кнопку « + ».

Выберите опцию Идентификаторы приложений и нажмите Продолжить .

Введите Description и Bundle ID приложения. Нажмите на Продолжить .

Вы получите Bundle ID вашего проекта на вкладке Xcode General .

Этот идентификатор пакета должен быть уникальным. Таким образом, если уже определенный Bundle ID вашего проекта не принимается на портале, убедитесь, что вы обновили Bundle ID проекта Xcode на принятый ID с портала.

Нажмите Зарегистрируйте .

Таким образом, вы успешно зарегистрировали Bundle ID своего приложения для iOS.

Профили подготовки

Профиль подготовки представляет собой комбинацию идентификатора группы, идентификатора пакета, идентификатора приложения, идентификатора устройства и прав. Он определяет правило для запуска приложения внутри устройства. Роль профиля обеспечения заключается в подтверждении:

- конкретного приложения с идентификатором приложения

- , что приложение с этим идентификатором приложения может работать на определенных устройствах, включенных в профиль обеспечения. В профили обеспечения разработки включен список устройств, а в профили обеспечения распространения — нет.

- , что у приложения должны быть только те права, которые определены в профиле обеспечения.

- , что приложение может использовать доверие только на основе сертификата, встроенного в профиль подготовки.

.

Профили обеспечения также могут быть созданы для сертификатов разработки и распространения. Профиль подготовки распространения необходим для публикации приложения в Apple App Store. Чтобы создать профиль обеспечения распространения, вам потребуется следующее:

Чтобы создать профиль обеспечения распространения, вам потребуется следующее:

- Идентификатор приложения

- Сертификат распространения

Поскольку у нас уже есть зарегистрированный идентификатор приложения и сертификат распространения iOS , мы можем перейти к созданию профиля обеспечения.

Выполните следующие действия:

Перейдите к опции Profiles в левом меню и нажмите кнопку « + ».

Выберите из списка опцию App Store и нажмите Продолжить .

Это поможет создать профиль обеспечения распространения для публикации приложения в Apple App Store.

Выберите идентификатор приложения , который мы зарегистрировали ранее, из раскрывающегося списка и нажмите Продолжить .

Выберите сертификат распространения , которым было подписано приложение, и нажмите Продолжить .

Введите понятное имя Provisioning Profile Name для идентификации профиля на портале разработчиков Apple. Нажмите на Создать .

Вы можете Загрузить профиль обеспечения распространения на локальный компьютер.

У Apple есть очень подробная документация по всему процессу подписи кода здесь. При подписании кода приложения iOS все компоненты, включая пакеты, ресурсы, платформы, инструменты, скрипты, библиотеки, плагины, файлы Info.plist, активы и весь другой код, должны быть подписаны кодом вместе с отдельными компонентами приложений. .