Содержание

Дата и время выпуска iOS 16.1: что вам нужно знать

Дата выпуска Apple iOS 16.1 для iPhone приближается, и первое большое обновление новой операционной системы компании должно появиться где-то до конца октября.

iOS 16.1 провела несколько недель в стадии бета-тестирования, и Apple почти готова развернуть конечный продукт для миллионов пользователей iPhone по всему миру.

Официальная дата выпуска iOS 16.1 почти наверняка наступит в октябре, а это означает, что пользователям iPhone нужно подождать обновления еще несколько дней.

Окончательная версия iOS 16.1 должна быть заполнена до краев изменениями, в том числе с интерактивными действиями, улучшенным пользовательским интерфейсом со скриншотами и многим другим. Некоторые функции ограничены новыми моделями iPhone, такими как серия iPhone 14, а некоторые устройства не получат iOS 16.1.

iOS 16.1 будет доступна для следующих устройств:

- айфон 14

- айфон 14 плюс

- айфон 14 про

- Айфон 14 Про Макс

- айфон 13

- айфон 13 мини

- айфон 13 про

- Айфон 13 Про Макс

- айфон 12

- айфон 12 мини

- айфон 12 про

- Айфон 12 Про Макс

- айфон 11

- Айфон 11 Про

- Айфон 11 Про Макс

- айфон хС

- айфон хС Максимум

- айфон хр

- айфон х

- айфон 8

- айфон 8 плюс

- iPhone SE (2-го поколения или новее)

Такие устройства, как iPhone 7, iPhone 7 Plus и iPhone SE, остались на iOS 15. Это не изменится в будущем, поэтому, если вы хотите получить доступ к iOS 16 и iOS 16.1, вам необходимо перейти на более новую версию. модель айфона.

Это не изменится в будущем, поэтому, если вы хотите получить доступ к iOS 16 и iOS 16.1, вам необходимо перейти на более новую версию. модель айфона.

Если у вас есть совместимый iPhone, вот все, что вам нужно знать о дате и времени выпуска iOS 16.1 для вашего устройства.

Дата выпуска iOS 16.1

Apple еще не подтвердила конкретную дату выпуска iOS 16.1, но Блумберг Марк Гурман говорит, что компания планирование чтобы получить iPadOS 16.1 в течение недели с 24 октября.

Последние бета-версии iPadOS 16.1 и iOS 16.1 имеют один и тот же номер сборки, поэтому обновления программного обеспечения должны поступать одновременно. macOS Ventura также должна появиться вместе с этими обновлениями.

Это время имеет массу смысла, учитывая, что macOS Monterey, iOS 15.1 и iPadOS 15.1 были выпущены 25 октября прошлого года.

Обновления должны появиться раньше, чем новые модели Apple iPad Pro. Скорее всего, они будут запускать iPadOS 16.1 из коробки.

Время выпуска iOS 16.

1

1

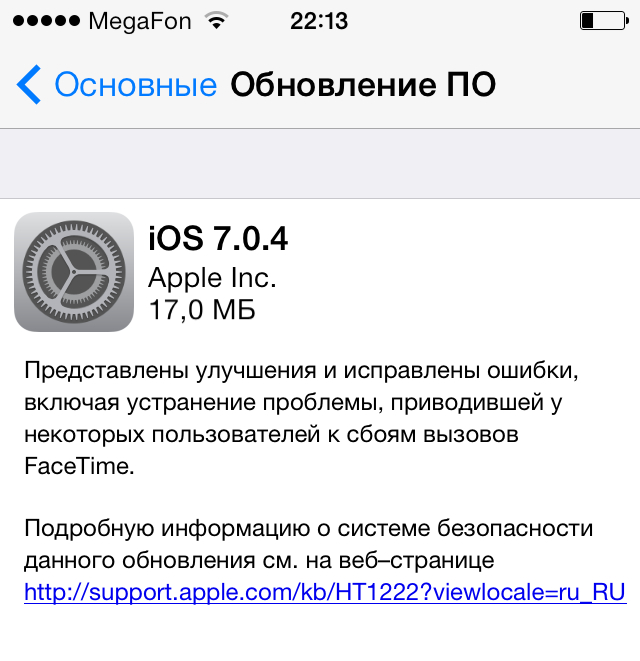

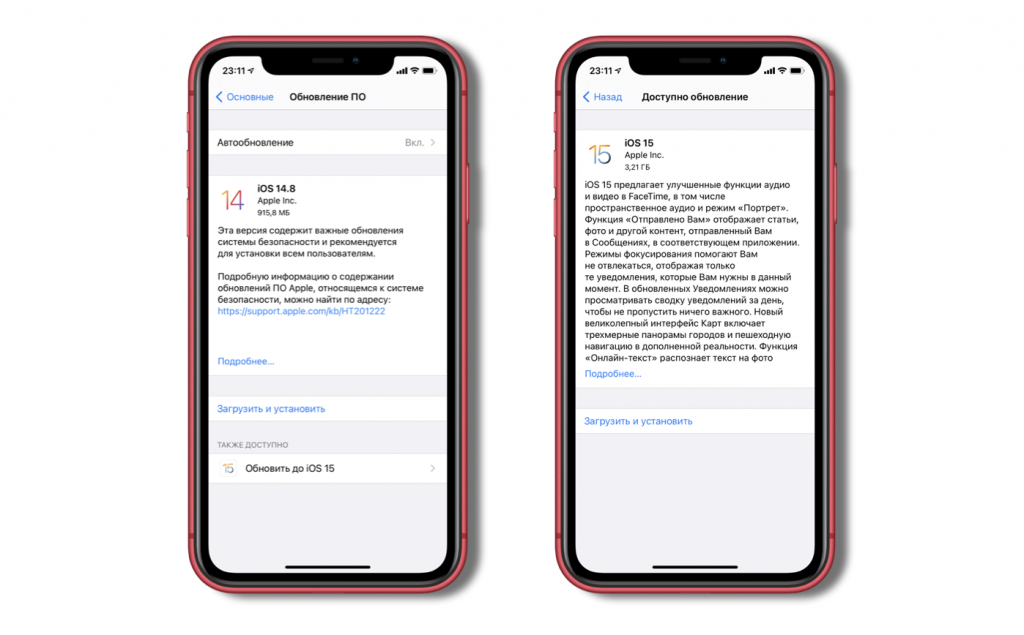

Apple не подтвердила конкретное время выпуска iOS 16.1, но компания всегда выпускает обновления программного обеспечения около 10:00 по тихоокеанскому времени в день выпуска.

Это означает, что если вы живете в Лондоне, Англия, вы должны увидеть обновление iOS 16.1, появившееся около 18:00 вечера. Если вы живете в Мельбурне, Австралия, вам придется ложиться спать поздно или вставать рано, если вы хотите установить iOS 16.1 сразу после ее выпуска.

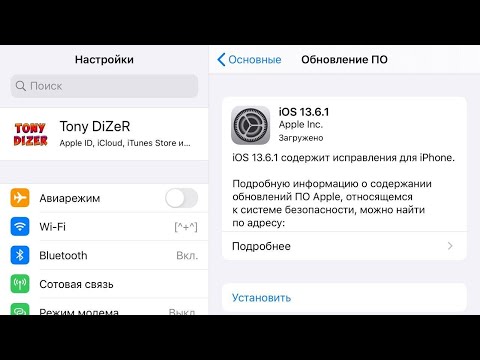

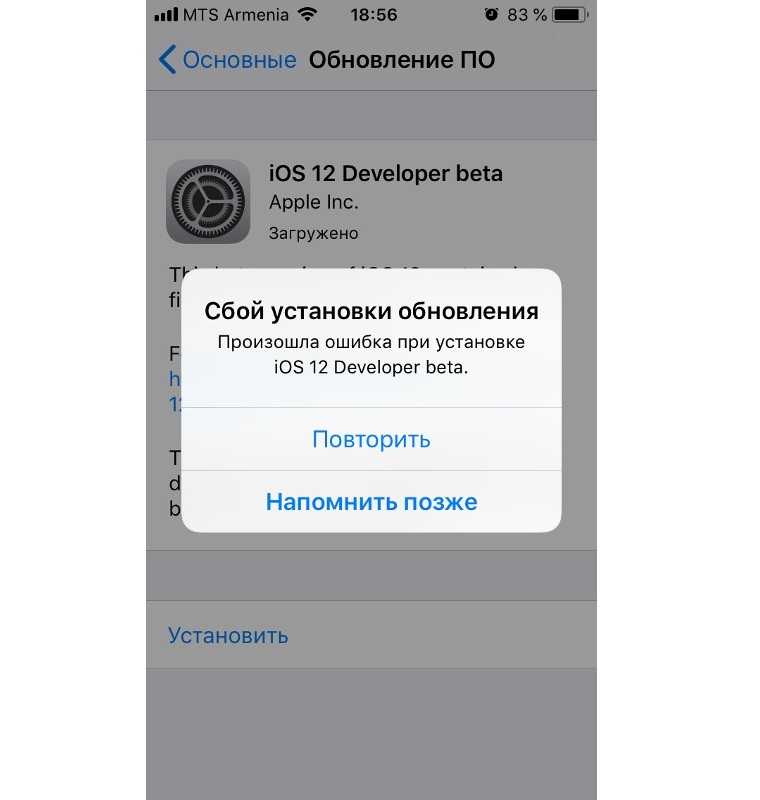

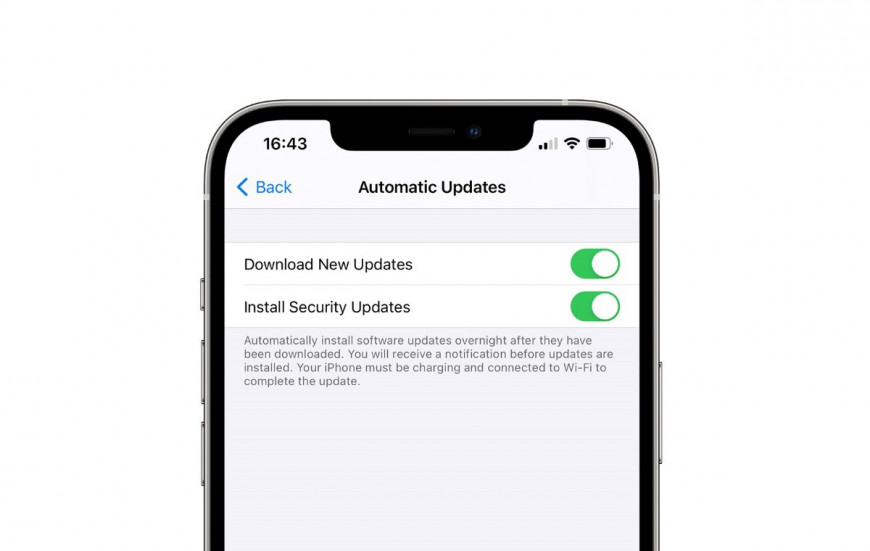

Основные выпуски iOS, такие как iOS 16.1, иногда страдают от проблем с загрузкой, поскольку серверы Apple перегружены запросами от нетерпеливых пользователей iPhone.

Тем из вас, кто хочет избежать проблем с загрузкой и кодов ошибок, следует немного подождать, прежде чем устанавливать обновление iOS 16.1 на свой iPhone.

iOS 13 — поддерживаемые устройства, дата выхода, обновление

iOS 13 официально представлена, вся информация в соответствующей статье.

Обзор iOS 13: что нового, поддерживаемые устройства и инструкция по установке

Несмотря на то, что официальный релиз iOS 13 запланирован лишь на сентябрь 2019 года, многие инсайдеры уже владеют информацией о том, что в ней будет нового. Всю информацию из наиболее авторитетных источников мы собрали в одну статью, в которой расскажем, какие устройства будут поддерживать iOS 13, какой функционал получит и как будет выглядеть система после масштабного обновления.

Всю информацию из наиболее авторитетных источников мы собрали в одну статью, в которой расскажем, какие устройства будут поддерживать iOS 13, какой функционал получит и как будет выглядеть система после масштабного обновления.

Какой будет iOS 13

Издание Bloomberg сообщает, что одной из самых интересных особенностей iOS 13 станет появление Dark Mode или “тёмного режима”. Намеки на его введение проглядывались ещё в предыдущей версии ОС — частички соответствующего кода неоднократно находились любопытными разработчиками.

Появление темной темы вполне логично, если вспомнить, что последние гаджеты компании оснащены OLED-дисплеями. Технология таких матриц предполагает потребление энергии исключительно активными пикселями, тогда как участки экрана, демонстрирующие черный цвет, по сути являются полностью отключенными. Из этого следует, что использование Dark Mode существенно улучшит автономность устройств.

Есть информация касательно и других нововведений:

- Глобальной переработке подвергнется страница виджетов.

Подробной информации о том, как она будет выглядеть, пока нет;

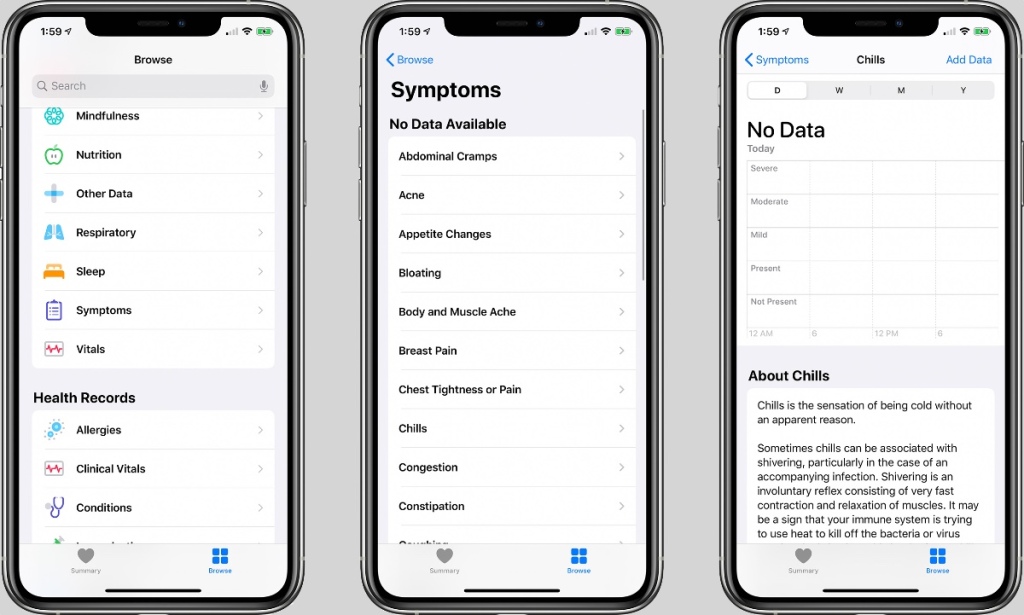

Подробной информации о том, как она будет выглядеть, пока нет; - У стандартного приложения “Здоровье” расширится функционал, на главном экране будет отображаться большее количество данных, в том числе и вся активность пользователя за день;

- Изменится работа “Напоминаний”. Добавятся новые разделы, с помощью которых вы сможете более точно настраивать запланированные задачи;

- Юзеры “iMessage” смогут устанавливать пользовательский аватар;

- В “Картах” интерфейс станет более продуманным. Будет облегчен быстрый доступ к местам, которые пользователь чаще всего посещает;

- Произойдет слияние приложений “Найти iPhone” и “Найти друзей”;

- У стандартного браузера Safari появится менеджер загрузок, который будет встроен в приложение “Файлы”;

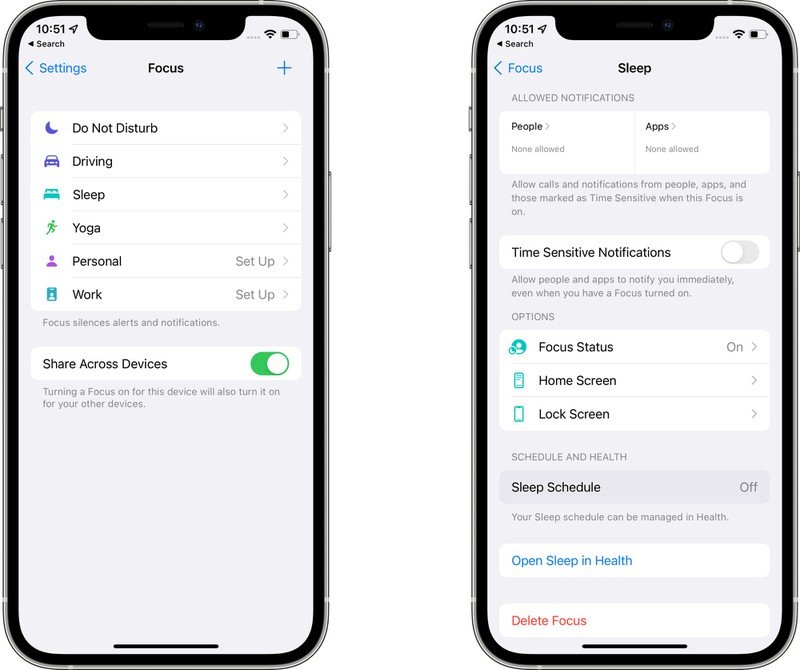

- С помощью функции “Экранное время” родители смогут ограничивать использование телефонов и планшетов детьми.

Также появится интересная особенность, позволяющая блокировать все входящие вызовы в заданный промежуток времени;

Также появится интересная особенность, позволяющая блокировать все входящие вызовы в заданный промежуток времени; - Пользователи iPad получат возможность пользоваться несколькими копиями одной программы одновременно, изменится режим многозадачности;

- Ожидается появление функции, включение которой позволит использовать экран планшета в качестве второго монитора для Mac.

Какие Айфоны будут поддерживать iOS 13

Буквально на днях известный французский сайт, специализирующийся на продукции Apple, опубликовал список устройств, из которого ясно, какие iPhone обновятся до iOS 13.

Поддерживаемые устройства:

- iPhone XS Max;

- iPhone XS;

- iPhone XR

- iPhone X;

- iPhone 8 Plus;

- iPhone 8;

- iPhone 7 Plus;

- iPhone 7;

- iPhone 6s;

- iPhone 6s Plus.

Есть и список устройств, поддержку которых Apple планирует прекратить:

- iPhone SE;

- iPhone 5s;

- iPhone 6;

- iPhone 6 Plus.

Самым интересным моментом является решение компании исключить из списка поддерживаемых устройств iPhone SE, но оставить в нем iPhone 6s. Напомним, что оба гаджета работает на одном и том же процессоре Apple A9, плюс модель SE вышла позже 6s.

Если информация подтвердится, то именно улучшенная версия “шестерки” станет самым доступным смартфоном с iOS 13, а владельцам очень массовых iPhone 6 и SE вскоре придется задуматься об обновлении телефонов.

Когда выйдет iOS 13

Достоверно известно, что бета-версию ОС покажут на ежегодной конференции WWDC 2019. Apple анонсирует iOS 13 в первый день мероприятия — 3 июня. Полноценный выход iOS 13 состоится в сентябре 2019 года. Купертиновцы традиционно выпускают новые версии программного обеспечения во второй половине сентября, спустя 2 недели после презентации новых iPhone, и нет никаких причин нарушения привычного для компании распорядка в этом году.

На данный момент это вся доступная информация по поводу iOS 13. Когда ОС выйдет, мы подготовим на нее подробный обзор, а также расскажем, как правильно ее скачать, и установить.

Информация о безопасности iOS 15.5 и iPadOS 15.5

Выпущено 16 мая 2022 г.

AppleAVD

Доступно для: iPhone 6s и новее, iPad Pro (все модели), iPad Air 2 и новее, iPad 5-го поколения и более поздних версий, iPad mini 4 и более поздних версий и iPod touch (7-го поколения)

Воздействие. Приложение может выполнять произвольный код с привилегиями ядра

Описание. Проблема использования после бесплатного использования устранена путем улучшенного управления памятью.

CVE-2022-26702: анонимный исследователь

AppleGraphicsControl

Доступно для: iPhone 6s и новее, iPad Pro (все модели), iPad Air 2 и новее, iPad 5-го поколения и новее, iPad mini 4 и новее и iPod touch (7-го поколения)

Воздействие. Обработка вредоносного изображения может привести к выполнению произвольного кода.

Обработка вредоносного изображения может привести к выполнению произвольного кода.

Описание. Проблема повреждения памяти устранена путем улучшенной проверки ввода.

CVE-2022-26751: Майкл ДеПланте (@izobashi) из Trend Micro Zero Day Initiative

AVEVideoEncoder

Доступно для: iPhone 6s и новее, iPad Pro (все модели), iPad Air 2 и новее, iPad 5-го поколения и новее, iPad mini 4 и новее и iPod touch (7-го поколения)

Impact : Приложение может выполнять произвольный код с привилегиями ядра.

Описание. Проблема с записью за пределами границ устранена путем улучшенной проверки границ.

CVE-2022-26736: анонимный исследователь

CVE-2022-26737: анонимный исследователь

CVE-2022-26738: анонимный исследователь

CVE-2022-26739: анонимный исследователь

CVE-2022-26740: анонимный исследователь (все модели), iPad Air 2 и новее, iPad 5-го поколения и новее, iPad mini 4 и новее и iPod touch (7-го поколения)

Воздействие. Вредоносное приложение может выполнять произвольный код с системными привилегиями

Вредоносное приложение может выполнять произвольный код с системными привилегиями

Описание : Проблема с доступом за пределами границ устранена путем улучшенной проверки границ.

CVE-2022-26763: Линус Хенце из Pinauten GmbH (pinauten.de)

FaceTime

Доступно для: iPhone 6s и новее, iPad Pro (все модели), iPad Air 2 и новее, iPad 5-го поколения и более поздних версий, iPad mini 4 и более поздних версий и iPod touch (7-го поколения)

Воздействие. Приложение с привилегиями root может получить доступ к личной информации.

Описание. Эта проблема устранена путем включения усиленной среды выполнения.

CVE-2022-32781: Войцех Регула (@_r3ggi) из SecuRing

Запись добавлена 6 июля 2022 г.

Драйверы графического процессора

Доступно для: iPhone 6s и новее, iPad Pro (все модели), iPad Air 2 и новее, iPad 5-го поколения и новее, iPad mini 4 и новее и iPod touch (7-го поколения)

Воздействие. Приложение может выполнять произвольный код с привилегиями ядра.

Приложение может выполнять произвольный код с привилегиями ядра.

Описание. Проблема повреждения памяти устранена путем улучшенного управления состоянием.

CVE-2022-26744: анонимный исследователь

ImageIO

Доступно для: iPhone 6s и новее, iPad Pro (все модели), iPad Air 2 и новее, iPad 5-го поколения и новее, iPad mini 4 и новее и iPod touch (7-го поколения)

Impact : Удаленный злоумышленник может вызвать неожиданное завершение работы приложения или выполнение произвольного кода.

Описание. Проблема целочисленного переполнения устранена путем улучшенной проверки ввода.

CVE-2022-26711: actae0n из Blacksun Hackers Club, работающий с Trend Micro Zero Day Initiative

IOKit

Доступно для: iPhone 6s и новее, iPad Pro (все модели), iPad Air 2 и новее, iPad 5-го поколения и новее, iPad mini 4 и новее и iPod touch (7-го поколения)

Impact : приложение может выполнять произвольный код с привилегиями ядра

Описание: состояние гонки устранено путем улучшенной блокировки.

CVE-2022-26701: chenyuwang (@mzzzz__) из Tencent Security Xuanwu Lab

IOSurfaceAccelerator

Доступно для: iPhone 6s и новее, iPad Pro (все модели), iPad Air 2 и новее, iPad 5-го поколения и новее, iPad mini 4 и новее и iPod touch (7-го поколения)

Воздействие: вредоносное приложение может выполнять произвольный код с привилегиями ядра

Описание. Проблема повреждения памяти устранена путем улучшенного управления состоянием.

CVE-2022-26771: анонимный исследователь

Ядро

Доступно для: iPhone 6s и новее, iPad Pro (все модели), iPad Air 2 и новее, iPad 5-го поколения и новее, iPad mini 4 и новее , и iPod touch (7-го поколения)

Воздействие. Приложение может выполнять произвольный код с привилегиями ядра.

Описание. Проблема повреждения памяти устранена путем улучшенной проверки.

CVE-2022-26714: Peter Nguyễn Vũ Hoàng (@peternguyen14) из STAR Labs (@starlabs_sg)

Kernel

Доступно для: iPhone 6s и новее, iPad Pro (все модели), iPad Air 2 и новее , iPad 5-го поколения и новее, iPad mini 4 и новее и iPod touch (7-го поколения)

Воздействие. Приложение может выполнять произвольный код с привилегиями ядра.

Приложение может выполнять произвольный код с привилегиями ядра.

Описание. Проблема использования после освобождения устранена путем улучшенного управления памятью.

CVE-2022-26757: Нед Уильямсон, Google Project Zero 4 и выше, а также iPod touch (7-го поколения)

Воздействие. Злоумышленник, который уже добился выполнения кода ядра, может обойти средства защиты памяти ядра

Описание. Проблема повреждения памяти устранена путем улучшенной проверки.

CVE-2022-26764: Линус Хенце из Pinauten GmbH (pinauten.de)

Ядро

Доступно для: iPhone 6s и новее, iPad Pro (все модели), iPad Air 2 и новее, iPad 5-го поколения и новее, iPad mini 4 и новее, а также iPod touch (7-го поколения)

Воздействие. Злоумышленник с возможностью произвольного чтения и записи может обойти аутентификацию указателя

Описание: Состояние гонки устранено путем улучшенной обработки состояний.

CVE-2022-26765: Линус Хенце из Pinauten GmbH (pinauten. de)

de)

LaunchServices

Доступно для: iPhone 6s и новее, iPad Pro (все модели), iPad Air 2 и новее, iPad 5-го поколения и более поздние версии, iPad mini 4 и более поздние версии и iPod touch (7-го поколения)

Воздействие. Процесс в изолированной среде может обойти ограничения песочницы

Описание. Проблема с доступом устранена с помощью дополнительных ограничений песочницы для сторонних приложений.

CVE-2022-26706: Арсений Костромин (0x3c3e), Джонатан Бар или Microsoft

Запись обновлена 6 июля 2022 г.

libresolv

Доступно для: iPhone 6s и новее, iPad Pro (все модели), iPad Air 2 и новее, iPad 5-го поколения и новее, iPad mini 4 и новее и iPod touch (7-го поколения)

Impact : Злоумышленник может вызвать неожиданное завершение работы приложения или выполнение произвольного кода.

Описание. Целочисленное переполнение устранено путем улучшенной проверки ввода.

CVE-2022-26775: Макс Шаврик (@_mxms) из группы безопасности Google

Запись добавлена 21 июня 2022 г.

libresolv

Доступно для: iPhone 6s и новее, iPad Pro (все модели), iPad Air 2 и новее, iPad 5-го поколения и новее, iPad mini 4 и новее и iPod touch (7-го поколения)

Impact : Злоумышленник может вызвать неожиданное завершение работы приложения или выполнение произвольного кода.

Описание. Проблема устранена путем улучшенных проверок.

CVE-2022-26708: Макс Шаврик (@_mxms) из группы безопасности Google

Запись добавлена 21 июня 2022 г.

libresolv

Доступно для: iPhone 6s и новее, iPad Pro (все модели), iPad Air 2 и новее, iPad 5-го поколения и новее, iPad mini 4 и новее и iPod touch (7-го поколения)

Impact : Удаленный пользователь может вызвать отказ в обслуживании

Описание: Эта проблема устранена путем улучшенных проверок.

CVE-2022-32790: Макс Шаврик (@_mxms) из группы безопасности Google

Запись добавлена 21 июня 2022 г.

libresolv

Доступно для: iPhone 6s и новее, iPad Pro (все модели), iPad Air 2 и новее, iPad 5-го поколения и новее, iPad mini 4 и новее и iPod touch (7-го поколения)

Impact : Злоумышленник может вызвать неожиданное завершение работы приложения или выполнение произвольного кода.

Описание. Проблема устранена путем улучшенных проверок.

CVE-2022-26776: Макс Шаврик (@_mxms) из группы безопасности Google, Зубаир Ашраф из Crowdstrike

Запись добавлена 21 июня 2022 г.

libxml2

Доступно для: iPhone 6s и новее, iPad Pro (все модели), iPad Air 2 и новее, iPad 5-го поколения и новее, iPad mini 4 и новее и iPod touch (7-го поколения)

Impact : удаленный злоумышленник может вызвать неожиданное завершение работы приложения или выполнение произвольного кода.

Описание: проблема с использованием после освобождения устранена путем улучшенного управления памятью.

CVE-2022-23308

Примечания

Доступно для: iPhone 6s и новее, iPad Pro (все модели), iPad Air 2 и новее, iPad 5-го поколения и новее, iPad mini 4 и новее и iPod touch (7-е поколение)

Воздействие. Обработка больших входных данных может привести к отказу в обслуживании

Описание. Проблема устранена путем улучшенных проверок.

CVE-2022-22673: Абхай Кайласия (@abhay_kailasia) из Технологического колледжа Лакшми Нараин, Бхопал,

Приватный просмотр Safari

Доступно для: iPhone 6s и новее, iPad Pro (все модели), iPad Air 2 и новее, iPad 5-го поколения и новее, iPad mini 4 и новее и iPod touch (7-го поколения)

Воздействие. Вредоносный веб-сайт может отслеживать пользователей в режиме приватного просмотра Safari.

Описание. Логическая проблема устранена путем улучшенного управления состоянием.

CVE-2022-26731: анонимный исследователь

Безопасность

Доступно для: iPhone 6s и новее, iPad Pro (все модели), iPad Air 2 и новее, iPad 5-го поколения и новее, iPad mini 4 и новее и iPod touch (7-го поколения)

Воздействие: вредоносное приложение может иметь возможность обходить проверку подписи

Описание. Проблема анализа сертификата устранена путем улучшенных проверок.

CVE-2022-26766: Линус Хенце из Pinauten GmbH (pinauten. de) новее, iPad mini 4 и новее и iPod touch (7-го поколения)

de) новее, iPad mini 4 и новее и iPod touch (7-го поколения)

Воздействие. Лицо, имеющее физический доступ к устройству iOS, может получить доступ к фотографиям с экрана блокировки.

Описание. Проблема авторизации устранена путем улучшенного управления состоянием.

CVE-2022-26703: Salman Syed (@slmnsd551)

WebKit

Доступно для: iPhone 6s и новее, iPad Pro (все модели), iPad Air 2 и новее, iPad 5-го поколения и новее, iPad mini 4 и выше, а также iPod touch (7-го поколения)

Воздействие. Обработка вредоносного веб-содержимого может привести к выполнению кода

Описание. Проблема повреждения памяти устранена путем улучшенного управления состоянием.

WebKit Bugzilla: 238178

CVE-2022-26700: ryuzaki

WebKit

Доступно для: iPhone 6s и новее, iPad Pro (все модели), iPad Air 2 и новее, iPad 5-го поколения и новее, iPad mini 4 и более поздние версии и iPod touch (7-го поколения)

Воздействие. Обработка вредоносного веб-содержимого может привести к выполнению произвольного кода.

Обработка вредоносного веб-содержимого может привести к выполнению произвольного кода.

Описание. Проблема с использованием после бесплатного использования устранена путем улучшенного управления памятью.

Webkit Bugzilla: 236950

CVE-2022-26709: Chijin Zhou of Shuimuyulin Ltd и Tsinghua Wingtecher Lab

Webkit Bugzilla: 237475

CVE-202226710: chijin Zou Zou Zou of Shuy-lemrilimrilimrilimrilimlimrilimlimlimlimlimlimlimlimlimlimrilim.

CVE-2022-26717: Jeonghoon Shin из Theori

WebKit

Доступно для: iPhone 6s и новее, iPad Pro (все модели), iPad Air 2 и новее, iPad 5-го поколения и новее, iPad mini 4 и новее , и iPod touch (7-го поколения)

Воздействие. Обработка вредоносного веб-содержимого может привести к выполнению произвольного кода.

Описание. Проблема повреждения памяти устранена путем улучшенного управления состоянием.

Webkit Bugzilla: 238183

CVE-20222-26716: Извините, бибад (@S0rrymybad) из Kunlun Lab

Webkit Bugzilla: 238699

CVE-2022-26719: Dongzhuo Zhao. : iPhone 6s и новее, iPad Pro (все модели), iPad Air 2 и новее, iPad 5-го поколения и новее, iPad mini 4 и новее и iPod touch (7-го поколения)

: iPhone 6s и новее, iPad Pro (все модели), iPad Air 2 и новее, iPad 5-го поколения и новее, iPad mini 4 и новее и iPod touch (7-го поколения)

Воздействие. Самопредварительный просмотр видео во время вызова webRTC может быть прерван, если пользователь отвечает на телефонный звонок.

Описание. Логическая проблема при обработке параллельных мультимедиа устранена путем улучшенной обработки состояния.

WebKit Bugzilla: 237524

CVE-2022-22677: анонимный исследователь новее, iPad mini 4 и новее и iPod touch (7-го поколения)

Воздействие. Вредоносное приложение может раскрывать ограниченную память.

Описание. Проблема повреждения памяти устранена путем улучшенной проверки.

CVE-2022-26745: Скарлет Рейн

Запись обновлена 6 июля 2022 г.

Wi-Fi

Доступно для: iPhone 6s и новее, iPad Pro (все модели), iPad Air 2 и новее, iPad 5-го поколения и новее, iPad mini 4 и новее и iPod touch (7-го поколения)

Воздействие. Вредоносное приложение может повышать привилегии

Вредоносное приложение может повышать привилегии

Описание. Проблема повреждения памяти устранена путем улучшенного управления состоянием.

CVE-2022-26760: 08Tc3wBB из ZecOps Mobile EDR Team

Wi-Fi

Доступно для: iPhone 6s и новее, iPad Pro (все модели), iPad Air 2 и новее, iPad 5-го поколения и новее, iPad mini 4 и новее и iPod touch (7-го поколения)

Воздействие. Удаленный злоумышленник может вызвать отказ в обслуживании

Описание. Проблема устранена путем улучшенных проверок.

CVE-2015-4142: Костя Корчинский из Google Security Team

Wi-Fi

Доступно для: iPhone 6s и новее, iPad Pro (все модели), iPad Air 2 и новее, iPad 5-го поколения и новее, iPad mini 4 и новее и iPod touch (7-го поколения)

Воздействие. Вредоносное приложение может выполнять произвольный код с системными привилегиями.

Описание. Проблема повреждения памяти устранена путем улучшенной обработки памяти.

CVE-2022-26762: Ван Ю из Cyberserval

О содержимом безопасности watchOS 8.7

Выпущено 20 июля 2022 г.

APFS

Доступно для: Apple Watch Series 3 и более поздних версий

Воздействие. Приложение с правами root может выполнять произвольный код с помощью ядра привилегии

Описание. Проблема устранена путем улучшенной обработки памяти.

CVE-2022-32832: Tommy Muir (@Muirey03)

AppleAVD

Доступно для: Apple Watch Series 3 и новее

Воздействие. Удаленный пользователь может вызвать выполнение кода ядра.

Описание. Проблема переполнения буфера устранена путем улучшенной проверки границ.

CVE-2022-32788: Натали Сильванович из Google Project Zero

AppleAVD

Доступно для: Apple Watch Series 3 и более поздних версий. исправлено с улучшенной обработкой памяти.

CVE-2022-32824: Антонио Зекич (@antoniozekic) и Джон Аакерблом (@jaakerblom)

AppleMobileFileIntegrity

Доступно для: Apple Watch Series 3 и более поздних версий

Воздействие. Приложение может получить привилегии root

Приложение может получить привилегии root

Описание. Проблема авторизации устранена путем улучшенного управления состоянием.

CVE-2022-32826: Микки Джин (@patch2t) из Trend Micro

Apple Neural Engine

Доступно для устройств с Apple Neural Engine: Apple Watch Series 4 и выше вырваться из своей песочницы

Описание. Проблема устранена путем улучшенных проверок.

CVE-2022-32845: Mohamed Ghannam (@_simo36)

Apple Neural Engine

Доступно для устройств с Apple Neural Engine: Apple Watch Series 4 и более поздних версий

Воздействие. Приложение может выполнять произвольный код с привилегиями ядра

Описание. Проблема устранена путем улучшенных проверок.

CVE-2022-32840: Мохамед Ганнам (@_simo36)

Apple Neural Engine

Доступно для устройств с Apple Neural Engine: Apple Watch Series 4 и более поздних версий.

Воздействие. Приложение может выполнять произвольный код с привилегиями ядра.

Описание. Проблема устранена путем улучшенной обработки памяти.

CVE-2022-32810: Mohamed Ghannam (@_simo36)

Аудио

Доступно для: Apple Watch Series 3 и более поздних версий

Воздействие. Приложение может выполнять произвольный код с привилегиями ядра

Описание. Проблема записи за пределы буфера устранена путем улучшенной проверки ввода.

CVE-2022-32820: анонимный исследователь

Аудио

Доступно для: Apple Watch Series 3 и более поздних версий

Воздействие. Приложение может раскрывать память ядра

Описание. обработка памяти.

CVE-2022-32825: John Aakerblom (@jaakerblom)

CoreText

Доступно для: Apple Watch Series 3 и новее

Воздействие. Удаленный пользователь может вызвать неожиданное завершение работы приложения или выполнение произвольного кода.

Описание. Проблема устранена путем улучшенной проверки границ.

CVE-2022-32839: STAR Labs (@starlabs_sg)

События файловой системы

Доступно для: Apple Watch Series 3 и более поздних версий логическая проблема устранена путем улучшенного управления состоянием.

CVE-2022-32819: Джошуа Мейсон из Mandiant

Драйверы графического процессора

Доступно для: Apple Watch Series 3 и более поздних версий

Воздействие. Приложение может раскрывать память ядра

Описание. улучшенная проверка границ.

CVE-2022-32793: анонимный исследователь

Драйверы графического процессора

Доступно для: Apple Watch Series 3 и более поздних версий

Воздействие. Приложение может выполнять произвольный код с привилегиями ядра

Описание. Проблема повреждения памяти устранена путем улучшенной проверки.

CVE-2022-32821: John Aakerblom (@jaakerblom)

ICU

Доступно для: Apple Watch Series 3 и более поздних версий

Воздействие. Обработка вредоносного веб-содержимого может привести к выполнению произвольного кода Проблема с записью за пределами границ устранена путем улучшенной проверки границ.

Обработка вредоносного веб-содержимого может привести к выполнению произвольного кода Проблема с записью за пределами границ устранена путем улучшенной проверки границ.

CVE-2022-32787: Дохён Ли (@l33d0hyun) из SSD Secure Disclosure Labs и DNSLab, Korea Univ.

ImageIO

Доступно для: Apple Watch Series 3 и более поздних версий

Воздействие. Обработка вредоносного образа может привести к раскрытию памяти процесса

Описание. Проблема устранена путем улучшенной обработки памяти.

CVE-2022-32841: hjy79425575

Ядро

Доступно для: Apple Watch Series 3 и более поздних версий

Воздействие. Приложение с привилегиями root может выполнять произвольный код с привилегиями ядра

Описание. Проблема устранена путем улучшенной обработки памяти.

CVE-2022-32813: Xinru Chi из лаборатории Pangu

CVE-2022-32815: Xinru Chi из лаборатории Pangu

Ядро

Доступно для: Apple Watch Series 3 и более поздних версий Приложение может быть Impact:

3 90 возможность раскрытия памяти ядра

Описание. Проблема чтения за пределами памяти устранена путем улучшенной проверки границ.

Проблема чтения за пределами памяти устранена путем улучшенной проверки границ.

CVE-2022-32817: Xinru Chi из лаборатории Pangu

Ядро

Доступно для: Apple Watch Series 3 и более поздних версий

Воздействие. Приложение с произвольными возможностями чтения и записи ядра может обходить аутентификацию указателя

Описание. Логическая проблема устранена путем улучшенного управления состоянием.

CVE-2022-32844: Sreejith Krishnan R (@skr0x1c0)

Liblouis

Доступно для: Apple Watch Series 3 и более поздних версий

Воздействие. Приложение может вызвать неожиданное завершение работы приложения или выполнение произвольного кода

Описание. Проблема устранена путем улучшенных проверок.

CVE-2022-26981: Hexhive (hexhive.epfl.ch), NCNIPC Китая (nipc.org.cn)

libxml2

Доступно для: Apple Watch Series 3 и новее возможность утечки конфиденциальной информации о пользователе

Описание. Проблема инициализации памяти устранена путем улучшенной обработки памяти.

Проблема инициализации памяти устранена путем улучшенной обработки памяти.

CVE-2022-32823

Multi-Touch

Доступно для: Apple Watch Series 3 и более поздних версий.

Воздействие. Приложение может выполнять произвольный код с привилегиями ядра.

Описание. Проблема с путаницей типов устранена путем улучшенных проверок.

CVE-2022-32814: Pan ZhenPeng (@Peterpan0927)

Multi-Touch

Доступно для: Apple Watch Series 3 и более поздних версий

Влияние. Приложение может выполнять произвольный код с привилегиями ядра

3

Описание. Проблема с путаницей типов устранена путем улучшенной обработки состояния.

CVE-2022-32814: Pan ZhenPeng (@Peterpan0927)

Обновление программного обеспечения

Доступно для: Apple Watch Series 3 и более поздних версий : проблема устранена путем использования HTTPS при отправке информации по сети.

CVE-2022-32857: Jeffrey Paul (sneak. berlin)

berlin)

WebKit

Доступно для: Apple Watch Series 3 и новее

Воздействие. Посещение веб-сайта с вредоносным содержимым может привести к спуфингу пользовательского интерфейса.

Описание. Проблема устранена путем улучшенной обработки пользовательского интерфейса.

WebKit Bugzilla: 239316

CVE-2022-32816: Дохён Ли (@l33d0hyun) из SSD Secure Disclosure Labs и DNSLab, Korea Univ.

WebKit

Доступно для: Apple Watch Series 3 и более поздних версий

Воздействие. Обработка вредоносного веб-содержимого может привести к выполнению произвольного кода

Описание. Проблема записи за пределы буфера устранена путем улучшенной проверки ввода.

WebKit Bugzilla: 240720

CVE-2022-32792: Манфред Пол (@_manfp), работающий с инициативой Trend Micro Zero Day Initiative пользователь может вызвать неожиданное завершение работы системы или повреждение памяти ядра

Описание. Эта проблема устранена путем улучшенных проверок.

Подробной информации о том, как она будет выглядеть, пока нет;

Подробной информации о том, как она будет выглядеть, пока нет;  Также появится интересная особенность, позволяющая блокировать все входящие вызовы в заданный промежуток времени;

Также появится интересная особенность, позволяющая блокировать все входящие вызовы в заданный промежуток времени;