Содержание

Как создать Apple ID для ребенка: регистрация детской учетной записи без привязки к карте?

Главная » Другое

Рубрика: ДругоеАвтор: admin

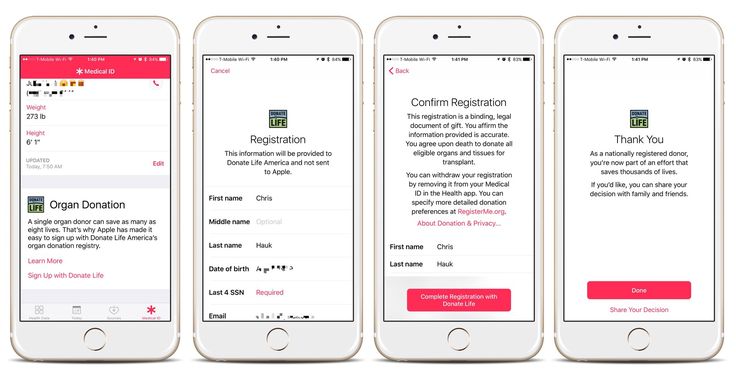

Стоит отметить, что даже с выпуском теперь легендарной iOS 8 для каждого пользователя гаджетов Apple появилась возможность создавать индивидуальные учетные записи с помощью опции «Семейный доступ», где родственники и друзья, всего шесть человек, они может быть подарком.

Это очень удобно, если вы хотите поделиться личными данными, фотографиями, файлами, а также использовать единую банковскую карту для всей семьи. Помимо прочего, всегда есть возможность пополнить эти семейные ряды своих детей и контролировать все их действия. Однако для этого необходимо сначала создать дочерний идентификатор, о котором будет сказано ниже.

Можно ли создать детский Apple ID без семейного доступа?

Сразу ответим: да, может быть! Однако в этом случае нужно проделать небольшую хитрость и указать возраст старше восемнадцати лет. Но этот вариант подходит не всем по разным причинам.

Но этот вариант подходит не всем по разным причинам.

Как создать учетную запись Apple ID ребенку?

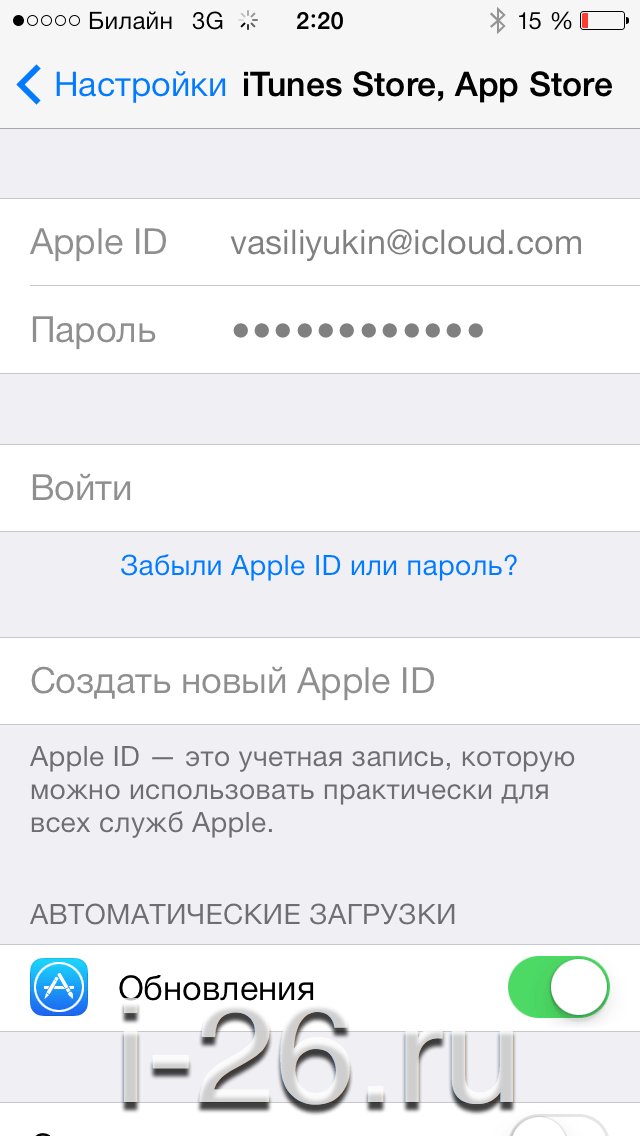

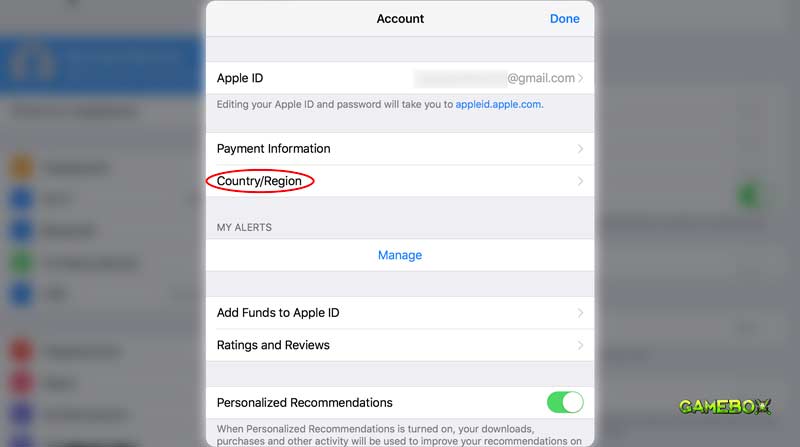

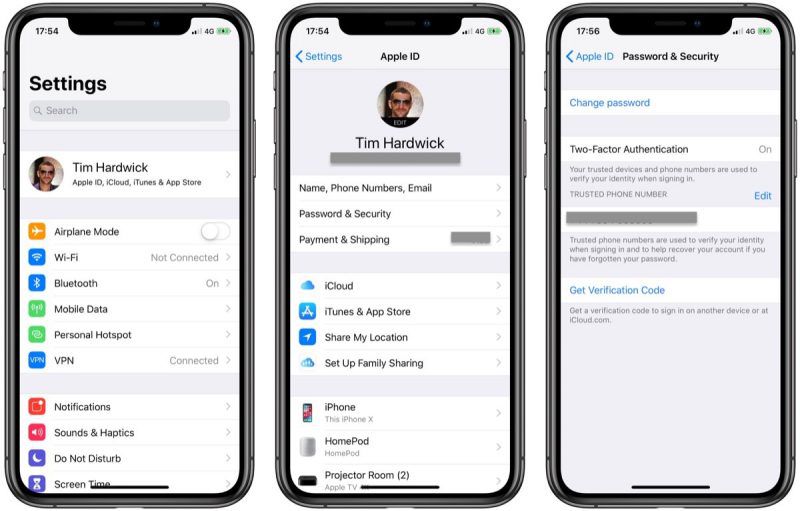

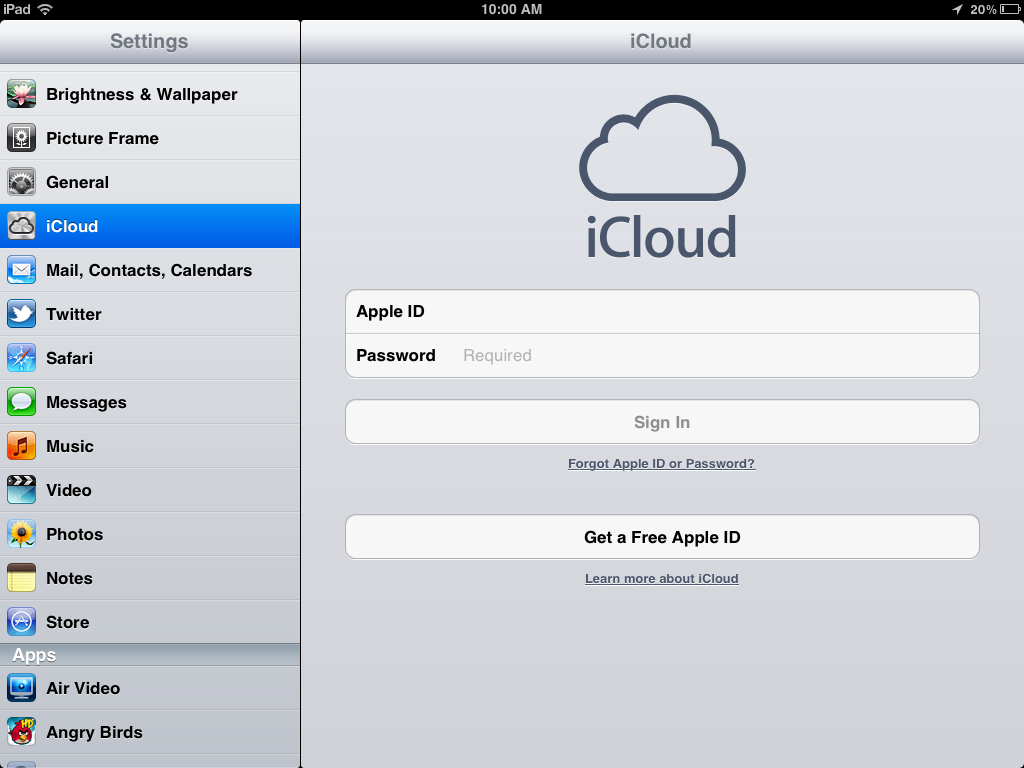

- Первое, что вам нужно сделать, это активировать Семейный доступ. Для этого вы можете просто следовать инструкциям, перейти к настройкам и выбрать имя записи, затем перейти в Семейный доступ и активировать в соответствии с инструкциями и, наконец, выбрать членов семьи.

- После этого вы должны снова перейти в семейный доступ и добавить члена семьи.

- Затем вам нужно нажать на «Создать новую дочернюю учетную запись.

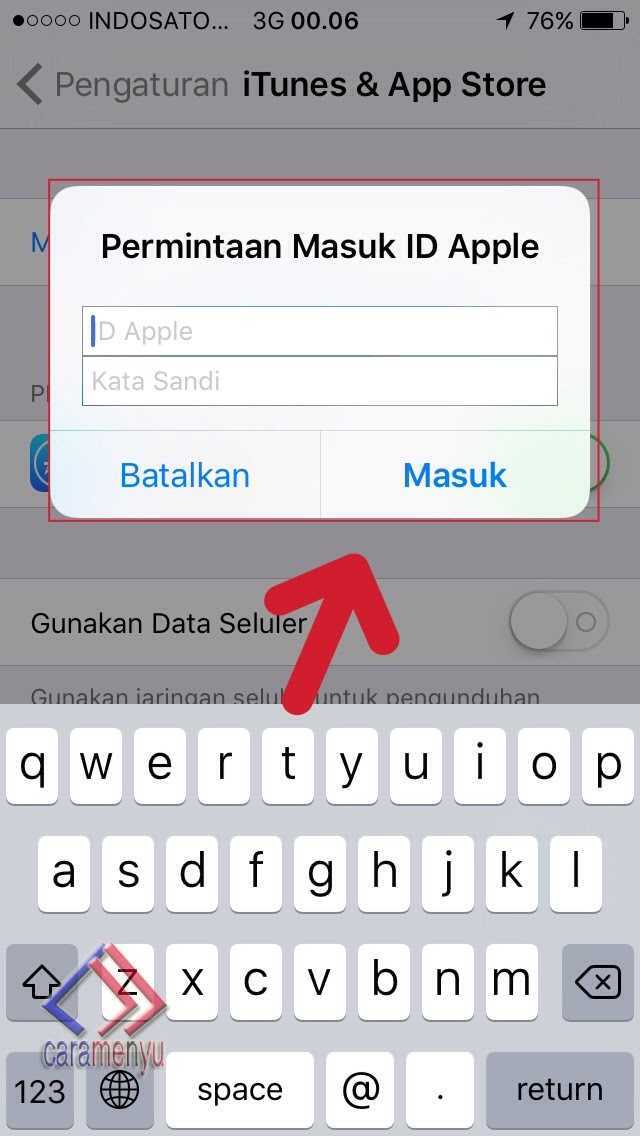

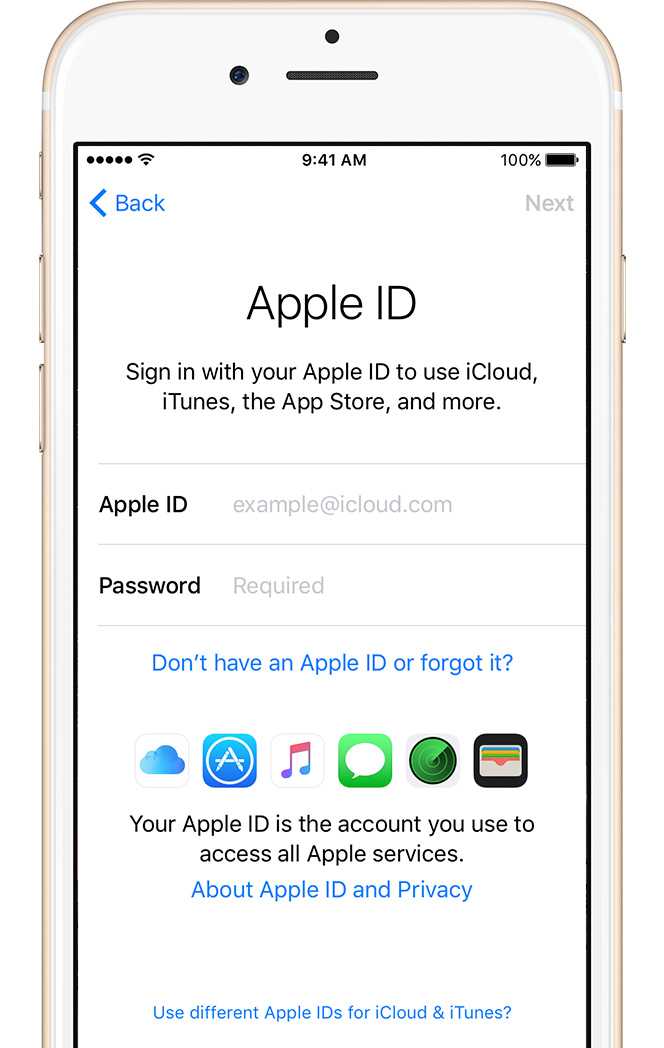

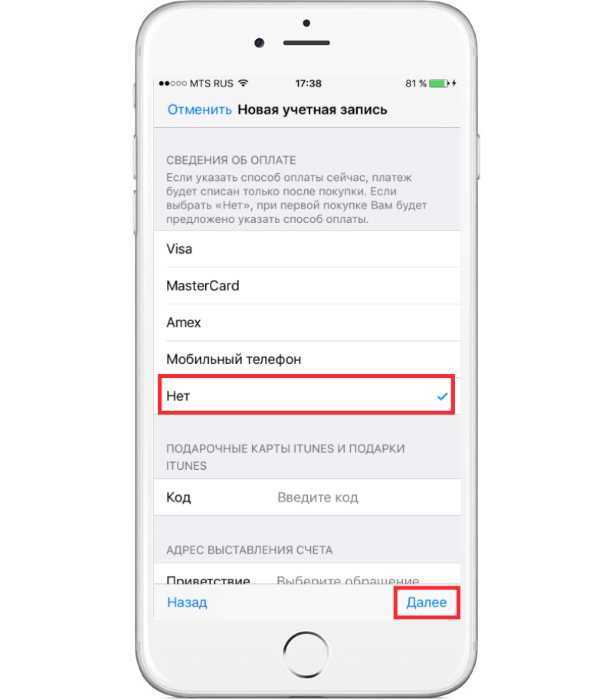

- После этого появится всплывающее окно с просьбой создать Apple ID для ребенка. Здесь просто нажмите кнопку дальше.

- Вы также должны указать возраст вашего ребенка.

- После того, как вы это сделаете, вы должны принять сделку.

- Чтобы подтвердить, что вы являетесь родителем, вы должны ввести специальный код CVV, который у вас должен быть.

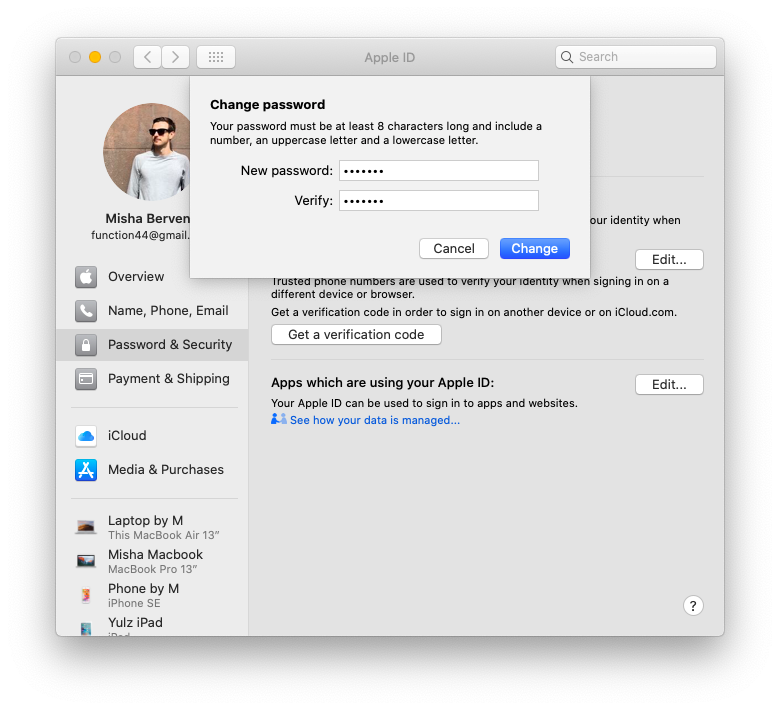

Фото: код CVV

- Затем введите имя.

- После этого вам нужно будет создать электронную почту.

Понравилась статья? Подписывайтесь на наш Telegram канал. Там новости быстрее выходят!

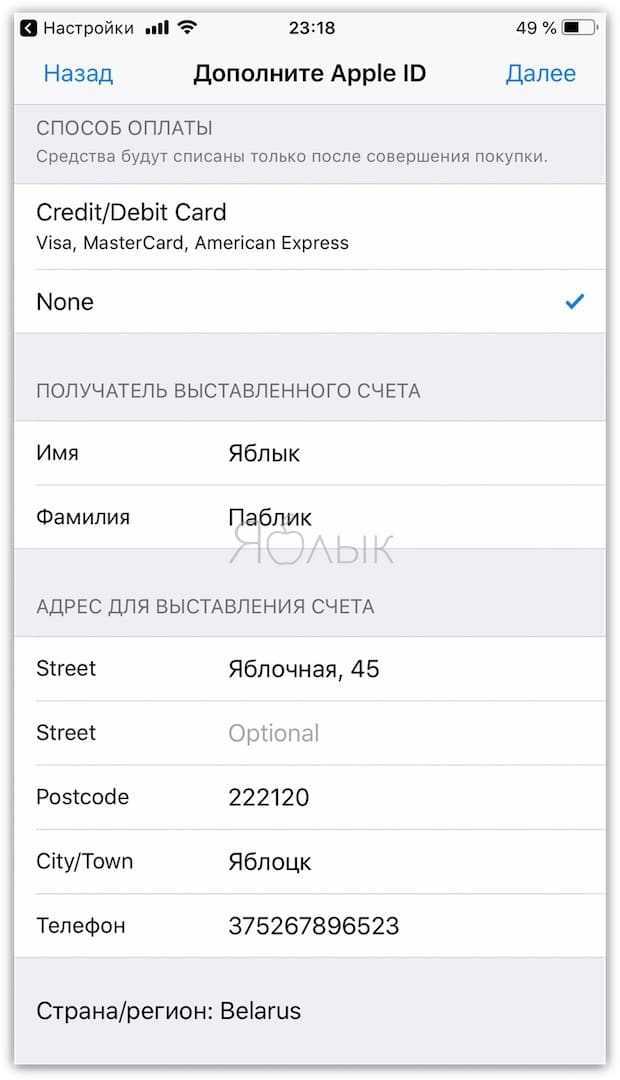

- А также логин и другие данные.

- Далее вам будет предложено ввести пароль.

- И напоследок – ответьте на 3 вопроса.

На этом процесс создания учетной записи завершен. Однако вам нужно убедиться, что вы запомнили все данные, и лучше всего записывать их в блокнот.

Мы не рекомендуем хранить все эти данные на устройствах, к которым имеют доступ третьи лица. Если вы забудете или потеряете какую-то информацию, восстановить доступ будет крайне сложно. Следует отметить, что создать дочерний ID довольно просто. Вам просто нужно потратить немного времени.

Помните, что после того, как вы создали то, что вам нужно, лучше всего контролировать все покупки и другие действия, которые делает ваш ребенок. Для этого при создании идентификатора можно активировать опцию «Попросить купить».

Это не только отличный способ контролировать своего ребенка, но и возможность добиться уединения с близкими. Здесь вы сможете по-настоящему хорошо провести время с семьей.

Есть ли другой способ создания детского ID?

В настоящее время нет другого способа создать идентификатор, и в ближайшем будущем он не ожидается. В создании идентификатора по приведенной выше инструкции нет ничего сложного. Приятного вам использования.

Понравилась статья? Поделиться с друзьями:

push-уведомление — GCM/APNS Как генерируются регистрационные идентификаторы

спросил

Изменено

6 лет, 2 месяца назад

Просмотрено

10 тысяч раз

Часть Google Cloud Collective

В настоящее время я внедряю сервер push-уведомлений на основе php, который может управлять несколькими приложениями.

Как создается Registration_id для GCM. Идентификатор регистрации генерируется для каждого устройства или для каждой установки.

Пример: у меня есть 2 приложения A и B.

Когда устройство регистрируется для A и B, установки имеют одинаковые регистрационные идентификаторы или для каждой установки создается один идентификатор.

Тот же вопрос для iOS, один идентификатор на установку или устройство?

- push-уведомления

- apple-push-уведомления

- google-cloud-messaging

APNS :

- Если я правильно понимаю их документы, deviceToken уникален для устройства.

- Запрашивается iOS (или Mac OSX > 10.7), когда приложение отправляет запрос на регистрацию в APNS.

- deviceToken — это в основном зашифрованный идентификатор устройства и, возможно, некоторая другая информация (не относящаяся к приложению).

- Из этого мы можем легко увидеть, что все приложения совместно используют deviceToken на устройстве, и удаление с последующей повторной установкой не должно изменять deviceToken.

Дополнительную информацию можно найти в официальной документации APNS.

GCM :

- Генерируется для каждого устройства для каждого приложения.

- GCM может периодически обновлять идентификатор регистрации.

- Удаление и повторная установка почти всегда дают другой идентификатор регистрации.

- Обновления приложения могут привести к выдаче новых идентификаторов регистрации.

Пожалуйста, дайте мне знать, если кто-то считает, что это неправильно.

0

Вы просмотрели обзор архитектуры Google GCM здесь: http://developer.android.com/guide/google/gcm/gcm.html?

Registration_id создается сервером Google GCM и возвращается вам. Это на устройство для каждого приложения. Таким образом, если вы управляете двумя приложениями, и устройство устанавливает их оба, каждое приложение получит свой уникальный Registration_id.

Google GCM нельзя использовать для iOS, для этого вам нужно пройти через сервер push-уведомлений Apple. И я предполагаю, что у них одинаковая архитектура, то есть один уникальный идентификатор для каждого приложения на каждом устройстве.

И я предполагаю, что у них одинаковая архитектура, то есть один уникальный идентификатор для каждого приложения на каждом устройстве.

Для IOS у вас действительно будет один уникальный идентификатор для каждого устройства для каждого приложения, и, кроме того, у вас будет другой идентификатор для тестовой версии приложения и рабочей версии.

Существует также большая разница в процессе аутентификации с вашего стороннего сервера по сравнению с серверами push-уведомлений google/ios. Для GCM вам нужны только одни учетные данные для всех приложений, в то время как для IOS вам нужны разные учетные данные для каждого приложения и для песочницы/рабочей версии.

Подробнее о push-уведомлениях IOS можно узнать здесь: http://developer.apple.com/library/ios/#documentation/NetworkingInternet/Conceptual/RemoteNotificationsPG/WhatAreRemoteNotif/WhatAreRemoteNotif.html#//apple_ref/doc/uid/TP40008194-Ch202-SW1

1

Зарегистрируйтесь или войдите в систему

Зарегистрируйтесь с помощью Google

Зарегистрироваться через Facebook

Зарегистрируйтесь, используя электронную почту и пароль

Опубликовать как гость

Электронная почта

Требуется, но никогда не отображается

Опубликовать как гость

Электронная почта

Требуется, но не отображается

Интеграция Apple SSO с Identity Cloud для социальной аутентификации/регистрации

В этой статье описывается, как настроить Identity Cloud для использования Apple в качестве поставщика социальных удостоверений для проверки подлинности и/или регистрации. Identity Cloud предоставляет основанное на стандартах решение для входа в социальные сети Apple на основе стандартов OIDC. Интеграция использует Sign in with Apple, службу аутентификации, предоставляемую Apple, которая позволяет пользователям входить в приложения со своим Apple ID.

Identity Cloud предоставляет основанное на стандартах решение для входа в социальные сети Apple на основе стандартов OIDC. Интеграция использует Sign in with Apple, службу аутентификации, предоставляемую Apple, которая позволяет пользователям входить в приложения со своим Apple ID.

Шагов:

- Настройка входа с помощью Apple

- Настройка поставщика социальных удостоверений в Identity Cloud

- Создайте путь конечного пользователя

- Проверьте взаимодействие с конечным пользователем

- У вас есть рабочий клиент Identity Cloud.

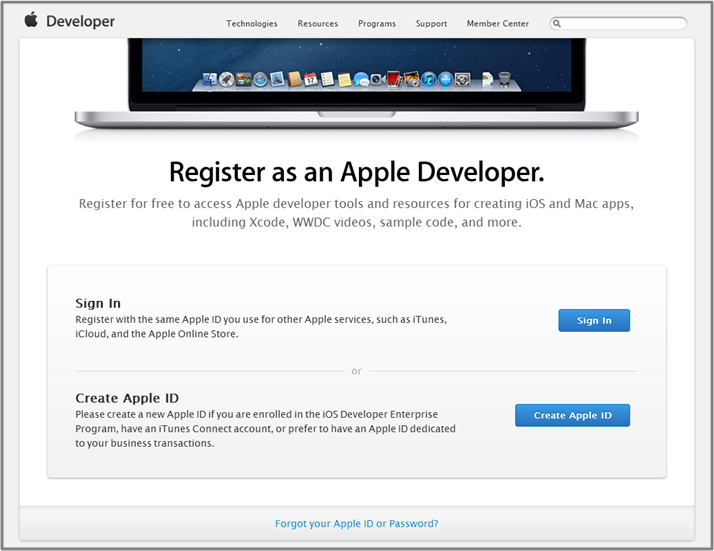

- У вас есть платная учетная запись разработчика Apple. Дополнительную информацию см. в программе Apple Developer Program.

- У вас есть метод шифрования веб-токена JSON (JWT) с использованием алгоритма ES256. Один простой способ сделать это, и метод, описанный в этой статье, — использовать Ruby JWT Gem.

Если у вас еще нет Ruby, вы можете получить его отсюда.

Если у вас еще нет Ruby, вы можете получить его отсюда.

В отличие от других поставщиков социальных удостоверений, которые используют перенаправление GET и значения, содержащиеся в URL-адресе, для входа с помощью Apple требуется, чтобы перенаправление обратно в приложение использовало запрос POST, а тело POST — это то, что содержит важные значения OAuth 2.0. Дополнительную информацию от Apple см. в разделе «Включение входа с помощью Apple в другие платформы».

Вход с помощью Apple использует режим ответа FORM_POST, поэтому необходимо указать конечную точку form_post в URL-адресе перенаправления.

URL-адрес перенаправления будет отличаться в зависимости от того, используете ли вы личный домен:

- Если вы , а не и используете личный домен в Identity Cloud, ваш URL-адрес перенаправления должен включать имя области Identity Cloud, например

alpha, и будет выглядеть примерно так:https://./am/oauth3/alpha/client/form_post/

- Если вы используете личный домен в Identity Cloud, ваш URL-адрес перенаправления будет выглядеть примерно так:

https://./am/oauth3/client/form_post/

В обоих случаях — это имя клиента поставщика социальных сетей Apple, который вы настраиваете в Identity Cloud (см. раздел Настройка поставщика социальных сетей в Identity Cloud ниже).

Дополнительную информацию о личных доменах в Identity Cloud см. в разделе «Пользовательские домены».

Вы настраиваете вход с помощью Apple, используя свою учетную запись разработчика Apple.

См. документацию разработчика Apple для получения дополнительных инструкций по настройке среды для входа с помощью Apple.

Создать идентификатор приложения

Хотя идентификатор приложения не требуется для простого входа в веб-приложение, он вам понадобится, если у вас есть собственное приложение и веб-приложение, которые вы хотите использовать для единого входа в систему.

- Перейти к Сертификаты, идентификаторы и профили > Идентификаторы .

- Щелкните значок плюса ( + ).

- Выберите Идентификаторы приложений , затем нажмите Продолжить .

- Нажмите Приложение , затем нажмите Продолжить .

- Введите описание и идентификатор пакета для идентификатора приложения. Bundle ID должен быть строкой в стиле обратного DNS, например,

com.. - До Возможности , выберите Войти через Apple .

- Щелкните Продолжить , затем щелкните Зарегистрировать .

Создать идентификатор службы

- Перейти к Сертификаты, идентификаторы и профили > Идентификаторы .

- Щелкните значок плюса ( + )

- Выберите Идентификаторы служб, , затем нажмите Продолжить .

- Введите Описание и Идентификатор для идентификатора службы. Идентификатор должен быть похож на ваш идентификатор приложения, чтобы его было легко отличить, например,

com...service - Щелкните Продолжить , затем щелкните Зарегистрировать .

Настройка входа с помощью службы Apple

- Перейти к Сертификаты , Идентификаторы и профили > Идентификаторы .

- Щелкните только что созданное приложение «Службы».

- Выберите Войти с помощью Apple , затем нажмите Настроить .

- Выполните следующую конфигурацию веб-аутентификации:

- Идентификатор основного приложения : выберите идентификатор приложения вашего приложения (это может быть приложение, которое вы создали на предыдущих шагах).

- Домены и субдомены : введите доменное имя вашего приложения (без https://), например,

- URL-адреса возврата : введите URL-адрес перенаправления для вашего приложения. При входе в Apple используется режим ответа FORM_POST, поэтому в этом URL-адресе необходимо указать конечную точку

form_post. Если вы , а не , используете личный домен для своего клиента Identity Cloud, URL-адрес должен включать имя области Identity Cloud. Например,https://. Имя клиента должно совпадать с именем клиента поставщика социальных удостоверений, который вы настроите в Identity Cloud. Дополнительную информацию см. в разделе URL-адрес перенаправления./am/oauth3/alpha/client/form_post/

- Идентификатор основного приложения : выберите идентификатор приложения вашего приложения (это может быть приложение, которое вы создали на предыдущих шагах).

- Нажмите Продолжить , затем нажмите Сохранить .

Зарегистрируйте закрытый ключ в Apple

Вместо использования простых строк для секретов клиента OAuth 2.0 функция «Вход с Apple» использует подписанный JWT, содержащий идентификатор клиента (в данном случае идентификатор службы) в сочетании с закрытым ключом. Чтобы зарегистрировать закрытый ключ в Apple:

- Перейти к Сертификаты, идентификаторы и профили > Ключи .

- Щелкните значок плюса ( + )

- Введите имя ключа.

- Выберите Войти с помощью Apple и настройте его для основного идентификатора приложения вашего приложения.

- Щелкните Продолжить , затем щелкните Зарегистрировать .

- Загрузите ключ и сохраните его в надежном месте. Вы можете скачать этот ключ только один раз; вы не сможете загрузить его снова.

- Переименуйте файл в

key.. txt

txt

Вы будете использовать этот закрытый ключ для создания клиентского секретного JWT.

Создание секрета клиента

Секрет клиента — это токен JWT, который должен быть зашифрован с использованием алгоритма цифровой подписи на эллиптических кривых (ECDSA) с кривой P-256 и алгоритмом хеширования SHA-256. Дополнительные сведения о создании и проверке токенов см. в документации Apple.

Apple допускает максимальный срок службы JWT в 180 дней (шесть месяцев). По истечении этого времени он истечет, и вам нужно будет создать новый.

Чтобы сгенерировать секрет JWT клиента и зашифровать JWT с помощью Ruby Gem:

- Выполните следующую команду:$ sudo gem install jwt

- Создайте текстовый файл с именем secret_gen.rb со следующим содержимым: требуется «jwt»

key_file = «<Путь к файлу закрытого ключа>»

team_id = «<Идентификатор вашей команды>»

client_id = «<Идентификатор службы>»

key_id = «»

valid_period = 180 # В днях. Максимум 180 (6 месяцев) согласно документам Apple.

Максимум 180 (6 месяцев) согласно документам Apple.

private_key = OpenSSL::PKey::EC.new IO.read key_file

токен = JWT.encode(

{

ИСС: team_id,

iat: Time.now.to_i,

exp: Time.now.to_i + 86400 * период_действительности,

звук: «https://appleid.apple.com»,

суб: client_id

},

закрытый_ключ,

«ЭС256»,

header_fields=

{

ребенок: key_id

}

)

ставит жетон

просмотреть необработанный

где:

-

key_file— это файл, который содержит формат вашего закрытого ключа, например,key.txt. Включите путь, если он находится не в этом файле. -

team_id— это идентификатор команды, который можно найти на странице Учетная запись разработчика Apple > Членство . -

client_id— это идентификатор службы (вместо этого используйте идентификатор приложения, если вы настраиваете собственный вход iOS с помощью Apple).

-

key_id— это идентификатор, который можно найти на странице «Ключи» для созданного вами ключа.

- Запустите следующую команду из того же места, что и файл secret_gen.rb : $ ruby secret_gen.rb

The client secret is returned, similar to this:eyJraWQiOiJBVFI5VTdRUk1XIiwiYWxnIjoiRVMyNTYifQ.eyJpc3MiOiI5UVNFNjY3NjJEIiwiaWF0IjoxNjQyNjA2MjcyLCJleHAiOjE2NTgxNTgyNzIsImF1ZCI6Imh0dHBzOi8vYXBwbGVpZC5hcHBsZS5jb20iLCJzdWIiOiJjb20uZm9yZ2VibG9ja3Muc2lnbmlud2l0aGFwcGxlc2VydmljZXMifQ.7jnQ9riFPyO76LgIYXmgvPzw3oWS1h35G7lMR-kBjeMK_MbRDgcCRZ5qoeqAW_ZK0Kyp-XdwHYNykTQDm36xUQ

Вы будете использовать этот секрет клиента при настройке поставщика социальных удостоверений в Identity Cloud.

- В пользовательском интерфейсе администратора Identity Cloud перейдите к Native Consoles > Управление доступом > Services > Social Identity Provider Service .

- Выберите Дополнительные конфигурации , нажмите Добавить вторичную конфигурацию и выберите

Конфигурация клиента для Apple. - Выполните следующую конфигурацию:

- Имя : введите имя поставщика социальных удостоверений, например Apple.

- Идентификатор клиента : введите идентификатор клиента, который является идентификатором служб, который вы установили на предыдущих шагах.

- URL-адрес перенаправления : введите URL-адрес перенаправления для вашего приложения. Он должен совпадать с URL-адресом возврата, который вы настроили для входа с помощью службы Apple, например 9.0127 https://

/am/oauth3/alpha/client/form_post/<имя клиента> . См. URL-адрес перенаправления для получения дополнительной информации об URL-адресе перенаправления.

- Разделитель области : Введите разделитель области, который обычно представляет собой пустое место.

- Нажмите Создать .

- Введите секрет клиента . Это секрет клиента, который вы создали для входа с помощью Apple.

- Проверьте правильность остальных параметров по умолчанию. В частности, проверьте следующие поля:

- Включено : Убедитесь, что конфигурация включена.

- Сценарий преобразования : Убедитесь, что введено значение

Нормализация профиля Apple. Этот сценарий преобразует учетные данные Apple в нормализованную форму.

Конфигурация должна выглядеть примерно так:

- Щелкните Сохранить изменения .

Вы можете создавать настраиваемые циклы взаимодействия с конечным пользователем для социальной регистрации и входа в систему. Эти циклы взаимодействия будут включать всех ваших включенных поставщиков удостоверений социальных сетей, поэтому вам не потребуется создавать разные циклы взаимодействия для разных поставщиков.

См. Как создать циклы взаимодействия конечных пользователей для социальной регистрации и входа в Identity Cloud? для получения информации о том, как создавать пути конечных пользователей для SSO с поставщиками социальных сетей.

- В пользовательском интерфейсе администратора Identity Cloud перейдите к Journeys .

- Щелкните путь, который вы хотите протестировать.

- Скопируйте URL-адрес предварительного просмотра .

- Вставьте URL-адрес предварительного просмотра в браузер в режиме инкогнито или просмотра.

- Выполните шаги входа и/или регистрации, чтобы протестировать свое путешествие.

Если у вас еще нет Ruby, вы можете получить его отсюда.

Если у вас еще нет Ruby, вы можете получить его отсюда.

txt

txt  Максимум 180 (6 месяцев) согласно документам Apple.

Максимум 180 (6 месяцев) согласно документам Apple.