Содержание

Электронная подпись для Apple iOS (iPad, iPhone)

Содержание

- Что нового

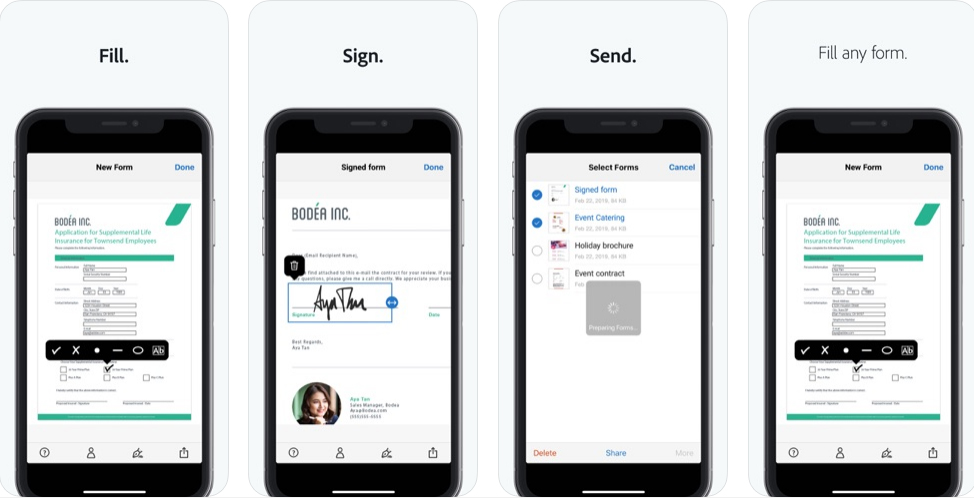

- SignEasy — лучшее приложение для электронной подписи для начинающих.

- DocuSign: загрузка и подпись документов — выбор редакции

- Adobe Sign — Лучшее приложение для подписи документов.

- PandaDoc — Лучшее бесплатное приложение для электронной подписи.

- SignNow — лучшее приложение для небольших команд

- HelloSign — Лучшее веб-решение для подписи документов.

- RightSignature — лучший веб-сайт для электронной подписи для корпораций.

- Безопасность

- Загрузка mydss 2.0

- Зачем вам нужно приложение для электронной подписи?

- Лучшие приложения для электронной подписи документов на iphone и ipad

- Электронная подпись для apple ios (ipad, iphone)

Что нового

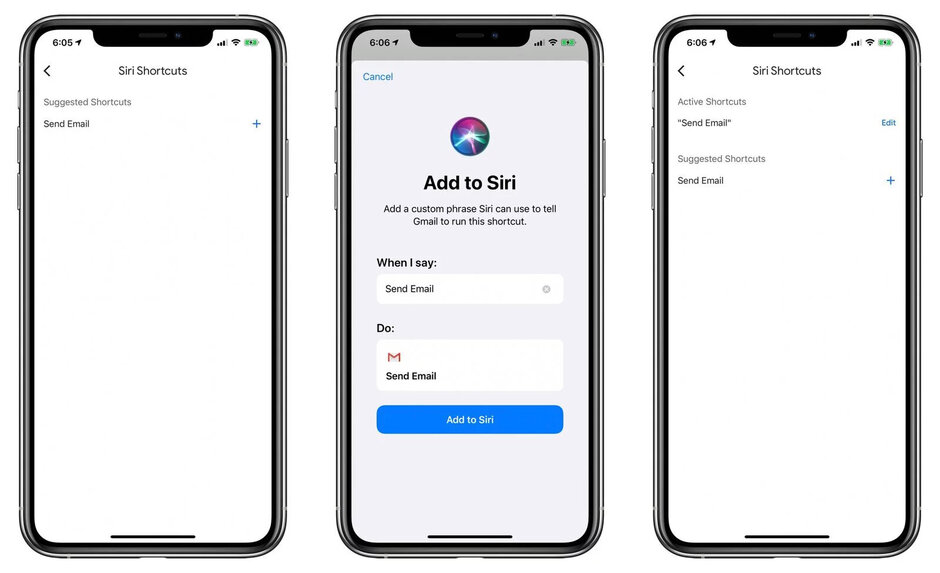

Помимо подтверждения операций подписи, аутентификации и др., мобильное приложение myDSS 2.0 предоставляет следующие возможности3:

Внимание!Для проверки возможности перехода с myDSS на myDSS 2. 0 необходимо обратиться в организацию, предоставившую Вам учетную запись.

0 необходимо обратиться в организацию, предоставившую Вам учетную запись.

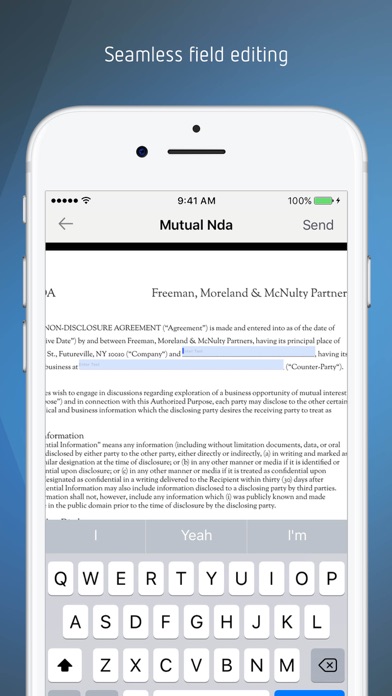

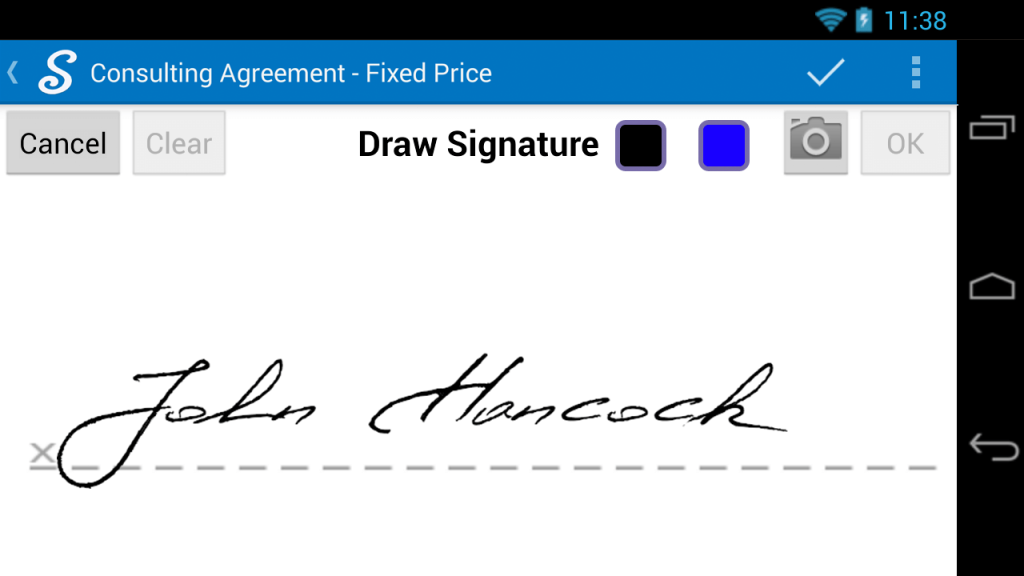

SignEasy предлагает минималистичный пользовательский интерфейс, позволяющий легко использовать его, даже если кто-то не знаком с технологиями. Он работает на всех устройствах и с любым форматом документа от PDF до PNG.

И будь то самоподписание, удаленное подписание или личное подписание, SignEasy справится со всем. Он использует стандартное шифрование SSL для каждого документа, обеспечивая конфиденциальность и безопасность.

Кроме того, действительно глобальное программное обеспечение поддерживает 24 языка, интегрирует облачное хранилище и предлагает подробные цифровые журналы аудита с адресом электронной почты подписавшего, IP-адресом устройства и т. Д.

Плюсы

- Минимальный интерфейс

- Многоразовые шаблоны

- Доступность на разных устройствах

Минусы

- Ограниченные функции в бесплатной версии

- Инструменты управления рабочим процессом Lack

Цена: бесплатно (подписка начинается с 5,99 долларов США).

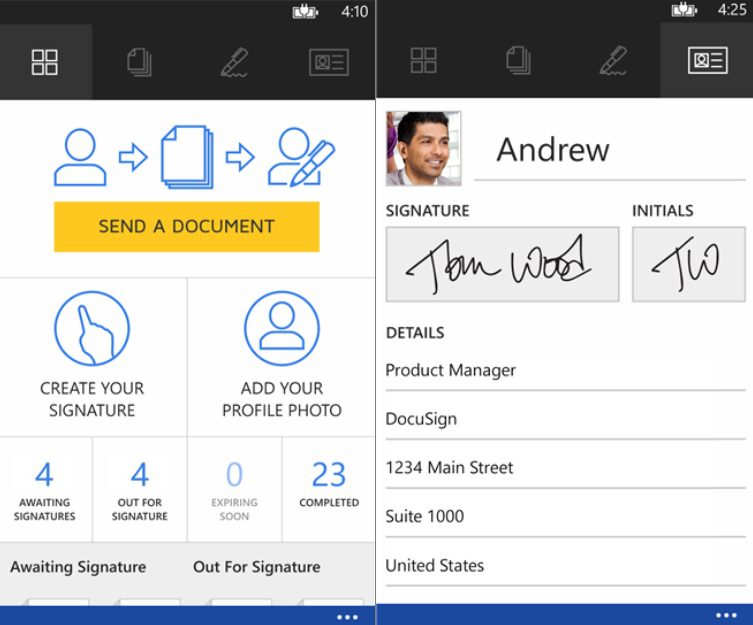

DocuSign — одно из самых популярных приложений для электронной подписи, и на то есть веские причины. Во-первых, он позволяет подписывать и обмениваться документами из любого места на любом устройстве.

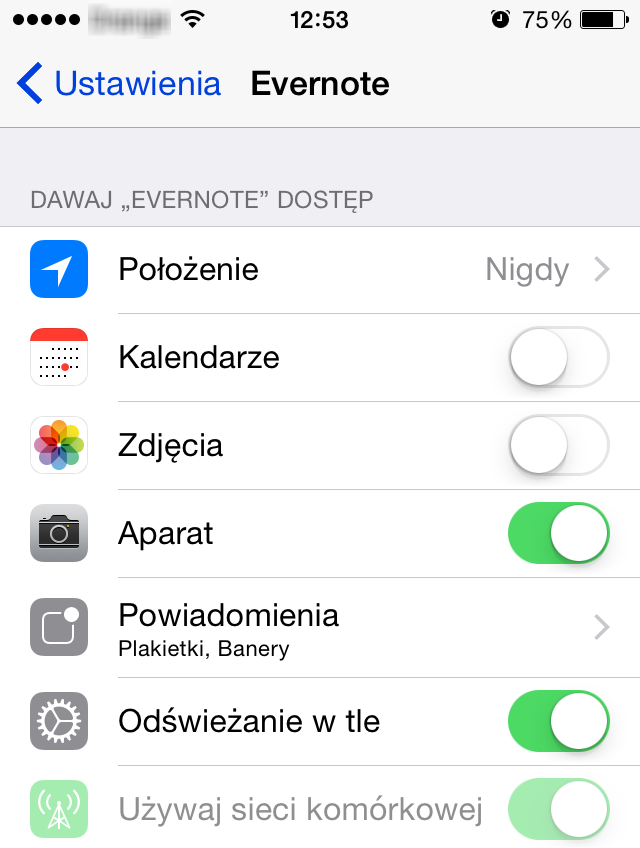

Верно! Вы можете подписывать документы со своего iPhone, iPad, веб-браузера или устройств Android. Кроме того, делитесь полными документами с кем угодно по электронной почте, на Google Диске, Evernote, Dropbox и т. Д.

Кроме того, вы можете легко управлять соглашениями на ходу благодаря таким функциям, как напоминания, push-уведомления в реальном времени и т. Д. И не беспокойтесь, если у вас несколько подписантов. Просто отбросьте теги, и DocuSign справится со всем этим.

И самое главное, все документы зашифрованы и ведут полный контрольный журнал, то есть вы можете проверить, кто подписал, когда и где.

Плюсы

- Удобный интерфейс

- Документы хорошо организованы по статусу

- Может просматривать все журналы подписей

- Самостоятельная подпись бесплатна

- Соответствует ISO 27001 SSAE16

Минусы

- Немного дорогие планы

- Соглашение о массовой рассылке не так уж и гладко

Цена: бесплатно (покупки в приложении начинаются с 9,99 долларов США).

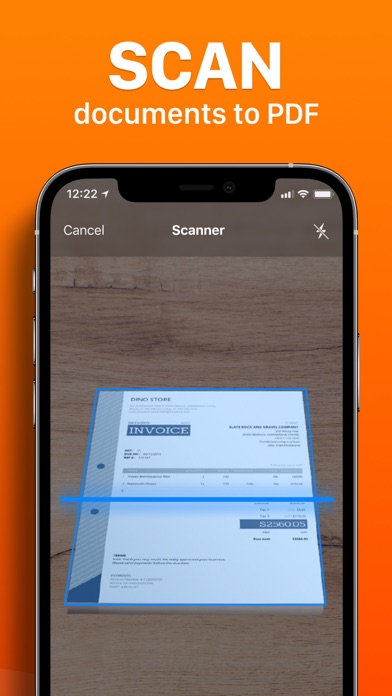

Adobe Sign объединяет лучшее от приложения для чтения / записи PDF-файлов и приложения для подписи документов. Вы можете сканировать документы, импортировать их в облачные сервисы, редактировать и заполнять их и отправлять на подпись, и все это из мобильного приложения или через Интернет.

Что еще?

Приложение имеет широкий спектр интеграции от Microsoft 365 до Google Drive, от PayPal до Braintree. Adobe, соответствующая мировым законам об электронной подписи и строгим стандартам безопасности, предлагает юридически обязательное решение для электронной подписи.

Он также предоставляет подписывающему и подписывающему лицу контрольный журнал, печать с контролем вскрытия, проверку личности, параметры геолокации подписывающего лица и многое другое для обеспечения безопасной транзакции.

Хотя в магазине приложений он кажется бесплатным, вам потребуется подписка на Adobe Sign, Adobe PDF Pack, Adobe Acrobat DC или Adobe Creative Cloud Complete, чтобы использовать его функции.

Плюсы

- Редактируйте документы на ходу

- Надежно и без проблем

- Интегрирован с несколькими приложениями

Минусы

- Требуется активная подписка на предложения Adobe

- Дорого, если не часто используется

Цена: бесплатно (пакет Acrobat PDF Pack с подпиской на электронную подписку начинается с 9,99 долларов США в месяц)

PandaDoc — Лучшее бесплатное приложение для электронной подписи.

PandaDoc предлагает целостный подход к документообороту, как и Adobe. Таким образом, вы можете не только использовать цифровые подписи, но и создавать, редактировать и заполнять контракты, предложения, котировки и многое другое.

И не только это, PandaDoc также интегрируется с различными платежными шлюзами, такими как PayPal, Stripe, Square и т. Д., Что позволяет без проблем проводить платежные транзакции внутри самого приложения.

Самое приятное то, что бесплатная версия позволяет неограниченное количество подписей, имеющих обязательную юридическую силу, отслеживание активности и поддержку платежей. Однако такие функции, как контрольный журнал, шаблоны, редактор перетаскивания, ограничены дорогим премиальным планом.

Однако такие функции, как контрольный журнал, шаблоны, редактор перетаскивания, ограничены дорогим премиальным планом.

Плюсы

- Неограниченные электронные подписи в бесплатной версии

- Сделайте платежи проще простого

- Юридически совместимое шифрование и безопасность

Минусы

- Сложный интерфейс

- Супер дорогие планы

Цена: бесплатно (персональный план за 69,99 долларов США).

signNow — это экономичное и комплексное решение для электронной подписи с упором на продуктивность и командную работу. Он также работает как средство создания PDF, конвертер, редактор, заполнитель форм и многое другое.

Кроме того, вы можете создать команду и совместно управлять документами, настраиваемыми шаблонами и, конечно же, подписями. Облачная система позволяет вам получать доступ к документам в пути, в любое время и в любом месте.

Благодаря их эксклюзивному партнерству с USLegal вы можете получить доступ к тысячам юридических форм и пакетов в приложении, что еще больше упростит ваш бизнес и юридический рабочий процесс.

Еще одна важная особенность — это простой и мощный API, который поможет вам встраивать электронные подписи в ваши веб-сайты, формы, приложения и т. Д. Без написания сложных кодов.

Плюсы

- Отличная командная функция

- Легко ориентироваться и использовать

- Мощный API

- Конкурентоспособная структура ценообразования

Минусы

- Встроенные шаблоны не очень гибкие

- Поддержка клиентов не так уж и хороша

Цена: бесплатно (покупки в приложении начинаются с 2,99 долларов США).

Хотя HelloSign не поддерживает мобильное приложение, он может похвастаться замечательной веб-версией для iPhone и мощным API. Но это не его суперсила.

HelloSign очень удобен в использовании, обладает широкими возможностями настройки и может похвастаться мощными инструментами рабочего процесса. HelloSign, идеальное решение для электронной подписи для крупных брендов, также обеспечивает индивидуальный брендинг и интеграцию с такими приложениями, как HubSpot, Slack, Eventbrite и т. Д.

Д.

Бесплатная версия позволяет подписать документ. Вы можете запросить маршрут, чтобы изучить расширенные функции и посмотреть, какой план подходит вам лучше всего.

Плюсы

- Персонализированные запросы подписи

- Не редактируемый журнал аудита

- Сохраняйте шаблоны для более быстрого доступа

Минусы

- Довольно дорого

- Нет мобильного приложения

Цена: бесплатно (подписка начинается с 5,99 долларов США).

Проверить на HelloSign

RightSignature от Citrix утверждает, что это самый быстрый способ получения электронных подписей. И действительно, документы отправляются и принимаются быстрее, чем другие программы.

Хотя скорость хорошая, мне понравилось, что вы можете настраивать рабочие процессы для T. Вы можете распределить документ между несколькими подписывающими сторонами и также определить последовательность подписей — идеальный маленький трюк для согласования корпоративной иерархии.

Что наиболее важно, RightSignature защищает каждый документ с помощью 256-битного шифрования, полного журнала аудита и сбора биометрических данных.

Плюсы

- Быстрое исполнение

- Поддерживает несколько наборов и API

- 256-битное шифрование

Минусы

- Невозможно клонировать шаблоны

- Сложно редактировать после сохранения изменений

Цена: бесплатно (подписка начинается с 12 долларов).

Проверить на RightSignature

Итак, это был мой список потрясающих приложений для электронной подписи для iPhone и iPad. Благодаря им мы можем управлять всем прямо с iPhone. Какое приложение вы используете для подписания документов? Поделитесь в комментариях ниже.

Нужна дополнительная помощь? Проверьте эти ссылки ниже:

- Лучшие приложения для деловых встреч для iPhone

- Приложения для повышения производительности для iPhone и iPad

- Лучшие приложения для управления задачами для Apple Watch и iPhone

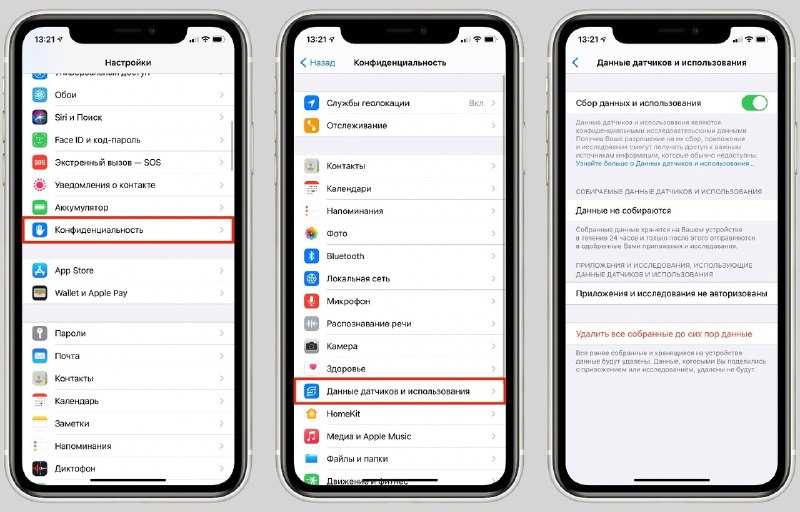

Безопасность

Использование КриптоПро DSS совместно с приложением myDSS 2. 0 позволяет подписывать документы квалифицированной электронной подписью в режиме мобильной подписи (с хранением ключей на устройстве пользователя).

0 позволяет подписывать документы квалифицированной электронной подписью в режиме мобильной подписи (с хранением ключей на устройстве пользователя).

Создание электронной подписи документа обеспечивает неотказуемость действий. Пользователь не только подтверждает содержание документа, но и в дальнейшем не имеет возможности отказаться от совершенного действия.

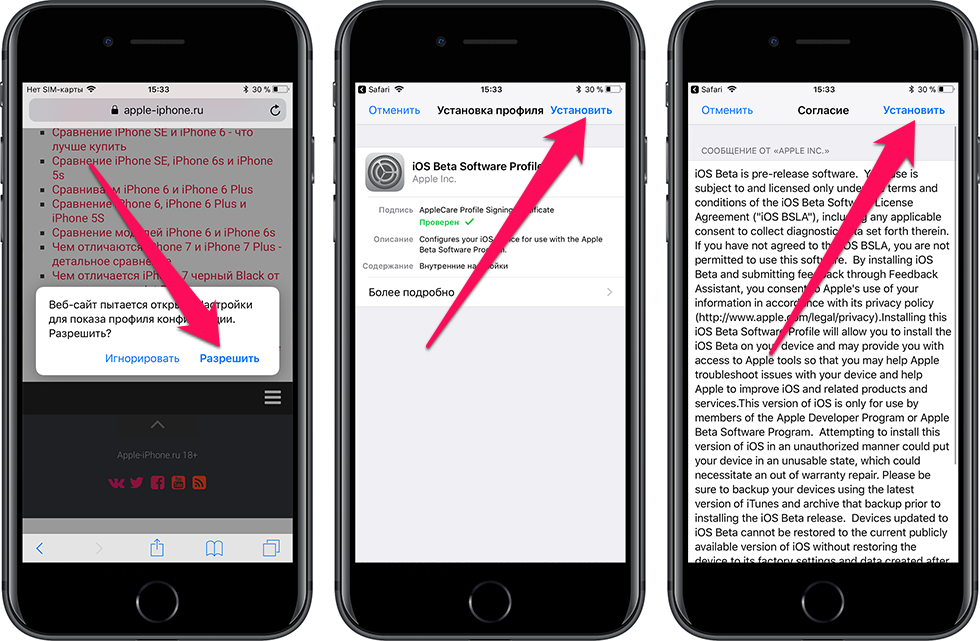

Загрузка mydss 2.0

Для загрузки приложения отсканируйте QR-код или перейдите по одной из ссылок ниже.

1 По сравнению с мобильным приложением myDSS.2 С учетом ограничений, описанных на странице о КриптоПро DSS.3 Мобильные приложения DSS Client и myDSS 2.

Зачем вам нужно приложение для электронной подписи?

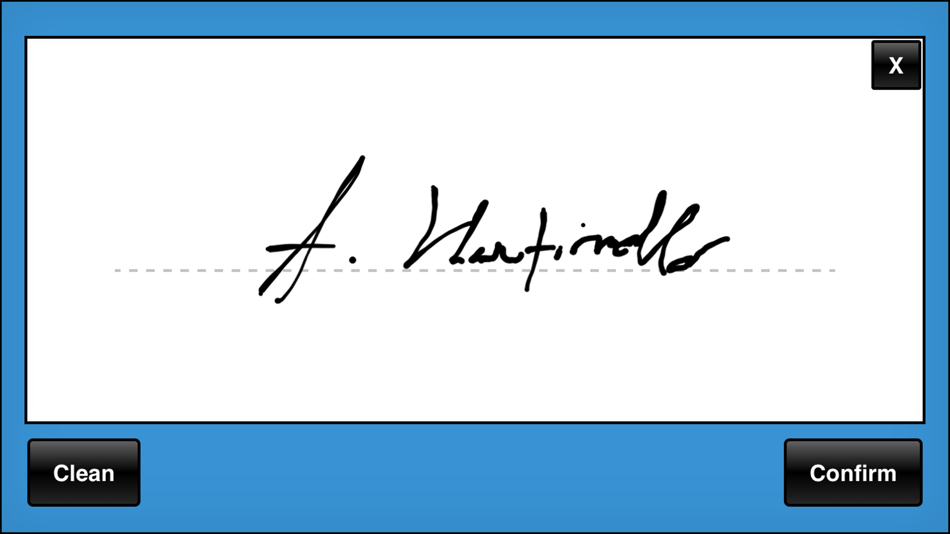

Электронная подпись — это когда вы вводите или рисуете свое имя / инициалы на документе. Хотя вы можете легко подписывать документы на своем iPhone с помощью встроенного инструмента разметки, обычно это не считается юридически обязательным.

Хотя бизнес-транзакции достаточно для внутренних дел, необходимо что-то более прочное и безопасное. Приложения электронной подписи предлагают больше, чем просто подписи:

Приложения электронной подписи предлагают больше, чем просто подписи:

- Зашифруйте ваши документы — эти приложения используют криптографию для защиты ваших документов от посторонних глаз, сохраняя детали только между отправителем и получателем.

- Цифровой след — от источника документа до окончательной подписи, они могут помочь вам управлять контрольным следом, поддерживая подлинность документа.

- Юридические преимущества — Наиболее надежные решения для электронной подписи соответствуют требованиям правительства США или ЕС. Так что, если дело идет в суд, у вас есть соответствующие документы.

- Push-уведомления — наверное, моя любимая функция; уведомления в режиме реального времени помогут вам оставаться в курсе событий и всегда быть на высоте.

Лучшие приложения для электронной подписи документов на iphone и ipad

- DocuSign

- Adobe Sign

- PandaDoc

- signNow

- SignEasy

Электронная подпись для apple ios (ipad, iphone)

Если в компании реализована система электронного документооборота, то на сегодняшний момент возникает задача обеспечить возможность её полноценного использования и с личных мобильных устройств сотрудников.

Алексей Александров Руководитель направления по работе с тех.

партнерами ЗАО “Аладдин

Р.Д.”

Одной из

тенденций на сегодняшний день является BYOD (Bring Your Own Device) – использование сотрудниками собственных устройств в

рабочих целях. По оценкам Gartner, к 2022 году примерно

90% компаний будут поддерживать корпоративные приложения на устройствах,

которые находятся в собственности работников. Мобильность сотрудников неизменно

растёт за счёт повсеместного использования смартфонов и планшетов, в том числе

производства компании Apple. Если в компании

реализована система электронного документооборота, то возникает задача

обеспечить возможность её полноценного использования и с личных мобильных

устройств сотрудников. Однако разработчики, пытающиеся адаптировать устройства iPad и iPhone для корпоративного использования и обеспечить легитимность

таких бизнес-процессов, сталкиваются со множеством проблем.

Во-первых,

это закрытость платформы iOS. У Apple есть два типа комплектов разработчика: общий для создания

У Apple есть два типа комплектов разработчика: общий для создания

разнообразных приложений и SDK нижнего,

“системного” уровня, позволяющий реализовать функционал на уровне ОС,

работать с аппаратной составляющей, обращаться к файлам, SIM-карте

и коммуникационным порталам напрямую. Его корпорация Apple предоставляет только ограниченному кругу компаний-партнёров.

Вторая

проблема – это отсутствие USB-портов, к которым

подключаются электронные ключи. Существуют переходники типа “Apple Dock to USB”, но полноценно работать с электронным ключом с их помощью

нельзя.

Наконец,

разработчики сталкиваются с архитектурными ограничениями iOS (монолитность и изолированность приложений), политикой Apple в отношении публикации в AppStore

приложений, реализующих криптографические алгоритмы, а также законодательными

ограничениями РФ на экспорт криптографии.

Нам видится правильным подход, при котором криптография реализована на

смарт-карте, подключаемой к iPad или

iPhone с помощью совместимого с

ней считывателя.

Оно должно подключаться

к iPad/iPhone через

разъём Apple Dock.

Дополнительно считыватель должен иметь microUSB-разъём и

может быть подключен к рабочему компьютеру (Win/Mac/Linux) как обычный CCID-совместимый считыватель, не требующий установки

драйверов.

Для

современного сотрудника корпорации «соединенного» с компьютером и программами,

которые стали уже частью его жизни, удостоверение личности и связанные с этим

вопросы безопасности для организации становятся весьма важными. И одним из

решений являются – смарт-карты.

Во-первых, это

PKI-карты для корпоративных пользователей,

обеспечивающие вход в домен, работу с УЦ, хранение ключевых контейнеров на

карте и т.д. В них на аппаратном уровне может быть реализована электронная

подпись (ЭП). Карты должны быть сертифицированы ФСБ России по классу КС2.

Во-вторых – электронные

удостоверения сотрудников (ID-карты). Они используются

как бейдж для визуальной идентификации сотрудников, легко интегрируются со СКУД,

а также могут выполнять “социальную” функцию, например, использоваться

для льготного проезда в транспорте. Поддерживается и функция строгой

Поддерживается и функция строгой

двухфакторной аутентификации пользователей и формирования ЭП.

И еще более

интересный вариант решения, который будет хорошо воспринят пользователями, так

как он избавляет сразу от пачки карточек – это комбинированные международные платёжные

карты. Сейчас в России уже созданы комбинированные платёжные карты с наличием платёжных

приложений MasterCard и Visa на одном чипе с аппаратной

реализацией российской криптографии, сертифицированной ФСБ России. Такую карту можно

использовать для работы с “облачными” сервисами, портальными

системами, для аутентификации, цифровой подписи, обеспечения юридической

значимости электронного документооборота и пр.

Такое решение

будет востребовано, и, в первую очередь, корпоративными пользователями iPhone и iPad,

т.к. оно позволяет решить множество проблем и рисков BYOD,

а также обеспечивает полноценное участие сотрудников в корпоративном

электронном документообороте даже при работе с личных мобильных устройств.

Источник: Алладин Р.Д.

Топ-5 бесплатных приложений для подписи PDF-файлов для iOS

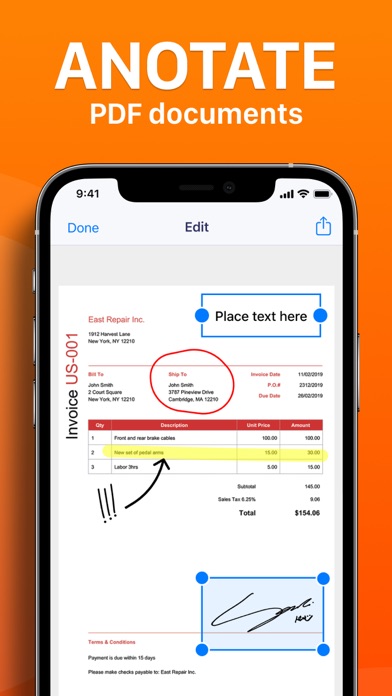

Практически все в современном мире переведено в цифровую форму, офисы давно перешли на работу с электронными документами. В случае, если вы хотите персонализировать свой документ, очень важно добавить к нему подпись. К счастью, пользователям доступно множество приложений для добавления подписи. В статье сохранен топ-список приложений для подписи PDF на iPhone и iPad, включая PDFelement iOS.

СКАЧАТЬ БЕСПЛАТНО СКАЧАТЬ БЕСПЛАТНО

PDFelement iOS — одно из лучших приложений для подписи PDF, доступных для iOS 13/14/15. Приложение предоставляет своим пользователям доступ к множеству полезных функций, выходящие за рамки базового добавления подписи в формате PDF. Вы можете легко редактировать свой текст и даже конвертировать файл в PDF в приложении. Функция особенно полезна, если вам доступен документ Word для конвертации информации в PDF-файл. Вы можете комментировать свой текст, выделяя слова, предложения, абзацы, также зачеркивать слова и выполнять ряд других задач.

В случае с физическим носителей, вы можете сделать фотографию для переноса текста в приложение. По мере добавления новых документов в приложение вы сможете также организовать материал в подходящем варианте. Более того, вы можете использовать приложение, чтобы поставить подпись на PDF-файле. Действительно, PDFelement — один из лучших инструментов для создания электронной подписи.

СКАЧАТЬ БЕСПЛАТНО СКАЧАТЬ БЕСПЛАТНО

Другие приложения для подписи документов в формате PDF на iPhone 13/12/11/X/8/7/ 6S/6

1. PDF Singing Apps

CudaSign — дополнительный вариант, который используют более чем 40% из 1000 компаний Fortune. Пользователи могут загрузить свой документ и подписать его без каких-либо проблем как с Windows, так и с Mac. Один из лучших инструментов приложения — функция шифровки, что повышает уровень безопасности определенных документов. Вы также можете сфотографировать чье-либо удостоверение личности для использования повышенного уровня безопасности. Дополнительные функции отмечают крупные компании и пользователи, работающие с конфиденциальной информацией.

Дополнительные функции отмечают крупные компании и пользователи, работающие с конфиденциальной информацией.

2. SignEasy

SignEasy — приложение, получившее звание лучшего бизнес-приложения как в 2014, так и в 2015 годах. Помимо чрезвычайно простых в использовании функций и подписи документов, пользователям доступно несколько базовых функций, которые сделали это приложение таким популярным. С SignEasy стало проще вставлять изображения и отмечать информацию флажками. В зависимости от формы, которую вы подписываете, функция может понадобиться. В целях безопасности вы можете установить четырехзначный PIN-код для защиты ваших документов. Стандартные функции разработчики поддерживают на высоком уровне, однако пользователь всегда может выбрать более продвинутые инструменты в платном обновлении.

3. DocuSign

DocuSign — приложение, которому доверяют пользователи по всему миру. Приложение получило множество наград и используется более чем в 180 странах. Высокие показатели зависят от многих функций, доступных в приложении. Пользователи отмечают возможность отправления уведомлений в документе для подписи. Приложение поддерживает юридическую ответственность во время подписи, а информация зашифрована. Помимо упомянутых функций, пользователям доступно множество впечатляющих инструментов.

Пользователи отмечают возможность отправления уведомлений в документе для подписи. Приложение поддерживает юридическую ответственность во время подписи, а информация зашифрована. Помимо упомянутых функций, пользователям доступно множество впечатляющих инструментов.

4. HelloSign

HelloSign — еще одно приложение в списке 5 лучших инструментов для подписи PDF. В приложении доступно не так много функций, но инструмент все же подходит для PDF-подписи. HelloSign — простой способ импортирования документов для подписи на почту и отправки другому пользователю. Приложение пригодится пользователям, которые ищут базовый инструмент для подписи.

Идеальное приложение для подписи PDF в Windows 10

Wondershare PDFelement — Редактор PDF-файлов — не просто программное обеспечение, поддерживающее цифровую подпись вашего PDF-файла, но также инструмент для пакетного удаления зачеркиваний, подчеркиваний, выделений, фигур, выноски, ссылок, выделений, штампов, текстовых полей, заметок и текстовых комментариев в PDF-файле одним щелчком мыши. Более того, программное обеспечение подходит для разметки вашего PDF-файла.

Более того, программное обеспечение подходит для разметки вашего PDF-файла.

Основные возможности Wondershare PDFelement:

- Приложение для создания PDF. Инструмент позволяет конвертировать файлы, пустой файл, скриншоты экрана, скриншоты окна, изображения, HTML, буфер обмена, RTF, PDF и ключевые заметки в PDF-файл.

- Приложение позволяет создавать PDF-формы и заполнять PDF-формы.

- Доступна функция конвертирования PDF-файлов в редактируемый формат, такой как Excel, Word, PowerPoint, eBook, HTML, Обычный текст, форматированный текст и изображения.

- Мощный редактор PDF, позволяющий редактировать тексты, изображения, изменять цвет шрифта, стиль шрифта, переставлять страницы, вставлять, удалять, а также поворачивать страницы.

- Осуществляется поддержка пакетного объединения PDF в один файл.

- Приложение создано с использованием высококачественной технологии распознавания текста, которая позволяет редактировать отсканированные файлы и конвертировать материалы.

- Осуществляется поддержка Mac OS X 10.7, 10.8, 10.9, 10.10, 10.11, 10.12 и 10.13, Windows 10,8.1,8 и 7.

Лучшие приложения для цифровой подписи для iOS и Android

Все чаще нас просят подписывать формы в Интернете, но подписание цифрового документа может оказаться сложной задачей. Приложения для цифровой подписи обходят утомительный цикл подписания цифровых документов печать-подпись-сканирование и позволяют быстро и легко переносить цифровую ручку на цифровую бумагу, подписывая онлайн-документы своим именем, предварительно установленной подписью или другими каракулями, которыми вы можете управлять на своем телефоне сенсорный экран планшета или ноутбука.

Приложения для цифровой подписи отлично экономят время, потому что любые важные соглашения, которые вы получаете в свой почтовый ящик, можно подписать цифровой подписью и отправить по электронной почте. Приложения для цифровой подписи — это не то, что вы используете каждый день, но они действительно пригодятся, когда наступит случай. Независимо от того, храните ли вы его на своем устройстве все время или просто устанавливаете при необходимости, вот некоторые из лучших приложений для цифровой подписи для iOS и Android.

Независимо от того, храните ли вы его на своем устройстве все время или просто устанавливаете при необходимости, вот некоторые из лучших приложений для цифровой подписи для iOS и Android.

Adobe Fill & Sign

Если вам нужно приложение, сертифицированное Adobe для подписи документа, то лучшим вариантом будет Adobe Fill & Sign. Подписать документ очень просто — просто создайте собственную подпись на сенсорном экране пальцем или стилусом, затем коснитесь, чтобы применить ее — или свою подпись — к форме. Затем вы можете легко поделиться готовым PDF-файлом из приложения. Нет альбомной ориентации, и приложение не позволяет легко сохранить локальную копию документа. Тем не менее, это лучшее приложение Adobe для подписи документов и, вероятно, самое популярное среди предприятий. Новейшие версии позволяют входить в учетные записи социальных сетей, таких как Facebook, Google и Apple, и входить в систему, используя двухфакторную аутентификацию.

iOS Android

SignEasy

SignEasy, загруженный более чем 6 миллионами пользователей, обслуживает самых разных профессионалов. Приложение позволяет заполнять и подписывать документы, находясь вне офиса, запрашивать определенные документы у контактов электронной почты и рисовать свою собственную уникальную подпись на экране. Вы также можете подписывать документы из таких приложений, как Gmail, Dropbox и Google Drive. Если вы используете iPhone X или новее, вы можете использовать Face ID для защиты своей подписи. Но только первые три документа бесплатны. После этого подписка будет стоить не менее 8 долларов в месяц. Он также поддерживает функции Apple, включая темный режим и поддержку нескольких окон в iPadOS. Обновленные версии приложения позволяют импортировать документ, нажав SignEasy. Вы можете подписать, запросить подписи у других и многое другое после импорта документа. Вы можете открывать документы на своем iPhone или iPad из файлов, почты или любого другого приложения.

Приложение позволяет заполнять и подписывать документы, находясь вне офиса, запрашивать определенные документы у контактов электронной почты и рисовать свою собственную уникальную подпись на экране. Вы также можете подписывать документы из таких приложений, как Gmail, Dropbox и Google Drive. Если вы используете iPhone X или новее, вы можете использовать Face ID для защиты своей подписи. Но только первые три документа бесплатны. После этого подписка будет стоить не менее 8 долларов в месяц. Он также поддерживает функции Apple, включая темный режим и поддержку нескольких окон в iPadOS. Обновленные версии приложения позволяют импортировать документ, нажав SignEasy. Вы можете подписать, запросить подписи у других и многое другое после импорта документа. Вы можете открывать документы на своем iPhone или iPad из файлов, почты или любого другого приложения.

iOS Android

DocuSign

DocuSign предлагает неограниченное количество бесплатных подписей документов без ежемесячного лимита. Вы можете делиться по электронной почте, на Google Диске, Dropbox, Box и в других сервисах, это соответствует Закону об электронной подписке и позволяет вам создавать свою собственную подпись. Это не самое удобное приложение, но как только вы освоите его, им легко пользоваться. Поиск в папке «Входящие» позволяет быстро найти любое соглашение, а логины поддерживают управляемые рабочие устройства и автоматическое заполнение для оптимизации использования мобильных приложений. Управлять соглашениями в мобильном приложении очень просто: вы можете фильтровать важные документы по дате или статусу в приложении DocuSign eSignature и использовать Apple Pencil для подписей в реальном времени. В более новых версиях есть функция поиска на вкладке «Входящие», позволяющая быстро найти любое соглашение в любом месте и в любое время. Усовершенствования входа в систему поддерживают управляемые рабочие устройства и автоматическое заполнение для оптимизации использования. Новым пользователям мобильных устройств проще начать работу с недавно разработанными знаками тренера, которые помогут вам пометить документы для электронной подписи.

Вы можете делиться по электронной почте, на Google Диске, Dropbox, Box и в других сервисах, это соответствует Закону об электронной подписке и позволяет вам создавать свою собственную подпись. Это не самое удобное приложение, но как только вы освоите его, им легко пользоваться. Поиск в папке «Входящие» позволяет быстро найти любое соглашение, а логины поддерживают управляемые рабочие устройства и автоматическое заполнение для оптимизации использования мобильных приложений. Управлять соглашениями в мобильном приложении очень просто: вы можете фильтровать важные документы по дате или статусу в приложении DocuSign eSignature и использовать Apple Pencil для подписей в реальном времени. В более новых версиях есть функция поиска на вкладке «Входящие», позволяющая быстро найти любое соглашение в любом месте и в любое время. Усовершенствования входа в систему поддерживают управляемые рабочие устройства и автоматическое заполнение для оптимизации использования. Новым пользователям мобильных устройств проще начать работу с недавно разработанными знаками тренера, которые помогут вам пометить документы для электронной подписи.

iOS Android

SignNow

Заманчивый вариант для корпоративных пользователей, SignNow лучше всего подходит, если вы собираетесь разблокировать полнофункциональную версию, которая, помимо других преимуществ, предлагает неограниченное подписание, режим киоска, веб-приложение и поддержку нескольких пользователей. Эти функции доступны при разной ежемесячной абонентской плате. Если вам нужно подписывать только пару документов в месяц, невозможно игнорировать автономный режим SignNow, шаблоны и другие бесплатные функции. Приложение может похвастаться новым улучшенным средством загрузки документов и позволяет вам вернуться к незавершенным документам, сохранив ваш прогресс в виде черновика. Вы также можете добавить виджеты iOS на главный экран и держать документы под рукой, а также быстрее подписывать группы документов, объединяя несколько документов.

iOS Android

PDFfiller

PDFfiller — это приложение для редактирования и изменения файлов PDF, позволяющее редактировать, редактировать или иным образом изменять файлы PDF. Мастер подписи приложения — это то, что вам нужно, если вы хотите подписать документ, и он позволяет вам разместить поле для подписи в любом месте и вставить автоматически сгенерированную подпись на основе вашего имени или нарисованную пальцем. Вы даже можете загрузить отсканированную версию своей подписи. Обновления приложения включают улучшенный журнал аудита, который позволяет просматривать подробные записи обо всех изменениях и действиях в вашей учетной записи. Если у вас нет нужного PDF-файла, теперь вы можете найти его в онлайн-библиотеке заполняемых форм pdfFiller. Просто нажмите Найти PDF и просматривать. Теперь вы можете отправлять документы на подпись еще быстрее с помощью обновленного компонента SendToSign, который адаптируется к экранам смартфонов и позволяет быстро собирать подписи.

Мастер подписи приложения — это то, что вам нужно, если вы хотите подписать документ, и он позволяет вам разместить поле для подписи в любом месте и вставить автоматически сгенерированную подпись на основе вашего имени или нарисованную пальцем. Вы даже можете загрузить отсканированную версию своей подписи. Обновления приложения включают улучшенный журнал аудита, который позволяет просматривать подробные записи обо всех изменениях и действиях в вашей учетной записи. Если у вас нет нужного PDF-файла, теперь вы можете найти его в онлайн-библиотеке заполняемых форм pdfFiller. Просто нажмите Найти PDF и просматривать. Теперь вы можете отправлять документы на подпись еще быстрее с помощью обновленного компонента SendToSign, который адаптируется к экранам смартфонов и позволяет быстро собирать подписи.

iOS Android

Пунктирный знак

DottedSign позволяет подписывать неограниченное количество документов и отправлять до трех запросов в месяц с его бесплатной версией. Вы можете импортировать документы из Dropbox, OneDrive и множества других приложений. Вам нужно будет приобрести подписку Pro за 10 долларов в месяц или 60 долларов в год, чтобы разблокировать такие функции, как многоразовые шаблоны и неограниченные запросы подписи. В более новых версиях вы получаете многоразовые шаблоны, предварительно настроенных подписывающих лиц и загрузку вложений. Вы также можете запросить вложения у подписывающих сторон, например копию удостоверения личности. Вы также можете указать, является ли поле обязательным или необязательным для подписывающих сторон, и указать, что подписывающие стороны заполняют дату в определенный период времени.

Вы можете импортировать документы из Dropbox, OneDrive и множества других приложений. Вам нужно будет приобрести подписку Pro за 10 долларов в месяц или 60 долларов в год, чтобы разблокировать такие функции, как многоразовые шаблоны и неограниченные запросы подписи. В более новых версиях вы получаете многоразовые шаблоны, предварительно настроенных подписывающих лиц и загрузку вложений. Вы также можете запросить вложения у подписывающих сторон, например копию удостоверения личности. Вы также можете указать, является ли поле обязательным или необязательным для подписывающих сторон, и указать, что подписывающие стороны заполняют дату в определенный период времени.

iOS Android

Рекомендации редакции

Лучшие приложения для подписи документов на iPhone и iPad

Contents [show]

- Законно ли подписывать документы с помощью iPhone?

- Войдите на свой iPhone или iPad с комфортом

- Подписать легко

- Adobe Fill & Sign

- ПОДПИСАТЬСЯ

- DocuSign

- подписатьСейчас

- PDFelement

- iLovePDF

- iSignature

- pdfFiller

Законно ли подписывать документы с помощью iPhone?

Один из главных вопросов, который может прийти в голову при использовании этих приложений, заключается в том, полностью ли это законно. Подписываемые документы должны быть законными, чтобы иметь необходимый для этого срок действия. И правда в том, что многие из этих приложений содержат необходимые стандарты, чтобы иметь возможность иметь электронный сертификат, который дает гарантии аутентификации в различных организациях.

Подписываемые документы должны быть законными, чтобы иметь необходимый для этого срок действия. И правда в том, что многие из этих приложений содержат необходимые стандарты, чтобы иметь возможность иметь электронный сертификат, который дает гарантии аутентификации в различных организациях.

Это означает, что вы всегда можете сохранить процесс печати, подписи и сканирования, чтобы иметь возможность отправить его. Хотя в некоторых случаях может потребоваться цифровая подпись через электронный DNI или официальный сертификат какого-либо органа, хотя для более традиционных процедур с этими приложениями этого будет более чем достаточно.

Войдите на свой iPhone или iPad с комфортом

Подписать легко

Приложение, которое позволяет очень просто подписать все необходимые документы. Вы сможете подписывать, заполнять и отправлять документы в любом формате, включая PDF, Word, Excel и другие. Но он не сохраняется в документах, которые вы храните локально на iPhone или iPad, но также распространяется на облачные сервисы.![]() Вы сможете получить доступ к Dropbox или Google Drive чтобы иметь возможность скачать их, подписать и заполнить.

Вы сможете получить доступ к Dropbox или Google Drive чтобы иметь возможность скачать их, подписать и заполнить.

Но что действительно интересно, так это возможность удаленного доступа к подписи, возможность отправлять документы другому человеку, у которого также есть приложение, чтобы он мог их удобно подписывать. Кроме того, с синхронизацией через учетную запись SignEasy вы можете иметь все документы на любом устройстве, на котором вы входите в систему.

SignEasy — подпишите и заполните документы

Разработчик: ООО «Гликка»

Adobe Fill & Sign

Это Бесплатно саман фирменное приложение, которое поможет быстро заполнить и подписать любой документ. Но это не ограничивается только этими оцифрованными документами, вы также можете сделать снимок на листе бумаги, чтобы заполнить его на iPhone или iPad и подписать его в электронном виде.

Премиум, прежде всего, за трезвость приложения, ограничивающуюся своей основной функцией подписи документов и возможностью отправлять их кому угодно. Таким образом, вы можете забыть о сканере, так как с помощью приложения и пальца или Apple Карандашом на iPad можно легко сделать подпись, сэкономив много времени.

Таким образом, вы можете забыть о сканере, так как с помощью приложения и пальца или Apple Карандашом на iPad можно легко сделать подпись, сэкономив много времени.

Adobe Fill & Sign

Разработчик: Adobe Inc.

ПОДПИСАТЬСЯ

Используйте приложение, чтобы иметь возможность делать рукописную цифровую подпись PDF-документов со своего iPhone или iPad без рекламы и подписок. Вы можете выбрать документ с локального запоминающего устройства или взять его прямо из iCloud. Как только это будет сделано, вы можете подписать своим пальцем или с помощью Apple Pencil в поле, которое легко появится.

После того, как вы подпишетесь, вы сможете разместить свою рубрику в любом месте документа и настроить размер и собственные размеры. Кроме того, его можно настроить с помощью электронной подписи, гарантирующей юридическую силу подписи, используя ваши личные учетные данные. Таким образом, любой официальный орган сможет принять ваш подписанный таким образом документ.

Простая и юридическая подпись SIGNply

Разработчик: Эдаталия Data Solutions SL

DocuSign

Приложение, предназначенное для крупных сотрудников с целью обмена документами с коллегами. Кто угодно может отправить вам документ для подписи, как и вы сами. Интерфейс быстро показывает задачи, которые вам предстоит подписать, и почему, чтобы вы всегда знали, с чем имеете дело.

Кто угодно может отправить вам документ для подписи, как и вы сами. Интерфейс быстро показывает задачи, которые вам предстоит подписать, и почему, чтобы вы всегда знали, с чем имеете дело.

После того, как вы введете подпись, вы можете легко выбрать, где вы хотите разместить ее, и, если есть несколько человек, которые собираются подписать документ, вы можете легко пометить их. Отправка осуществляется через e-mail а также через различные облачные сервисы, с которыми он связан, например Dropbox или Google Drive. Проблема в том, что если вы хотите отправлять неограниченное количество документов, вам придется использовать премиум-подписку.

DocuSign — подписание документов

Разработчик: DocuSign

подписатьСейчас

Подписывайте и отправляйте документы бесплатно с помощью этого простого приложения, совместимого с файлами PDF или Word среди многих других. Все документы, которые вы загрузили в приложение, дадут вам возможность легко пригласить других людей подписаться. Вам нужно будет только ввести адрес электронной почты интересующего вас человека, чтобы выполнить ту же операцию.

Вам нужно будет только ввести адрес электронной почты интересующего вас человека, чтобы выполнить ту же операцию.

Система подписи полностью настраивается, быстро добавляя подпись в любом месте, а также требуемый тип штриха. Он полностью совместим с системами электронной подписи, чтобы иметь наилучшие гарантии безопасности. К этому также добавляется преимущество полностью автономного режима, при котором не требуется подключение к Интернету для подписи документов.

signNow — подписывать и заполнять документы

Разработчик: SignNow

PDFelement

Это не только один из лучших мультиплатформенных файловых менеджеров PDF, но и идеальный инструмент для подписи документов. Как следует из названия, он разработан, прежде всего, для действительно эффективной подписи файлов PDF. Вам просто нужно выбрать, куда вы хотите вставить его, и проложить путь в появившемся поле, сделав это пальцем или Apple Pencil.

Единственная проблема, которая может возникнуть, заключается в том, что для того, чтобы пользоваться всеми преимуществами, необходима подписка для повышения производительности. Очевидно, что помимо подписания вы также можете заполнить все формы, которые у вас есть перед вами.

Очевидно, что помимо подписания вы также можете заполнить все формы, которые у вас есть перед вами.

PDFelement Lite — редактор PDF

Разработчик: Компания Wondershare Technology Group Co., LTD.

iLovePDF

Приложение с бесконечным набором инструментов для работы со всеми файлами PDF. Одним из них является возможность заполнения форм и их цифровой подписи собственной подписью, которая может быть сохранена в самом приложении, чтобы ее можно было повторно использовать в будущем.

После подписания вы можете осуществлять отгрузку через разные платформы. Это включает в себя электронную почту или загрузку в облака, чтобы поделиться с другими. Проблема в том, что им нельзя быстро поделиться с коллегами, поскольку это можно сделать в некоторых приложениях, которые мы обсуждали.

iLovePDF — PDF-редактор и сканер

Разработчик: iLovePDF

iSignature

Приложение с очень простым функционалом. Это позволит вам с комфортом написать свою подпись в коробке с различными инструментами для дизайна. Среди них вы можете найти толщину секции или желаемые цвета. Но в нем нет интегрированного диспетчера документов, чтобы можно было интегрировать подпись, которую вы сделали с приложением.

Среди них вы можете найти толщину секции или желаемые цвета. Но в нем нет интегрированного диспетчера документов, чтобы можно было интегрировать подпись, которую вы сделали с приложением.

Что вы можете сделать с созданной подписью, так это экспортировать ее в виде изображения в облако или по электронной почте. Таким образом, вы можете скопировать и вставить его в любой документ, чтобы легко подписать его, не пропуская документ через приложение. Что-то довольно простое и полезное, но не имеющее стандарта аутентификации.

iSignature

Разработчик: Флуокод

pdfFiller

Если вам нужно заполнять и подписывать формы, это ваше идеальное приложение, чтобы делать это, где бы вы ни находились. В дополнение к заполнению всех полей, которые автоматически обнаруживаются, вы также можете удобно подписать их всеми подписями, которые вы хотите и которые вы сохраните. После того, как вы сделаете один, он будет зарегистрирован, чтобы вы могли использовать его снова в будущих формах.![]()

Когда вы заполнили его правильно, вы можете поделиться им с помощью необходимых средств, например, загрузив его в облако или отправив по электронной почте. Хотя вы также можете распечатать его, когда он уже заполнен с помощью технологии AirPrint.

pdfFiller: редактировать формы

Разработчик: AirSlate, Inc.

Переподписать IPA (iPhone)

Переподписать IPA (iPhone)

В настоящее время я без проблем создаю все свои приложения с помощью hudson, используя xcodebuild, за которым следует xcrun

Я получил несколько файлов IPA от разных людей, которые я хотел бы повторно подписать с корпоративной учетной записью вместо корпоративной учетной записи (для магазина приложений или иногда для специальной рассылки).

Моя проблема в том, что когда я пытаюсь отказаться от приложения, оно не устанавливается на моем устройстве (и должно, поскольку это сборка Enterprise). Сообщение об ошибке находится на устройстве (не в iTunes) и просто говорит мне, что оно не может установить приложение. Больше информации не дается.

Больше информации не дается.

Я нашел некоторую информацию ( http://www.ketzler.de/2011/01/resign-an-iphone-app-insert-new-bundle-id-and-send-to-xcode-organizer-for- загрузить / )

И это могло быть возможно. Проблема, с которой я сталкиваюсь, заключается в том, что он, похоже, не встраивает профиль мобильной подготовки, как я делаю с моими обычными сборками (с использованием xcrun), можно ли это контролировать с помощью инструмента codeign или можно повторно подписать с помощью xcrun ?

С моим сценарием отставки я сейчас делаю

- распаковать app.ipa

- appname = $ (ls Payload)

- xcrun -sdk iphoneos PackageApplication -s «$ provisioning_profile» «$ project_dir / Payload / $ appname» -o «$ project_dir / app-resigned.ipa» —sign «$ provisioning_profile» —embed «$ mobileprovision»

Я просмотрел полученный файл ipa, и он кажется очень похожим на исходное приложение. Какие файлы здесь действительно нужно менять? Сначала я думал, что _CodeSignature / CodeResources изменится, но содержимое выглядит примерно так же.

Указатели очень ценятся.

iphone

build

codesign

ipa

—

Erik

источник

Ответы:

Наконец-то это заработало!

Протестировано с IPA, подписанным с помощью cert1, для отправки в магазин приложений без добавления устройств в профиль обеспечения. В результате создается новый IPA, подписанный с корпоративной учетной записью и профилем мобильной подготовки для внутреннего развертывания (профиль мобильной подготовки встроен в IPA).

Решение:

Разархивируйте IPA

unzip Application.ipa

Удалить старую подпись CodeSignature

rm -r "Payload/Application.app/_CodeSignature" "Payload/Application.app/CodeResources" 2> /dev/null | true

Заменить встроенный профиль мобильной подготовки

cp "MyEnterprise.mobileprovision" "Payload/Application.app/embedded.mobileprovision"

Уходить в отставку

/usr/bin/codesign -f -s "iPhone Distribution: Certificate Name" --resource-rules "Payload/Application.app/ResourceRules.plist" "Payload/Application.app"

Re-пакет

zip -qr "Application.resigned.ipa" Payload

Изменить: удалена часть прав (см. Комментарий аллеи, спасибо)

—

Erik

источник

Ответы на этот вопрос немного устарели и в них отсутствуют потенциально ключевые шаги, поэтому это обновленное руководство по установке приложения от внешнего разработчика.

—— Как отказаться от приложения для iOS ——

Предположим, вы получили приложение (например, MyApp.ipa) от другого разработчика и хотите установить и запустить его на своих устройствах (например, с помощью ideviceinstaller ).

Подготовьте новые активы для подписи

Первый шаг — получить профиль обеспечения, который включает все устройства, которые вы хотите установить и использовать. Убедитесь, что профиль содержит сертификат, который вы установили в системе Keychain Access (например, iPhone Developer: Some Body (XXXXXXXXXX)). Загрузите профиль (MyProfile.mobileprovision), чтобы вы могли заменить профиль, встроенный в приложение.

Затем мы собираемся подготовить файл прав для включения в подписание. Откройте свой терминал и запустите следующее.

$ security cms -D -i path/to/MyProfile.mobileprovision > provision.plist

Это создаст XML-файл, описывающий ваш профиль обеспечения . Затем мы хотим извлечь права в файл.

$ /usr/libexec/PlistBuddy -x -c 'Print :Entitlements' provision.plist > entitlements.plist

Заменить профиль подготовки и уйти из приложения

Если вы работаете с файлом .ipa , сначала распакуйте приложение (если вместо этого у вас есть . app , этот шаг можно пропустить).

app , этот шаг можно пропустить).

$ unzip MyApp.ipa

Теперь ваш рабочий каталог будет содержать Payload/и Payload/MyApp.app/. Затем удалите старые файлы подписи кода.

$ rm -rf Payload/MyApp.app/_CodeSignature

Замените существующий профиль обеспечения (например, embedded.mobileprovision) своим собственным.

$ cp path/to/MyProfile.mobileprovision Payload/MyApp.app/embedded.mobileprovision

Теперь подпишите приложение с помощью сертификата, включенного в ваш профиль обеспечения, и файла grantlements.plist, который вы создали ранее.

$ /usr/bin/codesign -f -s "iPhone Developer: Some Body (XXXXXXXXXX)" --entitlements entitlements.plist Payload/MyApp.app

ВАЖНО: вы также должны отказаться от всех фреймворков, включенных в приложение . Вы найдете их в Payload/MyApp.app/Frameworks. Если приложение написано на Swift или включает какие-либо дополнительные фреймворки, они должны быть уволены, иначе приложение установится, но не запустится.

$ /usr/bin/codesign -f -s "iPhone Developer: Some Body (XXXXXXXXXX)" --entitlements entitlements.plist Payload/MyApp.app/Frameworks/*

Теперь вы можете повторно заархивировать приложение.

$ zip -qr MyApp-resigned.ipa Payload

Готово

Теперь вы можете удалить Payloadкаталог, так как у вас есть исходное приложение (MyApp.ipa) и оставленная версия (MyApp-resigned.ipa). Теперь вы можете установить MyApp-resigned.ipa на любое устройство, включенное в ваш профиль подготовки.

—

InnisBrendan

источник

Я успешно выполнил этот ответ, но, поскольку права изменились, я просто удалил --entitlements "Payload/Application.app/Entitlements.plist"часть предпоследнего оператора, и это сработало как шарм.

—

alleus

источник

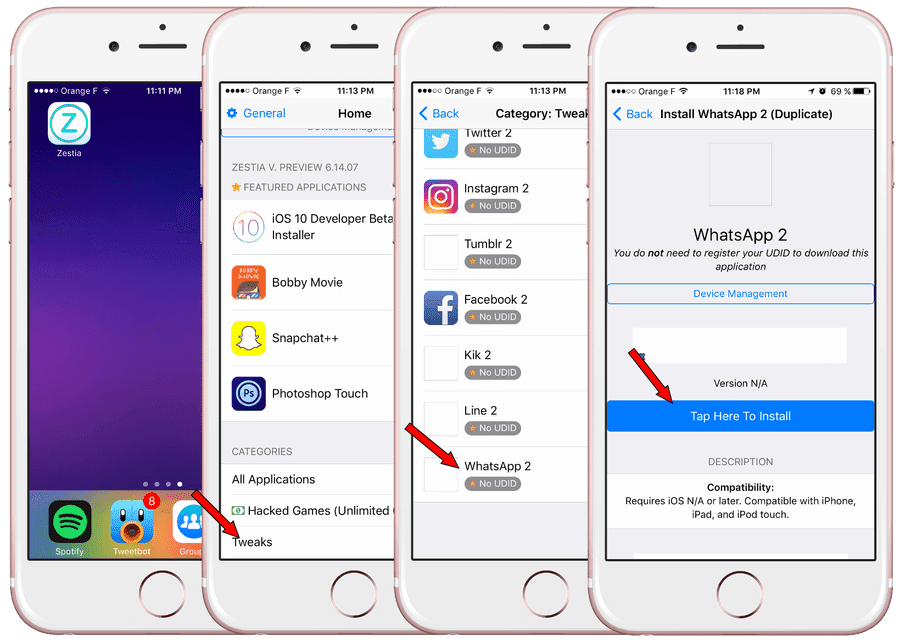

Вы можете просто реализовать то же самое с помощью приложения iResign .![]()

Укажите путь 1) .ipa

2) Новый профиль обеспечения

3) Файл с правами (необязательно, добавьте, только если у вас есть права)

4) Идентификатор пакета

5) Сертификат распространения

Вы можете увидеть выходной файл .ipa, сохраненный после повторной подписи

Простой и мощный инструмент

—

Saranjith

источник

Ни один из этих подходов к отставке не помог мне, поэтому мне пришлось придумать что-то другое.

В моем случае у меня был IPA с просроченным сертификатом. Я мог бы перестроить приложение, но поскольку мы хотели убедиться, что распространяем точно такую же версию (только с новым сертификатом), мы не хотели перестраивать его.

Вместо способов увольнения, упомянутых в других ответах, я обратился к методу Xcode для создания IPA, который начинается с . xcarchive из сборки.

xcarchive из сборки.

Я продублировал существующий .xcarchive и начал заменять его содержимое. (Я проигнорировал файл .dSYM.)

Я извлек старое приложение из старого файла IPA (распаковав; приложение — единственное, что находится в папке Payload)

Я переместил это приложение в новый .xcarchive,

Products/Applicationsзаменив приложение, которое там было.Я редактировал

Info.plist, редактируюApplicationProperties/ApplicationPathApplicationProperties/CFBundleIdentifierApplicationProperties/CFBundleShortVersionStringApplicationProperties/CFBundleVersionName

Обычно я перемещал .xcarchive в папку архива Xcode

/Users/xxxx/Library/Developer/Xcode/Archives.В Xcode я открыл окно Организатора, выбрал этот новый архив и выполнил обычный (в данном случае Enterprise) экспорт.

В результате получился хороший IPA, который работает.

—

Гэри Макин

источник

Думаю, проще всего использовать Fastlane:

sudo gem install fastlane -NV hash -r # for bash rehash # for zsh fastlane sigh resign ./path/app.ipa --signing_identity "iPhone Distribution: Felix Krause" -p "my.mobileprovision"

—

Мариан Черный

источник

С опцией отставки Fastlane sigh это можно сделать очень легко.

sigh resign -p <path-to-profile-with-mobileprovision-ext> -i <code-sighning-identity-of-your-app>

Вы также можете загрузить профиль, используя вздох, непосредственно перед командой.

—

Вайнит

источник

Спасибо, Эрик, за публикацию этого сообщения. Это сработало для меня. Я хотел бы добавить примечание о необходимом мне дополнительном шаге. В «Payload / Application.app /» был каталог с именем « CACertChains », в котором находился файл с именем « cacert.pem ». Мне пришлось удалить каталог и .pem, чтобы выполнить эти шаги. Еще раз спасибо! —

—

Уильям Пауэр

источник

Если у вас есть приложение с расширениями и / или приложение для часов и у вас есть несколько профилей подготовки для каждого приложения расширения / просмотра, вам следует использовать этот скрипт для повторной подписи файла ipa.

Повторная подпись скрипта на Github

Вот пример того, как использовать этот скрипт:

./resign.sh YourApp.ipa "iPhone Distribution: YourCompanyOrDeveloperName" -p <path_to_provisioning_profile_for_app>.mobileprovision -p <path_to_provisioning_profile_for_watchkitextension>.mobileprovision -p <path_to_provisioning_profile_for_watchkitapp>.mobileprovision -p <path_to_provisioning_profile_for_todayextension>.mobileprovision resignedYourApp.ipa

Вы также можете включить другие профили подготовки расширений, добавив их с помощью еще одной опции -p.

Для меня — все профили обеспечения были подписаны одним и тем же удостоверением сертификата / подписи.

—

RPM

источник

Используя наш сайт, вы подтверждаете, что прочитали и поняли нашу Политику в отношении файлов cookie и Политику конфиденциальности.

Licensed under cc by-sa 3.0

with attribution required.

Электронная подпись для Apple iOS (iPad, iPhone)

Алексей Александров

17 апреля 2013

IT-директору

Время чтения:

4 минуты

Если в компании реализована система электронного документооборота, то на сегодняшний момент возникает задача обеспечить возможность её полноценного использования и с личных мобильных устройств сотрудников.

Алексей Александров Руководитель направления по работе с тех.

партнерами ЗАО «Аладдин

Р.Д.”

Одной из

тенденций на сегодняшний день является BYOD (Bring Your Own Device) – использование сотрудниками собственных устройств в

рабочих целях. По оценкам Gartner, к 2014 году примерно

90% компаний будут поддерживать корпоративные приложения на устройствах,

которые находятся в собственности работников. Мобильность сотрудников неизменно

растёт за счёт повсеместного использования смартфонов и планшетов, в том числе

производства компании Apple. Если в компании

реализована система электронного документооборота, то возникает задача

обеспечить возможность её полноценного использования и с личных мобильных

устройств сотрудников. Однако разработчики, пытающиеся адаптировать устройства iPad и iPhone для корпоративного использования и обеспечить легитимность

таких бизнес-процессов, сталкиваются со множеством проблем.

Во-первых,

это закрытость платформы iOS. У Apple есть два типа комплектов разработчика: общий для создания

разнообразных приложений и SDK нижнего,

«системного» уровня, позволяющий реализовать функционал на уровне ОС,

работать с аппаратной составляющей, обращаться к файлам, SIM-карте

и коммуникационным порталам напрямую. Его корпорация Apple предоставляет только ограниченному кругу компаний-партнёров.

Его корпорация Apple предоставляет только ограниченному кругу компаний-партнёров.

Вторая

проблема – это отсутствие USB-портов, к которым

подключаются электронные ключи. Существуют переходники типа «Apple Dock to USB», но полноценно работать с электронным ключом с их помощью

нельзя.

Наконец,

разработчики сталкиваются с архитектурными ограничениями iOS (монолитность и изолированность приложений), политикой Apple в отношении публикации в AppStore

приложений, реализующих криптографические алгоритмы, а также законодательными

ограничениями РФ на экспорт криптографии.

Нам видится правильным подход, при котором криптография реализована на

смарт-карте, подключаемой к iPad или

iPhone с помощью совместимого с

ней считывателя.

Оно должно подключаться

к iPad/iPhone через

разъём Apple Dock.

Дополнительно считыватель должен иметь microUSB-разъём и

может быть подключен к рабочему компьютеру (Win/Mac/Linux) как обычный CCID-совместимый считыватель, не требующий установки

драйверов.

Для

современного сотрудника корпорации «соединенного» с компьютером и программами,

которые стали уже частью его жизни, удостоверение личности и связанные с этим

вопросы безопасности для организации становятся весьма важными. И одним из

решений являются – смарт-карты.

Во-первых, это

PKI-карты для корпоративных пользователей,

обеспечивающие вход в домен, работу с УЦ, хранение ключевых контейнеров на

карте и т.д. В них на аппаратном уровне может быть реализована электронная

подпись (ЭП). Карты должны быть сертифицированы ФСБ России по классу КС2.

Во-вторых — электронные

удостоверения сотрудников (ID-карты). Они используются

как бейдж для визуальной идентификации сотрудников, легко интегрируются со СКУД,

а также могут выполнять «социальную» функцию, например, использоваться

для льготного проезда в транспорте. Поддерживается и функция строгой

двухфакторной аутентификации пользователей и формирования ЭП.

И еще более

интересный вариант решения, который будет хорошо воспринят пользователями, так

как он избавляет сразу от пачки карточек — это комбинированные международные платёжные

карты. Сейчас в России уже созданы комбинированные платёжные карты с наличием платёжных

Сейчас в России уже созданы комбинированные платёжные карты с наличием платёжных

приложений MasterCard и Visa на одном чипе с аппаратной

реализацией российской криптографии, сертифицированной ФСБ России. Такую карту можно

использовать для работы с «облачными» сервисами, портальными

системами, для аутентификации, цифровой подписи, обеспечения юридической

значимости электронного документооборота и пр.

Такое решение

будет востребовано, и, в первую очередь, корпоративными пользователями iPhone и iPad,

т.к. оно позволяет решить множество проблем и рисков BYOD,

а также обеспечивает полноценное участие сотрудников в корпоративном

электронном документообороте даже при работе с личных мобильных устройств.

Источник: Алладин Р.Д.

Чтобы прочитать эту статью до конца,

авторизуйтесь

или зарегистрируйтесь

безопасность

эп/эцп

Знак кода для iOS — Power Apps

Обратная связь

Редактировать

Твиттер

Фейсбук

Эл. адрес

адрес

- Статья

- 2 минуты на чтение

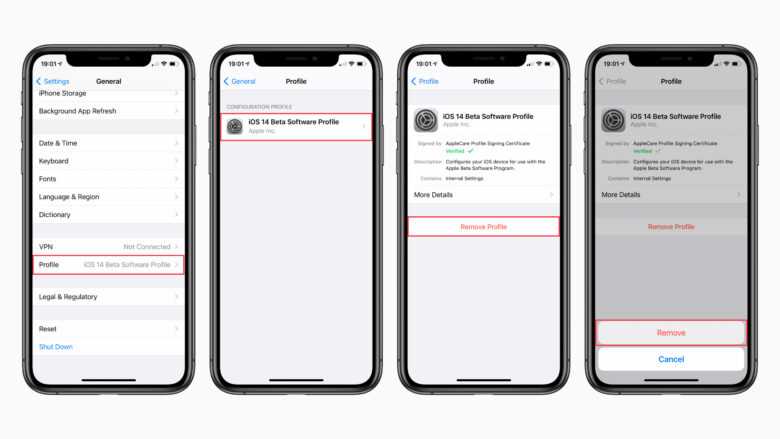

В этой статье вы узнаете, как подписать код для iOS. Вам нужно будет подписать свое приложение для iOS, если вы выбрали iOS в качестве одной из платформ при создании и сборке проекта оболочки.

Предварительные условия

Для начала вам потребуется следующая информация:

- Идентификатор приложения

- UDID устройства (только для целей тестирования и разработки)

Вам также понадобится устройство macOS для подписи кода для iOS.

Подготовьте свой Mac

Настройте свой Mac со следующей конфигурацией.

- Установить Xcode . Дополнительная информация: Xcode

- Установите PowerShell для macOS.

Дополнительная информация: Установка PowerShell в macOS

Дополнительная информация: Установка PowerShell в macOS - Зарегистрируйтесь в программе Apple Developer Program

- Чтобы распространять свои приложения внутри организации, вам необходимо зарегистрироваться в программе Apple Enterprise Developer Program.

Создать идентификатор приложения

Войдите в свою учетную запись разработчика, перейдя на https://developer.apple.com и выбрав вкладку Учетная запись .

Перейдите на страницу Сертификаты, идентификаторы и профили > Идентификаторы .

Выберите + для создания нового идентификатора.

Выберите Идентификаторы приложений , а затем выберите Продолжить .

Выберите тип Приложение , а затем выберите Продолжить .

Регистрация идентификатора приложения :

- Описание — Имя вашего приложения.

- Идентификатор пакета — выберите Явный идентификатор пакета .

- Введите идентификатор пакета, который вы использовали при создании проекта переноса. Дополнительная информация: идентификатор пакета

- Включить следующие возможности:

- Связанные домены

- iCloud

- Чтение метки NFC

- Push-уведомления

- Выбрать Продолжить .

.

- Описание — Имя вашего приложения.

Просмотрите и зарегистрируйте идентификатор приложения.

Создайте сертификат распространения

Чтобы создать сертификат распространения, сначала создайте новый запрос на подпись сертификата.

Создать запрос на подпись сертификата (CSR)

На вашем Mac перейдите в папку Applications > Utilities > откройте Keychain Access .

Выберите Доступ к связке ключей > Помощник по сертификации > Запрос сертификата в центре сертификации .

Заполните информацию о сертификате , как описано ниже, а затем выберите 9.0038 Продолжить .

- В поле Адрес электронной почты пользователя введите свой адрес электронной почты Apple ID для идентификации с этим сертификатом.

- В поле Common Name введите свое имя.

- В группе Запрос выберите Сохранено на диск .

- Сохраните файл на свой Mac.

Создайте сертификат распространения

Войдите в свою учетную запись разработчика на https://developer.apple.com, выбрав Счет таб.

Перейдите в раздел Сертификаты, идентификаторы и профили > Сертификаты.

Выберите + , чтобы создать новый сертификат.

Выберите App Store и Ad Hoc > Продолжить .

Примечание

Если у вас есть учетная запись Enterprise Developer, у вас будет возможность создать сертификат Enterprise Distribution.

Загрузите файл запроса на подпись сертификата (CSR), созданный на предыдущих шагах.

Выберите Продолжить и загрузите сертификат на свой Mac.

Дважды щелкните загруженный файл .cer для установки в Keychain Access.

Запишите Имя сертификата (обычно это Распространение iPhone: Имя (Идентификатор команды) ). Это значение является удостоверением подписи кода, которое необходимо предоставить для подписи.

Добавьте все устройства, на которых необходимо установить iPA

Войдите в свою учетную запись разработчика на странице https://developer.apple.com, выбрав вкладку Учетная запись .

Перейдите в раздел Сертификаты, идентификаторы и профили > Устройства.

Выберите + , чтобы зарегистрировать одно или несколько устройств.

Введите имя устройства и идентификатор устройства (UDID) .

Выбрать Сохранить .

Наконечник

Вы также можете зарегистрировать несколько устройств вместе, загрузив список UDID.

Создайте профиль подготовки iOS

Войдите в свою учетную запись разработчика, перейдя на https://developer.apple.com и выбрав вкладку Учетная запись .

Перейдите на страницу Сертификаты, идентификаторы и профили > Профили .

Выберите + , чтобы создать новый профиль.

Выберите Ad Hoc > Продолжить .

Примечание

Для производственного тестирования и разработки используйте метод распространения App Store .

Выберите идентификатор приложения, который вы создали ранее, а затем выберите Продолжить .

Выберите сертификат, созданный ранее, а затем выберите Продолжить .

Выберите все тестовые устройства, на которые вы хотите установить приложение, а затем выберите Продолжить .

Просмотрите и назовите профиль обеспечения. Запишите имя профиля подготовки.

Создайте и загрузите профиль на свой Mac.

Дважды щелкните, чтобы открыть загруженный файл (*.mobileprovision) и зарегистрировать его в Xcode.

Загрузите и разархивируйте файл iOS-Archive.zip из App Center. При этом создается папка с именем Bundle ID. В приведенном ниже примере идентификатор пакета равен 9.0038 com.single.wrap .

Откройте терминал и измените каталог на распакованную папку.

Введите

pwsh, чтобы запустить PowerShell в терминале.Запустите

.со значениями параметров CodeSigningIdentity и ProvisioningProfilePath. /SignAndGenerateIPA.ps1

/SignAndGenerateIPA.ps1 После завершения сценария вы увидите созданный файл .ipa. В этом примере com.single.wrap.ipa .

Установите файл .ipa на зарегистрированные устройства с помощью приложения Finder . Вы также можете разместить его в службе распространения, такой как App Center. Сведения о распространении с помощью Microsoft Intune см. в разделе Добавление бизнес-приложения iOS/iPadOS в Microsoft Intune. Чтобы узнать, как предоставить приложению доступ к службе защиты приложений Intune, см. раздел Предоставление вашему приложению доступа к службе защиты приложений Intune.

См. также

- Обзор упаковки

- Кодовый знак на Android

Обратная связь

Отправить и просмотреть отзыв для

Этот продукт

Эта страница

Просмотреть все отзывы о странице

appcenter-docs/code-signing.

md в реальном времени · MicrosoftDocs/appcenter-docs · GitHub

md в реальном времени · MicrosoftDocs/appcenter-docs · GitHub

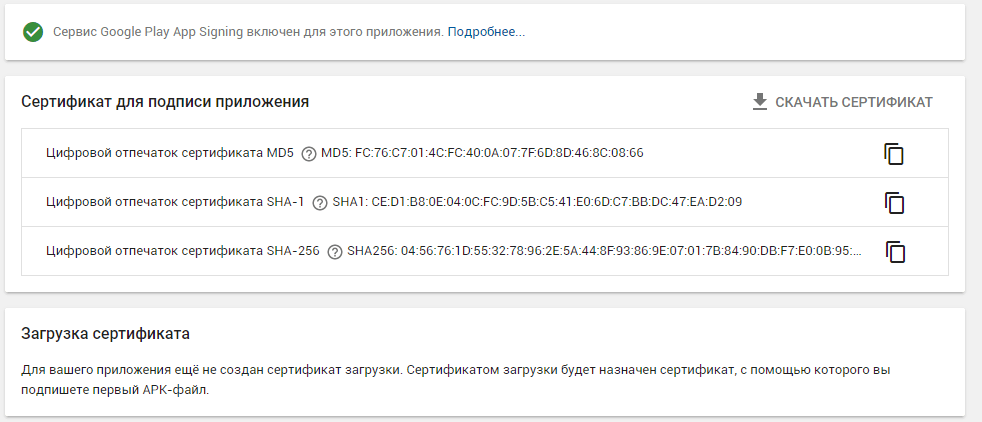

| название | описание | ключевых слов | автор | мс.автор | мс.дата | мс.тема | мс.актив | мс.сервис | мс.пользовательский | мс.tgt_pltfrm |

|---|---|---|---|---|---|---|---|---|---|---|

Подписание кода iOS в App Center | Приложения iOS для подписи кода, созданные с помощью App Center | подпись кода, ios | люсен-мс | люсен | 24.03.2020 | Артикул | aba79461-01c9-4a47-a8d9-0ef015c8c8a5 | по сравнению с аппцентром | сборка | иос |

приложений iOS должны быть подписаны для запуска на реальных устройствах. В App Center этот процесс требует загрузки действительных файлов подписи, созданных с помощью процесса подписи кода Apple. Вы должны быть в состоянии успешно подписать действительный пакет приложения локально, прежде чем пытаться сделать это в App Center.

Вы должны быть в состоянии успешно подписать действительный пакет приложения локально, прежде чем пытаться сделать это в App Center.

Подписание файлов

[!ВНИМАНИЕ]

App Center не поддерживает подписывание файлов со специальными символами или символами в имени. Например, символы с диакритическими знаками, такие как Ç , Ã или такие символы, как / .

Сертификаты (.p12)

- Разработка Apple: Используется для включения определенных служб приложений во время разработки и тестирования.

- Распространение Apple: Для отправки в App Store, Ad Hoc или Enterprise.

Профили обеспечения (.mobileprovision)

- Разработка приложений Apple: Установите приложения для разработки на тестовые устройства для разработчиков.

- Ad Hoc: Установите приложение на ограниченное количество зарегистрированных устройств.

- App Store: Требуется для отправки вашего приложения в Apple App Store.

- Внутренний: для внутреннего распространения приложений (профиль доступен только через программу Apple Enterprise).

Подписание кода для приложений и расширений watchOS

Загрузите дополнительный профиль подготовки для каждого расширения приложения в вашем приложении. Профили обеспечения должны быть одного типа.

Загрузка файлов подписи

[!ВАЖНО]

Убедитесь, что загружаемые ресурсы подписи соответствуют тем, которыми вы собираетесь подписывать приложение. Идентификатор пакета и идентификатор команды в вашем приложении будут перезаписаны активами подписи.

Чтобы подписать свои сборки iOS, загрузите профиль обеспечения ( . ) и ваш сертификат ( ![]() mobileprovision

mobileprovision .p12 файл ) при настройке сборки вместе с паролем, который вы установили для сертификата. Эти файлы можно найти в Центре разработчиков Apple в разделе «Сертификаты, идентификаторы и профили».

Поиск профилей обеспечения

Вариант 1. Получение профиля подготовки (.mobileprovision) из Apple Developer Center

- На странице Certificates, IDs & Profiles нажмите Profiles .

- Выберите профиль подготовки для подписи приложения в Центре приложений и загрузите его. Убедитесь, что выбрали правильный тип профиля (разработка или распространение).

- После локального сохранения профиля подготовки (в файле

.mobileprovision) его можно загрузить в App Center при настройке филиала.

Вариант 2. Получение профиля обеспечения (.mobileprovision), автоматически созданного Xcode

[!ПРИМЕЧАНИЕ]

Когда Автоматически управлять подписью включен в цель вашего проекта, можно загрузить профиль подготовки разработчика, сгенерированный Xcode, вместо профиля с портала разработчиков Apple.Добавление новых устройств в управляемый профиль Xcode требует физического подключения устройства к вашему компьютеру Xcode, поэтому этот параметр не позволяет Центру приложений регистрировать устройства и повторно подписывать приложения для вас.

- Включите параметр автоматической подписи в Xcode. Обратитесь к настройке Xcode для автоматического управления вашими профилями обеспечения.

- Отправьте изменения проекта в свой репозиторий.

- Получить сгенерированный профиль обеспечения из

~/Library/MobileDevice/Provisioning Profiles/ - Загрузите новый профиль подготовки, созданный Xcode, в App Center при настройке ветви.

Получение сертификата от Apple Developer Center (.p12)

- На странице Сертификаты, идентификаторы и профиль щелкните Сертификаты .

- Выберите сертификат, который будет использоваться для подписи вашего приложения в App Center, и загрузите его.

Убедитесь, что выбран правильный тип сертификата (разработка или производство) и что ранее выбранный профиль подготовки содержит этот сертификат.

Убедитесь, что выбран правильный тип сертификата (разработка или производство) и что ранее выбранный профиль подготовки содержит этот сертификат.Кроме того, вам нужен закрытый ключ для сертификата, установленного на вашем Mac — он не включен, если вы просто загружаете сертификат из Apple Developer Center, вы должны открыть загруженный сертификат.

- После загрузки сертификата найдите его на своем Mac и откройте. Откроется приложение «Связка ключей».

- Если в «Доступ к цепочке ключей» не выбран правильный сертификат, выберите «Мои сертификаты» слева и найдите загруженный сертификат.

- Разверните сертификат, чтобы увидеть соответствующий закрытый ключ.

- Выберите сертификат и закрытый ключ, затем щелкните правой кнопкой мыши контекстное меню на элементах и выберите «Экспортировать 2 элемента…».

- Выберите место на диске для сохранения файла как

.p12— рекомендуется использовать надежный пароль для файла. - После локального экспорта профиля подготовки вы можете загрузить его в App Center при настройке филиала.

Подписание внутреннего кода · objc.io

«Пользователи ценят подписывание кода».

— Библиотека разработчиков Apple: руководство по подписыванию кода

Существует много хороших API-интерфейсов, с которыми вы можете столкнуться при создании приложений для iOS или OS X. Вы можете создавать красивую анимацию, очень хорошо тестировать свое приложение или безопасно хранить данные в Core Data. Но в какой-то момент вы столкнетесь с подписанием кода и его инициализацией. И чаще всего именно тогда вы начинаете ругаться.

Если вы когда-либо разрабатывали приложение для iOS, вы, вероятно, когда-то сталкивались с подписыванием кода или выделением ресурсов устройства. Даже будучи разработчиком OS X, вы больше не можете не подписывать свой код, по крайней мере, если вы хотите быть в Mac App Store или участвовать в программе Developer ID.

В большинстве случаев подпись кода кажется волшебной машиной, которую трудно понять. Я постараюсь пролить свет на эту машину.

Я постараюсь пролить свет на эту машину.

Хотя процесс и многие внутренние компоненты заключены в систему iOS и SDK, мы можем взглянуть на инфраструктуру, используемую для подписи приложения, в дополнение к тому, как работает подписывание кода OS X. Поскольку под капотом iOS очень похожа на OS X, можно многое понять, заглянув в оба места.

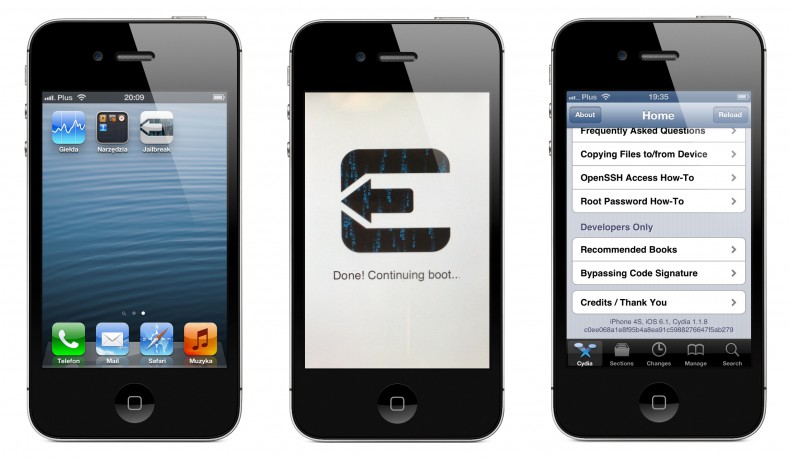

API и технология для подписи исполняемого кода в OS X появились в Mac OS X Leopard 10.5 примерно в то время, когда был выпущен первый iPhone. Это кажется не случайным, поскольку в самой ОС iPhone подпись кода имеет еще более важное значение. iPhone был одной из первых вычислительных платформ для массового рынка после игровых консолей, которые с нуля полагались на подписывание кода; iOS просто не запускает неподписанный код, если устройство не взломано. Джейлбрейк в основном отключает всю инфраструктуру безопасности для подписи кода и песочницы, что очень опасно.

Сертификаты и ключи

Как разработчик iOS, скорее всего, у вас есть сертификат, открытый ключ и закрытый ключ на компьютере для разработки. Они лежат в основе инфраструктуры подписи кода. Подписание кода, как и SSL, основано на криптографии с открытым ключом, основанной на стандарте X.509.

Они лежат в основе инфраструктуры подписи кода. Подписание кода, как и SSL, основано на криптографии с открытым ключом, основанной на стандарте X.509.

Основной утилитой для управления инфраструктурой X.509 в OS X является утилита Keychain Access. В разделе «Мои сертификаты» вашего компьютера для разработки вы найдете сертификаты, для которых у вас есть закрытый ключ. Чтобы использовать сертификат для подписи, вам нужен закрытый ключ, чтобы ваши сертификаты для подписи кода отображались в этом списке. Если у вас есть закрытый ключ для сертификата, вы можете развернуть сертификат, чтобы показать закрытый ключ:

Чтобы экспортировать сертификат из вашей цепочки для ключей с закрытым ключом, щелкните сертификат, удерживая клавишу Control, и выберите «Экспортировать имя вашего сертификата» и выберите формат обмена личной информацией (.p12). Вам будет предложено ввести пароль для защиты этого файла. Как только вы закончите, любой, у кого есть файл p12 и пароль, сможет установить сертификат и закрытый ключ в свою собственную связку ключей.

Еще один способ быстро получить представление об идентификаторах в вашей системе, которые можно использовать для подписи кода, — это очень универсальный 9Инструмент командной строки 0379 security :

$ безопасность find-identity -v -p codesigning 1) 01C8E9712E9632E6D84EC533827B4478938A3B15 «Разработчик iPhone: Томас Коллбах (7TPNXN7G6K)»

Сертификат — это, в очень широком смысле, открытый ключ в сочетании с большим количеством дополнительной информации, которая сама была подписана каким-либо органом (также называемым центром сертификации или ЦС), чтобы подтвердить правильность информации в сертификате. В данном случае авторитетом является орган Apple в отношении материалов для разработчиков, Apple Worldwide Developer Relations CA. Срок действия этой подписи в какой-то момент истекает, а это означает, что любой, кто проверяет сертификат, также должен иметь правильно настроенные часы. Это одна из причин, по которой установка системных часов назад во времени может нанести ущерб многим вещам на iOS.

Для разработки iOS у вас обычно есть два сертификата: один с префиксом iPhone Developer , а другой с префиксом iPhone Distribution . Первый — это тот, который вы используете для создания приложений для своих устройств, а другой — для отправки приложений. Этот факт запекается в сертификатах. Если вы откроете сертификат в Keychain Utility, вы увидите множество записей расширения. Ищите последний с пометкой Сертификат разработчика Apple (представление) 9.0380 или Сертификат разработчика Apple (разработка) , в зависимости от типа сертификата — iOS использует это расширение, чтобы определить, работает ли ваше приложение в режиме разработки или в режиме распространения, и исходя из этого, какие правила применяются.

В дополнение к сертификату с подписанным открытым ключом нам также нужен закрытый ключ. Этот закрытый ключ используется для подписи двоичных файлов. Без закрытого ключа вы не можете использовать сертификат и открытый ключ для подписи чего-либо.

Сама подпись выполняется инструментом командной строки codesign . Если вы скомпилируете приложение с помощью Xcode, оно будет подписано вызовом codesign после сборки приложения — и codesign также является инструментом, который дает вам так много приятных и полезных сообщений об ошибках. Вы устанавливаете идентификатор подписи кода в настройках проекта:

Обратите внимание, что Xcode позволяет вам выбирать удостоверения подписи кода в этом параметре, только если у вас есть открытый и закрытый ключ в вашей связке ключей. Поэтому, если вы ожидаете, что он будет там, но его нет, первое, что нужно проверить, это наличие закрытого ключа в вашей связке ключей рядом с вашим сертификатом. Здесь вы также видите разделение между профилями разработки и распространения. Если вы хотите отлаживать приложение, вам нужно подписать его с помощью пары ключей для разработки. Если вы хотите распространять его либо среди тестировщиков, либо в App Store, вам необходимо подписать его парой ключей для распространения.

Долгое время это была единственная настройка, касающаяся подписи кода, если не считать ее отключения.

В Xcode 6 в настройках проекта появилась возможность установки профиля обеспечения. Если вы установили профиль обеспечения, вы можете выбрать только ту пару ключей, открытый ключ которой встроен в сертификат вашего профиля обеспечения, или вы можете сделать так, чтобы Xcode автоматически выбрал правильный. Но об этом позже; давайте сначала посмотрим на подпись кода.

Анатомия подписанного приложения

Подпись для любого подписанного исполняемого файла встроена в формат двоичного файла Mach-O или в атрибуты расширенной файловой системы, если это исполняемый файл, отличный от Mach-O, например сценарий оболочки. Таким образом, любой исполняемый двоичный файл в OS X и iOS может быть подписан: динамические библиотеки, инструменты командной строки и пакеты .app. Но это также означает, что процесс подписания вашей программы фактически изменяет исполняемый файл, чтобы поместить данные подписи в двоичный файл.

Если у вас есть сертификат и его закрытый ключ, подписать двоичный файл просто с помощью кодовый знак инструмент. Давайте подпишем Example.app с идентификатором, указанным выше:

$ codesign -s 'Разработчик iPhone: Томас Коллбах (7TPNXN7G6K)' Example.app

Это может быть полезно, например, если у вас есть пакет приложений, который вы хотите повторно подписать. Для этого вам нужно добавить флаг -f , и codesign заменит существующую подпись на ту, которую вы выберете:

$ codesign -f -s 'Разработчик iPhone: Томас Коллбах (7TPNXN7G6K)' Example.app

Инструмент codesign также предоставляет информацию о статусе подписи кода исполняемого файла, что может быть особенно полезно, если что-то пойдет не так.

Например, $ codesign -vv -d Example.app расскажет вам несколько вещей о статусе подписи кода Example.app :

Executable=/Users/toto/Library/Developer/Xcode/DerivedData/Example-cfsbhbvmswdivqhekxfykvkpngkg/Build/Products/Debug-iphoneos/Example. app/Example

Идентификатор=ch.kollba.example

Формат=связка с Mach-O тонкий (arm64)

CodeDirectory v=20200 size=26663 flags=0x0(none) hashes=1324+5 location=embedded

Размер подписи=4336

Авторитет = Разработчик iPhone: Томас Коллбах (7TPNXN7G6K)

Власть = Всемирный центр сертификации Apple по связям с разработчиками

Полномочия = Корневой центр сертификации Apple

Подписанное время = 29.09.2014 22:29:07

Записи в info.plist = 33

TeamIdentifier=DZM8538E3E

Версия запечатанных ресурсов = 2 правила = 4 файла = 120

Количество внутренних требований=1 размер=184

app/Example

Идентификатор=ch.kollba.example

Формат=связка с Mach-O тонкий (arm64)

CodeDirectory v=20200 size=26663 flags=0x0(none) hashes=1324+5 location=embedded

Размер подписи=4336

Авторитет = Разработчик iPhone: Томас Коллбах (7TPNXN7G6K)

Власть = Всемирный центр сертификации Apple по связям с разработчиками

Полномочия = Корневой центр сертификации Apple

Подписанное время = 29.09.2014 22:29:07

Записи в info.plist = 33

TeamIdentifier=DZM8538E3E

Версия запечатанных ресурсов = 2 правила = 4 файла = 120

Количество внутренних требований=1 размер=184