Содержание

Можно ли взломать iCloud и как его защитить

Практически каждый пользователь Apple, в какой-то мере использует сервис для хранения файлов iCloud, имеющий высокую степень безопасности. К сожалению, отдельные учетные записи можно взломать, просто подобрав пароль, причем иногда это достаточно простая задача.

Рассмотрим, как можно взломать данные iPhone через iCloud и что можно сделать, чтобы защитить свою учетную запись Apple.

Как взломать iCloud

Существует несколько разных способов, которые могут использовать хакеры, чтобы попытаться узнать ваш пароль:

Фишинговые атаки

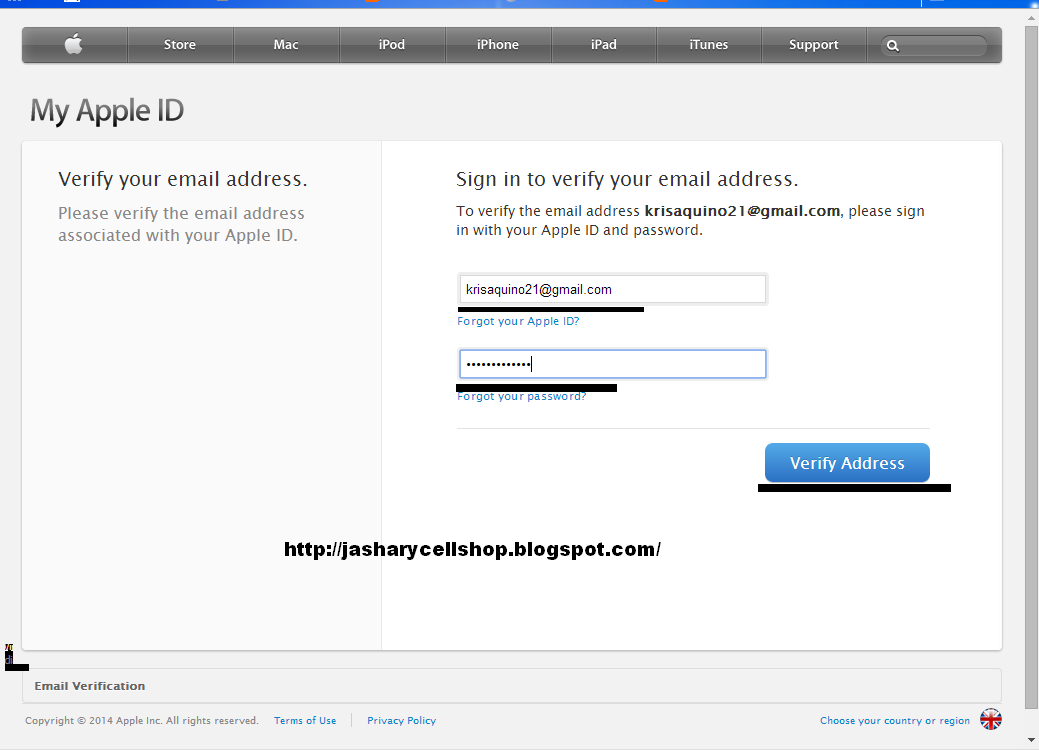

Фишинговые веб-сайты создаются практически идентичными официальным ресурсам, но предназначены они для переадресации на мошеннический сайт, где хакеры смогут получить ваши пароли во время ввода данных в учетной записи. В 2014 году подобная фишинговая атака привела к взлому iCloud знаменитостей. На фишинговые сайты часто можно попасть в результате поиска в Google нужного ресурса, так и посредством спам-сообщений.

Решение: при поиске веб-сайта, где требуются ввод конфиденциальных данных, не следует полагаться на память, а лучше вводить напрямую URL-адрес или использовать закладку браузера. Также следует проверить индикаторы безопасности, где URL-адрес будет начинаться с HTTPS, вместо HTTP.

Вредоносные приложения

Такие программы также могут использоваться для кражи паролей с вашего iPhone или iPad. Хотя Apple очень серьезно относится к выявлению вредоносного ПО и хорошо контролирует работу App Store, но, как и в Google Play Store, зараженные вредоносным ПО приложения иногда проходят.

Если ваш iPhone был взломан, это дает возможность хакерам устанавливать вредоносные приложения практически из любого места.

Решение: не загружайте приложения с незнакомых ресурсов. Старайтесь использовать только App Store, и даже в этом случае следите за тем, какие разрешения вас просят предоставить.

Взлом компьютера

Если учетная запись iCloud используется не на устройствах Apple, это создает ряд дополнительных угроз. Вредоносное ПО достаточно редко встречается на устройствах Apple, чего нельзя сказать о продукции под управлением Windows.

Вредоносное ПО достаточно редко встречается на устройствах Apple, чего нельзя сказать о продукции под управлением Windows.

Кейлоггеры и трояны могут использоваться для получения удаленного доступа и кражи пароля iCloud в момент входа в систему.

Решение: использовать только надежные компьютеры с мощным антивирусом.

Незашифрованные публичные точки доступа Wi-Fi

Каждая четвертая публичная точка доступа Wi-Fi не зашифрована. Подключаясь к таким сетям, вы делаете свой аккаунт iCloud уязвимым.

Атака типа «злоумышленник посередине» может быть выполнена, когда вы вводите свой пароль на устройстве и хакер перехватывает его до того, как он попадет в вашу учетную запись iCloud. Затем злоумышленники могут использовать его для входа в ваш аккаунт с другого устройства.

Решение: не следует пользоваться незашифрованными точками доступа Wi-Fi и лучше рассмотреть возможность установки надежного VPN. Это зашифрует данные и повысит безопасность.

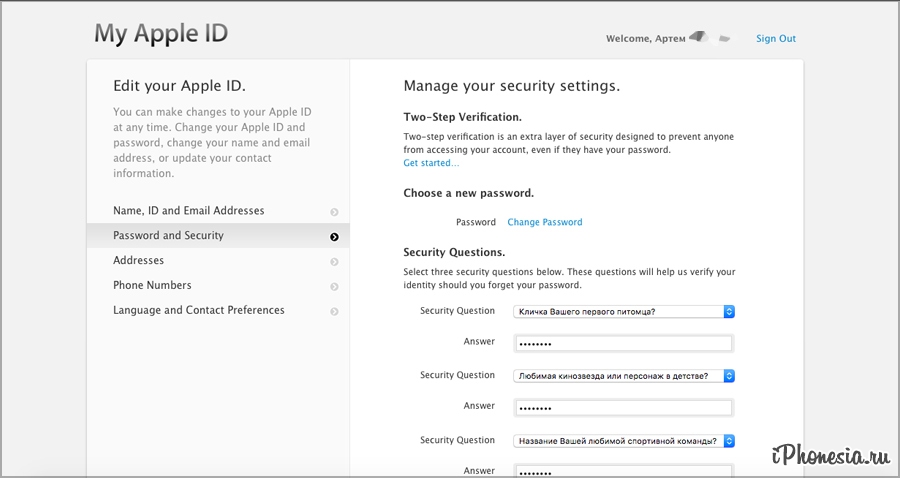

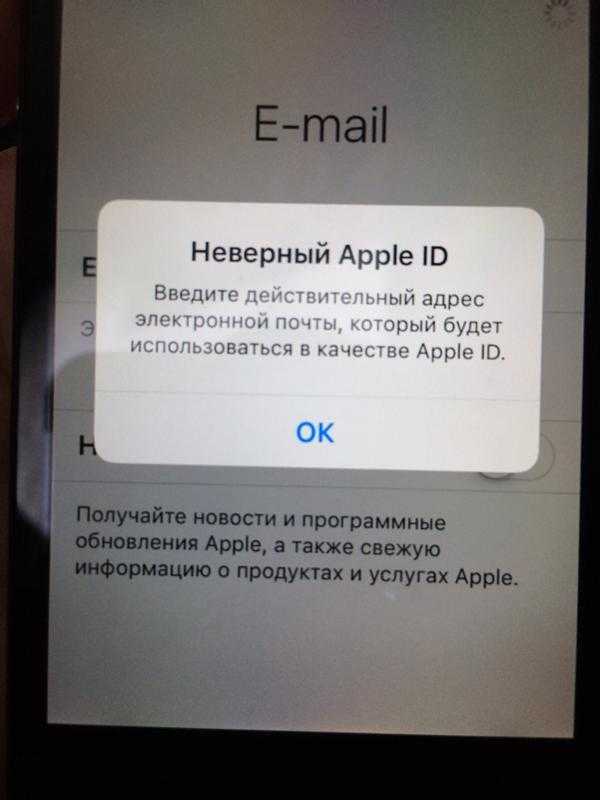

Слабые пароли и вопросы безопасности

Если вы тщательно не защитили свой аккаунт, это еще один шанс стать жертвой злоумышленников. Хакеры используют специальные программы, которые могут многократно подбирать пароли iCloud и контрольные вопросы.

Хакеры используют специальные программы, которые могут многократно подбирать пароли iCloud и контрольные вопросы.

Они достаточно легко выясняют адрес электронной почты вашей учетной записи iCloud, особенно если вы его используете для нескольких веб-сайтов, и на одном их них произошла утечка данных. Затем программное обеспечение запускает автоматизированный процесс угадывания.

Даже если вы считаете, что ваш аккаунт вряд ли будет интересен хакерам, используемое ними программное обеспечение настроено на одновременную атаку тысяч таких случайных учетных записей.

Решение: следует быть осторожным, используя надежный пароль и контрольные вопросы. По возможности следует избегать использования электронной почты, связанной с вашим Apple ID, на различных веб-сайтах.

Как узнать, взломан ли ваш iCloud

В зависимости от цели взлома, третьи лица могут получить несанкционированный доступ к вашему аккаунту iCloud. Однако в большинстве случаев это можно обнаружить по ряду явных признаков:

- вам приходит электронное письмо от Apple, в котором говорится, что кто-то вошел в вашу учетную запись с неизвестного устройства или изменил пароль;

- ваш пароль больше не работает;

- данные аккаунта были изменены;

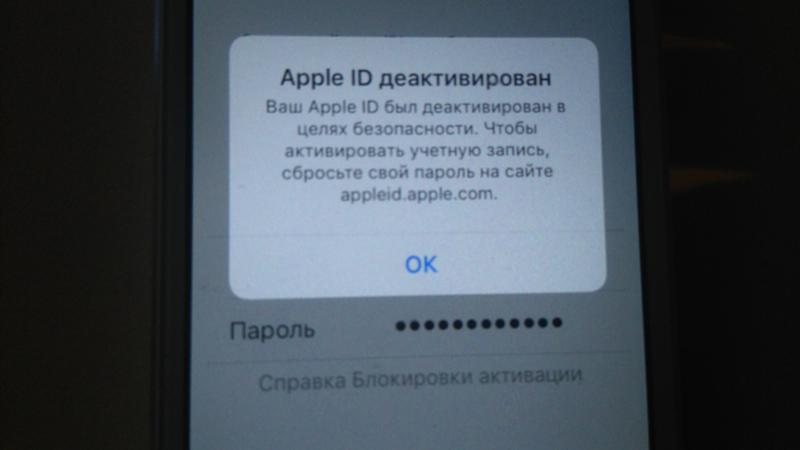

- ваше устройство Apple заблокировано или переведено в режим потеряно.

- в iTunes или App Store были сделаны покупки, которых вы не совершали.

Что делать, если iCloud был взломан?

При обнаружении, что ваш iCloud взломан, необходимо выполнить следующие действия:

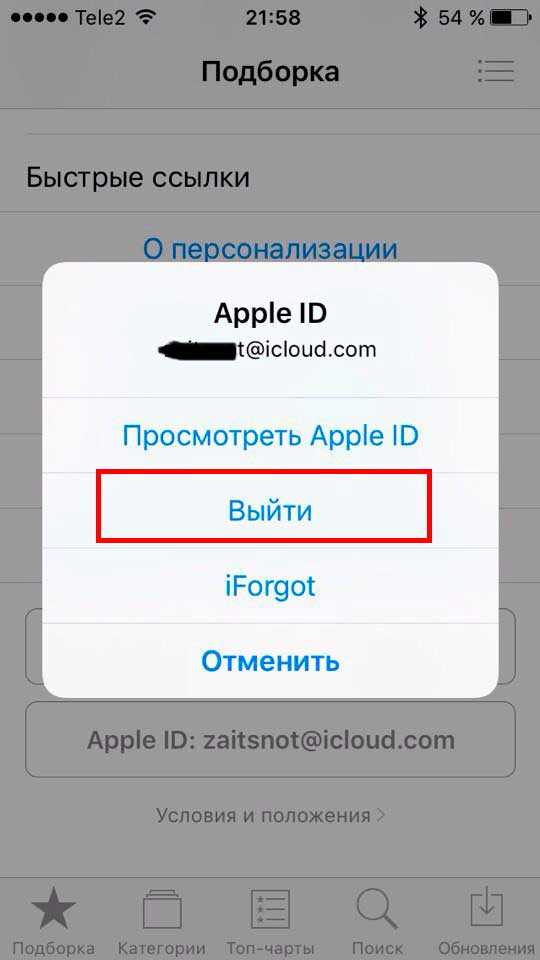

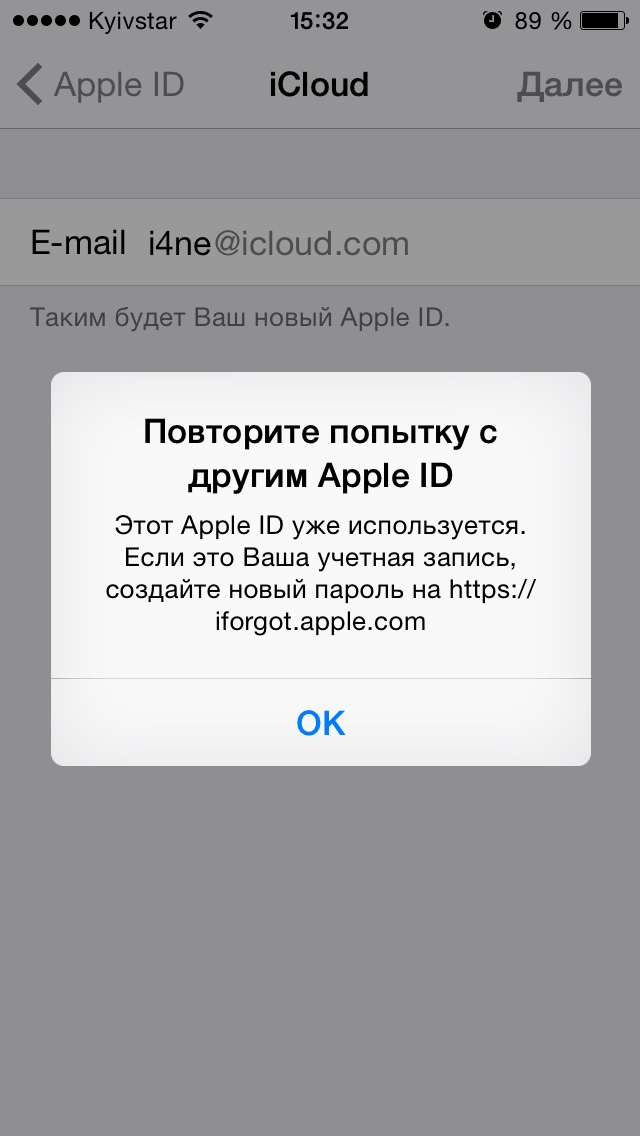

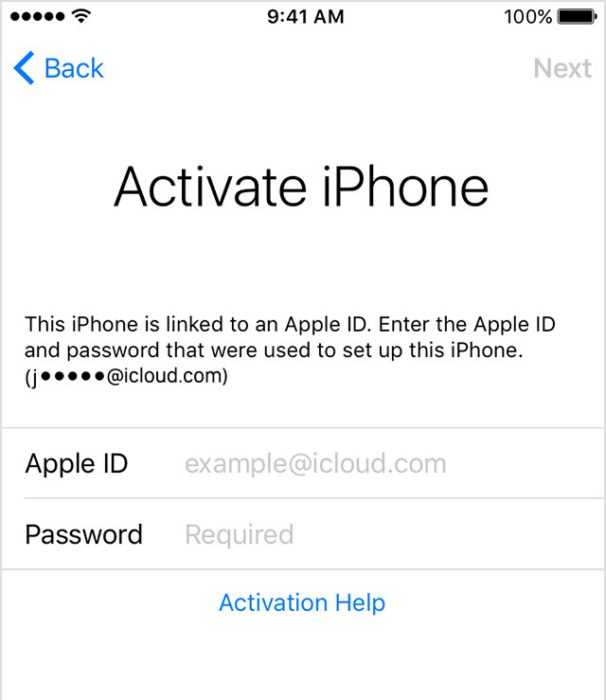

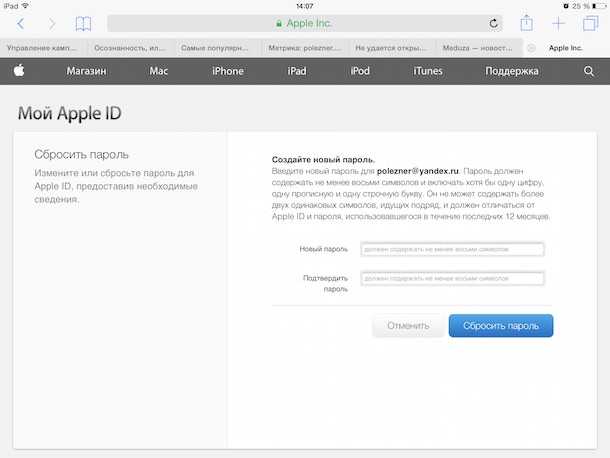

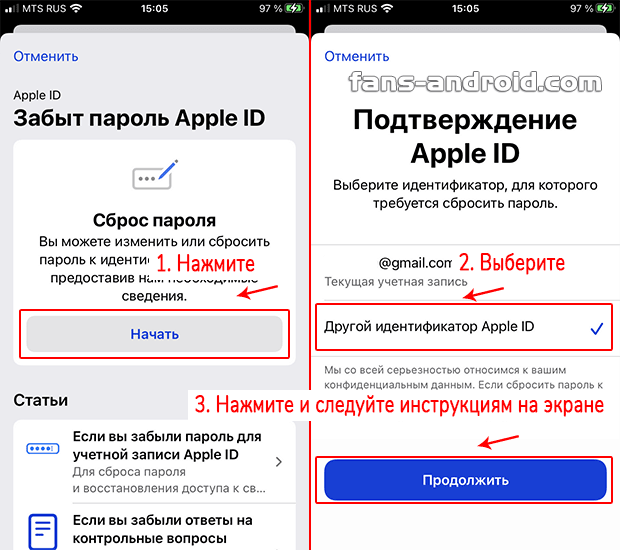

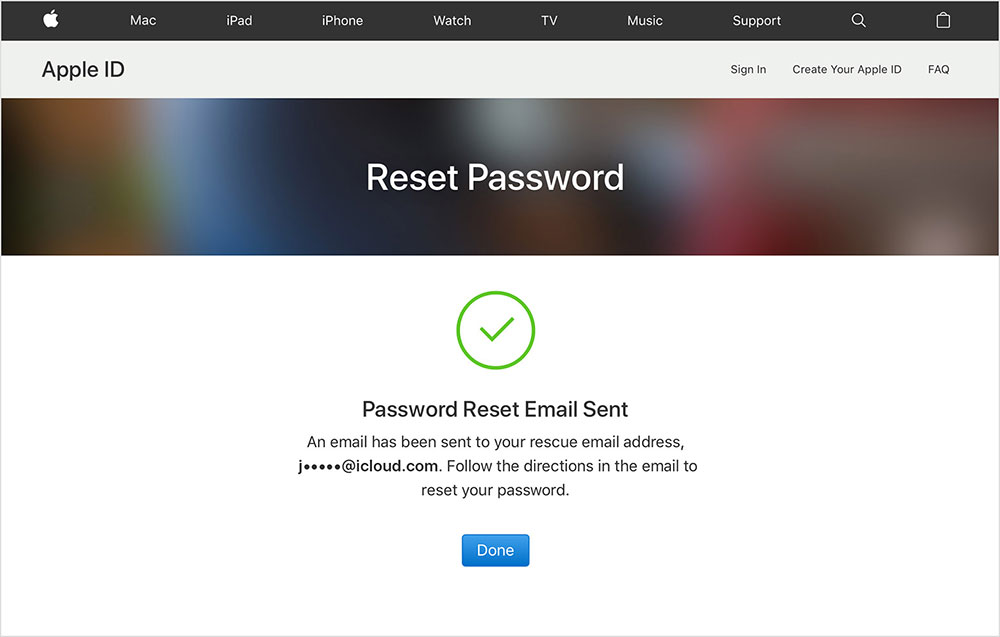

- Попытайтесь войти в свой аккаунт iCloud. Если это невозможно сделать, попробуйте сбросить пароль или разблокировать ее с помощью контрольных вопросов.

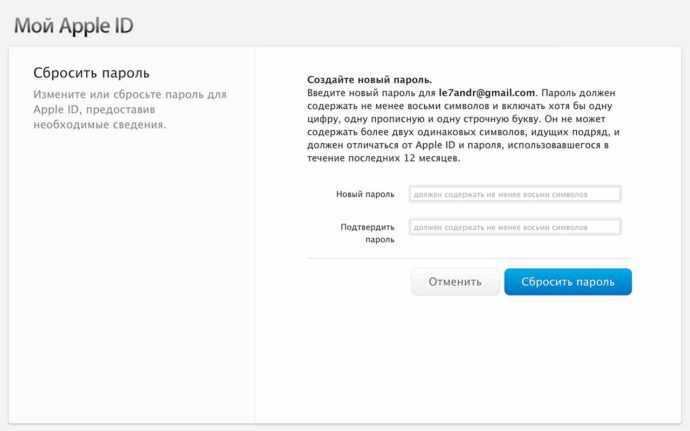

- Если удалось войти в аккаунт, немедленно смените пароль на более надежный.

- Если к аккаунту iCloud привязана кредитная карта, необходимо ее срочно заблокировать, чтобы киберпреступникам не удалось снять с нее средства.

- Проверьте всю информацию в вашем аккаунте и обновите все, что было изменено.

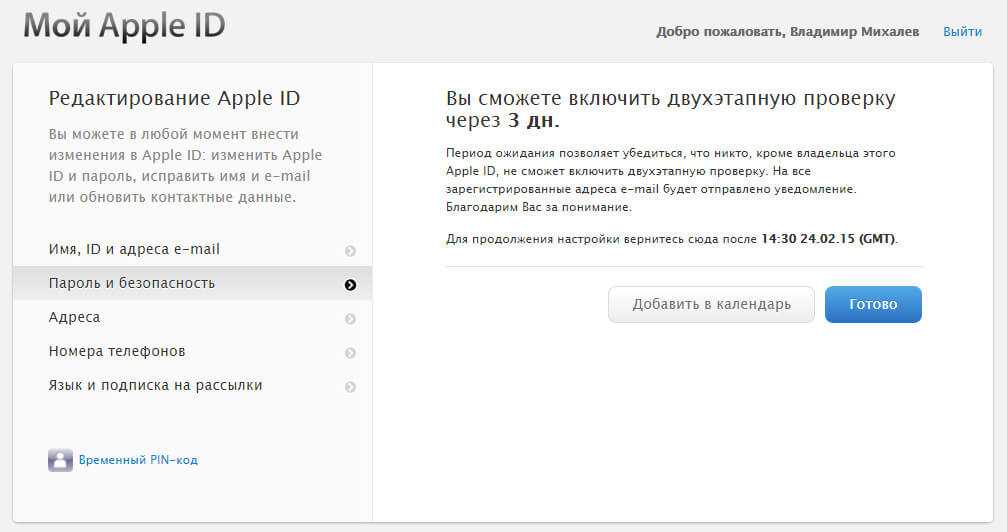

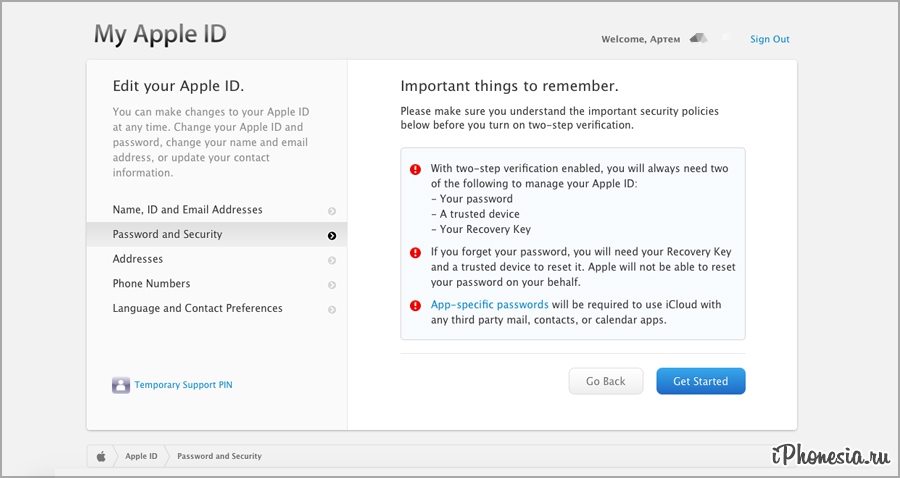

- Если вы еще не используете двухфакторную аутентификацию (2FA), найдите время, чтобы сделать это сейчас.

Подводя итоги

Учитывая количество пользователей сервиса iCloud, неудивительно, что он является популярной целью для хакеров. Всегда место, где люди хранят ценные файлы, является привлекательным для хакеров, которые попытаются их украсть, в обмен на возможный выкуп.

Поэтому рекомендуем защитить свой аккаунт прямо сейчас, не дожидаясь момента, когда вы станете жертвой хакеров.

Еще по теме:

Безопасность

Извлечение данных из iPhone без учётной записи для разработчиков

В прошлом году мы разработали новый способ извлечения данных из iPhone, не требующий взлома устройства через джейлбрейк. Обладающий массой достоинств метод не обошёлся без недостатка: для его работы требовалось зарегистрировать учётную запись Apple ID в платной программе Apple для разработчиков. Очередное обновление iOS Forensic Toolkit для Mac снимает это ограничение, позволяя использовать обычные учётные записи для установки агента-экстрактора и извлечения данных из iPhone.

Доступ к файловой системе и Связке ключей на iPhone невозможен без эскалации привилегий. В ранних версиях iOS Forensic Toolkit требовалось взломать телефон, установив на него джейлбрейк. Наша новая разработка, агент-экстрактор, стала отличной альтернативой: благодаря его использованию у экспертов появилась возможность извлекать данные из iPhone без джейлбрейка. Агент-экстрактор демонстрирует высокую скорость, надёжность и совместимость. В бочке мёда не обошлось и без ложки дёгтя: для установки агента эксперт должен был зарегистрировать Apple ID в платной программе Apple для разработчиков.

Агент-экстрактор демонстрирует высокую скорость, надёжность и совместимость. В бочке мёда не обошлось и без ложки дёгтя: для установки агента эксперт должен был зарегистрировать Apple ID в платной программе Apple для разработчиков.

В обновлённой версии iOS Forensic Toolkit для Mac используется новый способ, позволяющий устанавливать агента-экстрактора на устройства под управлением iOS без обязательной регистрации в программе для разработчиков. Новый способ работает только с компьютеров под управлением macOS, и поддерживается исключительно в версии iOS Forensic Toolkit для Mac. Пользователям редакции для Windows по-прежнему доступна только работа с учётной записью для разработчиков; в качестве опции этот режим остался доступен и для пользователей редакции для Mac.

Учётная запись Apple ID для установки сторонних приложений

Компания Apple отличается цепким контролем над всей экосистемой iOS. Вся экосистема построена таким образом, что платить Apple должны все. Пользователи — покупкой устройств Apple и подписок. Разработчики — покупкой техники Apple, без которой невозможно запустить инструменты для разработки; оплатой самих инструментов для разработки, ежегодной оплатой участия в программе Apple для разработчиков и отдельно — оплатой подписки на право подавать заявки на публикацию приложений в App Store (отдельно отметим, что обязательства опубликовать поданное на рассмотрение приложение Apple на себя не берёт).

Разработчики — покупкой техники Apple, без которой невозможно запустить инструменты для разработки; оплатой самих инструментов для разработки, ежегодной оплатой участия в программе Apple для разработчиков и отдельно — оплатой подписки на право подавать заявки на публикацию приложений в App Store (отдельно отметим, что обязательства опубликовать поданное на рассмотрение приложение Apple на себя не берёт).

Идиллию нарушало сообщество пользователей джейлбрейков. Взлом iPhone и использование стороннего магазина приложений позволяло устанавливать программы, не одобренные модераторами Apple. Для тех, кто не хотел взламывать свой iPhone, существовала альтернатива: при помощи Cydia Impactor и подобных программ было возможно установить на телефон приложение и пользоваться им в течение семи дней. Необходимая для установки и запуска приложения цифровая подпись легитимно запрашивалась с сервера Apple; для запроса было достаточно использовать самую обычную учётную запись Apple ID.

С точки зрения Apple неделя без плотной опеки — это слишком много. В ноябре 2019 компания изменила политику одобрения цифровых подписей, в результате чего установка сторонних приложений при помощи Cydia Impactor стала невозможной. Saurik, разработчик Cydia Impactor, писал об этом в Twitter. С тех пор установка сторонних приложений стала возможна только при условии оплаты подписки на участие в программе Apple для разработчиков. Однако не всё так просто. Одновременно с блокировкой цифровых подписей «обычных» учётных записей у частных лиц начались проблемы и с регистрацией в программе для разработчиков. Установка сторонних приложений на iPhone без джейлбрейка стала сложным процессом, результат которого не гарантирован.

В ноябре 2019 компания изменила политику одобрения цифровых подписей, в результате чего установка сторонних приложений при помощи Cydia Impactor стала невозможной. Saurik, разработчик Cydia Impactor, писал об этом в Twitter. С тех пор установка сторонних приложений стала возможна только при условии оплаты подписки на участие в программе Apple для разработчиков. Однако не всё так просто. Одновременно с блокировкой цифровых подписей «обычных» учётных записей у частных лиц начались проблемы и с регистрацией в программе для разработчиков. Установка сторонних приложений на iPhone без джейлбрейка стала сложным процессом, результат которого не гарантирован.

Извлечение данных и учётные записи для разработчиков

Подписка на участие в программе для разработчиков стоит недорого. Откровенно говоря, её стоимость — единицы процентов от стоимости программного обеспечения для анализа iPhone. Использование учётной записи разработчика для загрузки агента-экстрактора имеет ощутимые преимущества по сравнению с использованием обычного или анонимного (одноразового) идентификатора Apple ID. О преимуществах таких учётных записей говорится и в нашей статье. Только такие учётные записи позволяют обходить проверку сертификата цифровой подписи на iPhone, которая в противном случае потребовала бы выхода в глобальную сеть для связи с сервером Apple со всеми вытекающими из этого факта рисками и последствиями.

О преимуществах таких учётных записей говорится и в нашей статье. Только такие учётные записи позволяют обходить проверку сертификата цифровой подписи на iPhone, которая в противном случае потребовала бы выхода в глобальную сеть для связи с сервером Apple со всеми вытекающими из этого факта рисками и последствиями.

Несмотря на все преимущества, заметное число экспертов предпочитает не пользоваться учётными записями разработчика. Более того, регистрация в программе для разработчиков стала неоправданно сложной: Apple часто отказывает в регистрации без объяснения причин. В конце концов нам пришлось разработать решение, позволяющее использовать обычные или одноразовые Apple ID для подписи агента-экстрактора. К сожалению, наше решение работает только на компьютерах Mac. Обойти это ограничение на данном этапе технически невозможно.

Совместимость и ограничения метода

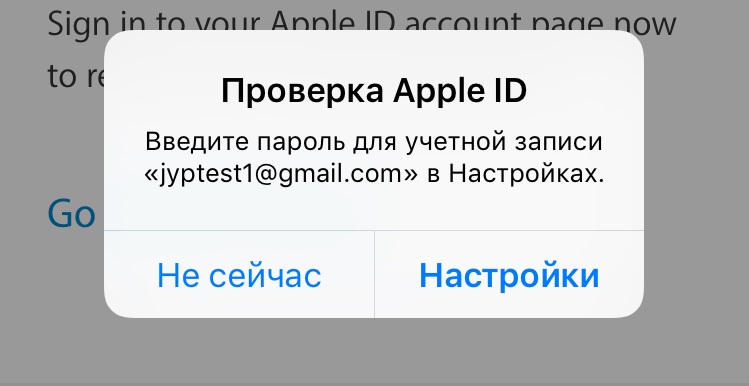

Для того, чтобы воспользоваться новым методом загрузки агента-экстрактора, вам необходима обычная (или одноразовая) учётная запись Apple ID с активированной двухфакторной аутентификацией (на данный момент все новые учётные записи создаются уже с ней). Вам также потребуется доступ к компьютеру под управлением macOS. Разумеется, нужен iPhone, из которого будут извлекаться данные, и кабель Lightning, посредством которого телефон будет подключён к компьютеру.

Вам также потребуется доступ к компьютеру под управлением macOS. Разумеется, нужен iPhone, из которого будут извлекаться данные, и кабель Lightning, посредством которого телефон будет подключён к компьютеру.

В список совместимых моделей входят iPhone iPhone 5s … 11 Pro Max под управлением iOS 9.0 … 13.5.

Вам также понадобится компьютер под управлением macOS 10.12 (Sierra) … 10.15 (Catalina). Необходима версия iOS Forensic Toolkit для Mac 6.50 или более новая.

В сравнении с использованием учётной записи для разработчика извлечение с обычным Apple ID имеет ряд ограничений.

- Полученная цифровая подпись действительна в течение 7 дней. Постарайтесь завершить извлечение до того, как она истечёт.

- Обычные Apple ID можно использовать для подписи ограниченного числа устройств (на данный момент — трёх). Использование одноразовых Apple ID поможет решить проблему.

- Вам потребуется пройти двухфакторную аутентификацию. Код двухфакторной аутентификации будет отправлен непосредственно на доверенное устройство (получить код через SMS не представляется возможным), поэтому вам нужно будет иметь такое устройство под рукой.

Впрочем, код не потребуется, если Mac уже является доверенным (привязанным к Apple ID, который вы собираетесь использовать).

Впрочем, код не потребуется, если Mac уже является доверенным (привязанным к Apple ID, который вы собираетесь использовать). - Необходимо пройти проверку (верификацию) сертификата цифровой подписи на iPhone, из которого вы собираетесь извлечь данные. Для этого телефон придётся подключить к интернет. Ознакомьтесь с инструкцией, которая позволит уменьшить связанные с этим риски.

Последовательность шагов

Обратите внимание: при анализе iPhone с использованием обычного Apple ID настройте ограничения на доступ в сеть согласно инструкции Извлечение данных из iPhone: ограничение сетевых подключений.

- Скачайте последнюю сборку Elcomsoft iOS Forensic Toolkit.

- Установите инструментарий согласно инструкции How to Install and Run iOS Forensic Toolkit on a Mac.

- Запустите iOS Forensic Toolkit.

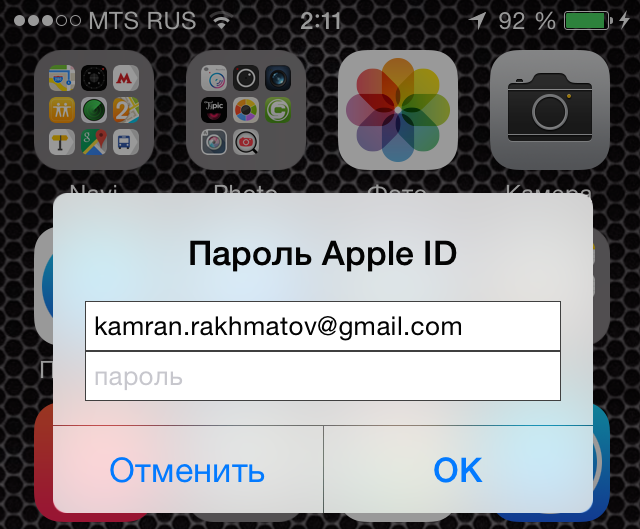

- Введите команду 1 для установки агента-экстрактора на телефон. Введите логин и пароль используемого Apple ID, после чего введите одноразовый код двухфакторной аутентификации (код доставляется на доверенное устройство — iPhone, iPad или Mac).

- Верифицируйте сертификат цифровой подписи на iPhone. Для этого устройству понадобится доступ к сети. После подтверждения сертификата запустите приложение-агента, коснувшись его иконки.

- Введите команду 2 для извлечения и расшифровки Связки ключей

- Введите команду 3 для извлечения образа файловой системы

- Введите команду 4 для удаления агента-экстрактора с телефона

Настоятельно рекомендуем извлечь как Связку ключей, так и файловую систему, так как содержимое Связки ключей может использоваться для расшифровки данных некоторых приложений (например, облачных резервных копий WhatsApp, данных Signal и т.д.). Образ файловой системы можно проанализировать в программе Elcomsoft Phone Viewer или аналогичном продукте.

Заключение

В ноябре 2019 года произошли изменения, введённые Apple для более плотного контроля за установкой приложений из сторонних источников. В результате этих изменений перестал работать вариант установки сторонних приложений на устройства под управлением iOS, в котором для подписи исполняемого файла использовался обычный, чаще всего – одноразовый идентификатор Apple ID. Единственным доступным способом установки агента-экстрактора стала регистрация в программе Apple для разработчиков, участие в которой не бесплатно, процесс регистрации – сложен, а результат – не гарантирован. Нам удалось обойти введённые компанией ограничения, но только в версии для компьютеров Mac. Пользователям редакции для Windows по-прежнему необходима регистрация в программе Apple для разработчиков.

Единственным доступным способом установки агента-экстрактора стала регистрация в программе Apple для разработчиков, участие в которой не бесплатно, процесс регистрации – сложен, а результат – не гарантирован. Нам удалось обойти введённые компанией ограничения, но только в версии для компьютеров Mac. Пользователям редакции для Windows по-прежнему необходима регистрация в программе Apple для разработчиков.

REFERENCES:

Elcomsoft iOS Forensic Toolkit

Elcomsoft iOS Forensic Toolkit – специализированный инструмент для проведения криминалистического анализа устройств, работающих под управлением Apple iOS. Для анализа доступна вся пользовательская и системная информация, а также зашифрованные данные из системного хранилища (связка ключей).

Официальная страница Elcomsoft iOS Forensic Toolkit »

Почему я отказался от 18 тысяч долларов по баунти-программе Apple / Хабр

Эта статья посвящена тому, как я обнаружил уязвимость в конечной точке восстановления пароля Apple, которая позволила мне захватить аккаунт iCloud. Уязвимость полностью пропатчена отделом безопасности Apple и больше не работает. В рамках баунти-программы Apple Security Team вознаградила меня 18 тысячами долларов, но я отказался их получать. В статье я расскажу о том, почему отказался от вознаграждения.

Уязвимость полностью пропатчена отделом безопасности Apple и больше не работает. В рамках баунти-программы Apple Security Team вознаградила меня 18 тысячами долларов, но я отказался их получать. В статье я расскажу о том, почему отказался от вознаграждения.

После обнаружения уязвимости захвата аккаунта Instagram я осознал, что многие другие сервисы подвержены брутфорсу на основе условий гонки. Поэтому я продолжил сообщать о подобных проблемах других поставщиков услуг, подверженных уязвимости, например Microsoft, Apple и некоторых других.

Многие люди путают эту уязвимость с обычной атакой брутфорсом, но это не так. В ней мы отправляем множество параллельных запросов серверу, чтобы воспользоваться уязвимостью условий гонки, присутствующей в ограничениях частоты запросов, позволяющих обойти защиту.

Теперь я расскажу о том, что обнаружил у Apple.

Опция забытого пароля Apple ID позволяет пользователям менять пароль при помощи 6-символьного цифрового OTP, отправленного на номер мобильного телефона или адрес электронной почты. 6).

6).

При тестировании выяснилось, что конечная точка восстановления пароля имеет довольно строгие ограничения частоты запросов. Если ввести больше 5 попыток, то аккаунт на следующие несколько часов будет заблокирован, и не поможет даже смена IP-адреса.

POST-запрос HTTP, отправленный конечной точке восстановления пароля, и её ответ

Затем я попробовал использовать брутфорс созданием условий гонки, отправляя одновременные POST-запросы серверу Apple, и обнаружил другие ограничения.

К моему удивлению, у Apple есть ограничения на частоту параллельных POST-запросов с одного IP-адреса, не только в конечной точке восстановления пароля, но и у всего сервера. Мы не можем отправить больше шести параллельных POST-запросов, они будут пропущены. При этом наш IP-адрес будет занесён в чёрный список для будущих POST-запросов с ошибкой 503.

Поэтому я решил, что сервер неуязвим к подобному типу атак, но у меня ещё оставалась надежда, так как это общие ограничения частоты запросов для всего сервера, не относящиеся конкретно к конечной точке проверки кода.

Проведя тестирование, я выяснил следующее:

- iforgot.apple.com резолвится в 6 IP-адресов по всему миру (17.141.5.112, 17.32.194.36, 17.151.240.33, 17.151.240.1, 17.32.194.5, 17.111.105.243).

- Существует два ограничения на частоту запросов, о которых мы уже говорили, одно срабатывает, если мы отправим больше 5 запросов конечной точке восстановления пароля (http://iforgot.apple.com/password/verify/smscode), второе относится к серверу Apple и срабатывает, когда мы отправляем больше 6 параллельных POST-запросов.

- Оба эти ограничения на частоту связаны с IP-адресом конкретного сервера Apple, то есть мы всё равно можем отправлять запросы (хоть и в пределах ограничений) на другой IP-адрес сервера Apple.

- Мы можем отправлять до 6 параллельных запросов IP-адресу сервера Apple (привязав iforgot.apple.com к IP-адресу) с одного клиентского IP-адреса в соответствии с их ограничениями. Как сказано выше, резолвится 6 IP-адресов Apple. То есть с одного IP-адреса мы можем отправлять до 36 запросов на 6 IP-адресов Apple (6 x 6 = 36).

- Следовательно, атакующему потребуется 28 тысяч IP-адресов для отправки до 1 миллиона запросов для успешной верификации кода из 6 цифр.

Кажется, что можно легко получить 28 тысяч IP-адресов при помощи поставщиков облачных сервисов, но здесь начинается самое сложное — сервер Apple демонстрирует странное поведение, когда мы пытаемся отправлять POST-запросы с поставщиков облачных услуг наподобие AWS, Google Cloud и т.п.

Ответ на любой POST-запрос от AWS и Google Cloud

Серверы отклоняют POST-запрос с ошибкой 502 Bad gateway, даже не проверяя URI и тело запроса. Я попробовал менять IP, но все они возвращали один и тот же код ответа, то есть сервер занёс в чёрный список все ASN каких-то поставщиков облачных сервисов, если я понял правильно.

Это усложняет атаку для тех, кто использует только облачные сервисы с хорошей репутацией, например AWS. Я попробовал разных поставщиков и наконец нашёл несколько провайдеров, IP-адреса в сетях которых не занесены в чёрный список.

Затем я попытался отправлять множество параллельных POST-запросов с разных IP-адресов, чтобы проверить возможность обхода защиты.

Сработало! Теперь я могу менять пароль любого Apple ID при помощи только доверенного телефонного номера.

Разумеется, эту атаку непросто провести, для успешной эксплуатации уязвимости требуется соответствующая система. Сначала нам нужно обойти SMS с кодом из 6 цифр, после код из 6 цифр, полученный на адрес электронной почты. Оба обхода основаны на одной методике и используют одну среду, поэтому нам не нужно ничего менять, пытаясь выполнить второй обход защиты. Даже если у пользователя включена двухфакторная аутентификация, мы всё равно сможем получить доступ к его аккаунту, потому что конечная точка 2FA имеет такое же ограничение по частоте и уязвима. Та же уязвимость присутствует и в конечной точке подтверждения пароля.

1 июля 2020 года я передал эту информацию с подробным описанием воссоздания эксплойта и видео отделу безопасности. Отдел безопасности Apple подтвердил и признал проблему спустя несколько минут после отправки отчёта.

С момента подтверждения я не получал от Apple никакой информации, поэтому продолжал отправлять просьбы об обновлении статуса. 9 сентября 2020 года мне сказали, что работают над исправлением.

Потом опять в течение пяти месяцев я не получал никакой информации, а когда я спросил о статусе, мне прислали это письмо

Мне сказали, что планируют устранить проблему в ближайшем обновлении безопасности. Мне стало любопытно, почему реакция на критическую уязвимость занимает так много времени.

Я продолжал тестировать уязвимость, чтобы проверить, устранена ли она, уже не полагаясь на них. Я протестировал её 1 апреля 2021 года и понял, что патч уязвимости был выпущен в продакшен, но Apple снова меня никак не проинформировала. Я спросил их, пропатчена ли проблема, и они ответили так же — что не могут поделиться никакой информацией о состоянии.

Я терпеливо ждал обновления статуса. Спустя месяц я сам написал, что проблема была пропатчена 1 апреля и спросил, почему мне об этом не сообщили. Также я написал, что хочу опубликовать отчёт в своём блоге.

Спустя месяц я сам написал, что проблема была пропатчена 1 апреля и спросил, почему мне об этом не сообщили. Также я написал, что хочу опубликовать отчёт в своём блоге.

Отдел безопасности Apple спросил меня, смогу ли я показать им черновик статьи перед публикацией. После этого дело приняло неожиданный оборот.

После отправки черновика они опровергли моё заявление, сказав, что эта уязвимость не позволяет захватывать большинство аккаунтов iCloud. Вот их ответ:

Как вы видите на показанном скриншоте письма, их анализ показал, что уязвимость сработает только против аккаунтов iCloud, не защищённых кодом/паролем устройств Apple.

Я возразил, что даже если вместо отправляемого на электронную почту кода из 6 цифр запрашивается код устройства (4 или 6 цифр), то к нему всё равно применяются те же ограничения частоты запросов и он будет уязвим к атакам брутфорсом на основе условия гонки. Мы сможем определить код соответствующего устройства Apple.

Также я заметил некоторые изменения на их странице поддержки, относящейся к восстановлению забытого пароля.

Ссылка: https://support.apple.com/en-in/HT201487.

На скриншоте выше показано, как выглядит страница сейчас, но до моего отчёта она выглядела иначе.

В октябре 2020 года эта страница выглядела так:

Ссылка из веб-архива: http://web.archive.org/web/20201005172245/https://support.apple.com/en-in/HT201487.

«In some cases» («в некоторых случаях») было добавлено в параграф в октябре 2020, то есть как раз после того, как мне сказали в сентябре 2020 года, что работают над исправлением.

Похоже, что всё было запланировано, страница была обновлена, чтобы подтвердить их заявление о том, что уязвимо только ограниченное число пользователей. Эта страница не обновлялась годами, но немного изменилась после моего отчёта. Это непохоже на совпадение.

Когда я спросил об этом, мне сказали, что страница обновлена из-за изменений в iOS 14. Я спросил, как связан сброс пароля при помощи доверенного адреса электронной почты/телефонного номера с iOS 14. Если это правда, то доверенный телефонный номер и адрес электронной почты использовался для сброса пароля до iOS 14? Если это так, то мой отчёт применим ко всем аккаунтам Apple. Ответа я не получил.

Я спросил, как связан сброс пароля при помощи доверенного адреса электронной почты/телефонного номера с iOS 14. Если это правда, то доверенный телефонный номер и адрес электронной почты использовался для сброса пароля до iOS 14? Если это так, то мой отчёт применим ко всем аккаунтам Apple. Ответа я не получил.

Я был разочарован и сообщил им, что опубликую пост в блоге со всеми подробностями, не дожидаясь их одобрения. Вот какой ответ они мне прислали:

Они согласовали звонок с инженерами Apple, чтобы те объяснили, что они выяснили с процессе своего анализа и чтобы ответить на вопросы, которые у меня могут возникнуть.

Во время звонка я спросил, почему это отличается от найденной мной уязвимости. Они сказали, что код устройства не отправляется ни в какую конечную точку сервера и проверяется самим устройством. Я возразил, что произвольное устройство Apple не сможет узнать код другого устройства без связи с сервером Apple. Они сказали, что данные действительно передаются на сервер, но они проверяются при помощи криптографической операции, и что большего они рассказать не могут из соображений безопасности.

Я спросил, что будет, если разобраться в процессе шифрования при помощи реверс-инжиниринга и воссоздать его, а затем забрутфорсить сервер Apple параллельными запросами. Какого-то конкретного ответа я не получил. Они пришли к выводу, что единственный способ подобрать код устройства брутфорсом — это брутфорс устройства Apple, который невозможен из-за локальных ограничений частоты запросов в системе.

Я не мог согласиться с инженерами Apple: логично, что должна существовать возможность воссоздания действий устройства Apple при отправке данных кода устройства на сервер.

Чтобы проверить их слова, я решил убедиться в этом сам. Если они сказали правду, конечная точка проверки кода устройства должна быть уязвима к брутфорсу на основе условий гонки. Спустя несколько часов тестирования я выяснил, что у них есть SSL pinning, специфичный для конечной точки проверки кода устройства, поэтому передаваемый на сервер трафик невозможно считать при помощи MITM-прокси наподобие burp/charles.

Благодаря checkra1n я воспользовался инструментом SSL Kill Switch и смог обойти pinning и считать передаваемый на сервер трафик.

Я разобрался, что Apple использует SRP (Secure Remote Password) — PAKE-протокол, позволяющий проверить, действительно ли пользователь знает нужный пароль, не отправляя его на сервер. То есть инженеры сказали правду, устройство не отправляет код непосредственно на сервер. Вместо этого сервер и клиент выполняют математические вычисления на основе ранее известных данных для получения ключа (это больше похоже на обмен ключами по протоколу Диффи-Хеллмана).

Я не буду вдаваться в специфику SRP и сразу перейду к тому, что важно в нашем контексте.

- На сервере Apple хранятся два значения, verifier и salt, связанные с каждым пользователем, они создаются в момент задания или обновления кода устройства.

- Когда пользователь инициирует SRP-аутентификацию с именем пользователя и динамическим значением A, сервер Apple отвечает ему отправкой соли этого пользователя и динамическим значением B.

- Клиент использует полученную от сервера соль для вычисления ключа в соответствии с SRP-6a.

- Сервер использует salt и verifier для вычисления ключа в соответствии с SRP-6a.

- В конце они подтверждают друг другу, что вычисленный ключ одинаков.

Подробнее о вычислениях SRP-6a можно здесь.

SRP известен тем, что предотвращает атаки брутфорсом, поскольку для каждого пользователя имеет salt и verifier, поэтому даже если кто-то украдёт нашу базу данных, ему придётся выполнять вычислительно затратный брутфорс для выявления один за одним пароля каждого пользователя. Это даёт владельцу базы данных достаточно времени, чтобы прореагировать на кражу.

Но в нашем случае не нужно брутфорсить большое количество аккаунтов. Для входа в аккаунт iCloud и определения кода устройства достаточно брутфорса одного пользователя.

Брутфорс возможен, только если у нас есть и salt, и verifier конкретного пользователя. Обойдя SMS-код, мы можем легко выдать себя за этого пользователя и получить salt. Однако проблема заключается в verifier. Нам нужно или как-то получить verifier с сервера, или обойти ограничение частоты в конечной точке проверки ключа.

Обойдя SMS-код, мы можем легко выдать себя за этого пользователя и получить salt. Однако проблема заключается в verifier. Нам нужно или как-то получить verifier с сервера, или обойти ограничение частоты в конечной точке проверки ключа.

Если мы обойдём ограничение частоты запросов, то можно будет пробовать различные комбинации полученного ключа на заранее вычисленных значениях кода устройства, пока мы не подберём совпадающий ключ. Очевидно, для получения ключа каждого из кодов устройств из 4 или 6 цифр (от 0000/000000 до 9999/999999) требуется много вычислений.

При вводе кода устройства в iPhone/iPad во время сброса пароля устойство инициирует SRP-аутентификацию, отправляя пользователю токен сессии, полученный из успешной SMS-верификации. Сервер отвечает, отправляя соль соответствующего пользователя. Код устройства и соль хэшируются для последующего вычисления ключа, который отправляется на p50-escrowproxy.icloud.com/escrowproxy/api/recover для проверки, соответствует ли он ключу, вычисленному на сервере (с помощью динамического значения, salt и verifier).

Отправляемый для проверки ключа POST-запрос выглядит так:

Строковая метка содержит все описанные выше данные, но она отправляется в формате блоба данных. До того, как начинать расшифровку блоба, первым делом я захотел проверить ограничение частоты запросов. Я отправил запрос параллельно 30 раз, чтобы проверить, уязвима ли конечная точка.

К моему потрясению, она не была уязвимой. Из 30 запросов 29 было отклонено с внутренней ошибкой сервера.

Ограничение частоты запросов должно выполняться или на самом сервере Apple, или в HSM (hardware security module). В любом случае, логика ограничения должна быть запрограммирована так, чтобы предотвращать угрозу гонки. Существовала очень маленькая вероятность, что эта конечная точка не была уязвимой к угрозе гонки, потому что все протестированные мной конечные точки были к ней уязвимы — валидация по SMS-коду, валидация по коду в электронном письме, двухфакторная авторизация, проверка пароля.

Если они пропатчили её после моего отчёта, уязвимость стала гораздо более серьёзной, чем я изначально думал. Благодаря брутфорсу кода устройства можно обнаружить правильный код по различию ответов. То есть мы не только можем захватить любой аккаунт iCloud, но и определить связанный с ним код устройства Apple. Даже несмотря на то, что такая атака сложна, если моё предположение верно, эта уязвимость могла хакнуть любой iPhone/iPad, имеющий код устройства из 4 или 6 цифр.

Так как теперь параллельные запросы обрабатываются правильно, я никак не смогу проверить свою догадку. Единственное, что я мог сделать — написать Apple, но по этой теме мне ничего не ответили.

4 июня 2021 года я получил от Apple электронное письмо о вознаграждении.

На веб-сайте Apple написано, что награда за захват аккаунта равна 100 тысячам долларов. За извлечение конфиденциальных данных с заблокированного устройства Apple — 250 тысячам долларов. Мой отчёт соответствовал обоим случаям (если предположить, что конечная точка проверки кода устройства была пропатчена после отправки отчёта), поэтому моё вознаграждение должно было равняться 350 тысячам долларов. Даже если бы они решили наградить за самый важный из двух случаев, она всё равно должна быть равной 250 тысячам.

Мой отчёт соответствовал обоим случаям (если предположить, что конечная точка проверки кода устройства была пропатчена после отправки отчёта), поэтому моё вознаграждение должно было равняться 350 тысячам долларов. Даже если бы они решили наградить за самый важный из двух случаев, она всё равно должна быть равной 250 тысячам.

Продажа подобных уязвимостей государству или частным баунти-программам наподобие zerodium могло принести гораздо больше денег. Но я выбрал этичный путь и не ожидал ничего другого, кроме как указанных Apple сумм наград.

https://developer.apple.com/security-bounty/payouts/

Однако 18000 долларов даже не близки к истинной награде. Предположим, что мои допущения неверны и конечная точка проверки кода устройства Apple не была уязвимой до моего отчёта. Но даже и в этом случае назначенная награда несправедлива, если взглянуть на серьёзность уязвимости:

- Обход двухфакторной аутентификации. По сути, благодаря обходу 2FA как будто и не существует.

Люди, полагающиеся на 2FA, уязвимы. Само по себе это является крупной уязвимостью.

Люди, полагающиеся на 2FA, уязвимы. Само по себе это является крупной уязвимостью. - Обход ограничений частоты запросов проверки пароля. Все аккаунты Apple ID, имеющие распространённые/слабые/хакнутые пароли, уязвимы даже при включенной двухфакторной аутентификации. После взлома атакующий может отслеживать местоположение устройства, а также удалённо стирать с него данные. Хак iCloud знаменитостей в 2014 году был вызван в основном слабыми паролями.

- Обход верификации по SMS. Если мы знаем код или пароль устройства, связанного с аккаунтом iCloud. Допустим, кто-то из ваших друзей или родственников знает код вашего устройства, тогда при помощи этой уязвимости он может захватить ваш аккаунт iCloud и полностью стереть все данные с устройства через Интернет, без необходимости физического доступа.

- Мы можем захватить все Apple ID, не связанные с защищённым кодом устройством Apple благодаря обходу кода верификации по SMS и электронной почте, то есть

- Любое устройство Apple без кода или пароля, например, у пользователей, которые отключили или не задали код/пароль.

- Любой Apple ID, созданный без устройства Apple, например, в браузерах или в приложении для Android и не используемый в защищённых паролем устройствах Apple

- Например больше 50 миллионов пользователей Android скачало приложение Apple Music. Большинство из них, вероятно, не использовало устройства Apple. Однако они всё равно являются пользователями Apple и их информация (кредитные карты, платёжные адреса, подробности подписки и т.п.) может быть раскрыта.

- Любое устройство Apple без кода или пароля, например, у пользователей, которые отключили или не задали код/пароль.

Компания могла и не выплачивать максимальную сумму награды за захват аккаунта iCloud (100 тысяч долларов), но должна была хотя бы выплатить близкую сумму, учитывая важность уязвимости.

Проделав всю эту работу и прождав целый год, я так и не получил заслуженного мной из-за несправедливого решения Apple. Поэтому я отказался получать награду и сообщил им, что это было несправедливо. Я попросил пересмотреть решение о сумме награды или позволить мне опубликовать отчёт со всей информацией. Ответа на мои письма не было. Поэтому я решил опубликовать свою статью, не дожидаясь бесконечно их ответа.

Ответа на мои письма не было. Поэтому я решил опубликовать свою статью, не дожидаясь бесконечно их ответа.

То есть я передал свои исследования Apple бесплатно, чтобы не брать несправедливо назначенную награду.

Я призываю отдел безопасности Apple быть более открытым и справедливым, хотя бы в будущем. Также я бы хотел поблагодарить Apple за пропатченную уязвимость.

Повторюсь — уязвимость полностью устранена и описанные в статье сценарии больше не работают. Благодарю за чтение статьи!

Ваш Apple ID был взломан? Вот что вам нужно сделать

Primakov/Shutterstock

By Keyede Erinfolami/27 июля 2022 г., 16:08 EDT

Ваш Apple ID — это ваш ключ доступа в огороженный сад Apple; без него вы не сможете получить доступ ни к одному из продуктов и услуг компании. Учетная запись — это то, как Apple идентифицирует вас, и она связана с большим количеством конфиденциальной личной информации. Это означает, что многое поставлено на карту, если ваш Apple ID будет скомпрометирован. Любой, у кого есть доступ к нему, может читать ваши электронные письма и даже отправлять электронные письма из вашей учетной записи (если у вас есть адрес iCloud). Они могут получить доступ к вашим контактам, просматривать записи календаря и просматривать ваши фотографии и видео. Злоумышленник также может видеть любые файлы, сохраненные на вашем диске iCloud, читать ваши заметки и получать доступ к вашему местоположению GPS в режиме реального времени, если у вас включена функция «Найти мой iPhone».

Любой, у кого есть доступ к нему, может читать ваши электронные письма и даже отправлять электронные письма из вашей учетной записи (если у вас есть адрес iCloud). Они могут получить доступ к вашим контактам, просматривать записи календаря и просматривать ваши фотографии и видео. Злоумышленник также может видеть любые файлы, сохраненные на вашем диске iCloud, читать ваши заметки и получать доступ к вашему местоположению GPS в режиме реального времени, если у вас включена функция «Найти мой iPhone».

Это не только вторжение в частную жизнь — хотя это уже достаточно плохо — но также может быстро стать случаем кражи личных данных. Если вы считаете, что ваш Apple ID был взломан, есть несколько способов узнать наверняка — и, конечно же, если вы узнаете, что вас взломали, вы хотите немедленно принять меры, чтобы справиться с ситуацией и обезопасить свою учетную запись. . В этой статье мы рассмотрим и то, и другое: как определить, что ваш Apple ID был взломан, и что делать, чтобы защитить свою учетную запись и предотвратить такие нарушения безопасности в будущем.

Как узнать, был ли взломан ваш Apple ID

NicoElNino/Shutterstock

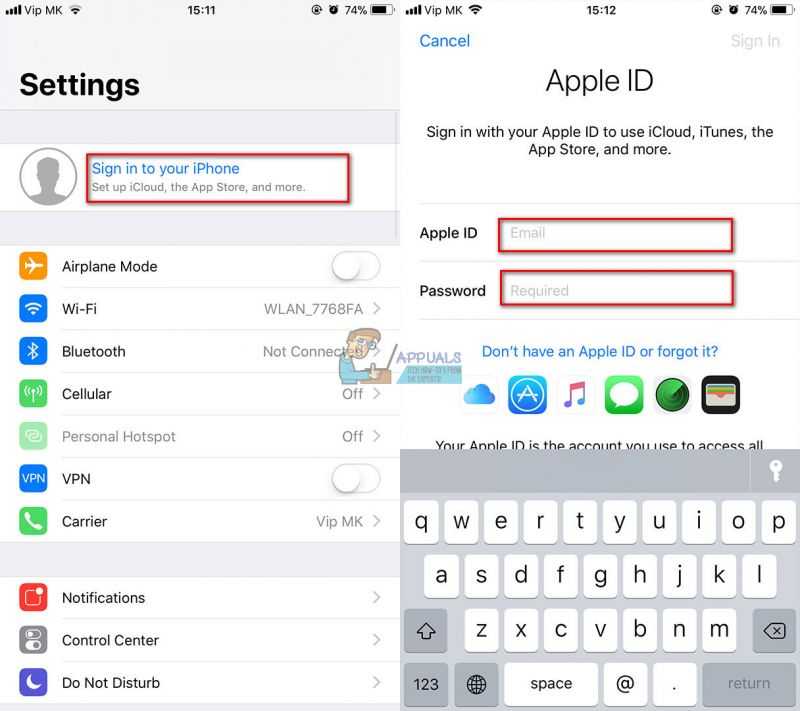

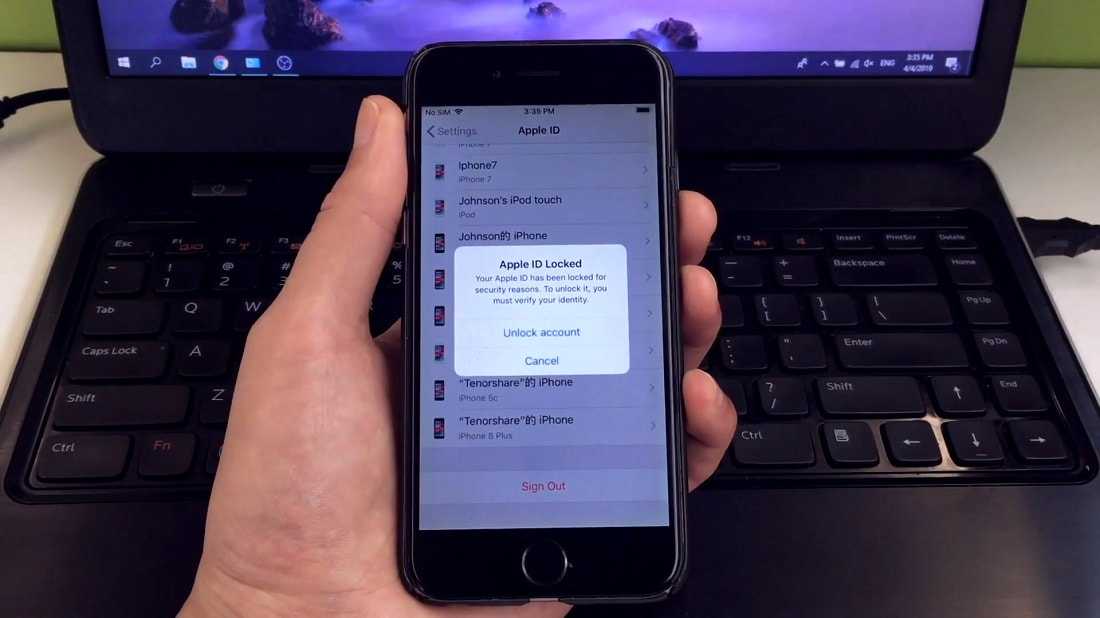

Компания Apple имеет репутацию надежной системы безопасности, и компания соответствует ей. Вы получите предупреждение, если Apple решит, что ваш Apple ID был скомпрометирован; оно придет либо по электронной почте, либо в iMessage, либо в верхней части страницы, когда вы войдете в свою учетную запись Apple на сайте appleid.apple.com. Каждое из этих уведомлений об угрозах будет содержать рекомендации по безопасности для защиты вашей учетной записи. В случаях подозрительной активности с вашим Apple ID Apple может даже временно отключить вашу учетную запись, пока вы не подтвердите свою личность.

Самый простой способ узнать, был ли взломан ваш Apple ID, — это проверить свой почтовый ящик на наличие сообщения об изменении учетной записи. Если вы видите какие-либо электронные письма, уведомляющие вас о том, что ваш пароль или какие-либо другие данные учетной записи были изменены — и вы не вносили эти изменения — значит, вас взломали. Ваша учетная запись также была скомпрометирована, если вы получили электронное письмо или уведомление о том, что ваш Apple ID использовался для входа на устройство, которое вы не распознаете или в которое не входили в последнее время (через службу поддержки Apple). Если вы обнаружите, что ваш Apple ID был скомпрометирован, вам нужно действовать быстро. В следующем разделе мы рассмотрим, что вы должны сделать, чтобы предотвратить дальнейший ущерб и защитить свою учетную запись.

Ваша учетная запись также была скомпрометирована, если вы получили электронное письмо или уведомление о том, что ваш Apple ID использовался для входа на устройство, которое вы не распознаете или в которое не входили в последнее время (через службу поддержки Apple). Если вы обнаружите, что ваш Apple ID был скомпрометирован, вам нужно действовать быстро. В следующем разделе мы рассмотрим, что вы должны сделать, чтобы предотвратить дальнейший ущерб и защитить свою учетную запись.

Что делать, если ваш Apple ID был взломан

Hadrian/Shutterstock

Если вы уверены, что ваш Apple ID был скомпрометирован, существует несколько шагов для восстановления взломанной учетной записи Apple ID (через службу поддержки Apple):

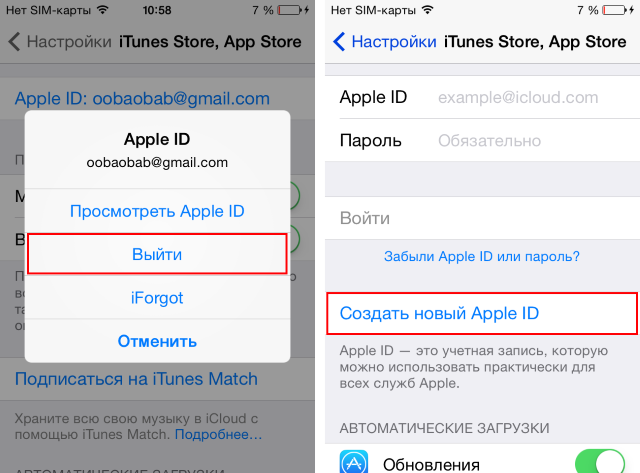

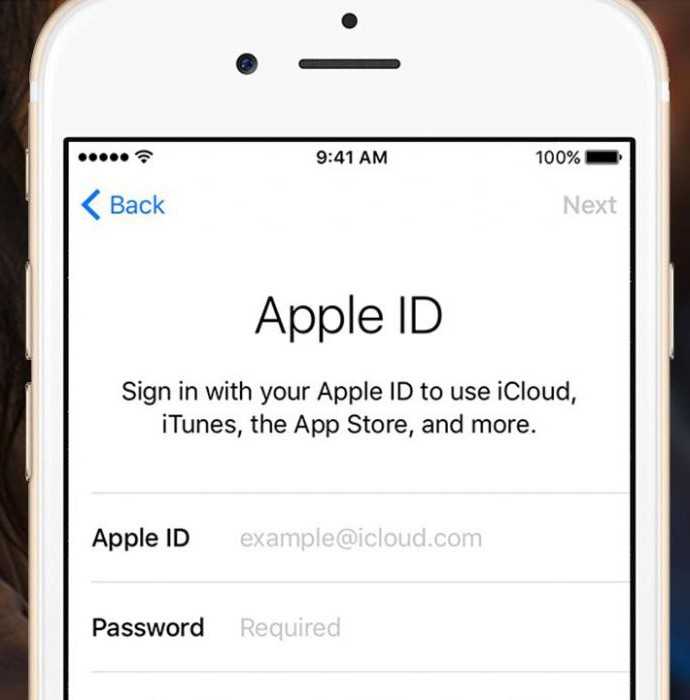

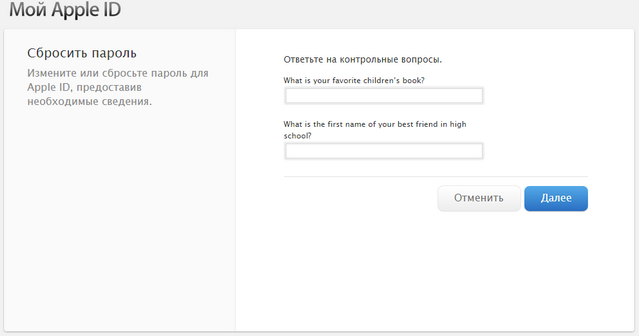

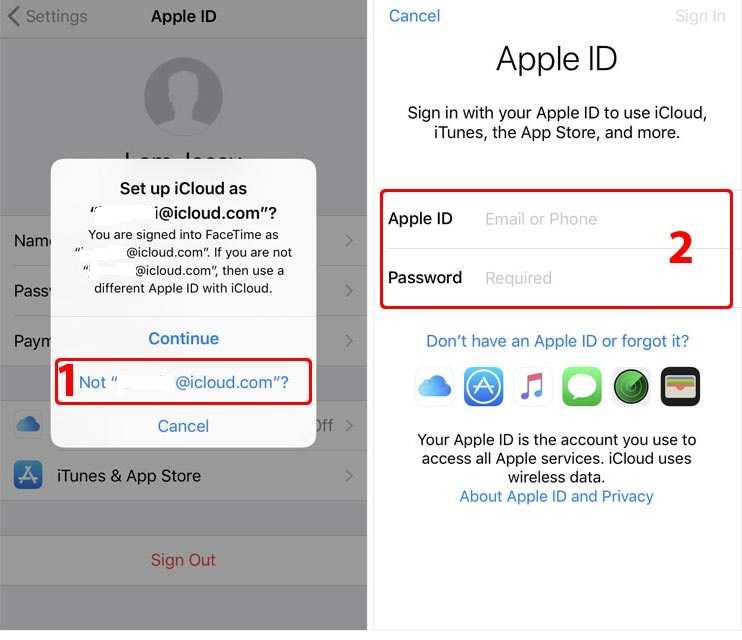

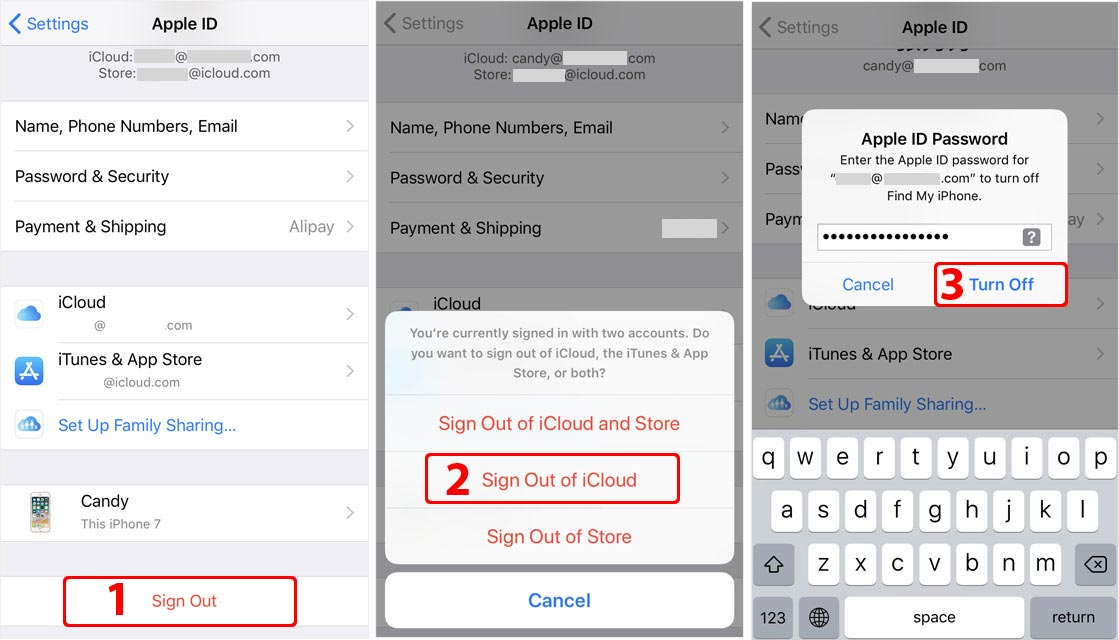

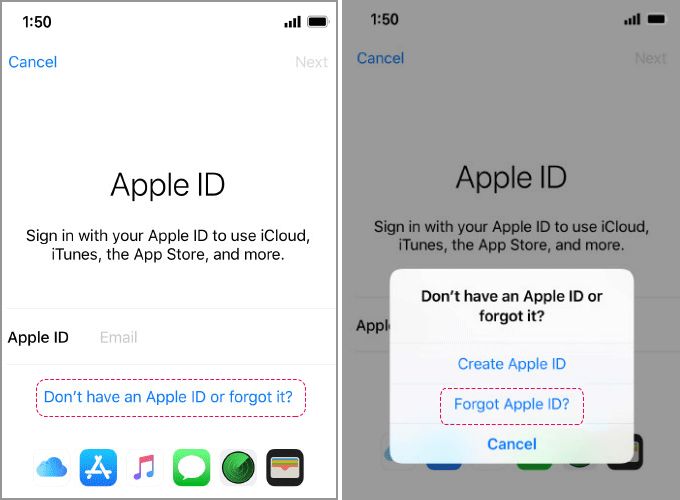

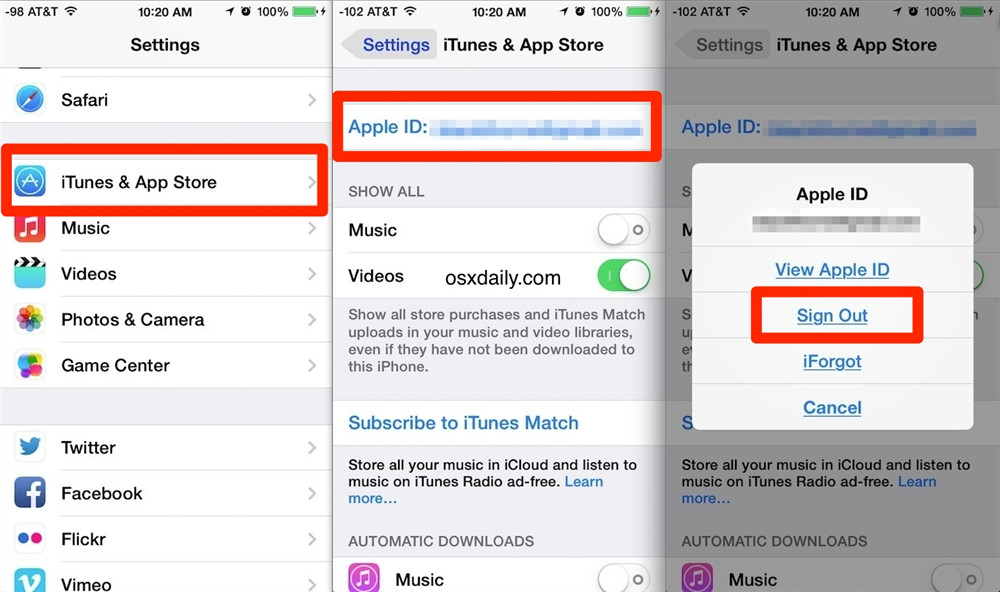

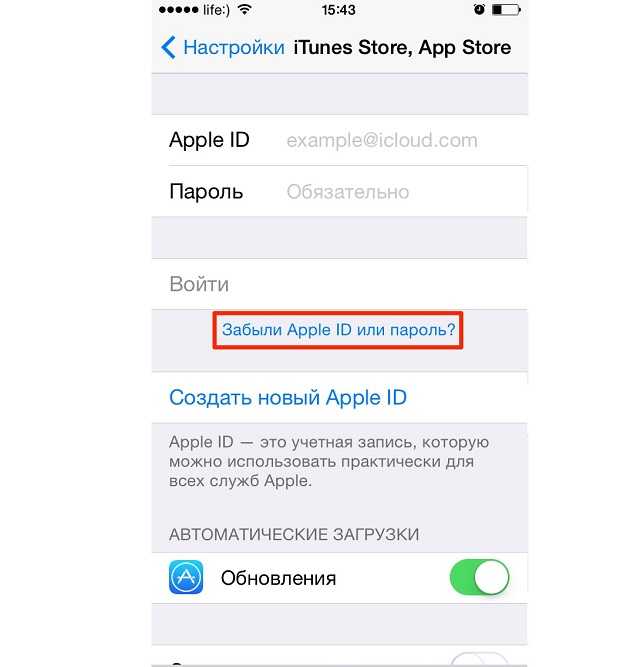

- Войдите на страницу своей учетной записи Apple ID (appleid. Apple.com). Если у вас возникли проблемы с этим или вы получили сообщение о том, что учетная запись заблокирована или отключена, попробуйте сбросить учетную запись со своего iPhone или любого другого устройства Apple, на котором вы ранее входили в систему.

Для этого перейдите в «Настройки», коснитесь своего имени, затем выберите «Пароль и безопасность» > «Изменить пароль» и следуйте инструкциям, чтобы сбросить пароль. Вы также можете войти в свою учетную запись Apple ID с нового устройства, выбрав «Забыли Apple ID или пароль?» когда он появляется во время установки.

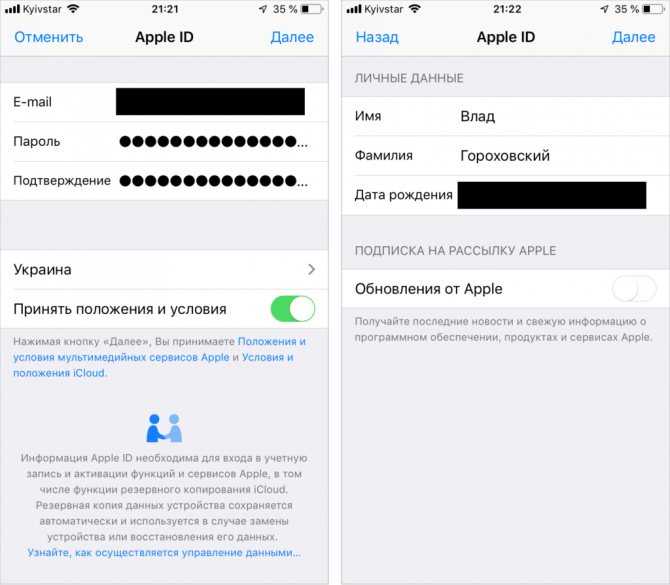

Для этого перейдите в «Настройки», коснитесь своего имени, затем выберите «Пароль и безопасность» > «Изменить пароль» и следуйте инструкциям, чтобы сбросить пароль. Вы также можете войти в свою учетную запись Apple ID с нового устройства, выбрав «Забыли Apple ID или пароль?» когда он появляется во время установки. - Затем измените свой пароль Apple ID и обязательно выберите надежный новый пароль. Если выбранный вами пароль не представляет собой комбинацию прописных и строчных букв, цифр, символов и длиной от 12 до 30 символов, он не очень надежный. Если у вас возникли проблемы с придумыванием такого пароля самостоятельно, подумайте о том, чтобы попробовать менеджер паролей.

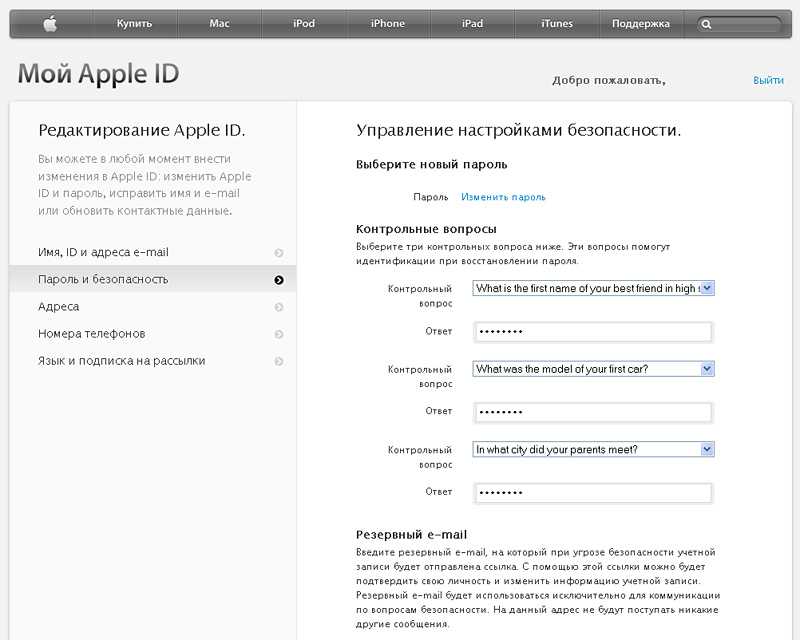

- Также вам следует просмотреть все свои личные данные. Просмотрите такую информацию, как ваше имя, основной адрес электронной почты Apple ID, резервные адреса электронной почты и номер телефона.

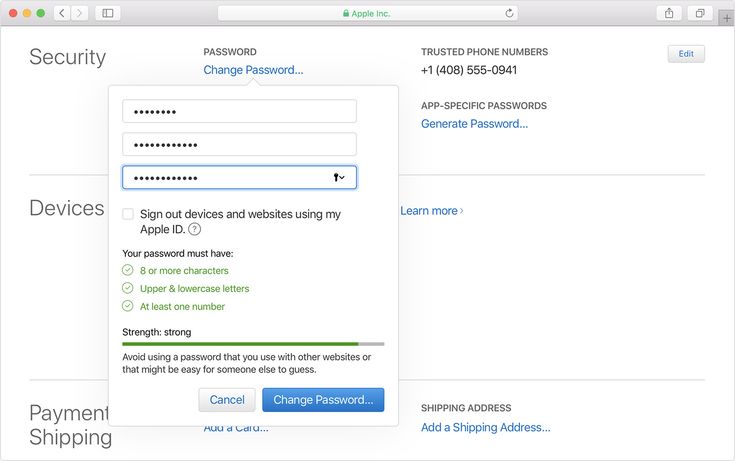

- Последней и, вероятно, самой важной мерой безопасности является настройка двухфакторной аутентификации (2FA) для вашего Apple ID.

Двухфакторная аутентификация добавляет дополнительный уровень безопасности, который предотвращает доступ к вашему аккаунту, даже если ваш пароль взломан. Вам нужно будет подтвердить дополнительные учетные данные для входа с помощью PIN-кода, который вы получите на свой телефон, или биометрического идентификатора. В iPhone есть встроенный инструмент аутентификации 2FA, поэтому вы можете повысить свою безопасность с его помощью или использовать стороннее приложение для двухфакторной аутентификации.

Двухфакторная аутентификация добавляет дополнительный уровень безопасности, который предотвращает доступ к вашему аккаунту, даже если ваш пароль взломан. Вам нужно будет подтвердить дополнительные учетные данные для входа с помощью PIN-кода, который вы получите на свой телефон, или биометрического идентификатора. В iPhone есть встроенный инструмент аутентификации 2FA, поэтому вы можете повысить свою безопасность с его помощью или использовать стороннее приложение для двухфакторной аутентификации.

Если ни одно из этих действий не помогло, вам может потребоваться связаться со службой поддержки Apple для получения помощи в восстановлении учетной записи. К сожалению, этот процесс может занять несколько дней.

Советы по обеспечению безопасности вашего Apple ID

Thapana_Studio/Shutterstock

Вот несколько общих советов по обеспечению безопасности вашего Apple ID и предотвращению взломов в будущем (через службу поддержки Apple):

Никому не сообщайте свой Apple ID, даже членам семьи.

Если вам нужно поделиться семейной подпиской, Apple позволяет вам присоединиться с помощью SMS-приглашения, поэтому вы можете предложить это хосту, если по этой причине вас когда-либо попросят ввести данные для входа в Apple ID.

Если вам нужно поделиться семейной подпиской, Apple позволяет вам присоединиться с помощью SMS-приглашения, поэтому вы можете предложить это хосту, если по этой причине вас когда-либо попросят ввести данные для входа в Apple ID.Всякий раз, когда вы посещаете страницу своей учетной записи ID в веб-браузере, проверьте значок блокировки в адресной строке, чтобы убедиться, что веб-сайт является подлинным и ваш сеанс защищен.

Если вы когда-либо будете входить в систему на общедоступном компьютере с помощью своего Apple ID, не забудьте выйти из системы по завершении сеанса, чтобы другие люди не могли получить доступ к вашей учетной записи. Кроме того, держитесь подальше от общедоступной сети Wi-Fi или, если вам необходимо ее использовать, используйте виртуальную частную сеть (VPN).

Остерегайтесь фишинга. Фишинг — это распространенная мошенническая тактика, которую хакеры используют, чтобы обманом заставить пользователей раскрыть свои личные данные.

В контексте Apple ID наиболее популярная тактика — сообщить пользователю, что его учетная запись iCloud заблокирована или скомпрометирована. Apple иногда предупреждает пользователей, когда их пароли могут быть взломаны, и эти злоумышленники отправляют аналогичное сообщение. Хакеры обычно включают в сообщение ссылку, которая перенаправит вас на вредоносный сайт, где они смогут украсть ваши данные. Чтобы сохранить вашу информацию в безопасности, не открывайте ссылки из SMS или электронной почты. Кроме того, возьмите за правило на секунду наводить курсор на любые ссылки, которые вы получаете в электронных письмах. Таким образом, вы увидите предварительный просмотр целевого веб-сайта и сможете оценить его подлинность, прежде чем открыть его.

В контексте Apple ID наиболее популярная тактика — сообщить пользователю, что его учетная запись iCloud заблокирована или скомпрометирована. Apple иногда предупреждает пользователей, когда их пароли могут быть взломаны, и эти злоумышленники отправляют аналогичное сообщение. Хакеры обычно включают в сообщение ссылку, которая перенаправит вас на вредоносный сайт, где они смогут украсть ваши данные. Чтобы сохранить вашу информацию в безопасности, не открывайте ссылки из SMS или электронной почты. Кроме того, возьмите за правило на секунду наводить курсор на любые ссылки, которые вы получаете в электронных письмах. Таким образом, вы увидите предварительный просмотр целевого веб-сайта и сможете оценить его подлинность, прежде чем открыть его.

Несмотря на то, что невозможно полностью избежать риска компрометации ваших сетевых учетных записей, выполнение этих шагов значительно снизит вероятность того, что кто-то другой получит вашу регистрационную информацию.

Защитите свои данные в Интернете

TierneyMJ/Shutterstock

Обеспечение безопасности себя и своих данных в Интернете должно быть главным приоритетом. Интернет — это удивительный ресурс, но, к сожалению, хакеры и другие злоумышленники также изобилуют онлайн. Мы мало что можем сделать, чтобы заставить хакеров бросить свой теневой бизнес, но вы определенно можете научиться защищать себя от любой онлайн-атаки. Однако есть и хорошие новости: Microsoft, Google и Apple работают над тем, чтобы навсегда отказаться от паролей, и это имеет большой потенциал для повышения безопасности пользователей в Интернете.

Интернет — это удивительный ресурс, но, к сожалению, хакеры и другие злоумышленники также изобилуют онлайн. Мы мало что можем сделать, чтобы заставить хакеров бросить свой теневой бизнес, но вы определенно можете научиться защищать себя от любой онлайн-атаки. Однако есть и хорошие новости: Microsoft, Google и Apple работают над тем, чтобы навсегда отказаться от паролей, и это имеет большой потенциал для повышения безопасности пользователей в Интернете.

Пока мы ждем этого решения, сделайте все возможное с помощью существующих инструментов безопасности. Если ваша безопасность когда-либо будет скомпрометирована, используйте приведенную выше информацию, чтобы вернуться в безопасное место. Советы по безопасности, которые мы упомянули выше, применимы ко всем другим учетным записям в Интернете, а не только к вашему Apple ID, поэтому рассмотрите возможность их применения в качестве общих мер безопасности в Интернете. Вы также должны научить своих детей, как оставаться в безопасности в Интернете.

рекомендуемые

Остерегайтесь взлома Apple ID — все, что вам нужно знать

Автор Susan Kennedy

Последнее обновление

Ваш Apple ID бесценен для доступа практически ко всему, прямо к вашим платежам, потоковой передаче, музыке и т. д. Взлом Apple ID для вашего iPhone может стать большой проблемой. Оказавшись внутри, хакер может получить доступ ко всей вашей информации, которую он может использовать, чтобы использовать вас.

В этом подробном руководстве я объясню все простыми словами. Я расскажу о том, как ваш идентификатор может быть взломан, и о проблемах, которые это вызовет.

Затем я расскажу, как определить, взломан ли ваш Apple ID, что можно с этим сделать, и, наконец, посмотрю, как защитить свои данные от хакеров.

Это очень реальная угроза в современном мире, так что не игнорируйте проблему.

Содержание

Как можно взломать ваш Apple ID?

Не хотелось бы вам об этом говорить, но вас, скорее всего, взломает кто-то из ваших близких. Кто-то, кто имеет доступ к вашему телефону или устройству и может получить данные вашей учетной записи Apple.

Кто-то, кто имеет доступ к вашему телефону или устройству и может получить данные вашей учетной записи Apple.

Существуют и другие способы взлома вашего идентификатора и пароля.

Через крупномасштабную утечку данных , о которой сообщалось здесь. Массовые взломы не нацелены на вас лично, но это не поможет, если вы попадете в заваруху.

Существуют онлайн-группы хакеров, которые используют дыры в безопасности, а затем продают доступ к этим учетным записям на рынках даркнета.

Фишинговые атаки (и вишинговые атаки), когда злоумышленник выдает себя за Apple и запрашивает ваши данные по электронной почте или через онлайн-формы. Что особенно тревожит фишинг, так это то, что он нацелен на пользователей всех их онлайн-аккаунтов, а не только на Apple.

Apple разжигает критику тех, кто, по их мнению, причастен к фишингу и взлому паролей. Они успешно предприняли судебные иски против тех, кто занимался получением идентификаторов и паролей iCloud.

Ваш ID может быть взломан с помощью другого принадлежащего вам устройства. Ваш идентификатор используется на всех ваших устройствах — iPhone, iPad или MAC. Если один из них будет взломан, потерян или украден — другие могут получить данные вашей учетной записи.

Позже я расскажу о том, что вы можете сделать, чтобы сохранить свое удостоверение личности в безопасности и в максимально возможной степени.

Каковы последствия взлома Apple ID?

Если ваш Apple ID взломан, хакер может:

- Получить доступ к вашей личной информации.

- Доступ к вашим контактам.

- Отправляйте и читайте свои электронные письма.

- Прочтите свои заметки.

- Просмотр фотографий, видео и т. д.

- Просмотр файлов, сохраненных на диске iCloud.

- Просмотр записей календаря и встреч.

- Восстановите резервную копию iCloud вашего телефона на любом другом устройстве.

- Отслеживайте свое местоположение и получайте доступ к своему местоположению в режиме реального времени, если на вашем iPhone включена функция «Найти».

- Если ваша кредитная карта привязана к вашей учетной записи, хакер может совершать покупки в iTunes Store, App Store или Apple Books.

- Все ваши личные данные, хранящиеся на вашем iPhone, могут быть удалены удаленно, включая ваши контакты, сообщения, фотографии, видео и т. д., и вы не сможете восстановить информацию без резервной копии.

- Хакеры могут использовать ваш Apple ID и шантажировать вас.

Если кто-то завладеет учетными данными вашей учетной записи и вы используете резервные копии iCloud, у вас могут быть серьезные проблемы. Используя iCloud Hacking, они смогут следить за всем, что вы делаете на своем iPhone, и даже отслеживать ваше местоположение.

Как узнать, был ли взломан ваш идентификатор

Вот некоторые признаки того, что ваш Apple ID был скомпрометирован: личные данные недавно. Если вы не сделали ничего из этого, возможно, ваш Apple ID был взломан.

Если произойдет что-либо из вышеперечисленного, есть повод для беспокойства. Вы должны действовать быстро, прежде чем будет нанесен какой-либо вред, например, ваша информация, фотографии и т. д. будут удалены или ваша информация или деньги будут украдены.

Что делать, если мой Apple ID взломан?

Если ваш Apple ID был взломан, вот несколько шагов, которые вы можете предпринять, чтобы защитить всю свою ценную информацию и предотвратить какой-либо серьезный ущерб.

Сброс пароля Apple ID

Сначала войдите на страницу своей учетной записи Apple ID. Если это не сработает, попробуйте сбросить или разблокировать учетную запись.

Если вы считаете, что ваша учетная запись была взломана, то первое, что нужно сделать, это сбросить пароль Apple ID на более надежный, а затем проверить свою личную информацию. Убедитесь, что новый пароль, который вы установили:

Убедитесь, что новый пароль, который вы установили:

- Содержит не менее 8 символов

- Используйте не менее 1 цифры

- Используйте как строчные, так и прописные буквы

Не используйте один и тот же пароль для нескольких учетных записей на разных сайтах, так как это самый простой способ для хакеров взломать ваш пароль.

Они взламывают довольно небезопасный веб-сайт и крадут пароль, который они используют для доступа к другим веб-сайтам, таким как Apple.

Если вам не удается сбросить пароль Apple ID, немедленно обратитесь в службу поддержки Apple. После сброса пароля и защиты вашей учетной записи вам необходимо проверить свои личные данные, и если вы обнаружите какие-либо несоответствия, вы должны сообщить об этом в Apple.

Просмотрите свою учетную запись

Просмотрите всю свою личную информацию, чтобы убедиться, что ничего не было изменено, и обновите свою учетную запись, включая все данные, такие как:

- Полное имя

- Номера телефонов

- Основной и альтернативный идентификаторы электронной почты

- Устройства связана с вашим Apple ID

Сообщите об этом

После того, как вы просмотрели и обновили свою личную информацию, сообщите о проблеме через службу поддержки Apple. Если вы получили какое-либо уведомление о покупке товара/услуги или заметили какие-либо подозрительные транзакции, которых вы не совершали, обратитесь в свой банк и запросите перевыпуск вашей кредитной карты.

Если вы получили какое-либо уведомление о покупке товара/услуги или заметили какие-либо подозрительные транзакции, которых вы не совершали, обратитесь в свой банк и запросите перевыпуск вашей кредитной карты.

Проверьте, были ли какие -либо покупки в магазине iTunes на вашем:

Ноутбук или настольный компьютер

- Нажмите на iTunes

- Перейдите в магазин iTunes

- Проверка «Приобретенная»

Мобильная устройства

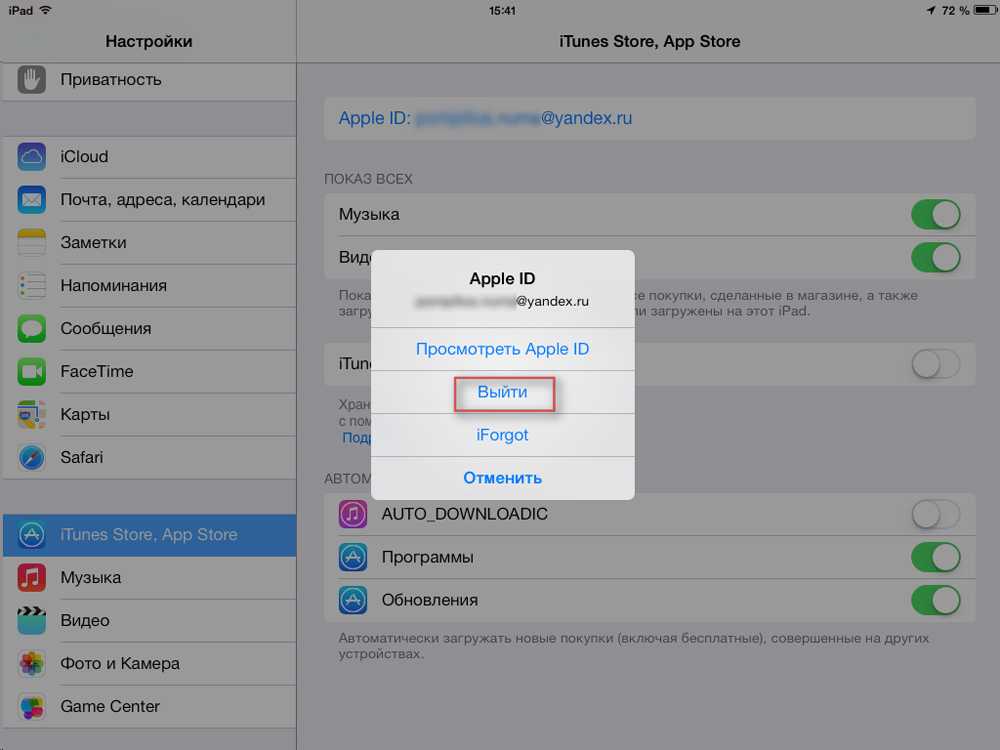

Защитите свою учетную запись Apple

Лучший способ защитить свою учетную запись Apple — включить двухэтапную проверку, чтобы процесс входа более безопасный. Вы можете сделать это:

- Вход в «Настройки».

- Нажмите «Ваше имя».

- Нажмите «Пароль и безопасность».

- Выберите «Включить двухфакторную аутентификацию».

- При появлении запроса введите свой номер телефона вместе с кодом.

Это гарантирует, что у вас будет дополнительный уровень проверки безопасности, чтобы сохранить ваш Apple ID в безопасности в будущем.

Это гарантирует, что у вас будет дополнительный уровень проверки безопасности, чтобы сохранить ваш Apple ID в безопасности в будущем.

- Проверьте контрольные вопросы и, если вы считаете, что они могут быть скомпрометированы или их слишком легко угадать, измените их.

- Проверьте свои учетные записи электронной почты, чтобы убедиться, что они не были взломаны.

Советы по обеспечению безопасности вашего Apple ID

Поскольку вы используете свой Apple ID для доступа к большинству продуктов/услуг Apple, вы должны убедиться, что Apple ID является чрезвычайно безопасным, чтобы предотвратить взлом. И несколько советов по обеспечению безопасности вашего Apple ID:

- Убедитесь, что вы создали свой собственный Apple ID и не просите кого-то другого создать его от вашего имени.

- Не используйте идентификатор Apple ID, в который уже был выполнен вход при получении устройства Apple.

- Ваш Apple ID является личным, и вы должны поделиться им со своей семьей и друзьями.

Используйте Семейный доступ, если вы хотите поделиться покупками, фотографиями, напоминаниями и т. д. с другими.

Используйте Семейный доступ, если вы хотите поделиться покупками, фотографиями, напоминаниями и т. д. с другими. - Старайтесь никому не сообщать свой пароль, например, избегайте того, чтобы кто-то другой выбрал ваш пароль вместо вас, или не сообщайте ваш пароль кому-либо.

- Убедитесь, что выбранный вами пароль очень надежный и не может быть легко скомпрометирован.

- Всегда используйте двухфакторную аутентификацию, чтобы защитить свою учетную запись Apple.

- Убедитесь, что никому не раскрываете секретные вопросы и ответы, а также убедитесь, что их нельзя легко угадать.

- Всегда контролируйте номер телефона и идентификатор электронной почты, связанные с вашим Apple ID.

- Если вы делитесь своими устройствами с другим человеком, убедитесь, что ваше устройство защищено паролем, и убедитесь, что вы используете надежный пароль, который трудно угадать.

The Final Word

Ваш Apple ID чрезвычайно важен, и если он был взломан, то он может стать кошмаром, что сделает вас очень уязвимым. Это может быть способом для других получить полный доступ ко всем вашим учетным записям Apple и данным вашего iPhone / iPad.

Это может быть способом для других получить полный доступ ко всем вашим учетным записям Apple и данным вашего iPhone / iPad.

У меня есть отличное руководство о том, как проверить, не взломан ли ваш iPhone, в котором содержится дополнительная информация по этому вопросу. У меня также есть руководство о том, как удалить хакеров с вашего телефона — обязательно прочитайте некоторые из моих руководств по безопасности.

Мы надеемся, что наша статья предоставит вам всю необходимую информацию, которая поможет вам предпринять шаги и защитить свой Apple ID и вашу личную информацию.

Автор — Сьюзен Кеннеди

Привет! Я Сьюзен Кеннеди, обычная мама, которая уже много лет использует шпионские приложения. Мне надоели спам-обзоры и плохая информация, поэтому я запустил этот сайт. Я также учу, как улучшить вашу онлайн-безопасность и остановить нежелательные шпионские приложения. Достоверная информация от реального человека!

Как восстановить и защитить взломанную учетную запись Apple [быстро и просто]

Подумайте обо всей информации, которую вы храните и которой делитесь в Интернете. Теперь представьте, что электронная почта , Amazon или учетная запись Apple взломаны, и вся эта информация находится в чужих руках. Возможно, это уже произошло с вами, потому что это происходит с людьми каждый день во всем мире.

Теперь представьте, что электронная почта , Amazon или учетная запись Apple взломаны, и вся эта информация находится в чужих руках. Возможно, это уже произошло с вами, потому что это происходит с людьми каждый день во всем мире.

Разочаровывает то, что кто-то выдает себя за вас, и страшно думать, что они используют вашу кредитную карту или вашу информацию для открытия других счетов на ваше имя. Возможно, вам придется обратиться в компанию за помощью в восстановлении вашей взломанной учетной записи , что может занять много времени, пока вы ждете ответа.

Есть более простой способ. DoNotPay can help you recover your hacked Apple account along with other hacked accounts , like Snapchat , Instagram , your bank , PlayStation , Hotmail , Steam и другие.

Как узнать, взломана ли ваша учетная запись iCloud

Несколько признаков указывают на то, что ваша учетная запись была взломана. К ним относятся:

- Вы получили уведомление о том, что ваш Apple ID был использован для входа на новом устройстве

- Вы получаете подтверждение того, что ваш пароль был успешно изменен, но вы его не меняли

- С вас взимается плата за покупки, которые вы не совершали

- Данные вашей учетной записи были изменены

- Ваш пароль не работает

Что делать дальше, если ваша учетная запись Apple взломана

Первый шаг — сменить пароль Apple ID:

- Перейти к настройкам

- Выберите свое имя, затем «Пароль и безопасность»

- Выберите «Изменить пароль»

- Введите текущий пароль, затем новый пароль

- Нажмите «Изменить»

- Войдите под своим новым паролем

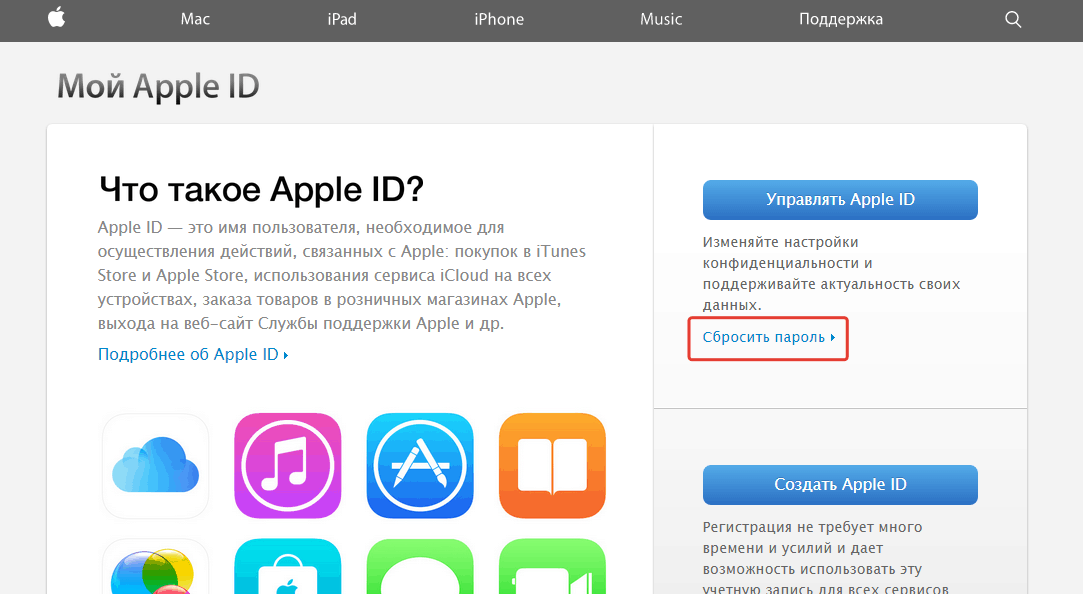

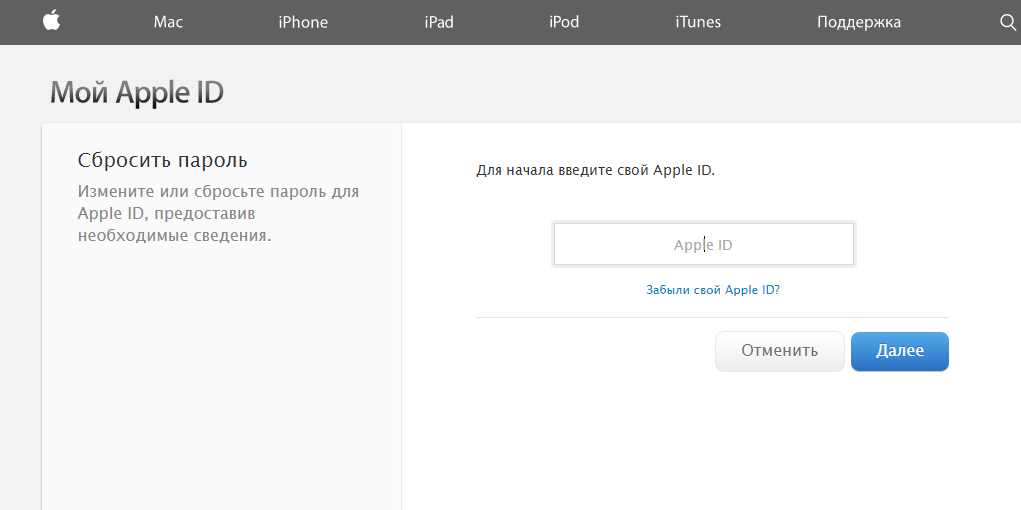

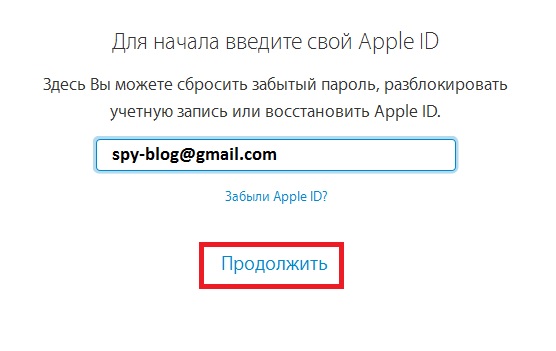

Если это не сработает, потому что кто-то уже изменил ваш пароль, вам нужно использовать другой подход:

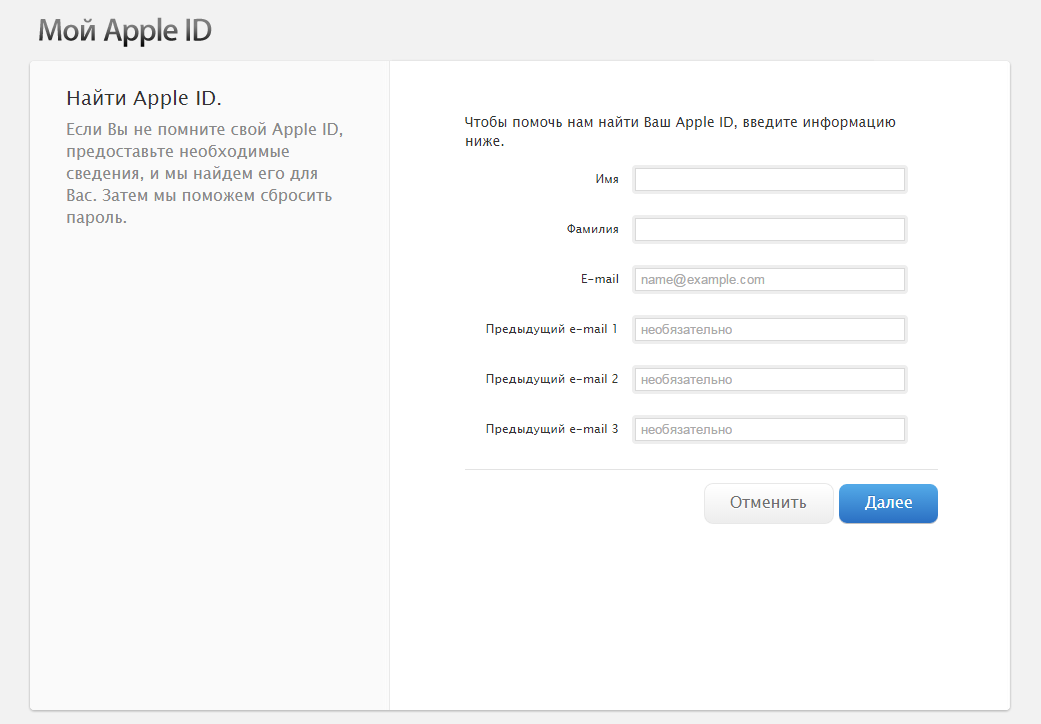

- Перейти на страницу iForgot

- Введите свой Apple ID

- Выберите опцию «Сбросить пароль», затем «Продолжить».

- Вы можете ответить на контрольные вопросы, получить электронное письмо или ввести ключ восстановления

- Следуйте инструкциям на экране

.

Если это не работает, или если это занимает слишком много времени, вы можете использовать Восстановление аккаунта в крайнем случае. Идет несколько дней ожидания, пока они работают над подтверждением вашего права собственности на аккаунт.

- Запустить восстановление аккаунта на странице iForgot

- Избегайте использования любого устройства, на котором вы вошли в систему с помощью своего Apple ID, чтобы избежать задержек в процессе восстановления учетной записи, включая устройство, которое вы использовали для запуска процесса восстановления учетной записи

- По истечении периода ожидания вы получите текстовое сообщение или автоматический звонок от Apple с инструкциями

- Следуйте инструкциям, чтобы получить доступ к вашему Apple ID

К тому времени, когда вы все испробуете и войдете в период ожидания восстановления учетной записи, могут пройти дни или недели, прежде чем вы снова получите доступ к своей взломанной учетной записи Apple. За это время ваши хакеры могут делать с вашей учетной записью и информацией внутри все, что захотят.

За это время ваши хакеры могут делать с вашей учетной записью и информацией внутри все, что захотят.

Вместо того, чтобы изо всех сил пытаться понять, что делать дальше, или ждать решения несколько дней, DoNotPay может оказать давление на компанию, чтобы помочь вам быстро и легко вернуться в свою учетную запись.

Восстановите доступ к своей взломанной учетной записи Apple с помощью DoNotPay

Самостоятельная попытка восстановить доступ к учетной записи Apple может занять много времени и вызвать разочарование. Нет причин ждать несколько дней, пока хакер воспользуется вашей учетной записью и ее информацией. Вместо этого DoNotPay предлагает оптимизированное решение для ускорения процесса. Если вы хотите восстановить свою учетную запись iTunes, но не знаете, с чего начать, DoNotPay поможет вам в 4 простых шага:

- Откройте продукт Recover Hacked Account на DoNotPay и сообщите нам название компании или платформы вашей взломанной учетной записи.

- Введите информацию, связанную с вашей учетной записью, например ваше имя пользователя.

- Сообщите нам, заплатили ли вы за учетную запись и хотели бы вернуть деньги.

- И все! Мы отправим письмо с требованием от вашего имени с двухнедельным сроком, чтобы представители компании помогли вам восстановить вашу учетную запись.

Восстановление учетной записи DoNotPay работает одинаково для всех типов взломанных учетных записей, даже для вашего Банковского счета :

Зачем использовать DoNotPay, когда ваш аккаунт iPhone взломан

Вероятно, вы используете свою учетную запись Apple каждый день. Отсутствие доступа к нему нарушает ваш комфорт и удобство, и знание того, что хакер использует его, может быть невероятно напряженным, поскольку вы пытаетесь заблокировать несанкционированные платежи, аннулировать кредитные карты и сообщить своим друзьям, чтобы они не доверяли сообщениям, исходящим от вашей учетной записи, до тех пор, пока дальнейшего уведомления. DoNotPay избавляет от хлопот и экономит время, отправляя письмо-требование от вашего имени, которое оказывает юридическое давление на компанию, чтобы помочь вам быстро вернуться в свою учетную запись.

DoNotPay избавляет от хлопот и экономит время, отправляя письмо-требование от вашего имени, которое оказывает юридическое давление на компанию, чтобы помочь вам быстро вернуться в свою учетную запись.

Это быстро, просто и эффективно, и оно работает для любого типа учетной записи, которую вы заблокировали, но это еще не все. DoNotPay предлагает такую же эффективную услугу для широкого спектра приложений.

Что еще может сделать DoNotPay?

Мы оптимизируем юридические и финансовые проблемы, чтобы вы могли справляться со своими обязанностями с меньшим стрессом и предпринимать правильные шаги для успешного решения. Это только начало того, что мы можем сделать:

- Получить защиту авторских прав

- Отмена подписок и услуг

- Подавать жалобы на компании

- Получите бесплатные пробные версии без взимания платы

- Подать в суд на кого-либо в суде мелких тяжб

- Обращение забаненных аккаунтов

- Сбросить пароли

- И более

Узнайте, как DoNotPay может помочь вам справиться с наиболее распространенными юридическими и финансовыми проблемами, и начните работу уже сегодня.

Впрочем, код не потребуется, если Mac уже является доверенным (привязанным к Apple ID, который вы собираетесь использовать).

Впрочем, код не потребуется, если Mac уже является доверенным (привязанным к Apple ID, который вы собираетесь использовать).

Люди, полагающиеся на 2FA, уязвимы. Само по себе это является крупной уязвимостью.

Люди, полагающиеся на 2FA, уязвимы. Само по себе это является крупной уязвимостью.

Для этого перейдите в «Настройки», коснитесь своего имени, затем выберите «Пароль и безопасность» > «Изменить пароль» и следуйте инструкциям, чтобы сбросить пароль. Вы также можете войти в свою учетную запись Apple ID с нового устройства, выбрав «Забыли Apple ID или пароль?» когда он появляется во время установки.

Для этого перейдите в «Настройки», коснитесь своего имени, затем выберите «Пароль и безопасность» > «Изменить пароль» и следуйте инструкциям, чтобы сбросить пароль. Вы также можете войти в свою учетную запись Apple ID с нового устройства, выбрав «Забыли Apple ID или пароль?» когда он появляется во время установки. Двухфакторная аутентификация добавляет дополнительный уровень безопасности, который предотвращает доступ к вашему аккаунту, даже если ваш пароль взломан. Вам нужно будет подтвердить дополнительные учетные данные для входа с помощью PIN-кода, который вы получите на свой телефон, или биометрического идентификатора. В iPhone есть встроенный инструмент аутентификации 2FA, поэтому вы можете повысить свою безопасность с его помощью или использовать стороннее приложение для двухфакторной аутентификации.

Двухфакторная аутентификация добавляет дополнительный уровень безопасности, который предотвращает доступ к вашему аккаунту, даже если ваш пароль взломан. Вам нужно будет подтвердить дополнительные учетные данные для входа с помощью PIN-кода, который вы получите на свой телефон, или биометрического идентификатора. В iPhone есть встроенный инструмент аутентификации 2FA, поэтому вы можете повысить свою безопасность с его помощью или использовать стороннее приложение для двухфакторной аутентификации. Если вам нужно поделиться семейной подпиской, Apple позволяет вам присоединиться с помощью SMS-приглашения, поэтому вы можете предложить это хосту, если по этой причине вас когда-либо попросят ввести данные для входа в Apple ID.

Если вам нужно поделиться семейной подпиской, Apple позволяет вам присоединиться с помощью SMS-приглашения, поэтому вы можете предложить это хосту, если по этой причине вас когда-либо попросят ввести данные для входа в Apple ID. В контексте Apple ID наиболее популярная тактика — сообщить пользователю, что его учетная запись iCloud заблокирована или скомпрометирована. Apple иногда предупреждает пользователей, когда их пароли могут быть взломаны, и эти злоумышленники отправляют аналогичное сообщение. Хакеры обычно включают в сообщение ссылку, которая перенаправит вас на вредоносный сайт, где они смогут украсть ваши данные. Чтобы сохранить вашу информацию в безопасности, не открывайте ссылки из SMS или электронной почты. Кроме того, возьмите за правило на секунду наводить курсор на любые ссылки, которые вы получаете в электронных письмах. Таким образом, вы увидите предварительный просмотр целевого веб-сайта и сможете оценить его подлинность, прежде чем открыть его.

В контексте Apple ID наиболее популярная тактика — сообщить пользователю, что его учетная запись iCloud заблокирована или скомпрометирована. Apple иногда предупреждает пользователей, когда их пароли могут быть взломаны, и эти злоумышленники отправляют аналогичное сообщение. Хакеры обычно включают в сообщение ссылку, которая перенаправит вас на вредоносный сайт, где они смогут украсть ваши данные. Чтобы сохранить вашу информацию в безопасности, не открывайте ссылки из SMS или электронной почты. Кроме того, возьмите за правило на секунду наводить курсор на любые ссылки, которые вы получаете в электронных письмах. Таким образом, вы увидите предварительный просмотр целевого веб-сайта и сможете оценить его подлинность, прежде чем открыть его.

Это гарантирует, что у вас будет дополнительный уровень проверки безопасности, чтобы сохранить ваш Apple ID в безопасности в будущем.

Это гарантирует, что у вас будет дополнительный уровень проверки безопасности, чтобы сохранить ваш Apple ID в безопасности в будущем. Используйте Семейный доступ, если вы хотите поделиться покупками, фотографиями, напоминаниями и т. д. с другими.

Используйте Семейный доступ, если вы хотите поделиться покупками, фотографиями, напоминаниями и т. д. с другими.