Содержание

Эксперты предупредили о возможности взлома iPhone Apple с помощью шпионского ПО

В отчете упоминается о том, что заказчики, использующие программное обеспечение NSO Group, смогли успешно взломать iPhone для слежки за пользовательскими данными с помощью методов, неизвестных Apple. Кроме того, даже поддержание iPhone в актуальном состоянии не может остановить злоумышленника, использующего дорогостоящее и скрытное шпионское программное обеспечение, уточняет издание The Hill. Характер атак также предполагает, что изменение поведения пользователя, например, отказ от нажатия на неизвестные или фишинговые ссылки в сообщениях, может не защитить от программного обеспечения NSO. В предыдущих версиях Pegasus пользователь должен был щелкнуть вредоносную ссылку в сообщении, чтобы злоумышленник взломал телефон.

NSO Group — израильская фирма, которая заявляет, что продает свое ПО «проверенным и надежным» государственным учреждениям и правоохранительным органам для предотвращения терроризма. Эксперты обнаружили доказательства взлома iPhone 12, новейшей модели iPhone, работающей под управлением iOS 14.6, которая до понедельника была самой последней версией программного обеспечения. Apple обновила свое программное обеспечение до iOS 14.7 в понедельник, но еще не опубликовала детали безопасности, которые могли бы указать, исправлены ли эксплойты, обнаруженные специалистами AI.

Эксперты обнаружили доказательства взлома iPhone 12, новейшей модели iPhone, работающей под управлением iOS 14.6, которая до понедельника была самой последней версией программного обеспечения. Apple обновила свое программное обеспечение до iOS 14.7 в понедельник, но еще не опубликовала детали безопасности, которые могли бы указать, исправлены ли эксплойты, обнаруженные специалистами AI.

Ранее сообщалось, что политики ряда стран, редакторы и репортеры крупнейших мировых газет стали объектами «прослушки» с использованием программного обеспечения, созданного частной израильской компанией NSO и поставляемой по заказу ряда, преимущественно арабских и азиатских, государств. Всего в «списке на прослушку» фигурируют имена 180 руководителей и сотрудников СМИ со всего мира, включая Wall Street Journal, CNN, New York Times, Al Jazeera, France 24, Mediapart, El País, Associated Press, Le Monde, Bloomberg, Agence France-Presse, Economist, Reuters и другие. В целом, отмечает международный консорциум журналистов, проводивший расследование по факту утечки, приблизительно 50 тысяч абонентов в мире могли стать мишенью для шпионского программного обеспечения, созданного NSO Group. Было обнаружено доказательство того, что устройства Android также были мишенью для программного обеспечения NSO Group, но эксперты пока не смогли исследовать эти устройства так же, как iPhone.

Было обнаружено доказательство того, что устройства Android также были мишенью для программного обеспечения NSO Group, но эксперты пока не смогли исследовать эти устройства так же, как iPhone.

В заявлении американского техногиганта говорится о том, что «Apple безоговорочно осуждает кибератаки против журналистов, правозащитников и других людей, стремящихся сделать мир лучше». «Более десяти лет Apple возглавляет отрасль в области инноваций в области безопасности, и в результате исследователи в области безопасности согласны с тем, что iPhone является самым безопасным и защищенным потребительским мобильным устройством на рынке», — сказал в своем заявлении глава отдела разработки и архитектуры безопасности Apple Иван Кристич.

Эксперты по безопасности говорят, что самый эффективный способ остановить вредоносное ПО — это устанавливать на устройства последние версии программного обеспечения, но для этого необходимо, чтобы производитель устройства знал об ошибках, которые используют злоумышленники. В компании заверили, что после того как Apple исправит эксплойт, пользователи могут защитить себя, обновив операционную систему до последней версии.

В компании заверили, что после того как Apple исправит эксплойт, пользователи могут защитить себя, обновив операционную систему до последней версии.

Apple сделала безопасность и конфиденциальность одной из своих ключевых маркетинговых стратегий, утверждая, что ее контроль над операционной системой и оборудованием, на котором она работает, позволяет Apple обеспечивать более высокий уровень безопасности и конфиденциальности, чем устройства конкурентов. Компания заявила, что штат ее группы безопасности сейчас в четыре раза больше, чем пять лет назад, и сотрудники работают над повышением безопасности устройств, как только они обнаруживают новые угрозы. Apple публикует исправления безопасности для каждого обновления программного обеспечения на своем веб-сайте, каталогизируя их со стандартными номерами CVE и отмечая исследователей безопасности, которые их находят.

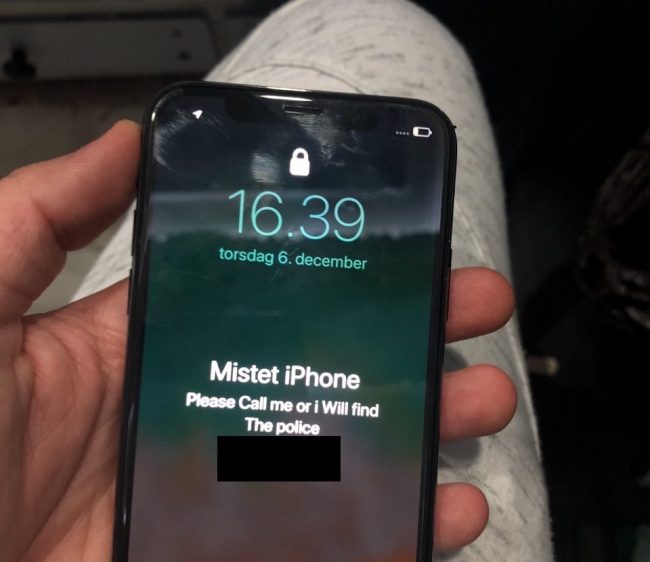

В отчете экспертов говорится, что программное обеспечение NSO Group не остается на iPhone после перезагрузки, что затрудняет подтверждение заражения устройства. Это также предполагает, что пользователи, которые беспокоятся о том, что их атакуют, могут регулярно перезагружать свои устройства.

Это также предполагает, что пользователи, которые беспокоятся о том, что их атакуют, могут регулярно перезагружать свои устройства.

Некоторые американские телефонные номера были в списке, но неясно, были ли они взломаны, сообщает Washington Post. Представитель NSO Group сказал, что компания расследует все жалобы о неправомерном использовании.

Другие технологические компании считают бизнес NSO Group неприемлемым и угрозой безопасности своих пользователей. В прошлом году WhatsApp, дочерняя компания Facebook, подала в суд на NSO Group за предполагаемый взлом WhatsApp. В декабрьском судебном заседании, поданном в рамках этого дела, третьи стороны, включая Microsoft, Google, Cisco и другие, заявили, что NSO Group нарушила законы США и не заслуживает иммунитета, поскольку продает свои товары госструктурам из других стран.

Можно ли взломать айфон? — Pagb

Можно ли взломать iPhone? Разбивка распространенных хаков и лучших практик компьютерная гигиена. Чтобы избежать взлома, держитесь подальше от подозрительных ссылок и спам сообщения.

Ваш iPhone можно взломать разными способами, хотя iPhone безопаснее Android. Эксперты говорят, что лучший способ обезопасить себя от взломов — это следить за странными ссылками или вредоносными приложениями и предоставлять информацию только при необходимости.

Плохое время автономной работы и низкая производительность могут быть индикаторами взлома iPhone. Возможно, вам придется сбросить iPhone до заводских настроек или получить замену, если он был серьезно взломан.

Взлом iPhone не очень распространен, но он все же может случиться, если вы не будете осторожны. Начиная с вредоносных программ и мошеннических приложений, загружаемых из App Store, до целевых атак на конкретное устройство, ваша информация может быть украдена множеством способов.

Программы для Windows, мобильные приложения, игры — ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале — Подписывайтесь:)

Здесь мы разберем распространенные типы взломов, как узнать, были ли вы взломаны, и что с ними делать.

Как можно взломать айфон

Взлом происходит, когда кто-то другой получает доступ к личной информации на вашем устройстве или контролирует ее без вашего согласия. Это широкий термин, который находится на градиенте от плохого к очень серьезному. Некоторые хакеры хотят быстро заработать на продаже рекламы. Другие хотят причинить вам боль. Эксперты утверждают, что существует несколько основных типов взлома iPhone.

Взломать iPhone с помощью подозрительных веб-сайтов или ссылок

Как и на компьютере, вы можете взломать iPhone, щелкнув подозрительный веб-сайт или ссылку. Если веб-сайт кажется «неактивным», проверьте логотипы, правописание или URL-адрес.

Старайтесь избегать подключения к общедоступной сети Wi-Fi без пароля, который открывает возможность для хакера получить доступ к незашифрованному трафику на вашем устройстве или перенаправить вас на мошеннический сайт для доступа к вашим учетным данным.

Сообщения с номеров, которые вы не знаете, также вызывают подозрение. К счастью, современные смартфоны умеют сопротивляться вредоносное ПО вымогатель.

К счастью, современные смартфоны умеют сопротивляться вредоносное ПО вымогатель.

Подозрительные приложения в App Store

Устройства Apple имеют гораздо более закрытую и контролируемую цифровую экосистему, чем устройства Android. У компании есть процедура проверки приложений в своем магазине, но она небезопасна.

Нин Чжан, возглавляющий Лабораторию компьютерной безопасности и конфиденциальности Вашингтонского университета в Сент-Луисе, сказал, что ему следует остерегаться приложений, которым требуется больше информации, чем им необходимо для работы.

Например, если вы загрузили приложение для обоев или фонарик, и он запрашивает ваше местоположение или список контактов, камеру или микрофон, это красный флаг. Возможно, разработчики обманом заставляют вас запрашивать эту информацию, чтобы ее можно было продать.

«Я бы отнесся к этому немного скептически и подумал, действительно ли мне нужно это приложение для обоев», — сказал он. «Бдительность даже с официальными приложениями полезна. Если мы сможем это сделать, я думаю, что для обычного человека вы должны быть в большей безопасности ».

Если мы сможем это сделать, я думаю, что для обычного человека вы должны быть в большей безопасности ».

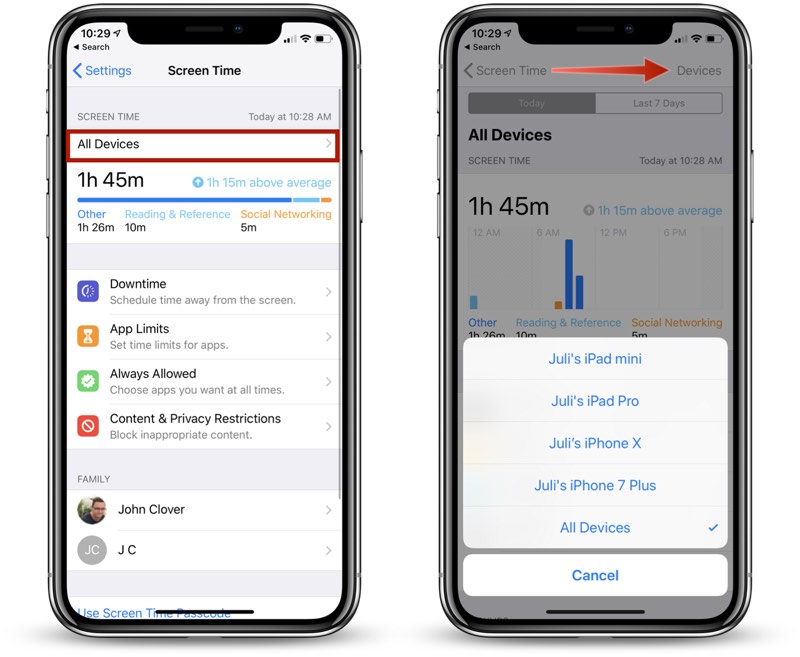

Ваши друзья, родственники или коллеги

Ваши друзья, родственники или коллеги могут взять ваш телефон и скачать нас шпионское ПО (o сталкерское ПО) когда ты на них не смотришь. Это вредоносное программное обеспечение можно использовать для отслеживания вашего местоположения или для предоставления доступа к личной информации, такой как текстовые сообщения, история звонков и электронная почта.

Все, что им нужно, — это ваш пароль и физический доступ к вашему телефону. Эксперты, с которыми мы говорили, сказали, что это, к сожалению, обычное дело. Такое жестокое обращение может нанести психологическую травму и разрушить чью-то личную и общественную жизнь. Если вы заметили приложения, которые, как вы не помните, загружались, это может быть признаком того, что кто-то пытается взломать ваш iPhone, хотя во многих случаях приложение-шпион не отображается на главном экране.

К сожалению, решить эту проблему непросто. Жертвы могут поставить под угрозу свою безопасность, удалив приложения или проверив вредоносное ПО, если и когда злоумышленники заметят эти действия.

Взломайте свой iPhone с помощью целевых атак

По словам Мэтью Грина, доцента Института интернет-безопасности Джонса Хопкинса, средний человек, скорее всего, не будет обнаружен и удален хакерами, потому что такая практика очень дорога, а взлом новых телефонов иногда обходится в миллионы. Наибольшему риску от взлома подвергаются журналисты и активисты.

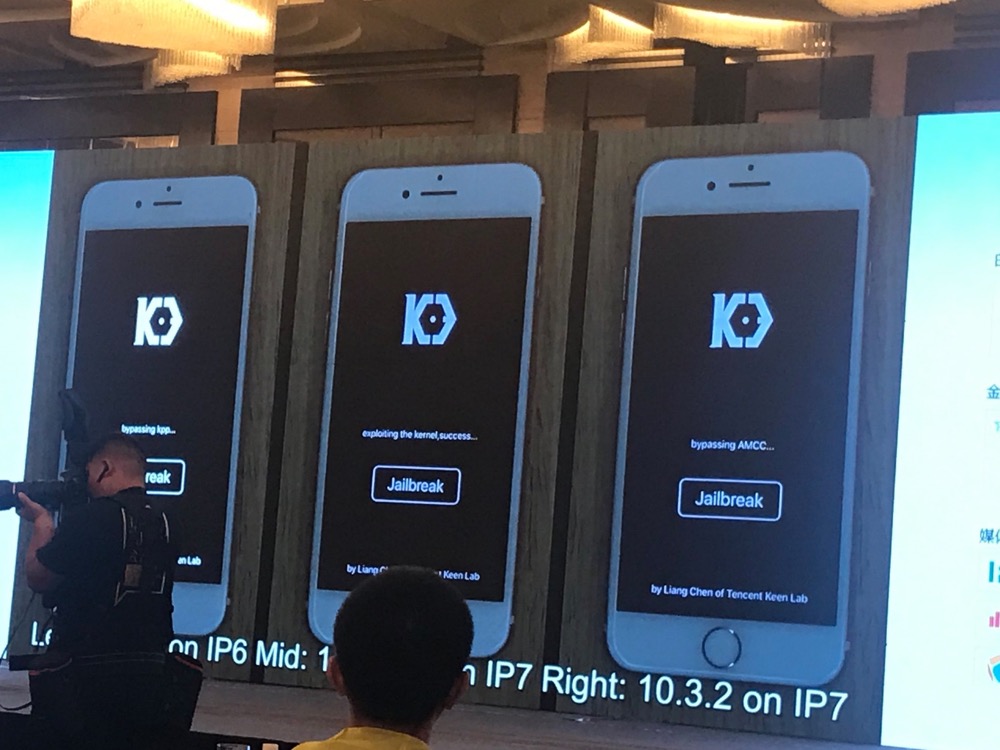

Одна из форм целевого взлома работает следующим образом: хакеры используют неизвестные недостатки в программировании iOS, о которых еще не знают даже его разработчики. Обладая этими знаниями, хакеры могут установить вредоносное ПО для получения данных из целевых источников.

«Это очень сложный набор уловок, и часто вы даже не узнаете, что с вами случилось», — сказал Грин. «Если это действительно искушенный человек, он отправит вам невидимое текстовое сообщение, и ваш телефон на какое-то время будет взломан».

Ошибки известны как эксплойты нулевого дня, что означает, что Apple обнаружит возможную проблему безопасности в своем программном обеспечении в тот же день, когда будет работать над ее исправлением. К тому времени, когда мир узнает, это только вопрос времени, когда хакер станет устаревшим. Вот почему эти дорогостоящие взломы часто скрываются от людей или правительств, которые их покупают, сказал Грин.

Способы защитить себя от взлома iPhone

IPhone можно взломать, но он безопаснее, чем большинство телефонов Android. Некоторые дешевые смартфоны Android могут никогда не получить обновления, в то время как Apple уже много лет поддерживает старые модели iPhone с помощью обновлений программного обеспечения, сохраняя при этом их безопасность. Вот почему это важно обнови свой iPhone.

Приложения в App Store также сканируются на наличие вредоносных программ (хотя есть сомнительные приложения, которые остаются незамеченными).

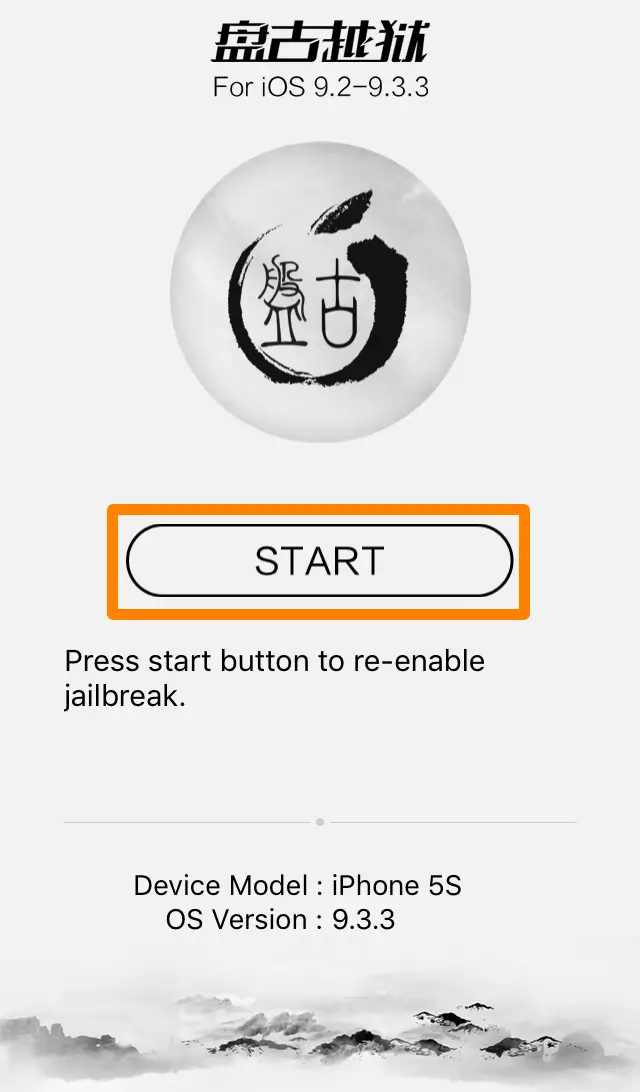

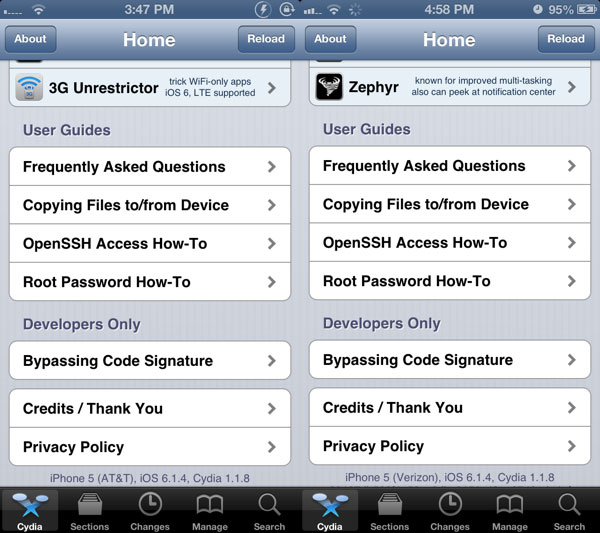

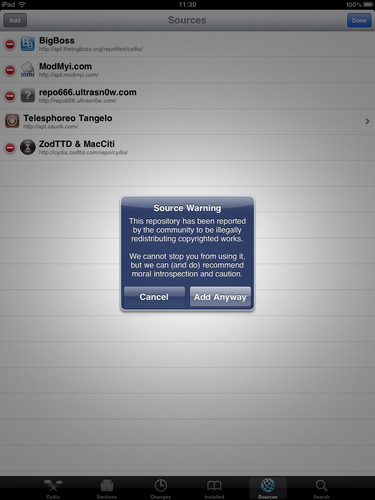

Однако, если вы планируете «взломать» свой iPhone, удалив программные ограничения, наложенные на iOS, вы подвергаете себя потенциальным уязвимостям программного обеспечения, потому что вы устранили некоторые из существующих мер безопасности Apple. На взломанный телефон можно загрузить несовместимые шпионские или вредоносные программы, а также удаленный захват с iPhone. Следует избегать взломанного телефона, поскольку он может позволить вредоносным приложениям остаться незамеченными.

На взломанный телефон можно загрузить несовместимые шпионские или вредоносные программы, а также удаленный захват с iPhone. Следует избегать взломанного телефона, поскольку он может позволить вредоносным приложениям остаться незамеченными.

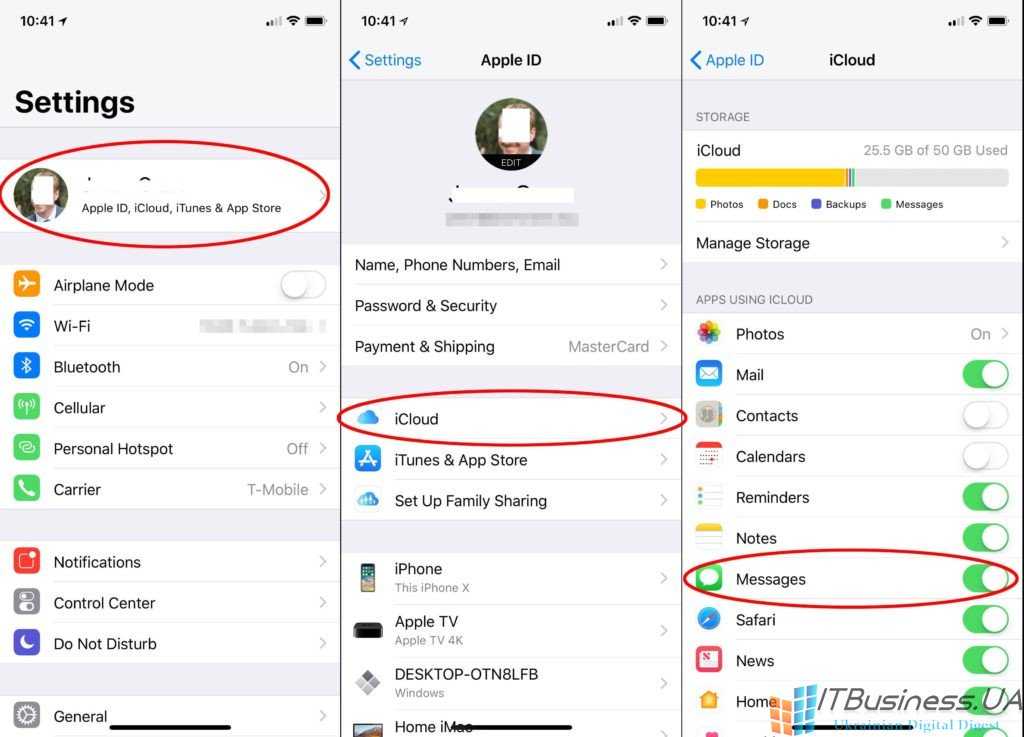

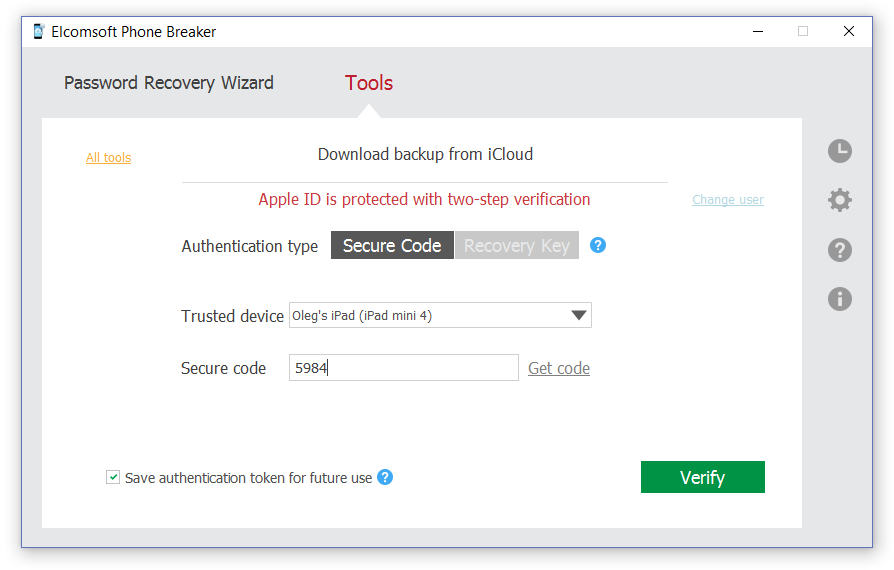

Я знаю сделайте резервную копию вашего телефона в iCloud, убедитесь, что у вас есть безопасный пароль. Если кто-то узнает ваш пароль, им даже не нужно будет взламывать ваш iPhone, потому что они могут загрузить резервную копию из облака.

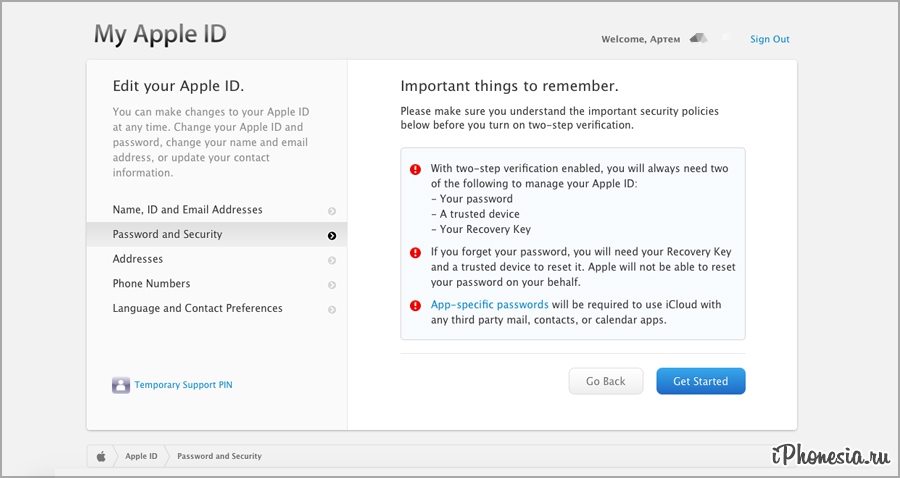

Включение двухфакторной аутентификации Apple — еще один хороший способ обезопасить себя и предотвратить взлом вашей учетной записи iCloud (Apple ID), потребовав еще одного шага проверки.

Вьяс Секар, профессор электротехники и компьютерной инженерии в Университете Карнеги-Меллона, сказал, что оставаться в безопасности означает «хорошая цифровая гигиена«.

«Устанавливайте приложения из надежных источников, и если вы не знаете, что делаете, вы, вероятно, не захотите делать джейлбрейк своего телефона», — сказал Секар. «Будь осторожен. Не нажимайте на вложения, которые не хотите открывать, и обновляйте свой телефон «.

«Будь осторожен. Не нажимайте на вложения, которые не хотите открывать, и обновляйте свой телефон «.

Как узнать, что ваш iPhone был взломан

«Вы не всегда можете определить, был ли ваш iPhone взломан», — сказал Секар. Но вы можете заметить несколько вещей.

- Телефон необычно горячий или часто отключается.

- Ваш телефон работает медленно, когда вы пытаетесь загрузить веб-сайты.

- Батарея разряжается, даже если вы не касаетесь телефона.

Эти симптомы указывают на то, что телефон всегда включен, даже если вы им не пользуетесь. Иногда лучшие индикаторы приходят извне, например, когда друзья говорят, что получают от вас странные сообщения. Однако самые изощренные взломы могут быть в некоторой степени невидимыми.

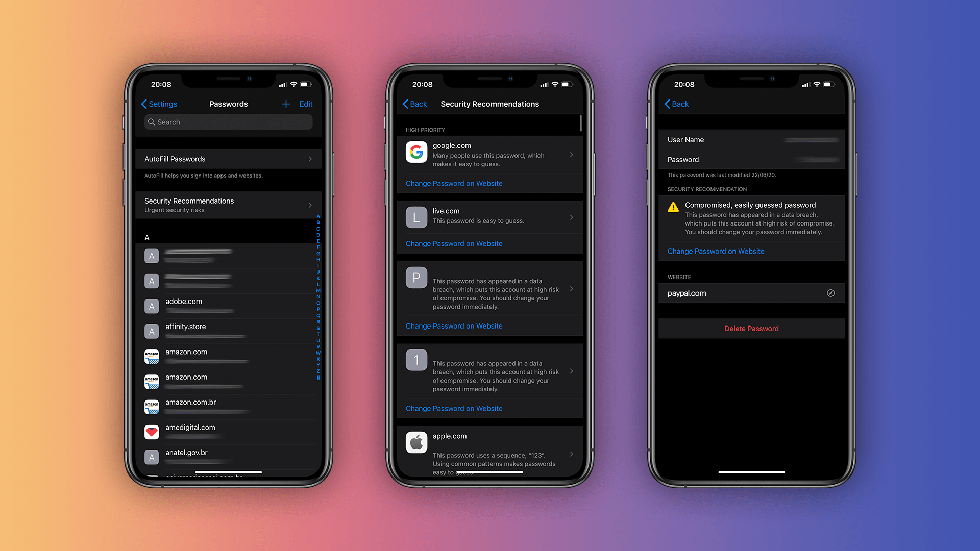

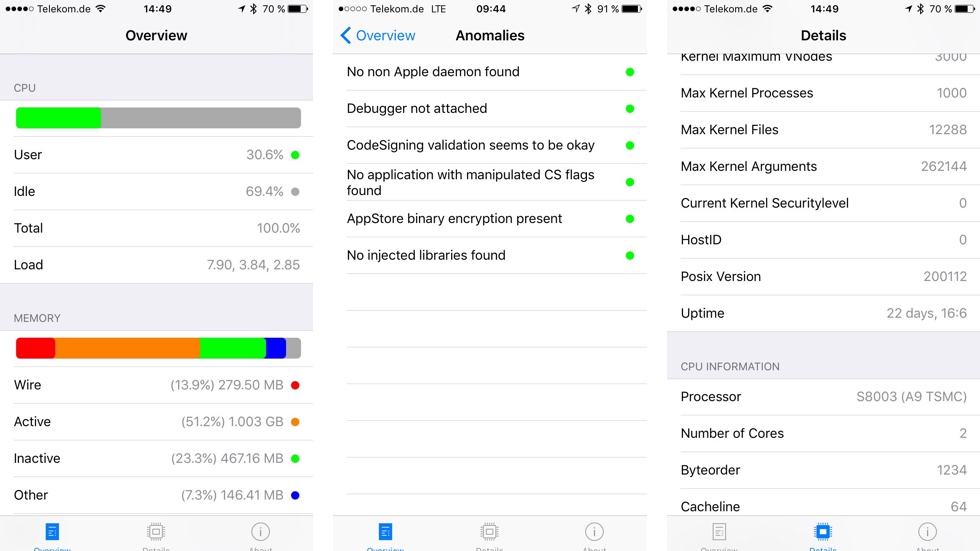

Нет точного способа проверить каждый тип взлома. Эксперты сказали нам, что надежный способ расследования — загрузить мобильное приложение безопасности под названием iVerify, который сканирует операционную систему телефона на предмет подозрительного поведения, а также может определить, взломан ли телефон.

Что делать, если ваш iPhone был взломан

Если вы знаете, что ваш телефон был взломан, у вас есть несколько вариантов в зависимости от того, что произошло. В случае незначительных проблем, например, когда приложение крадет вашу информацию, удалите приложение и обновите программное обеспечение.

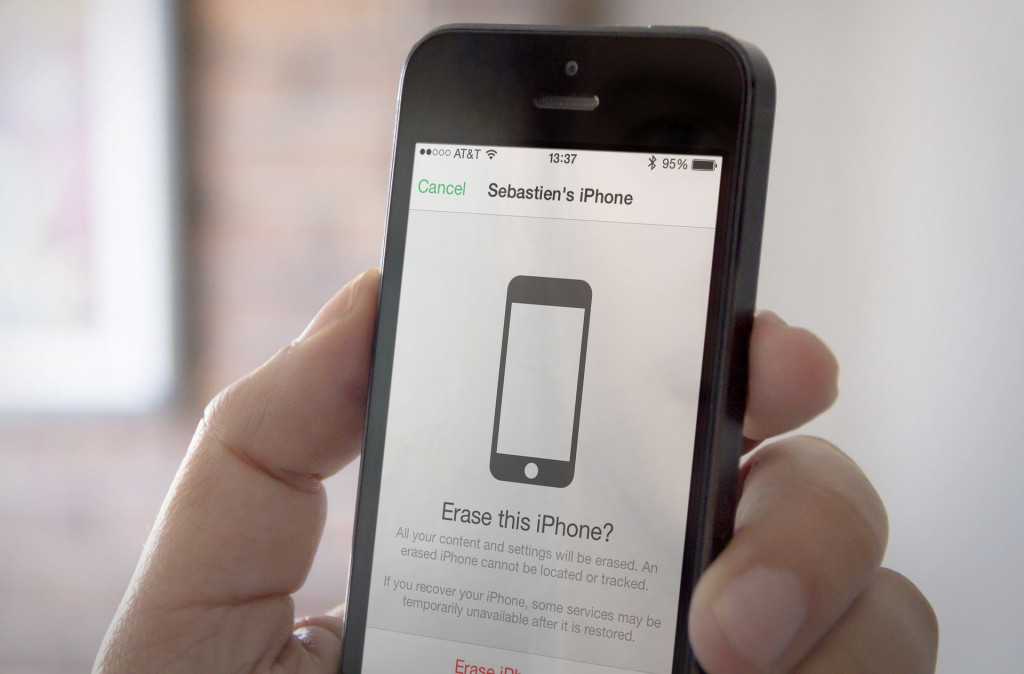

В тяжелых случаях мы рекомендуем вам протрите свой iPhone и восстановите его до заводских настроек. Но даже если вы это сделаете, вы не можете быть уверены, что избавились от вредоносного ПО, установленного на вашем телефоне, особенно если он был взломан.

«Ненавижу это говорить, но если вам действительно, действительно нужно быть в безопасности, купите новый телефон», — сказал Грин. «Если кто-то действительно залезет в ваш телефон, а это очень высокий барьер для iPhone, они могут установить такие вещи, как кейлоггеры, что означает, что каждое нажатие клавиши, каждая набираемая вами буква кому-то отправляется. Пока вы не уверены, что он был удален, вы не можете быть уверены, что у вас есть конфиденциальность «.

Если вы не можете получить новый телефон сразу, скорее всего, взломанный iPhone небезопасен в использовании, поэтому лучше не использовать его.

Программы для Windows, мобильные приложения, игры — ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале — Подписывайтесь:)

iPhone можно взломать древнейшей технологией, которая использовалась в факсах

Apple

Google

Pegasus

Хакеры

Вирусы

iPhone можно взломать древнейшей технологией, которая использовалась в факсах

Александр Кузнецов

—

Сотрудники Google Project Zero рассказали, как работает Pegasus — шпионский эксплойт для iOS, созданный израильской компанией NSO Group. С помощью этого эксплойта можно было незаметно взломать iPhone и установить слежку за его владельцем. NSO Group продавала лицензии на использование этого инструмента правоохранительным органам и спецслужбам в разных странах мира, но выяснилось, что он использовался для слежки за журналистами, оппозиционными деятелями и политиками.

NSO Group продавала лицензии на использование этого инструмента правоохранительным органам и спецслужбам в разных странах мира, но выяснилось, что он использовался для слежки за журналистами, оппозиционными деятелями и политиками.

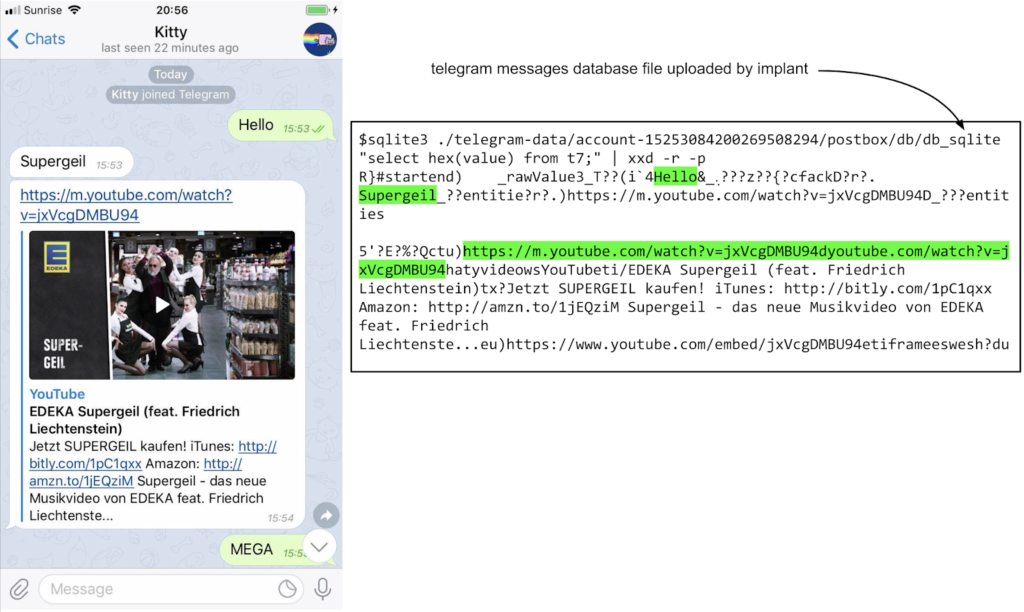

Для внедрения Pegasus на смартфон жертвы нужно направить ей в iMessage файл с расширением GIF, который на самом деле представляет собой PDF-файл с потоком JBIG2. Технология JBIG2 используется в старых факсимильных аппаратах для сжатия изображения (с потерями качества или без потерь). Она основана на методе запоминания символа и его повторения в разных местах документа или воспроизведения разницы между ним и другим символом. Для вычисления этой разницы используются математические механизмы с логическими операторами НЕ, И, ИЛИ и исключающее ИЛИ.

Инженеры NSO Group нашли в iOS уязвимость, которая позволяла создать в памяти iPhone виртуальный компьютер, задействующий более 70 тысяч логических связок. Приложение iMessage запускало поддельный GIF-файл, а в нём активировался поток JBIG2, который с помощью сложных манипуляций выходил за пределы песочницы и атаковал системные данные, предоставляя злоумышленнику неограниченный контроль над смартфоном жертвы.

Сотрудники Google Project Zero оповестили об этой уязвимости своих коллег из Apple ещё летом. Дыра в безопасности была закрыта 13 сентября с выпуском iOS 14.8. Смартфоны Apple, которые не обновлялись с тех пор, всё ещё находятся в зоне риска — их по-прежнему можно заразить шпионским вирусом Pegasus.

iGuides в Яндекс.Дзен — zen.yandex.ru/iguides.ru

iGuides в Telegram — t.me/igmedia

Купить рекламу

Рекомендации

Появился фейковый Ozon. Его очень легко спутать с настоящим

Мошенники изобрели простейший способ красть деньги у абонентов сотовых операторов

- Вот как это происходит»>

Вас могут заблокировать в «Системе быстрых платежей». Вот как это происходит

«Сбер» перестанет работать в Chrome, Edge, Safari и всех других иностранных браузерах

Рекомендации

Появился фейковый Ozon. Его очень легко спутать с настоящим

Мошенники изобрели простейший способ красть деньги у абонентов сотовых операторов

Вас могут заблокировать в «Системе быстрых платежей». Вот как это происходит

Вот как это происходит

«Сбер» перестанет работать в Chrome, Edge, Safari и всех других иностранных браузерах

Купить рекламу

Читайте также

iOS 16

Гайды

Xiaomi выпустила огромный и дешёвый игровой телевизор

Xiaomi

Телевизоры

В России замедлили интернет

Россия

Интернет

Можно ли взломать ваш iPhone?

Tremplin Numérique

опубликованный

iPhone заработал репутацию устройства, ориентированного на безопасность, благодаря (отчасти) железной хватке Apple над экосистемой. Однако ни одно устройство не является идеальным, когда речь идет о безопасности. Итак, можно ли взломать ваш iPhone? Каковы риски?

Однако ни одно устройство не является идеальным, когда речь идет о безопасности. Итак, можно ли взломать ваш iPhone? Каковы риски?

резюме

Что значит «взломать» iPhone

Взлом — расплывчатый термин, который часто используется неправильно. Традиционно это относится к нелегальному доступу к компьютерной сети. В контексте iPhone взлом может относиться к любому из следующих действий:

- Получите доступ к чьей-либо личной информации, хранящейся на iPhone.

- Мониторинг или удаленное управление iPhone без ведома или согласия владельца.

- Измените работу iPhone, используя дополнительное программное или аппаратное обеспечение.

Технически, кто-то, угадавший ваш пароль, может считаться взломом. Установка шпионское приложение или наблюдение за вашим iPhone, чтобы кто-то мог следить за вашими действиями, также может быть тем, чего вы ожидаете от «хакера».

Также есть джейлбрейк или установка кастомной прошивки на устройство. Это одно из самых современных определений взлома, но оно также широко используется. Многие люди «взламывали» свои собственные iPhone, устанавливая модифицированную версию iOS, чтобы снять ограничения Apple.

Многие люди «взламывали» свои собственные iPhone, устанавливая модифицированную версию iOS, чтобы снять ограничения Apple.

Вредоносное ПО — еще одна проблема, которая уже поразила iPhone. Не только приложения в App Store были классифицированы как вредоносные программы, но и эксплойты нулевого дня были обнаружены в веб-браузере Apple Safari. Это позволило хакерам установить шпионское ПО, которое обходит меры безопасности Apple и похищает личную информацию.

Пространство джейлбрейка движется быстро. Это постоянная игра в кошки-мышки между Apple и твикерами. Если вы постоянно обновляете свое устройство, вы, скорее всего, «защищены» от любого взлома, основанного на методе джейлбрейка.

Однако это не повод ослаблять бдительность. Хакерские группы, правительства и правоохранительные органы заинтересованы в поиске способов обойти защиту Apple. Любой из них мог в любой момент обнаружить прорыв и не рассказать об этом ни Apple, ни общественности.

Ваш iPhone нельзя использовать удаленно

Apple не позволяет никому удаленно управлять iPhone через приложения для удаленного доступа, такие как TeamViewer. В то время как macOS поставляется с установленным компьютерным сервером виртуальной сети (VNC), который позволяет удаленно управлять вашим Mac, если вы его включите, iOS этого не делает.

В то время как macOS поставляется с установленным компьютерным сервером виртуальной сети (VNC), который позволяет удаленно управлять вашим Mac, если вы его включите, iOS этого не делает.

Это означает, что вы не можете контролировать чей-то iPhone без джейлбрейка. Для iPhone с джейлбрейком доступны серверы VNC, которые включают эту функцию, но не для iOS.

iOS использует надежную систему разрешений, чтобы предоставить приложениям явный доступ к определенным службам и информации. Когда вы впервые устанавливаете новое приложение, вам часто предлагается разрешить службы определения местоположения или камеру iOS. Приложения буквально не могут получить доступ к этой информации без вашего явного разрешения.

Уровень разрешений, доступный в iOS, не предоставляет полный доступ к системе. Каждое приложение находится в изолированной программной среде, что означает, что программное обеспечение отделено от остальной системы в безопасной изолированной среде. Это предотвращает влияние потенциально опасных приложений на остальную часть системы, включая ограничение доступа к личной информации и данным приложений.

Вы всегда должны быть осторожны с разрешениями, которые вы предоставляете приложению. Например, такое приложение, как Facebook, хочет получить доступ к вашим контактам, но не требует его для работы. Как только вы предоставите доступ к этой информации, приложение может делать с этими данными все, что захочет, в том числе загружать их на частный сервер и хранить их вечно. Это может нарушить Соглашение с разработчиками и Apple App Store, но технически это все еще возможно для приложения.

Хотя беспокоиться об атаках на ваше устройство из гнусных источников нормально, вы, вероятно, более подвержены риску утечки вашей личной информации в «безопасное» приложение, которое просто вежливо попросило. Регулярно проверяйте разрешения приложений для iPhone и дважды подумайте, прежде чем принимать запросы приложений.

Apple ID и безопасность iCloud

Ваш Apple ID (который является вашей учетной записью iCloud), вероятно, более подвержен внешнему вмешательству, чем ваш iPhone. Как и в случае с любой онлайн-учетной записью, многие третьи лица могут получить ваши учетные данные.

Вероятно, вы уже включили двухфакторную аутентификацию (2FA) в своем Apple ID. Тем не менее, вы можете убедиться в этом, выбрав «Настройки» > (Ваше имя) > «Пароль и безопасность» на вашем iPhone. Нажмите «Включить двухфакторную аутентификацию», чтобы настроить ее, если она еще не включена.

В дальнейшем каждый раз, когда вы входите в свою учетную запись Apple ID или iCloud, вам нужно будет вводить код, отправленный на ваше устройство или номер телефона. Это не позволит кому-либо войти в вашу учетную запись, даже если он знает ваш пароль.

Однако даже двухфакторная аутентификация подвержена атакам социальной инженерии. Для переноса номера телефона с одной SIM-карты на другую использовалась социальная инженерия. Это может дать потенциальному «хакеру» последнюю часть головоломки всей вашей онлайн-жизни, если он уже знает ваш главный пароль электронной почты.

Это не попытка напугать вас или сделать вас параноиком. Тем не менее, он показывает, как все можно взломать, если уделить достаточно времени и изобретательности. Вы не должны слишком беспокоиться о таких вещах, но помните о рисках и будьте начеку.

Вы не должны слишком беспокоиться о таких вещах, но помните о рисках и будьте начеку.

А как насчет «шпионского» ПО для iPhone?

Одна из самых близких вещей, на которые взлом может повлиять на владельцев iPhone, — это так называемое шпионское ПО. Те шпионские приложения бороться с паранойей и страхом, призывая людей устанавливать на устройства программы для наблюдения. Они продаются обеспокоенным родителям и подозрительным супругам как способ отслеживать чужие действия с iPhone.

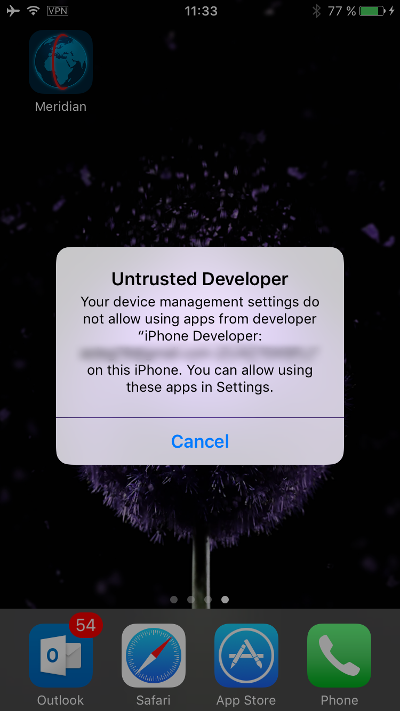

Эти приложения не могут работать на стандартной iOS, поэтому для их работы необходимо сначала взломать устройство. Это открывает iPhone для дальнейших манипуляций, серьезных проблем с безопасностью и потенциальных проблем с совместимостью приложений, поскольку некоторые приложения не будут работать на взломанных устройствах.

После взлома устройства и установки службы мониторинга пользователи могут следить за отдельными устройствами из веб-панелей управления. Этот человек увидит каждое отправленное текстовое сообщение, подробную информацию обо всех сделанных и полученных звонках и даже новые фотографии или видео, снятые с помощью камеры.

Эти приложения не будут работать на последних iPhone (включая более новые модели XS, XR, 11 и SE), а для некоторых устройств с iOS 13 доступен только каптивный джейлбрейк. джейлбрейк последних устройств, поэтому они не представляют большой угрозы в iOS 13.

Однако так не останется навсегда. С каждой крупной разработкой джейлбрейка эти компании снова выходят на рынок. Мало того, что слежка за любимым человеком сомнительна (и незаконна), взлом чьего-либо устройства также подвергает его риску заражения вредоносным ПО. Это также аннулирует любую гарантию, которую он или она могли оставить.

Wi-Fi все еще может быть уязвим

Независимо от того, какое устройство вы используете, незащищенные беспроводные сети по-прежнему представляют собой одну из самых больших угроз безопасности для мобильных устройств. Хакеры могут (и используют) использовать атаки «человек посередине» для создания фальшивых незащищенных беспроводных сетей для перехвата трафика.

Анализируя этот трафик (известный как перехват пакетов), хакер может увидеть, какую информацию вы отправляете и получаете. Если эта информация не зашифрована, возможно, вы восстанавливаете пароли, учетные данные для входа и другую конфиденциальную информацию.

Если эта информация не зашифрована, возможно, вы восстанавливаете пароли, учетные данные для входа и другую конфиденциальную информацию.

Будьте умны и избегайте использования незащищенных беспроводных сетей, а также будьте внимательны при использовании общедоступной сети. Для полного спокойствия зашифруйте трафик iPhone с помощью VPN.

toadmin.ru — toAdmin.ru

Архитектура Docker и ее компоненты для начинающих

Давайте познакомимся с архитектурой Docker и ее основными компонентами. Я предполагаю, что у вас есть базовое понимание Docker. Если нет, вы можете обратиться к этой предыдущей статье. Я полагаю, вы…

Хотите создать Femtech-стартап? Вот как

Фемтех-индустрия имеет большой потенциал. Если вы хотите создать фемтех-стартап, чтобы решать проблемы женщин и помогать им вести лучшую жизнь, вы действительно можете создать на этом прибыльный бизнес, способствуя расширению прав…

Pokemon

Исправить ошибку входа в Pokemon GO не удалось

Pokemon — это мобильная игра с дополненной реальностью, представленная для мобильных устройств. Он был выпущен на Android и iOS и является чрезвычайно популярной игрой, выпущенной в 2016 году компанией Niantic…

Он был выпущен на Android и iOS и является чрезвычайно популярной игрой, выпущенной в 2016 году компанией Niantic…

Как переключить электронную почту для родительского контроля в Google

Родительский контроль — это способ Google обеспечить безопасность ваших детей в Интернете. Включив родительский контроль в своей учетной записи Google, вы можете установить ограничения на то, как ваш ребенок будет…

Как напечатать эмодзи «Пожимание плечами» ¯_(ツ)_/¯ за один раз

Смайлики играют жизненно важную роль в проявлении эмоций. Чувства, которые невозможно выразить словами, лучше передать с помощью смайликов. Не так ли? Несмотря на это, они не имеют никакого значения в…

Как удалить учетную запись Bethesda

Bethesda — студия разработки игр, которая делает игры для различных платформ, таких как Xbox, PlayStation, Windows и многих других. Это отмеченная наградами игровая компания, популярная за создание игр в жанре…

Можете ли вы подписаться на кого-то в Instagram без их ведома?

Instagram — это бесплатное программное обеспечение для iPhone и Android, которое позволяет обмениваться фотографиями и видео. Сегодня вы можете получить доступ к Instagram с помощью веб-браузера на своем компьютере и…

Сегодня вы можете получить доступ к Instagram с помощью веб-браузера на своем компьютере и…

Как найти кого-то на POF по электронной почте

POF или Plenty of Fish — это приложение для знакомств, которое в основном базируется в Канаде и США. Тем не менее, приложение также широко представлено во многих других странах Европы…

Как отключить резервное копирование и синхронизацию сообщений AT&T

AT&T — американская многонациональная телекоммуникационная компания, которая является крупнейшей в мире компанией по прибыли в телекоммуникационном секторе и третьей по величине в США. AT&T предоставляет услуги как онлайн, так и…

Android

14 лучших приложений для записи звонков для Android

Телефоны Android являются одними из самых продаваемых мобильных устройств во всем мире. Они обладают бесчисленными особенностями, которые делают их предпочтительным выбором для клиентов. Одной из таких функций является запись звонков,…

Windows

Как установить Windows 11 на неподдерживаемый ПК: 3 метода

Обновление вашего ПК до последней версии Windows — действительно правильный шаг, чтобы идти в ногу с последними достижениями, но, в отличие от предыдущих версий Windows, Windows 11 немного снобистская. Мне…

Мне…

Какие музыкальные приложения разблокированы в школе?

Умение сочетать форму, гармонию, мелодию, ритм и другие выразительные элементы для создания звука часто называют музыкой. Приложения — это компьютерные программы, которые можно запускать на планшете, смартфоне или мобильном устройстве.…

9 лучших бесплатных обратных адресов электронной почты

Общение по электронной почте — это не только формальный источник, но и обычный способ общения с людьми. Возможно, вы уже привыкли получать несколько писем каждый день. Хотя некоторые из них…

Twitch

9 способов исправить ошибку Twitch #4000

Twitch — одна из самых популярных платформ для прямых трансляций среди геймеров. Вы можете смотреть прямую трансляцию популярных игр. Однако есть также несколько распространенных ошибок, возникающих при просмотре трансляции или…

15 лучших программ для 3D-рендеринга для профессионалов

Программное обеспечение для 3D-рендеринга может помочь архитекторам и профессионалам в области дизайна воплотить в жизнь свои трехмерные модели с помощью реалистичных изображений или видео. Он стал основным методом представления, в…

Он стал основным методом представления, в…

Android

Windows

Как использовать KDE Connect для синхронизации телефона Android с ПК с Windows

При ежедневной работе на ПК первое, о чем мы будем думать, — это использовать больше наших телефонов для передачи данных и файлов на компьютер. Эти вещи будут использоваться в наших…

Что такое задержка в сети и как ее улучшить? [2022]

В этом руководстве подробно рассматривается сетевая задержка и исследуются возможные способы ее уменьшения для повышения удобства работы конечных пользователей. В этой всемирной паутине данные перемещаются из одной точки в другую,…

Что такое IP-адрес? А какой у вас IP-адрес?

IP-адреса являются одним из основных строительных блоков Интернета, но могут представлять собой потенциальную угрозу безопасности, если злоумышленник завладеет вашим адресом. Ан айпи адрес это длинная последовательность чисел, присваиваемая каждому устройству,…

Исправить ошибку Sling TV 4 310

Sling TV — популярный потоковый сервис с тысячами каналов для просмотра. Но иногда вы можете столкнуться с проблемами в Sling TV. Одной из таких проблем является проблема с недоступным контентом…

Но иногда вы можете столкнуться с проблемами в Sling TV. Одной из таких проблем является проблема с недоступным контентом…

12 лучших хостингов Drupal для небольших и больших сайтов

Drupal — не так популярен, как WordPress, но он так же способен создать надежный и безопасный веб-сайт для вашего бизнеса. Независимо от того, хотите ли вы публиковать огромное количество контента…

Можно ли взломать iPhone? Вот что вам следует знать (2021 год)

Когда дело доходит до взлома, iPhone, несомненно, более устойчив, чем его конкуренты. Поэтому мы часто задаемся вопросом: «Можно ли взломать iPhone?»

Что ж, как и все, что работает на программном обеспечении, ваш iPhone не защищен от взлома на 100%. Были случаи, когда iDevice пользователя был скомпрометирован. Так что да, ваш iPhone можно взломать.

Не паникуйте. Эта статья охватывает все, что вам нужно знать о том, как кто-то может взломать ваш iPhone, и показывает, что делать, если вы считаете, что ваш iPhone был взломан.

Как взломать iPhone?

Apple сохраняет жесткий контроль как над программным, так и над аппаратным обеспечением, что обеспечивает безопасность устройства. Однако некоторые вещи могут нарушить безопасность вашего iPhone.

Программы для Windows, мобильные приложения, игры — ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале — Подписывайтесь:)

Давайте копнем глубже и лучше поймем, что может повлиять на безопасность вашего iPhone (и удобство использования):

Взлом

Если вы взломали свое устройство или запустили корпоративную учетную запись разработчика, у вас есть возможность устанавливать приложения вне App Store. Это может (по незнанию) привести к запуску вредоносных приложений на вашем iPhone. Короче, никогда не побег из тюрьмы!

Доступ к неизвестным ссылкам

Ваш iPhone может быть взломан, если вы откроете вредоносные фишинговые ссылки, полученные в iMessage или по электронной почте от анонимных людей.

Скачивание приложений из неизвестных источников

Apple строго соблюдает правила App Store и не допускает никаких вредоносных приложений или существующих обновлений приложений, которые могут поставить под угрозу безопасность вашего устройства. Кроме того, вы не можете загружать приложения из любого другого места, кроме официального App Store.

Кроме того, вы не можете загружать приложения из любого другого места, кроме официального App Store.

Эти два фактора сводят к минимуму риск возникновения проблем со стороны стороннего приложения. Но все же в редких случаях приложение может пройти проверку с вредоносным кодом.

Кроме того, установка случайных сторонних клавиатур и предоставление им полного доступа также может повлиять на безопасность вашего iPhone.

Общественные зарядные станции / Wi-Fi

Причиной может быть использование ненадежных общедоступных зарядных станций (особенно если ваш iPhone разблокирован). Будьте технически подкованными, добавляйте коды доступа и держите телефон на замке. Кроме того, использование бесплатного общедоступного Wi-Fi для банковских транзакций (и аналогичных процедур, связанных с конфиденциальностью данных) на вашем iPhone может оказаться катастрофическим.

Посещение вредоносных сайтов

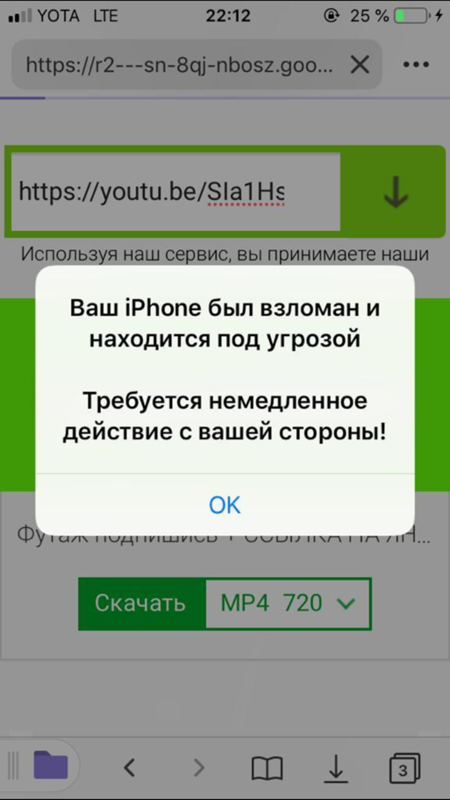

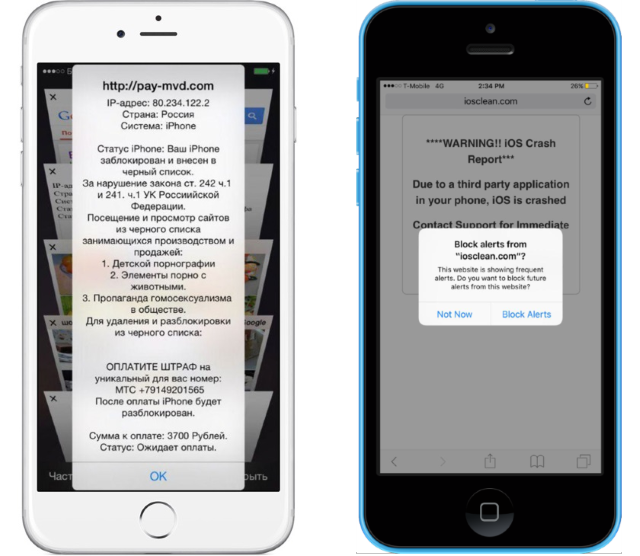

Посещение вредоносных веб-сайтов и нажатие на замаскированную кнопку загрузки. Иногда, ‘Закрыть‘,’хорошо‘, и ‘не позволяйкнопки тоже ловушка. Они открывают несколько вкладок и приводят к скачиванию небезопасных файлов.

Иногда, ‘Закрыть‘,’хорошо‘, и ‘не позволяйкнопки тоже ловушка. Они открывают несколько вкладок и приводят к скачиванию небезопасных файлов.

На некоторых сайтах бесплатной загрузки открываются всплывающие окна с просьбой установить профили. Если вы невольно подчинитесь, у вас могут возникнуть проблемы.

Несколько месяцев назад я наткнулся на случайный веб-сайт и по ошибке разрешил добавлять уведомления о событиях календаря. Следующее, что я помню, меня заваливали всплывающими окнами с календарными событиями каждые несколько минут.

Вы должны сделать все возможное, чтобы избежать всех упомянутых выше пунктов, чтобы оставаться в безопасности.

Ваш iPhone был взломан? Вот как это проверить

- Вы можете увидеть новые приложения на главном экране, которые вы не узнаете.

- Возможна сильная разрядка аккумулятора.

- IPhone может работать в горячем режиме и открывать приложения случайным образом.

- Ваш iPhone обменивается ненормальным объемом данных.

- Клавиатура может вести себя неправильно и вводить случайные слова.

- В истории звонков, сообщений и электронной почты могут быть неизвестные записи, которых вы не делали.

- На вашем iPhone могут появляться случайные всплывающие окна.

Если вы заметили один или несколько из этих пунктов, велика вероятность, что на ваш iPhone попал вредоносный код. (Ваш телефон может нагреваться при нагрузке, это нормально. Если ваш iPhone горячий, когда у вас не открыты приложения, интенсивно использующие процессор, это повод для беспокойства.)

4 способа исправить взломанный iPhone

Сочетание iOS и безопасного оборудования Apple обеспечивает безопасный пользовательский интерфейс. Но в редких случаях вы все же можете стать жертвой нападения.

Вот что нужно сделать, чтобы обезопасить себя и свое устройство.

Отключи интернет

Многие взломы контролируются через Интернет. Если у вас есть основания полагать, что ваш iPhone был взломан, первое, что нужно сделать, это отключить Wi-Fi и сотовую передачу данных. Попробуйте перевести телефон в режим AirPlane и извлеките SIM-карту.

Попробуйте перевести телефон в режим AirPlane и извлеките SIM-карту.

- Откройте «Настройки» на вашем iPhone.

- Коснитесь Wi-Fi.

- На следующем экране выключите его.

- Вернитесь и коснитесь Сотовая связь. Выключите и его.

Удалите все неопознанные приложения

Если вы видите новое приложение, которое не помните, как устанавливали, нажмите и удерживайте его и удалите.

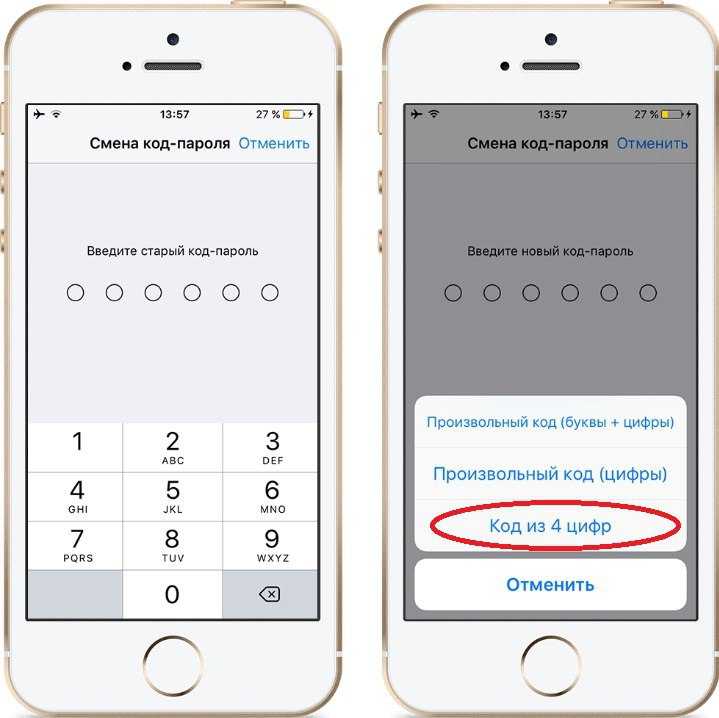

Сбросить все настройки

Это менее серьезное решение, чем следующее решение, и его стоит попробовать один раз, прежде чем переходить к окончательному исправлению.

- Откройте «Настройки» и нажмите «Общие».

- Коснитесь Сбросить.

- Выберите «Сбросить все настройки» и продолжайте.

- После завершения сброса используйте свой iPhone, чтобы проверить, все ли в порядке. Если вы все еще замечаете аномалии, лучшее решение — сбросить настройки iPhone до заводских.

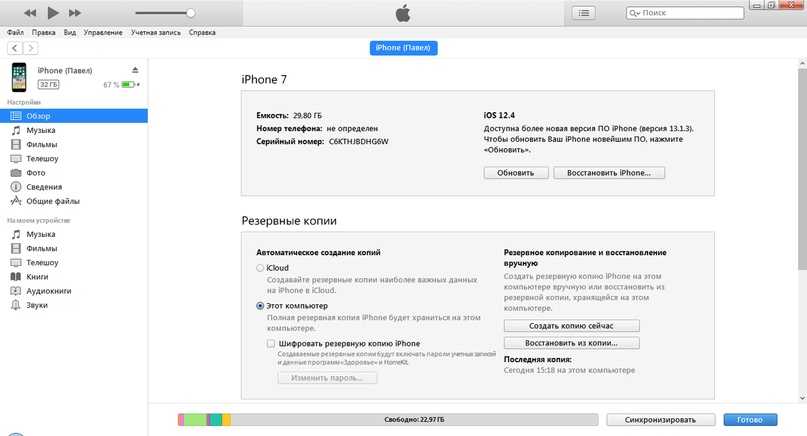

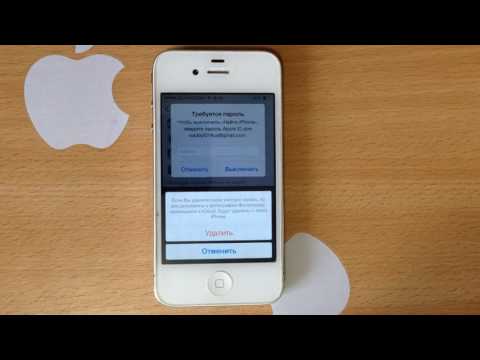

Сотри все со взломанного iPhone

Если у вас есть резервная копия (сделанная через iCloud или компьютер), вы можете восстановить ее после стирания своего iPhone. Если вы не сделали резервную копию своего iPhone, вам придется начать все заново.

Если вы не сделали резервную копию своего iPhone, вам придется начать все заново.

- Откройте «Настройки» и нажмите «Общие».

- Коснитесь Сбросить.

- Выберите «Стереть все содержимое и настройки».

- Введите пароль для iPhone, когда его спросят, и подтвердите.

- После сброса настройте свой iPhone, и все вредоносные данные с него исчезнут. У вас практически новый iPhone.

Примечание: Если по какой-то причине вы не можете использовать сенсорный экран iPhone, восстановите iPhone в режиме DFU.

Теперь, когда все вернулось к норме, вот несколько рекомендаций по защите вашего iPhone в будущем.

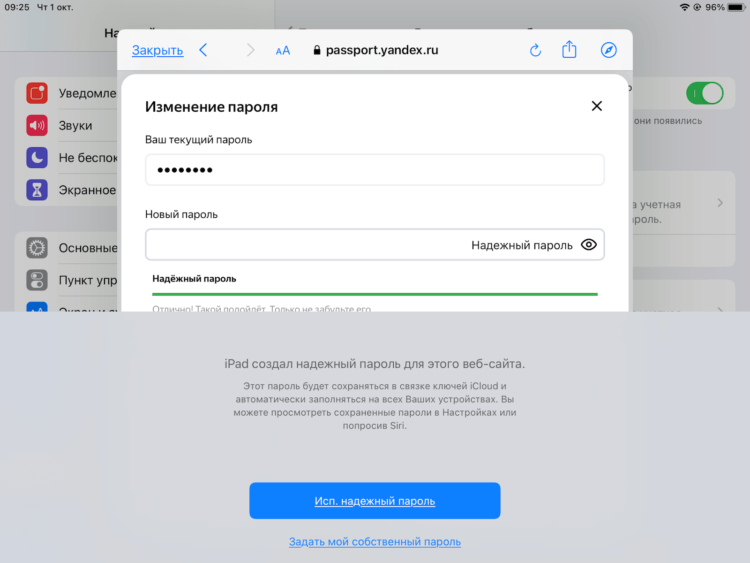

Как обезопасить свой iPhone и его данные

- Часто меняйте пароль Apple ID.

Сделать это с вашего iPhone;- Открыть настройки.

- Коснитесь баннера Apple ID вверху → Пароль и безопасность.

- Коснитесь Сменить пароль.

- При появлении запроса введите свой старый пароль.

- Дважды введите новый безопасный пароль → нажмите «Изменить».

Примечание: Вы также можете изменить пароль Apple ID через свой Mac или в Интернете.

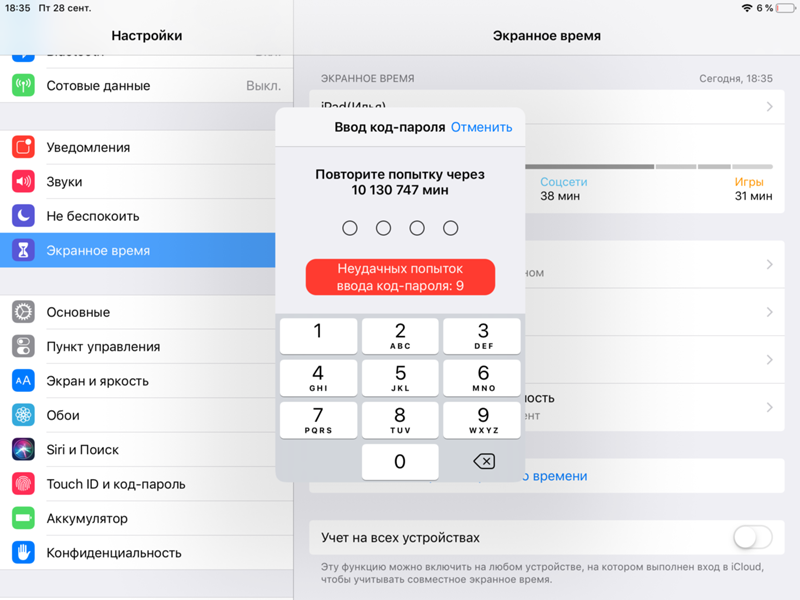

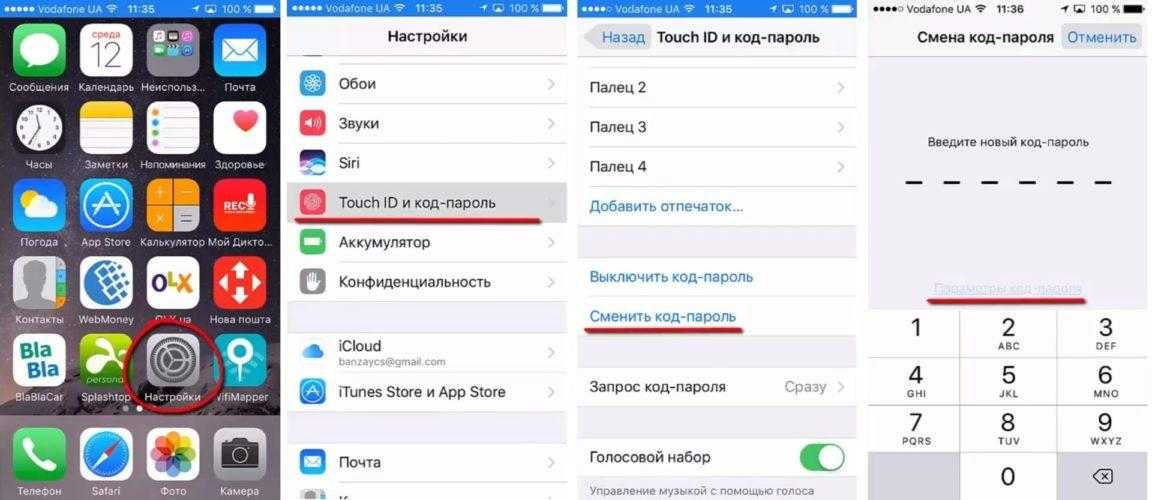

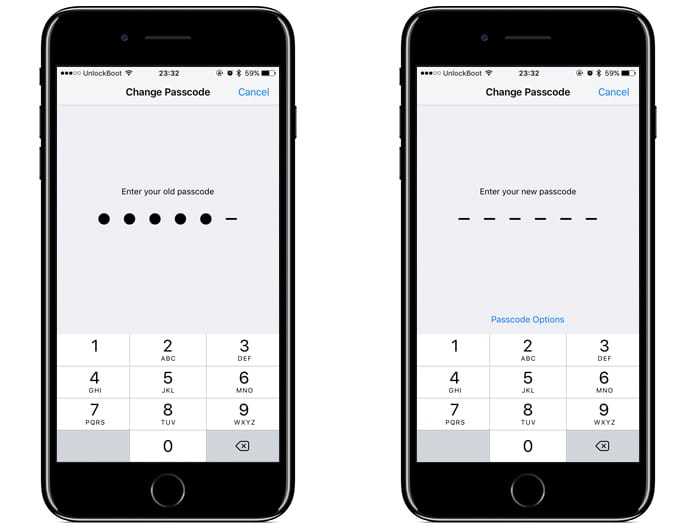

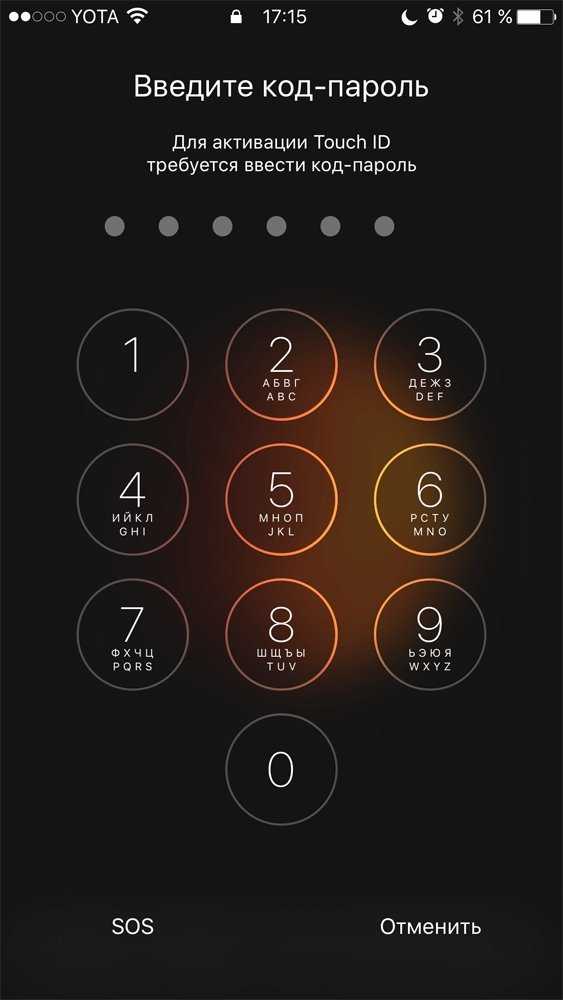

- Обязательно используйте пароль на своем iPhone и часто меняйте его. Для этого

- Открыть настройки.

- Перейдите в Face ID и пароль.

- Измените пароль.

- Обновите свой iPhone до последней версии iOS.

- Обновите все сторонние приложения из App Store.

- Убедитесь, что вы не предоставляете приложению ненужные разрешения. Обычно, когда вы устанавливаете и открываете приложение в первый раз, вы видите всплывающие окна с запросом доступа к микрофону, камере, местоположению, фотографиям, контактам, Bluetooth, данным о состоянии здоровья и т. Д. Отклоните, если вы считаете это ненужным.

- Избегайте совершения транзакций в общедоступном Wi-Fi.

- Включите двухфакторную аутентификацию для Apple ID.

- Воздержитесь от скачивания бесплатно. Если вы видите всплывающее окно или что-то подобное на отрывочном веб-сайте, не нажимайте на него.

Просто закройте вкладку браузера, чтобы выйти.

Просто закройте вкладку браузера, чтобы выйти. - Откройте «Настройки» → «Face ID и пароль» → убедитесь, что USB-аксессуары отключены. Это гарантирует, что внешние аксессуары не смогут подключиться без разблокировки iPhone.

- Избегайте загрузки ненадежных ярлыков iOS.

- Избегайте установки случайных профилей на свой iPhone. Чтобы проверить установленные профили:

- Откройте Настройки → Общие.

- Вы должны увидеть раздел под названием Профиль. Коснитесь его, чтобы удалить профиль со следующего экрана.

- Если вы не видите параметр «Профиль», значит, его нет.

Можете ли вы предотвратить взлом вашего iPhone? Да!

На вашем iPhone есть почти вся информация о вас! И вы не должны игнорировать возможность того, что кто-то проникнет в это и выследит вас через камеру, микрофон или IP-адрес вашего iPhone. Несколько превентивных мер могут иметь большое значение для защиты вас и ваших данных!

Вот как поступить со взломанным iPhone. Если у вас есть какие-либо вопросы, не стесняйтесь задавать их в комментариях ниже.

Если у вас есть какие-либо вопросы, не стесняйтесь задавать их в комментариях ниже.

Читайте дальше:

Программы для Windows, мобильные приложения, игры — ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале — Подписывайтесь:)

способов взлома вашего iPhone — как удаленно взломать iPhone 13, 12 и 11

Мне всегда было интересно, может ли кто-нибудь взломать мой iPhone, и иногда любопытство возрастает, и я спрашиваю себя, могу ли я взломать iPhone. И это любопытство является причиной для этой статьи. Я не одобряю взлом чьего-либо iPhone, потому что, честно говоря, я бы не хотел, чтобы мой iPhone был взломан.

Взлом — это аморальный поступок, и он незаконен, так что имейте это в виду. Эта статья написана исключительно для того, чтобы рассказать моим читателям о взломе iPhone. И если по какой-то причине вам нужно получить доступ к чужому iPhone, эта статья проливает свет на то, как взломать iPhone, хотя я против этого.

Чтобы узнать, как взломать iPhone, мы прочитали официальные документы Apple и просмотрели различные источники; мы с командой выяснили, что:

Взломать iPhone органическими методами практически невозможно. Пользователь, который хочет взломать iPhone, должен сделать это с помощью стороннего программного обеспечения, такого как 2 ниже. Хотя эта платная услуга может позволить пользователю взломать iPhone без необходимости загружать программное обеспечение или физически получать доступ к целевому телефону, она по-прежнему требует доступа к учетным данным iCloud цели.

Пользователь, который хочет взломать iPhone, должен сделать это с помощью стороннего программного обеспечения, такого как 2 ниже. Хотя эта платная услуга может позволить пользователю взломать iPhone без необходимости загружать программное обеспечение или физически получать доступ к целевому телефону, она по-прежнему требует доступа к учетным данным iCloud цели.

Как взломать iPhone? и как люди взломают это!

Содержание

Причины для взлома iPhone

Взлом — это процесс взлома электронного устройства, аналогичный краже, но в цифровой среде. Хотя это звучит как неэтичный/аморальный поступок, в этом есть и свои плюсы.

- Правительства и ФБР нанимают хакеров для противодействия нелегальным хакерам, которые могут пытаться украсть информацию. Они также используются для проникновения в iPhone террористов и других лиц для сбора важной информации.

- Но зачем кому-то, читающему эту статью, взламывать чей-то iPhone, на это должен ответить читатель.

- Если вы хотите шпионить, красть информацию или удовлетворять свои подозрения, читайте дальше, чтобы узнать больше о взломе iPhone.

Может ли кто-нибудь взломать мой iPhone 13?

iPhone 13, являющийся новейшим iPhone, не останется без внимания!

Почти любое устройство на этой планете можно взломать. И это касается и айфонов. Но реальный вопрос в том, может ли кто-нибудь взломать iPhone? И ответ на это тоже, наверное, да, но это нелегкий подвиг.

- Требуется много навыков и знаний о взломе, а также годы опыта в этой области, чтобы взломать любой смартфон, не говоря уже об iPhone.

- Устройства Apple — одни из самых безопасных устройств, которые вы можете купить. Все устройства Apple, включая iPhone, в первую очередь построены на безопасности и конфиденциальности с нуля, поэтому в iPhone отсутствуют некоторые популярные функции, такие как карты micro-SD.

Тем не менее, все возможно, если очень постараться, как взламывают невзламываемые замки.

1)

Взлом iPhone с помощью eyeZy

Если у вас есть доступ к их телефону или вы знаете их учетные данные iCloud, вы можете получить доступ к их iPhone. Мы говорим о таких вещах, как iMessages, тексты и даже сообщения в социальных сетях.

С eyeZy легко увидеть все их чаты, где бы они ни происходили. Посланник. Ватсап, Скайп. Снапчат. Инстаграм. Tinder. eyeZy позволяет взломать их iPhone и увидеть все.

И это не останавливается на их чатах. Когда вы используете eyeZy для взлома iPhone, вы сможете читать их электронные письма, видеть их местоположение, узнавать, кому они звонили по телефону, и многое другое. Есть даже интересная функция под названием «Волшебные оповещения», которая сообщает вам, использовали ли они определенные слова в чате или поиске (вы можете выбрать слова). Он действительно мощный и очень простой в установке. Лучшая часть? Он работает в скрытом режиме, поэтому они не узнают, что вы взломали их телефон.

Благодаря трем методам установки (побег из тюрьмы, синхронизация с iCloud или синхронизация по Wi-Fi) вы можете быстро приступить к работе с eyeZy.

Посмотрите их здесь

2)

Пошагово взломать iPhone с помощью Spyine?

Spyine — один из лучших инструментов для удаленного доступа через iPhone. Spyine позволяет просматривать сообщения, обмен данными, электронные письма, заметки и многое другое на взломанном устройстве. Все, что вам нужно сделать, это выполнить эти шаги, и вы можете получить доступ к любому устройству iOS, iPhone или iPad.

- ШАГ 1: Прежде всего, вам необходимо зарегистрироваться в веб-приложении Spyine, указав свой адрес электронной почты.

- ШАГ 2: После регистрации вам необходимо выбрать план. Есть много планов, поэтому выберите лучший план для вас, исходя из вашего бюджета и временных рамок.

- ШАГ 3: Как только вы выберете и оплатите план, вы получите электронное письмо со ссылкой для настройки.

Процедура настройки понятна и проста, с ней у вас не возникнет никаких проблем. Процесс настройки будет выполнен за пару минут, и вы готовы к работе.

Процедура настройки понятна и проста, с ней у вас не возникнет никаких проблем. Процесс настройки будет выполнен за пару минут, и вы готовы к работе.

- ШАГ 4: Теперь выберите iOS в качестве целевой платформы.

- ШАГ 5: Как только это будет сделано, вы должны связать вас с целевым iPhone в Spyine. Вы можете сделать это, введя учетные данные iCloud целевого iPhone.

- ШАГ 6: Теперь у вас есть доступ к множеству функций Spyine, которые вы можете использовать на своем целевом iPhone.

Все это заняло всего несколько минут, и в следующем разделе вы узнаете, что вы можете сделать после взлома iPhone с помощью Spyine.

Особенности Spyine

Безопасность для хакера: Spyine обязуется сохранять анонимность хакера, не сохраняя записи ни о каком пользователе. Он ведет учет только необходимой информации, такой как имя пользователя и пароль, и даже они защищены без доступа к кому-либо.

Без джейлбрейка: Предыдущее шпионское ПО требовало джейлбрейка целевых iPhone. Но Spyine не требует этого, все, что вам нужно, это данные iCloud, и весь процесс также удален.

Keylogging: Это функция, которая позволяет Spyine сохранять нажатия клавиш на iPhone целевого пользователя, это позволяет хакеру получить учетные данные пароля и многое другое.

Веб-шпионское ПО: Spyine — веб-служба шпионского ПО, которая избавляет от необходимости загружать программное обеспечение, позволяя хакеру лучше сохранять свою анонимность. Хакеру нужно шпионить только тогда, когда это необходимо.

Как взломать айфон не имея к нему доступа?

iPhone похож на очень надежный замок, но даже самые сложные замки можно взломать, если использовать правильный метод. Точно так же можно взломать и айфоны, если кто-то очень этого захочет.

Что делает iPhone сложнее для взлома, так это то, что они продолжают получать обновления программного обеспечения и безопасности, которые устраняют уязвимости, через которые хакеры могут получить доступ к вашему устройству.

- Например, несколько лет назад Федеральное бюро расследований (ФБР) наняло группу высококвалифицированных израильских хакеров для взлома iPhone 5C террориста. iPhone был защищен паролем, который труднее взломать по сравнению с PIN-кодом.

- Apple не стала бы помогать ФБР, потому что даже у Apple не было доступа к данным ни одного iPhone. И если Apple помогала, это означало, что Apple подрывает доверие своих клиентов. В конце концов, ФБР взломало iPhone с помощью израильских хакеров, что обошлось ФБР более чем в миллион долларов.

С тех пор Apple повысила безопасность, и безопасность любого устройства, включая другие смартфоны, повысилась благодаря обновлениям безопасности.

Еще один пример взлома iPhone был обнаружен хакером, работающим в Apple. Этот хакер продемонстрировал, как удаленно взломать iPhone с другого устройства. Весь этот инцидент встревожил все сообщество Apple. С тех пор Apple исправила уязвимость, которая позволила хакеру воспользоваться ею.

- Помимо всех этих строгих мер безопасности на iPhone, есть и другие сравнительно более простые способы взломать iPhone, но большинство из них требуют, чтобы цель была наивной или небрежной. Если целевой iPhone работает на более старой версии программного обеспечения, это означает, что он уязвим для взлома.

- Взлом iPhone также делает его уязвимым для взлома, поскольку вы не будете получать обновления программного обеспечения и безопасности от Apple. И если вы практикуете безопасный просмотр в Интернете и имеете базовые знания об Интернете, вы можете избежать уязвимости своих устройств, не устанавливая приложения и сертификаты без вашего ведома.

- Итак, если вы будете соблюдать безопасный просмотр, избегаете отрывочных веб-сайтов и ссылок, избегаете взлома своего iPhone и регулярно обновляете свой iPhone, ваш iPhone будет в безопасности от хакеров. Итак, взломать iPhone можно, но сделать это непросто.

- Хакер должен быть очень опытным, иначе цель должна быть очень наивной.

И то, и другое маловероятно, и опытный хакер не станет взламывать ни один iPhone на улице.

И то, и другое маловероятно, и опытный хакер не станет взламывать ни один iPhone на улице.

Связанный: Как восстановить ваш iPhone

Как взломать iPhone УДАЛЕННО

Несмотря на то, что удаленный взлом iPhone является почти невыполнимой задачей, это все же возможно. Чтобы удаленно взломать iPhone, пользователь должен быть неосторожным. Пользователь может нажимать на ссылки, всплывающие окна, посещать сомнительные веб-сайты и т. д., чтобы их iPhone был взломан.

Даже в этом случае Apple регулярно выпускает исправления для iPhone, чтобы защитить их от уязвимостей в системе безопасности, поэтому для взлома iPhone требуется сочетание невезения, плохих знаний пользователей и опытных хакерских навыков.

Взлом iPhone с компьютера

С помощью сторонних приложений, таких как eyeZy , вы можете удаленно отслеживать iPhone цели. Это включает в себя доступ к их текстам, местоположению, социальным сетям, истории веб-поиска и т. д. Хотя это опасно в чужих руках, такие приложения, как eyeZy , обычно используются родителями для отслеживания своих детей.

д. Хотя это опасно в чужих руках, такие приложения, как eyeZy , обычно используются родителями для отслеживания своих детей.

Помимо этических проблем, взломать iPhone проще удаленно, просто используя компьютер. Все, что вам действительно нужно, это учетные данные iTunes цели. В частности, их имя пользователя и пароль. Теперь все, что вам нужно сделать, это войти в свою учетную запись и установить шпионское приложение, и все готово.

Просто перейдите на панель инструментов шпионского приложения, и вы сможете просмотреть действия, происходящие на iPhone цели.

Сторонние службы

Пока я говорил о том, как сложно взломать iPhone, вы могли наткнуться на службы и шпионское ПО в Интернете, которые утверждают, что легко взломать iPhone. Я хотел проверить, правду ли говорят эти сервисы. Я хотел посмотреть, действительно ли эти сторонние сервисы могут взломать iPhone. Итак, я заплатил за услугу под названием Spyine, и вот мой опыт работы с ней.

- Заявления Spyine не были ложными, на самом деле весь процесс работал так, как рекламировалось. Но у этого процесса есть свои звездочки, и вы должны знать их, прежде чем использовать Spyine.

- Вы можете взломать с помощью Spyine или другого подобного шпионского ПО, только если у вас есть доступ к учетным данным iCloud целевого устройства. Это означает, что вам нужен идентификатор и пароль iCloud, которые сами по себе практически невозможно найти, если владелец целевого устройства не доверяет вам.

- Итак, если вы хотите взломать iPhone кого-то, кого вы знаете, и кого-то, кто доверяет вам свои учетные данные iCloud, вы можете с помощью Spyine или других подобных программ-шпионов. Вы не должны поступать так с кем-то, кто вам доверяет, но вы можете, если вы в таком отчаянии.

- Итак, теперь, когда вы хотите, вам может быть интересно, как взломать чей-то iPhone. Читайте дальше, чтобы узнать, как взломать iPhone с помощью Spyine.

Взлом iPhone с помощью Wi-Fi

Другой способ взломать iPhone — использовать общедоступное соединение Wi-Fi. Публичный Wi-Fi может быть крайне небезопасным и незащищенным. Если вы знаете, что делаете, вы можете более или менее собрать целевые данные. Однако бывает, что это очень сложно. Итак, вам понадобятся довольно технические ноу-хау.

Наиболее распространенным методом является использование атаки «человек посередине». Так как же это работает? Предположим, вы получили текстовое сообщение от вашего банка с просьбой войти в свою учетную запись, чтобы подтвердить свою контактную информацию. Теперь вы нажимаете на эту ссылку, и вы попадаете на сайт банка. После того, как вы введете свои учетные данные, вы станете жертвой фишинга.

В этом примере человек посередине прислал вам текст, который показался вам правдоподобным. Гораздо проще сделать это в общедоступной сети Wi-Fi, поскольку обычно есть какая-то страница регистрации. Все, что им нужно сделать, это заставить вас скачать файл, и ваша система будет скомпрометирована.

Даже если они не пройдут такой сложный сценарий. Они могут просто настроить программу, называемую анализатором пакетов, которая собирает данные, которые передаются с вашего компьютера с помощью Wi-Fi, и теперь они могут получить доступ к вашей личной информации.

Затем хакер может похитить пароли, учетные данные для входа и другую конфиденциальную информацию. Даже текстовые сообщения и электронные письма.

Поэтому настоятельно рекомендуется не получать доступ к своему банку или важной электронной почте в общедоступной сети Wi-Fi. На самом деле, лучше использовать VPN, так как он обеспечивает надежную защиту от таких атак.

Мы рекомендуем вообще избегать незащищенных беспроводных сетей и использовать вместо них точку доступа. А для максимальной защиты всегда используйте VPN для шифрования трафика.

Как взломать iPhone – Заключительные мысли

Взлом — деликатная тема, когда речь идет о морали поступка. Но есть случаи, когда это может быть полезно для их общего блага, даже если весь процесс испорчен.

Кроме того, если вы можете взломать один iPhone, вы можете взломать любой iPhone, а это означает, что каждый рискует быть взломанным. Вот почему Apple и другие разработчики программного обеспечения так много работают над безопасностью.

Хотя взломать iPhone можно, хотя это может показаться невыполнимой задачей. Вы всегда можете нанять опытного хакера, чтобы взломать уязвимого/наивного пользователя или использовать шпионское ПО, чтобы выполнить свою работу.

Часто задаваемые вопросы о взломе iPhone

Можно ли взломать iPhone?

Невзламываемый маркетинг Apple для iPhone не совсем верен, поскольку iPhone определенно можно взломать, как и почти все электронные устройства. Хотя код и меры безопасности iPhone являются одними из лучших, их все же можно взломать из-за человеческого фактора. Узнайте больше о том, как взломать iPhone в нашем руководстве.

Можно ли взломать iPhone с помощью текстового сообщения?

Недавно iPhone был взломан с помощью эксплойта с нулевым кликом. Пользователь iPhone получил текст iMessage, и даже без нажатия на него iPhone был взломан. Apple выпустила исправления для этой уязвимости, но iPhone может быть взломан с помощью текстового сообщения.

Пользователь iPhone получил текст iMessage, и даже без нажатия на него iPhone был взломан. Apple выпустила исправления для этой уязвимости, но iPhone может быть взломан с помощью текстового сообщения.

Можно ли взломать iPhone, посетив веб-сайт?

Когда я упомянул, что человеческий фактор может привести к взлому iPhone, я имел в виду именно это. Пользователи, посещающие сомнительные веб-сайты или нажимающие на подозрительные ссылки, могут привести к взлому их iPhone. Узнайте больше о том, как взломать iPhone в нашем руководстве.

Как я узнаю, что мой iPhone взломан?

Есть несколько признаков, которые могут сообщить вам, что ваш iPhone взломан. Взломанный iPhone будет

отображать странные или неуместные всплывающие окна.

Отправляйте текстовые сообщения или звоните автоматически.

Высокий уровень использования данных.

Батарея может разряжаться быстрее, чем обычно.

Некоторые приложения устанавливаются без вашего разрешения.

Можно ли взломать iPhone, нажав на ссылку?

Да, это, пожалуй, самый распространенный способ взлома iPhone. Подозрительные веб-сайты с подозрительными ссылками могут установить на ваш iPhone вредоносное ПО, которое позволит хакерам получить контроль над вашим iPhone.

Легко ли взломать iPhone 12?

iPhone 12 взломать можно, но не так просто. Большинство современных смартфонов и компьютеров трудно взломать, а iPhone — одни из самых безопасных устройств, поэтому их трудно и практически невозможно взломать. Но это возможно, и чтобы избежать такого риска, требуется практика безопасного просмотра. Узнайте больше о том, как взломать iPhone в нашем руководстве.

Можем ли мы взломать звонки и данные iPhone?

Да, вы можете взломать iPhone, но это сложный процесс. Есть несколько приложений, которые облегчают нам удаленный доступ к iPhone. После взлома вы получите доступ к звонкам и данным iPhone.

Каковы признаки взломанного iPhone?

Приведенные ниже признаки помогают нам узнать, был ли взломан iPhone.

Это может повлиять на срок службы батареи.

На вашем iPhone могут появляться необычные приложения и всплывающие окна.

Снижение объема памяти и производительности.

Может ли кто-нибудь взломать ваш iPhone, если вы подключитесь к Wi-Fi?

Да, ваш iPhone можно взломать через Wi-Fi. Если ваш iPhone подключен к общедоступной сети Wi-Fi, существует риск взлома. Многие хакеры используют общедоступный Wi-Fi для доступа и взлома таких устройств, как iPhone.

Безопасно ли использовать взломанный iPhone после сброса настроек?

Да, можно безопасно снова использовать ваш iPhone после сброса настроек, поскольку сброс настроек удаляет все данные на вашем iPhone, включая любые данные хакера, такие как вирусы/трояны и т. д. Узнайте больше о том, как взломать iPhone в наш гид.

Можно ли взломать камеру iPhone?

Да, камеру iPhone можно взломать. Камеры iPhone также являются целью хакеров. Они взламывают вашу камеру таким образом, что вы даже не замечаете, что ваша камера работает и предоставляет им данные. Узнайте больше о том, как взломать iPhone в нашем руководстве.

Алан Урбан

Алан Урбан — главный редактор Stupid Apple Rumors и часто заявляет, что он «фанат Apple номер один».

Помимо того, что он следит за последними новостями Apple, он также просматривает продукты Apple и создает удобные руководства. Когда он не подвергает устройства Apple сумасшедшим стресс-тестам, он обычно играет в игры на Apple Arcade. хакерское программное обеспечение, которое не требует, чтобы цель нажимала на ссылку, согласно отчету Amnesty International.

iPhone 12 Mini и iPhone 12 Pro Max.

Тодд Хаселтон | CNBC

Apple iPhone могут быть скомпрометированы, а их конфиденциальные данные могут быть украдены с помощью программного обеспечения для взлома, которое не требует, чтобы владелец телефона нажимал на ссылку, согласно отчету Amnesty International, опубликованному в воскресенье.

Amnesty International заявила, что обнаружила, что iPhone, принадлежащие журналистам и юристам-правозащитникам, были заражены вредоносным ПО Pegasus от NSO Group, которое может предоставить злоумышленнику доступ к сообщениям, электронной почте, микрофону и камере телефона.

Разоблачение предполагает, что правительства, использующие программное обеспечение NSO Group, смогли успешно взломать iPhone, чтобы шпионить за пользовательскими данными, используя методы, неизвестные Apple, и что даже постоянное обновление iPhone не может остановить целеустремленного злоумышленника, который использует дорогостоящие и секретные шпионские программы. программного обеспечения.

программного обеспечения.

Характер атак также указывает на то, что изменение поведения пользователей, например отказ от перехода по неизвестным или фишинговым ссылкам в сообщениях, может не защитить пользователей iPhone от программного обеспечения NSO. Amnesty International сообщила, что предыдущие версии Pegasus требовали от пользователя перехода по вредоносной ссылке в сообщении.

NSO Group — израильская фирма, которая заявляет, что продает проверенным правительственным учреждениям и правоохранительным органам средства для предотвращения терроризма, взрывов автомобилей, а также для пресечения сексуальных связей и незаконного оборота наркотиков.

Amnesty International обнаружила доказательства взлома iPhone 12, новейшей модели iPhone, работающей под управлением iOS 14.6, которая до понедельника была самым последним программным обеспечением. Apple обновила свое программное обеспечение до iOS 14.7 в понедельник, но еще не опубликовала информацию о безопасности, которая могла бы указать, исправила ли она эксплойты, выявленные Amnesty International.

Amnesty International получила просочившийся список из 50 000 телефонных номеров, которые могли стать целью шпионского программного обеспечения, разработанного NSO Group. Он обнаружил доказательства того, что устройства Android также были целью программного обеспечения NSO Group, но не смог проверить эти устройства так же, как iPhone.

«Apple безоговорочно осуждает кибератаки на журналистов, правозащитников и других лиц, стремящихся сделать мир лучше. Уже более десяти лет Apple лидирует в отрасли по инновациям в области безопасности, и в результате исследователи безопасности соглашаются, что iPhone — это самое безопасное и защищенное потребительское мобильное устройство на рынке», — заявил глава Apple по безопасности и архитектуре Иван Кристик.

Обновление программного обеспечения iPhone от Apple может исправить эксплойт

Эксперты по безопасности говорят, что наиболее эффективный способ остановить вредоносное ПО — установить на устройства новейшее программное обеспечение, но для этого производитель устройства должен знать об ошибках, которые используют злоумышленники. . Если они «0days», как обвиняют в использовании NSO Group, это означает, что Apple еще не смогла исправить эксплойты.

. Если они «0days», как обвиняют в использовании NSO Group, это означает, что Apple еще не смогла исправить эксплойты.

Как только Apple исправит эксплойт, это больше не нулевой день, и пользователи смогут защитить себя, обновив операционную систему до последней версии.

Это говорит о том, что программное обеспечение NSO Group может перестать работать или потерять способность нацеливаться на современные телефоны, как только Apple исправит эксплойты — что она начнет делать, как только узнает об атаках, заявила Apple.

«Атаки, подобные описанным, очень изощренны, их разработка стоит миллионы долларов, часто имеют короткий срок действия и используются для нападения на конкретных людей. Хотя это означает, что они не представляют угрозы для подавляющего большинства наших пользователей, мы продолжаем неустанно работать, чтобы защитить всех наших клиентов, и мы постоянно добавляем новые средства защиты для их устройств и данных», — сказал Кристик.

Конфиденциальность iPhone была ключевой маркетинговой стратегией

Apple сделала безопасность и конфиденциальность одной из своих ключевых маркетинговых стратегий, утверждая, что ее контроль над операционной системой и оборудованием, на котором она работает, позволяет Apple обеспечивать более высокий уровень безопасности и конфиденциальность, чем устройства конкурентов.

Apple заявила, что ее команда безопасности в четыре раза больше, чем пять лет назад, и сотрудники работают над повышением безопасности устройств, как только обнаруживаются новые угрозы. Apple публикует исправления безопасности для каждого обновления программного обеспечения на своем веб-сайте, каталогизируя их с помощью стандартных отраслевых номеров «CVE» и отмечая исследователей безопасности, которые их находят.

В отчете Amnesty International говорится, что программное обеспечение NSO Group не остается на iPhone после его перезагрузки, что затрудняет подтверждение заражения устройства. Это также предполагает, что пользователи, которые беспокоятся о том, что станут мишенью, могут регулярно перезагружать свои устройства.

Amnesty International заявила, что сотрудничала с международными медиа-группами, чтобы опубликовать подробности о нескольких телефонных номерах, которые она обнаружила в просочившемся списке, и конкретных обстоятельствах, которые привели к тому, что они стали мишенью для программного обеспечения NSO. Некоторые американские телефонные номера были в списке, но неясно, были ли они взломаны, сообщает Washington Post.

Некоторые американские телефонные номера были в списке, но неясно, были ли они взломаны, сообщает Washington Post.

Представитель NSO Group заявил, что компания расследует все заявления о неправомерном использовании.

«Мы хотели бы подчеркнуть, что NSO продает свои технологии исключительно правоохранительным органам и спецслужбам проверенных правительств с единственной целью спасения жизней за счет предотвращения преступлений и террористических актов. NSO не управляет системой и не имеет доступа к данным «, — сказал представитель НСО.

Другие технологические компании считают бизнес NSO Group неприемлемым и угрожающим безопасности своих пользователей. В прошлом году WhatsApp, дочерняя компания Facebook, подала в суд на NSO Group из-за предполагаемого взлома WhatsApp. В судебном иске от декабря в рамках этого дела третьи стороны, включая Microsoft, Google, Cisco и другие, заявили, что NSO Group нарушила законы США и не заслуживает иммунитета, поскольку продает иностранным правительствам.

смотреть сейчас

СМОТРЕТЬ ПРЯМУЮ ТРАНСЛЯЦИЮ В ПРИЛОЖЕНИИ

СМОТРЕТЬ ПРЯМУЮ ТРАНСЛЯЦИЮ В ПРИЛОЖЕНИИ

Может ли кто-нибудь удаленно взломать ваш iPhone?

Перейти к содержимому

Это вопрос, с которым в последнее время к нам обращалось множество людей, которые задавались вопросом, должны ли они беспокоиться о том, что кто-то потенциально может удаленно взломать их iPhone. В этой статье мы хотим прояснить некоторые моменты, а также дать несколько полезных советов, которые помогут защитить вас в будущем. Итак, если вы один из тех, кто задается вопросом: «Может ли кто-нибудь удаленно взломать мой iPhone?», то вам следует читать дальше…

Торопитесь? Вы можете защитить себя с помощью Certo AntiSpy — просто нажмите здесь.

Можно ли удаленно взломать iPhone?

Это может вас удивить, но да, удаленно взломать устройство iOS можно. На светлой стороне; однако это почти наверняка никогда не произойдет с вами. Позвольте мне объяснить:

Позвольте мне объяснить:

1. Программное обеспечение для удаленного взлома исключительно дорого.

Были случаи, когда хакеры получали удаленный доступ к устройству iOS (например, взлом Pegasus и WhatsApp ранее в этом году), но эксплойты, необходимые для удаленного взлома устройства, невероятно специализированы и дороги, часто превышая 100 000 долларов. Это означает, что для того, чтобы хакер потратил столько денег, вы должны быть очень ценной целью. Хорошая новость заключается в том, что большинство из нас не такие.

Реальность такова, что большинству из нас не о чем беспокоиться. Мало того, что большинство хакеров редко могут позволить себе такое программное обеспечение, но и для тех, кто может, это резко увеличивает их финансовый риск, и большинство хакеров с большей вероятностью нацелятся на «низко висящие плоды». Под этим я подразумеваю, что они с гораздо большей вероятностью захотят найти более дешевые альтернативы в надежде, что им будет предоставлен более легкий доступ к чьему-то устройству или личным данным.

Сканирование iPhone на шпионское ПО

2. Apple исправляет любые уязвимости практически сразу после их обнаружения.

Apple очень серьезно относится к безопасности своих устройств (они даже не позволили бы ФБР использовать свой «черный ход»), поэтому они всегда оценивают потенциальные риски для своего программного обеспечения. Как только они обнаруживают уязвимость или ошибку в своей системе — они ее исправляют. Они выпускают обновление, и каждый iPhone, iPad или iPod внезапно оказывается защищенным от этих угроз безопасности.

Это одно из преимуществ использования устройства iOS по сравнению, например, с устройством Android. Операционная система Android работает в различных сборках на разных устройствах. Это усложняет для Google развертывание большого обновления, которое исправит угрозы безопасности для каждого устройства, тогда как для Apple это намного проще.

3. Некоторые компании заявляют, что предлагают удаленный взлом iPhone, но большинству пользователей это не подходит.

Основная идея этих служб заключается в том, что они позволяют злоумышленнику извлекать информацию из резервной копии вашего устройства, хранящейся в Интернете с помощью iCloud. Если они получат доступ, они смогут увидеть такие вещи, как ваши сообщения, фотографии, журналы вызовов, историю Интернета и все остальное, что было сохранено на вашем устройстве во время резервного копирования.

Однако, поскольку большинство людей используют двухфакторную аутентификацию со своими Apple ID, это означает, что хакеру по-прежнему потребуется физический доступ к устройству для отключения двухфакторной аутентификации, а это означает, что в большинстве случаев эта атака не является действительно удаленной.

Это одна из причин, по которой мы говорим нашим читателям и клиентам о важности включения двухфакторной аутентификации на всех их устройствах и онлайн-аккаунтах, где это возможно.

Подробнее об этом виде взлома вы можете прочитать в этой статье.

Что вы можете сделать, чтобы защитить себя?

Хотя риск удаленного взлома довольно низок, как мы уже отмечали, это не невозможно. Итак, вот несколько дополнительных шагов, которые вы можете предпринять, если это вас особенно беспокоит. Это также хорошие общие советы, которым следует следовать, если вы беспокоитесь о безопасности своего iPhone в целом:

Итак, вот несколько дополнительных шагов, которые вы можете предпринять, если это вас особенно беспокоит. Это также хорошие общие советы, которым следует следовать, если вы беспокоитесь о безопасности своего iPhone в целом:

1. Установите Certo AntiSpy.

Наше революционное программное обеспечение разработано, чтобы помочь вам избежать болезненных угроз безопасности. Мы защищаем ваше устройство от различных методов, которые ежедневно используют хакеры для атаки и получения доступа к вашим личным данным. Мы гарантируем, что ваше устройство останется защищенным, и поможем вам справиться с любыми потенциальными областями риска. Мы также можем определить, было ли ваше устройство скомпрометировано каким-либо образом, и рекомендовать дальнейшие действия для обеспечения безопасности.

Главное, что мы предлагаем, это спокойствие. Мы хотим, чтобы вы были уверены, что ваше устройство в безопасности, а ваши данные защищены.

Щелкните здесь, чтобы узнать больше о Certo AntiSpy.

2. Включите двухфакторную аутентификацию.

Это довольно просто, и это должен сделать каждый, у кого есть Apple ID. Двухфакторная аутентификация добавляет дополнительный уровень безопасности и гарантирует, что кто-то не сможет получить доступ к вашей учетной записи iCloud и резервным копиям устройства, даже если они разработали ваш пароль.

Нажмите здесь, чтобы узнать, как включить двухфакторную аутентификацию для вашего Apple ID, или просто следуйте инструкциям, описанным ниже:

Чтобы включить двухфакторную аутентификацию в iOS 10.3 или более поздней версии, выполните следующие действия:

- Перейти к ваше приложение «Настройки».

- Перейдите к [ваше имя], затем «Пароль и безопасность»

- Нажмите «Включить двухфакторную аутентификацию», затем нажмите «Продолжить».

Если вы используете устройство с iOS 10.2 или более ранней версии, выполните следующие действия:

- Перейдите в приложение «Настройки».

- Перейдите и нажмите «iCloud».

- Затем перейдите к своему Apple ID и нажмите «Пароль и безопасность».

- Нажмите «Включить двухфакторную аутентификацию», затем «Продолжить». Я БЫ.

Итак, теперь вы знаете, что удаленный взлом — это не то, о чем вам обязательно нужно беспокоиться. Тем не менее, кто-то может удаленно контролировать ваш iPhone, если уже был реализован взлом и установлено шпионское ПО. Вот почему важно всегда проявлять бдительность в отношении безопасности своего мобильного устройства — даже при использовании так называемого «невзламываемого» устройства, такого как iPhone или iPad.

Нажмите здесь, чтобы узнать больше о защите вашего iPhone от шпионских программ и о том, как узнать, кто его взломал.

Сканирование iPhone на наличие шпионских программ

admin

Последние сообщения

Сканирование iPhone на наличие шпионских программ

Подпишитесь на нашу рассылку новостей Удаленно

Вы когда-нибудь хотели узнать, как взломать чей-то iPhone? Вы хотите узнать, как взломать чей-то iPhone и узнать, что они делали на своем iPhone в последнее время? Это может произойти, особенно если вы обеспокоенный родитель и хотите узнать, как взломать iPhone вашего ребенка, чтобы узнать об их действиях.

Знаете ли вы, что есть способ научиться дистанционно взламывать iPhone? Что ж, это правда. Никаких сюрпризов. Вы можете узнать, как взломать iPhone. Если вы до сих пор не слышали о процессе взлома iPhone, вам не о чем беспокоиться. Мы собираемся рассказать вам все об этом в этом посте, и наша главная задача — научиться удаленно взломать iPhone.

Общеизвестно, что устройства iOS считаются самыми безопасными устройствами. Благодаря сильным функциям конфиденциальности и строгим протоколам безопасности трудно проникнуть в чье-либо устройство. Тем не менее, это не невозможно.

Несмотря на то, что это самые безопасные устройства, некоторым экспертам все же удалось найти некоторые лазейки в системе безопасности iPhone. Из-за этих недостатков безопасности хакеры и киберпреступники смогли взломать устройства iPhone. Им несложно научиться взламывать устройства iPhone. Они знают, как взломать чей-то iPhone.

Когда iPhone взломан, это означает, что все важные данные, включая фотографии, видео, текстовые сообщения, банковскую информацию и т.

д., становятся скомпрометированными. Хакеры могут украсть данные и использовать их в своих интересах. Они могут украсть вашу личность, получив конфиденциальную информацию, и превратить вас в жертву кражи личных данных и данных.