Содержание

Apple и нулевая безопасность для пользователей. Сломанная iOS

Привет.

Обожаю “здравый смысл”, на основании которого делают далеко идущие выводы. Например, когда говорят, что Apple заботится о безопасности своих пользователей и защищает их от внешних угроз. Ведь не может компания рекламировать конфиденциальность и при этом не уделять этому внимания? То, что в Apple маркетинг подменяет собой реальные шаги, можно убедиться, почитав новости, но многие стараются этого не делать, ведь тогда картина мира трещит по швам и придется включать голову и задумываться о происходящем. Любая иная компания, что дала бы доступ к миллионам компьютеров при вводе пароля admin, была бы распята, но в Apple просто срочно исправили проблему в MacOS. А как вам возможность слушать чужой iPhone через Facetime, когда прослушиваемый просто не догадывался об этом, жертва продолжала заниматься своими делами, а ее телефон исправно передавал все, что слышал? Когда я демонстрировал на практике эти трюки, доступные даже школьнику, меня исправно поражала реакция людей, они отказывались верить, что это возможно и доступно де-факто любому человеку в тот момент. Ведь поверить в то, что Apple – это абсолютно голый король, невозможно. Возникал когнитивный диссонанс, который заводил нас в дебри оправдательной логики: “это частный случай и такое невозможно”, “наверное, ты умелый хакер, но других таких наверняка нет”, “это какой-то трюк, и в жизни такого нет”. Благодаря Apple я выглядел как фокусник в глазах людей, причем трюкач с довольно странными умениями. Проще не верить, чем допустить, что самая дорогая компания планеты наплевательски относится к данным пользователей и их безопасности. Ведь в Apple постоянно говорят, что защищают данные людей и прикладывают для этого все усилия, не так ли? Почему компания делает ставку на такую рекламную кампанию, никто даже не задумывается, хотя все лежит на поверхности – в Apple огромные проблемы с качеством продуктов и тем более с их безопасностью.

Ведь поверить в то, что Apple – это абсолютно голый король, невозможно. Возникал когнитивный диссонанс, который заводил нас в дебри оправдательной логики: “это частный случай и такое невозможно”, “наверное, ты умелый хакер, но других таких наверняка нет”, “это какой-то трюк, и в жизни такого нет”. Благодаря Apple я выглядел как фокусник в глазах людей, причем трюкач с довольно странными умениями. Проще не верить, чем допустить, что самая дорогая компания планеты наплевательски относится к данным пользователей и их безопасности. Ведь в Apple постоянно говорят, что защищают данные людей и прикладывают для этого все усилия, не так ли? Почему компания делает ставку на такую рекламную кампанию, никто даже не задумывается, хотя все лежит на поверхности – в Apple огромные проблемы с качеством продуктов и тем более с их безопасностью.

Например, в прошлом году выяснилось что сервис “Sign in with Apple”, который создали в 2019 году для быстрого входа в приложения, сервисы и на сайты, имеет огромную дыру в безопасности. В Apple обещали приватность пользователям, которые поверят компании и будут использовать свой Apple ID для входа на сторонних ресурсах. Рекламировали это незамысловато: в отличие от той же Facebook, в Apple не будут собирать ваши данные и продавать их на сторону. Начинание благое, но, как всегда для Apple, оно имело темную сторону, про которую никто не говорил. Разработчики настолько “хороши”, что они позволяли любому человеку, зная чужой почтовый адрес, получать его токены с Apple ID. Например, для доступа к вашей почте на другом сервисе, что подключил “Sign in with Apple”, было достаточно знать ваш адрес. Программист из Дели, который обнаружил эту проблему, сообщил о ней в Apple в рамках программы по поиску дыр в безопасности, ему выплатили 100 000 долларов. Но это не отменяет того факта, что дырка существовала долгое время, как минимум полгода. И кто мог ей воспользоваться за это время, неясно.

В Apple обещали приватность пользователям, которые поверят компании и будут использовать свой Apple ID для входа на сторонних ресурсах. Рекламировали это незамысловато: в отличие от той же Facebook, в Apple не будут собирать ваши данные и продавать их на сторону. Начинание благое, но, как всегда для Apple, оно имело темную сторону, про которую никто не говорил. Разработчики настолько “хороши”, что они позволяли любому человеку, зная чужой почтовый адрес, получать его токены с Apple ID. Например, для доступа к вашей почте на другом сервисе, что подключил “Sign in with Apple”, было достаточно знать ваш адрес. Программист из Дели, который обнаружил эту проблему, сообщил о ней в Apple в рамках программы по поиску дыр в безопасности, ему выплатили 100 000 долларов. Но это не отменяет того факта, что дырка существовала долгое время, как минимум полгода. И кто мог ей воспользоваться за это время, неясно.

В 2020 году в Apple пытались решить проблемы с безопасностью, но полагаться на свои силы не могли, так как та же iOS была слишком дырявой и уязвимости в системе находили в буквальном смысле ежедневно. Внутри Apple просто не было достаточного числа инженеров, которые могли справляться с такой нагрузкой. В компании посчитали, что будет логичным переложить поиск изъянов в безопасности на разработчиков во всем мире, и запустили программу Apple Security Bounty. Найти ее описание можно вот тут.

Внутри Apple просто не было достаточного числа инженеров, которые могли справляться с такой нагрузкой. В компании посчитали, что будет логичным переложить поиск изъянов в безопасности на разработчиков во всем мире, и запустили программу Apple Security Bounty. Найти ее описание можно вот тут.

Выплаты за найденные дырки в безопасности – от двадцати пяти тысяч до миллиона долларов, что звучит как выгодное предложение. Для Apple это дешевле, чем содержать большой штат разработчиков, заботиться о безопасности своих устройств и платформ. Дешевая рабочая сила в лице программистов, средний или низкий уровень их знаний и внешние люди в качестве отдела тестирования. Старая схема, по которой в Apple снижают издержки, чтобы не тратиться на безопасность, она позволяет экономить огромные деньги и при этом делать вид, что все в порядке. Общеизвестно то, что любое iOS-устройство можно удаленно взломать, нужно знать только номер телефона жертвы. После этого вы получаете полноценный доступ ко всей информации на устройстве плюс можете делать с ним что угодно. Уязвимость нулевого дня существовала многие годы, но каждое сообщение о соответствующих инструментах воспринималось как сказка. Скандал вокруг софта от израильской NSO Group (Pegasus) заставил через несколько месяцев после первых громких материалов в медиа закрыть дыру в iOS. Но она существовала несколько лет и касалась последних версий iOS, которые считали наиболее защищенными и подталкивали людей к их использованию. Так следили за политиками, активистами по всему миру, зачастую убивали их, так как точно знали, где они находятся и что делают. Те самые “безопасные” iPhone превращались в следящие устройства, которые точно сообщали, где находится человек.

Уязвимость нулевого дня существовала многие годы, но каждое сообщение о соответствующих инструментах воспринималось как сказка. Скандал вокруг софта от израильской NSO Group (Pegasus) заставил через несколько месяцев после первых громких материалов в медиа закрыть дыру в iOS. Но она существовала несколько лет и касалась последних версий iOS, которые считали наиболее защищенными и подталкивали людей к их использованию. Так следили за политиками, активистами по всему миру, зачастую убивали их, так как точно знали, где они находятся и что делают. Те самые “безопасные” iPhone превращались в следящие устройства, которые точно сообщали, где находится человек.

За подобные “мелочи” иную компанию давно вынесли бы с рынка вперед ногами, но Apple – это давно не про продукты, это финансовый инструмент обогащения для инвесторов, этакая пирамида. Поэтому качество продукта здесь не слишком важно, речь идет о больших деньгах. И мало кто хочет раскачивать лодку, а тем более говорить о том, что происходит на деле с пользовательскими данными и их безопасностью. Защита от Apple – это в прямом смысле дырявое решето, и лучше всего это показывает программа Apple Security Bounty и то, насколько Apple завалили обращениями. В рамках суда между Epic Games и Apple мы узнали множество откровений сотрудников Apple, как все устроено внутри. И это нерадостная картина, которая показывает, что самая дорогая компания в мире просто наплевательски относится к безопасности и экономит на сотрудниках.

Защита от Apple – это в прямом смысле дырявое решето, и лучше всего это показывает программа Apple Security Bounty и то, насколько Apple завалили обращениями. В рамках суда между Epic Games и Apple мы узнали множество откровений сотрудников Apple, как все устроено внутри. И это нерадостная картина, которая показывает, что самая дорогая компания в мире просто наплевательски относится к безопасности и экономит на сотрудниках.

В рамках Apple Security Bounty эта информация находит подтверждение, и достаточно взять новости за одну неделю, чтобы это наглядно продемонстрировать. Всего одна неделя и три события, которые отлично показывают, как в Apple относятся к безопасности.

Российский разработчик Денис Токарев нашел четыре разных уязвимости в iOS, написал об этом в Apple в рамках программы Security Bounty, отчеты были отправлены с период с 10 марта по 4 мая. Автоматические ответы на отправленную информацию получены. Прошло полгода с момента отправления писем, никакой обратной связи Денис не получил. Он повторно отправил письма в Apple и сообщил, что будет вынужден публично рассказать про уязвимости и дает дополнительные десять дней на реакцию со стороны Apple. В ответ? Как обычно, тишина.

Он повторно отправил письма в Apple и сообщил, что будет вынужден публично рассказать про уязвимости и дает дополнительные десять дней на реакцию со стороны Apple. В ответ? Как обычно, тишина.

После публикации записи в блоге реакция со стороны Apple последовала незамедлительно: мы будем разбираться в вопросе. Запись на английском языке можно найти вот здесь, а заодно десяток историй о том, как другие участники Security Bounty не получили никакого ответа от Apple.

Дырки, найденные Денисом Токаревым, позволяют получить доступ к разнообразной информации на устройстве, например, почте, которая привязана к Apple ID, включая токен, который позволяет отправлять запросы на серверы Apple от имени этого пользователя. Список контактов из приложений «Почта», «Сообщения», а также метаданные о взаимодействии с этими контактами, включая статистику и точное время. Можно проверить, какие приложения установлены на устройстве. Данные аналитики об использовании устройства, включая все аксессуары, что к нему подключались, а также медицинские данные пользователя. Это неполный список уязвимостей, которые обнаружил Денис.

Это неполный список уязвимостей, которые обнаружил Денис.

Он не одинок в своих находках, таких людей много во всех странах мира, но их истории взаимодействия с Apple похожи до мелочей. Например, Боби Раух (Bobby Rauch) нашел изъян в работе метки AirTag. Найти описание его работы можно вот здесь.

Если коротко, то нужно купить эти метки, подменить в них адрес iCloud и перевести жертву на свою страницу, где человек будет вводить свой пароль от аккаунта, который будет перехвачен злоумышленником. Простая и эффективная атака, которая может сработать в реальной жизни с легкостью, а сценариев такой атаки может быть много, это не один возможный скрипт.

Информация об уязвимости в Apple поступила 20 июня, но в течение трех месяцев никакой обратной связи не поступило. С Бобби связались только 23 сентября и сообщили, что уязвимость закроют в ближайшее время, вопрос о вознаграждении тактично остался без ответа. И так происходит практически со всеми, компания Apple не выполняет взятые на себя обязательства, так как ее захлестнула волна обращений и качество продуктов вынудило бы компанию платить за дыры в их безопасности миллионы долларов еженедельно. В Apple деньги любят больше всего и отдавать их на сторону точно не хотят.

В Apple деньги любят больше всего и отдавать их на сторону точно не хотят.

Третья история, которая понравится вам, описывает позицию страуса, занимаемую Apple. В Британии специалисты по безопасности провели исследование Apple Pay, они обнаружили, что если использовать банковскую карту Visa для оплаты поездок (Express Travel Card), то возможен сценарий атаки, который не нуждается в особых ухищрениях. Оплачивая поездку, не нужно разблокировать iPhone, вы просто прикладываете его к турникету. Атакующие собрали простое оборудование, которое эмулирует работу турникета, но оплата идет на обычный терминал, как в магазинах. В Mastercard есть проверка того, куда отправляются деньги, и такая атака невозможна. В Samsung Pay или Google Pay также реализованы дополнительные уровни защиты, поэтому подобная атака невозможна. Но в Apple Pay этого отчего-то не сделали, а Visa и Apple перекладывают вину друг на друга, считая, что каждый должен потратить деньги и исправить этот недочет. Учитывая, что это сервис Apple, все расходы, конечно же, на компании, но пока она пытается сэкономить и заставить Visa построить систему, которая будет защищать пользователей Apple Pay. Типичная Apple, экономит даже в этом случае, а не решает проблему как можно быстрее. Про эту историю можно прочитать вот здесь.

Типичная Apple, экономит даже в этом случае, а не решает проблему как можно быстрее. Про эту историю можно прочитать вот здесь.

Самое смешное и забавное в том, что таких историй еженедельно появляется до десятка! В информационном потоке они растворяются, становятся незаметны, да и внимание к ним стараются не привлекать. Подобные разношерстные истории доказывают, что с безопасностью у продуктов Apple дела обстоят крайне плохо, если не сказать – катастрофически. И это уже недобрая традиция, которая длится многие годы. Об этом стоит помнить, когда вы покупаете любой продукт от Apple, так как вам придется тратить заметные усилия на то, чтобы защитить себя и свою информацию, а иногда вы просто не сможете этого сделать вовсе, так как дыры в софте слишком велики.

Меня перестала удивлять позиция поклонников Apple, отрицающих очевидные, доказанные проблемы. Их риторика не меняется год к году, когда они занимаются демагогией и пытаются опровергать факты примерно так: “А вот на Android все еще хуже, это общеизвестный факт”. Причем, что интересно, они не пытаются привести какие-либо факты, а просто защищают любимчика и отрицают даже наличие проблемы как таковой, считают ее незначительной. Такая реакция ненормальна, но именно она позволяет Apple много лет наплевательски относиться к безопасности устройств и собственных платформ. Съедят и в таком виде, а то, что кто-то пострадает, это проблемы человека, который не подумал о том, что именно он покупает и какую ответственность перед ним несет компания Apple. Подсказка – никакой ответственности в Apple за ваши данные и их защиту не несут вовсе. Так что спокойнее думать, что вы защищены и все в порядке, ведь выбрать что-то не от Apple решительно невозможно, не так ли? Ведь именно iPhone – это лучшее соотношение цена/качество, доступный продукт и далее по списку, а заодно он еще и самый защищенный от взлома, как нам талдычат не первый год. Тут нет вопроса веры, а есть только факты, которые говорят сами за себя. Верить рекламным заявлениям или реальности и тем фактам, что вы видите вокруг? Выбор всегда за вами.

Причем, что интересно, они не пытаются привести какие-либо факты, а просто защищают любимчика и отрицают даже наличие проблемы как таковой, считают ее незначительной. Такая реакция ненормальна, но именно она позволяет Apple много лет наплевательски относиться к безопасности устройств и собственных платформ. Съедят и в таком виде, а то, что кто-то пострадает, это проблемы человека, который не подумал о том, что именно он покупает и какую ответственность перед ним несет компания Apple. Подсказка – никакой ответственности в Apple за ваши данные и их защиту не несут вовсе. Так что спокойнее думать, что вы защищены и все в порядке, ведь выбрать что-то не от Apple решительно невозможно, не так ли? Ведь именно iPhone – это лучшее соотношение цена/качество, доступный продукт и далее по списку, а заодно он еще и самый защищенный от взлома, как нам талдычат не первый год. Тут нет вопроса веры, а есть только факты, которые говорят сами за себя. Верить рекламным заявлениям или реальности и тем фактам, что вы видите вокруг? Выбор всегда за вами.

Запрос пароля для Apple ID очень легко подделать: как не попасться на уловку злоумышленников

Технологии

Николай Чумаков

Короткая инструкция, чтобы защитить себя от неприятностей.

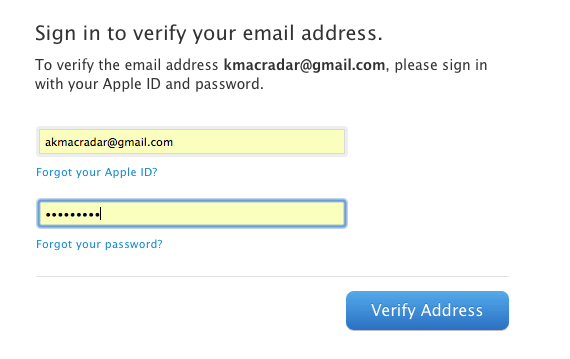

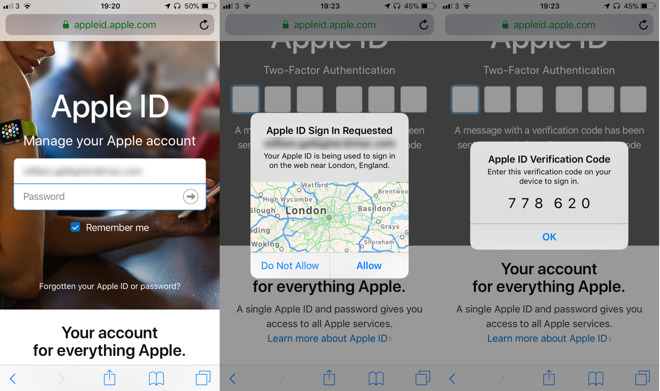

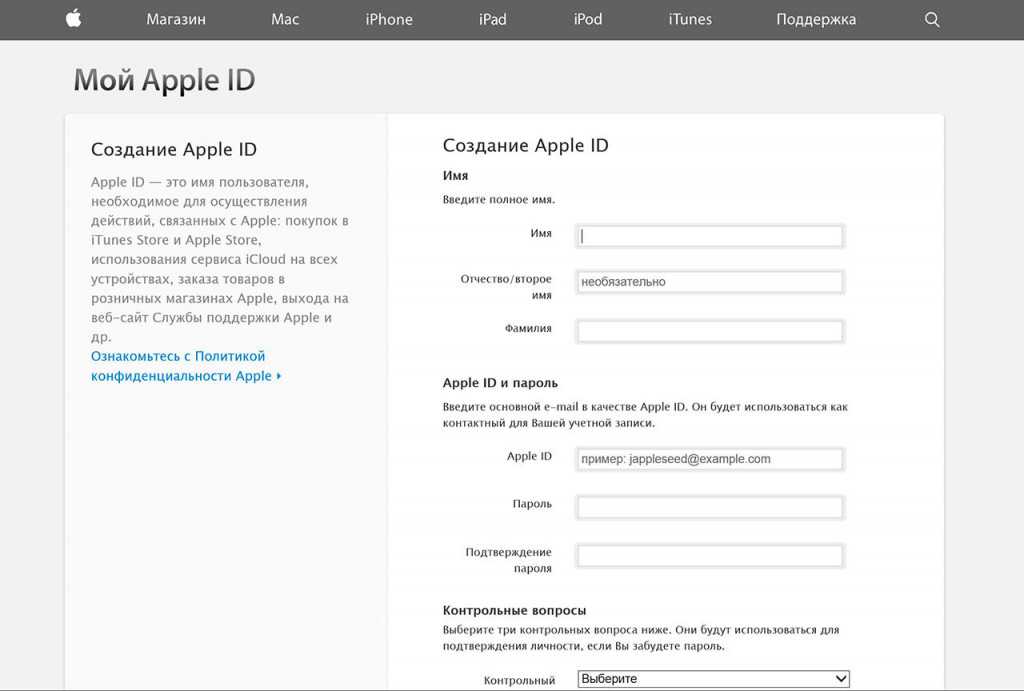

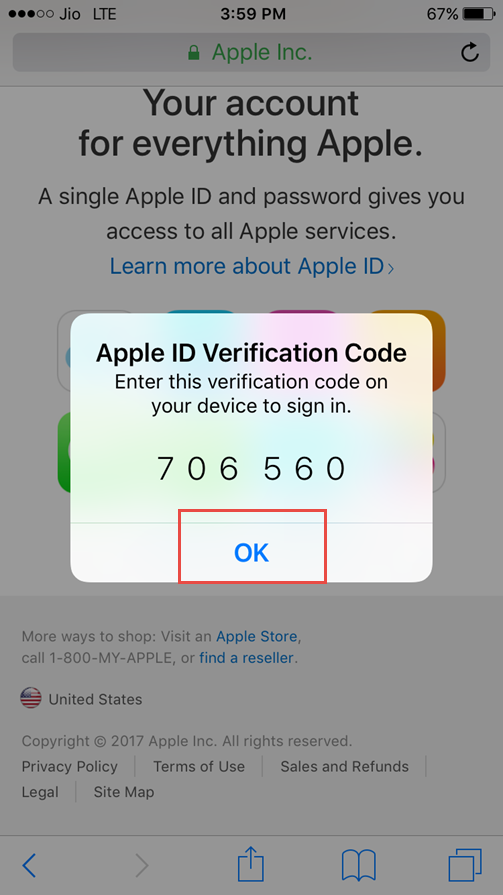

Обладатели устройств на iOS видят окна запроса пароля во время оплаты покупок в AppStore или iTunes и получении доступа к iCloud или Game Center. Некоторые фишинговые приложения выводят практически идентичные предупреждения, чтобы получить пароли пользователей.

iOS-разработчик Феликс Крузе (Felix Krause) рассказал в своём блоге о том, как отличить системный запрос пароля для Apple ID от поддельного.

Самый простой шаг — попытаться свернуть приложение. Если вместе с ними закрылось и окно пароля, то это было поддельное предупреждение, если осталось на месте — системное. Не стоит вводить пароль и нажимать «Отмена», так как даже в этом случае злоумышленники успеют украсть ваши данные.

При этом злоумышленникам необязательно знать электронную почту — некоторые системные уведомления его не показывают.

Слева системное уведомление, справа — поддельное. Фото из блога Феликса Круза

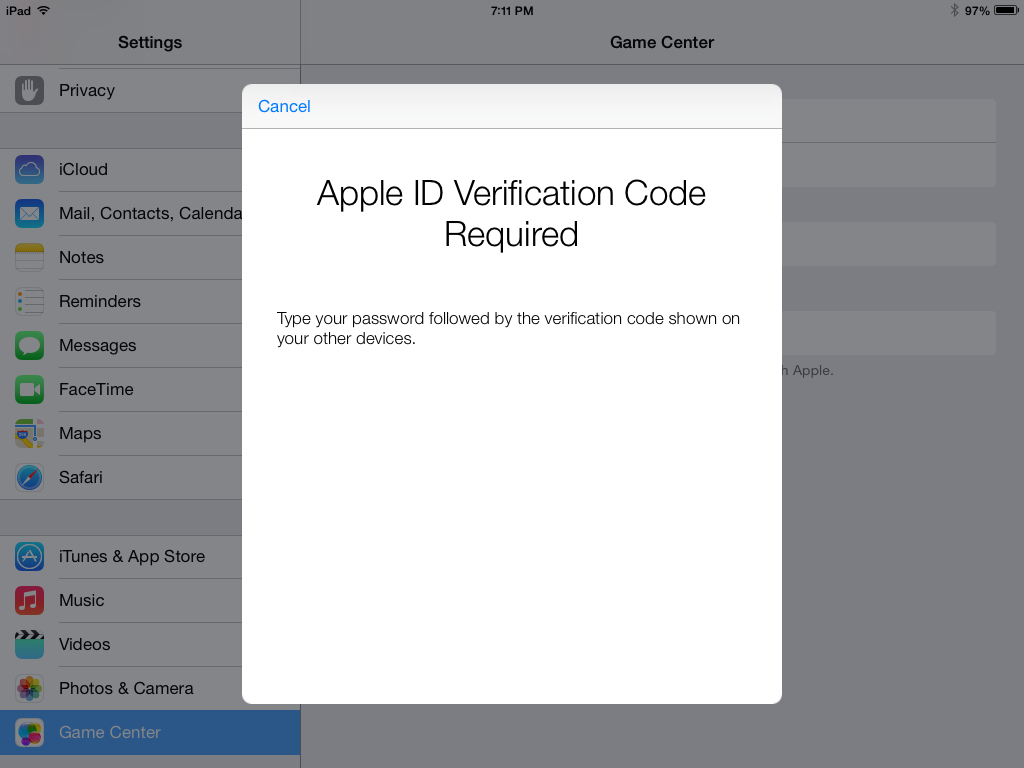

Иногда запрос пароля для Apple ID приходит на заблокированный экран — это более надежный способ. По словам разработчика, фишинговые приложения пока не могут отправлять push-уведомления с запросом пароля.

Push-уведомление с требованием ввести Apple ID

По словам Крузе, практически любой опытный разработчик сможет написать собственное окно запроса на iOS. Примеры кода и оформления предупреждения опубликованы в открытом доступе в документации Apple.

В среднем код запроса занимает всего 30 строчек, поэтому каждый может сделать собственный вид фишинга. Но некоторые детали авторы поддельных приложений могут упустить: к примеру, в системном уведомлении стоят обычные кавычки, а в фишинговом — «кавычки-лапки».

Слева системное уведомление, справа — поддельное

Пользователи, использующие двухфакторную аутентификацию для аккаунта Apple ID, почти наверняка защищены. Даже если злоумышленники узнают пароль, им потребуется защитный код, который приходит на другие устройства./article-new/2020/02/createappleidappstore.jpg?lossy)

Однако Крузе отметил, что не стоит слепо доверять уведомлениям даже с включенной двухфакторной аутентификацией. Иначе пользователи рискуют раскрыть злоумышленникам не только пароль, но и код безопасности.

Разработчик назвал указанную проблему «очень сложной для решения» из-за того, что хакеры могут довольно точно подделать пользовательский интерфейс. Несмотря на то, что Apple критически относится к проверке публикуемых в App Store приложений, у некоторых злоумышленников получается спрятать фишинговые функции в код: они могут автоматически активироваться только после того, как проверка будет пройдена.

В качестве рекомендаций Крузе предложил Apple просить пользователя лишний раз зайти в «Настройки», а не сразу вводить пароль. Также уведомления от приложений можно было бы помечать специальным значком, чтобы они отличались от системных запросов.

#хакеры #кибербезопасность #apple

Что такое идентификаторы приложений и идентификаторы пакетов

Каждый разработчик, плохо знакомый с разработкой Cocoa и Swift, должен ознакомиться с жаргоном и процессами Apple. В сегодняшнем уроке я хотел бы поговорить об идентификаторах приложений и идентификаторах пакетов. Что такое идентификатор приложения? Что такое идентификатор пакета? И какая связь между идентификаторами приложений и идентификаторами пакетов?

В сегодняшнем уроке я хотел бы поговорить об идентификаторах приложений и идентификаторах пакетов. Что такое идентификатор приложения? Что такое идентификатор пакета? И какая связь между идентификаторами приложений и идентификаторами пакетов?

Идентификатор пакета

Идентификатор пакета или идентификатор пакета однозначно идентифицирует приложение в экосистеме Apple. Это означает, что никакие два приложения не могут иметь одинаковый идентификатор пакета. Чтобы избежать конфликтов, Apple рекомендует разработчикам использовать обратную нотацию доменного имени для выбора идентификатора пакета приложения.

Возьмем, к примеру, Cocoacasts. Каждое приложение, которое я создаю для Cocoacasts, имеет идентификатор пакета, начинающийся с com.cocoacasts , то есть с обратной стороны веб-сайта Cocoacasts. Для моей компании Code Foundry я использую идентификаторы пакетов, начинающиеся с be.codefoundry .

Вам не обязательно владеть доменом, который вы используете для идентификатора пакета вашего приложения. Домен используется только для обеспечения уникальности идентификатора пакета. Например, я мог бы также использовать

Домен используется только для обеспечения уникальности идентификатора пакета. Например, я мог бы также использовать blog.cocoacasts для приложений, которые я создаю для Cocoacasts, хотя я не владею cocoacasts.blog .

Чтобы создать уникальный идентификатор пакета, вы добавляете имя приложения к обратному домену, например, com.cocoacasts.scribbles . Помните, что вы выбираете идентификатор пакета. Обратная запись доменного имени — это то, что рекомендует Apple, и это шаблон, который используют большинство разработчиков.

Единственным требованием является уникальность идентификатора пакета. Xcode предупредит вас, если вы выберете идентификатор пакета, который уже используется другим приложением. Я настоятельно рекомендую вам использовать идентификатор пакета, который имеет смысл, и именно поэтому большинство разработчиков придерживаются обратной записи доменных имен.

Если вы создаете набор приложений, вы можете использовать тот же подход. Взгляните на следующий пример. Первый идентификатор пакета используется для клиента Scribbles для iOS, тогда как второй идентификатор пакета используется для клиента Scribbles для macOS.

Взгляните на следующий пример. Первый идентификатор пакета используется для клиента Scribbles для iOS, тогда как второй идентификатор пакета используется для клиента Scribbles для macOS.

com.cocoacasts.scribbles.ios com.cocoacasts.scribbles.macos

Идентификатор приложения

Разработчики часто путают идентификаторы приложений с идентификаторами пакетов или, что еще хуже, думают, что это одно и то же. Идентификатор приложения представляет собой одно или несколько приложений в системе Apple. Он состоит из двух компонентов: Идентификатор команды и строка поиска идентификатора пакета .

В этом примере ABCDE12345 — это идентификатор команды, а com.cocoacasts.scribbles — строка поиска идентификатора пакета. Идентификатор команды и строка поиска идентификатора пакета разделены точкой.

ABCDE12345.com.cocoacasts.scribbles

Team ID — это компонент, о котором вам не нужно беспокоиться. Он генерируется Apple и добавляется к строке поиска идентификатора пакета.

Он генерируется Apple и добавляется к строке поиска идентификатора пакета.

Что такое строка поиска идентификатора пакета? Этот вопрос возвращает нас к идентификаторам пакетов. Можно использовать один идентификатор приложения для нескольких приложений. Вот где явный и подстановочный знак Идентификаторы приложений вступают в игру.

Строка поиска идентификатора пакета идентификатора приложения может соответствовать одному приложению или, включив подстановочный знак, может соответствовать нескольким приложениям одной и той же группы разработчиков. Позвольте мне показать вам пример каждого типа идентификатора приложения.

Явный идентификатор приложения

Как следует из названия, явный идентификатор приложения не содержит подстановочного знака. Строка поиска идентификатора пакета соответствует идентификатору пакета одного приложения.

ABCDE12345.com.cocoacasts.scribbles

Идентификатор команды ABCDE12345 создается Apple для вашей команды разработчиков. Это не то, что вы можете или должны изменить. Строка поиска идентификатора пакета

Это не то, что вы можете или должны изменить. Строка поиска идентификатора пакета com.cocoacasts.scribbles не содержит звездочки. Другими словами, строка поиска идентификатора пакета соответствует идентификатору пакета одного приложения, приложению с идентификатором пакета com.cocoacasts.scribbles . Явный идентификатор приложения можно использовать только для одного приложения.

Идентификатор приложения с подстановочным знаком

Подстановочный идентификатор приложения немного отличается тем, что его можно использовать для одного или нескольких приложений. Идентификатор приложения можно использовать для каждого приложения с идентификатором пакета, который соответствует строке поиска идентификатора пакета идентификатора приложения.

ABCDE12345.com.cocoacasts.*

Приведенный выше идентификатор приложения может использоваться для нескольких идентификаторов пакетов. Звездочка или подстановочный знак указывают, что все, что следует за com. может быть переменным. cocoacasts.

cocoacasts.

com.cocoacasts.scribbles com.cocoacasts.scribbles.ios com.cocoacasts.scribbles.macos

Что такое идентификаторы приложений для

Вы уже знаете, что идентификатор пакета однозначно идентифицирует приложение в экосистеме Apple. Какова цель идентификатора приложения? Идентификатор приложения связывает одно или несколько приложений группы разработчиков в системе Apple. Почему это важно?

Всякий раз, когда вы хотите включить возможность или службу приложения для своего приложения, вы включаете эту возможность для идентификатора приложения, с которым связано ваше приложение. Раньше это было утомительно, требовало посещения веб-сайта разработчиков Apple. Xcode немного развился за эти годы, и большую часть времени он заботится о деталях. Позвольте мне показать вам, как это работает.

Идентификаторы приложений и возможности

Настройка проекта

Запустите Xcode и создайте новый проект на основе шаблона Single View App .

Назовите проект и задайте идентификатор организации , используя обратную нотацию имени домена. Идентификатор организации используется для создания первого компонента идентификатора пакета приложения. Имя проекта добавляется к идентификатору организации для создания идентификатора пакета. Не волнуйся. Вы можете изменить это после настройки проекта. Например, я предпочитаю указывать идентификатор пакета в нижнем регистре.

После того, как вы создали проект, вы можете увидеть подробности своего приложения на вкладке Общие цели.

Имейте в виду, что вы не можете изменить идентификатор пакета, когда захотите. После того, как ваше приложение будет отправлено в Apple App Store, больше невозможно изменить идентификатор пакета вашего приложения. Тщательно выбирайте идентификатор пакета.

Xcode также показывает нам Team ID, о котором я упоминал ранее. Обратите внимание, что вы не можете изменить идентификатор команды. Вам не нужно беспокоиться об этом.

Вам не нужно беспокоиться об этом.

Включение возможностей

Допустим, мы хотим включить iCloud для нашего приложения. Чтобы это работало, нам нужно сообщить Apple, что нашему приложению нужна возможность iCloud .

Несколько лет назад это означало посещение веб-сайта разработчиков Apple, создание идентификатора приложения и нажатие переключателя. В этом больше нет необходимости. Откройте вкладку Capabilities в Xcode и переключите переключатель раздела iCloud .

Xcode приступает к работе, общается с порталом разработчиков Apple от вашего имени и выполняет необходимые действия.

Xcode показывает нам, какие задачи он выполнял от вашего имени. Взгляните на нижнюю часть раздела iCloud на вкладке Возможности .

Посещение веб-сайта разработчиков Apple

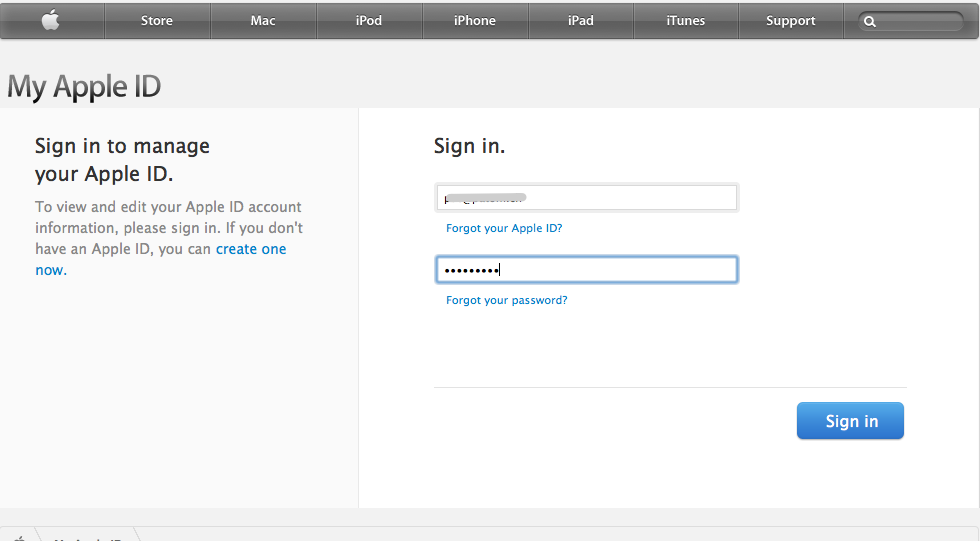

Давайте удостоверимся, что на серверах Apple все настроено правильно. Откройте браузер и посетите веб-сайт Apple для разработчиков. Щелкните Учетная запись и войдите в систему, используя идентификатор Apple ID, связанный с вашей учетной записью разработчика.

Откройте браузер и посетите веб-сайт Apple для разработчиков. Щелкните Учетная запись и войдите в систему, используя идентификатор Apple ID, связанный с вашей учетной записью разработчика.

Слева выберите Сертификаты, идентификаторы и профили .

В меню слева выберите Идентификаторы приложений и найдите идентификатор приложения Xcode, созданный для нас. Идентификаторы приложений, сгенерированные Xcode, начинаются с букв XC , чтобы указать, что Xcode создал их от вашего имени.

Щелкните идентификатор приложения и проверьте его конфигурацию. Он дает вам обзор возможностей и служб приложений App ID в средах разработки и производства.

Обратите внимание, что iCloud включен, потому что мы включили эту возможность из Xcode. Некоторые возможности и сервисы приложений включены по умолчанию, например Game Center и In-App Purchase .

Ручная настройка

Вы можете вручную настроить идентификатор приложения через веб-сайт разработчика Apple, и время от времени это может быть необходимо. Например, вы можете связать сертификаты SSL только с идентификатором приложения для push-уведомлений через веб-сайт разработчика. Это невозможно из Xcode на момент написания.

Выбирайте с умом

Важно уделить несколько минут выбору идентификатора пакета приложения. Как только ваше приложение окажется в руках пользователей, вы не сможете вносить изменения в идентификатор пакета. Хотя это не то, на что пользователи обращают внимание, вы не хотите иметь идентификатор пакета, который не имеет смысла. Придерживайтесь рекомендаций Apple, и все будет в порядке.

Большинство компаний включают название компании в идентификатор пакета, и это имеет смысл. Но помните, что идентификатор пакета нельзя изменить, даже если приложение переходит из рук в руки, например, в случае приобретения.

Если вы являетесь внештатным разработчиком или руководите агентством, убедитесь, что вы не включаете свое имя или имя своей компании в идентификатор пакета. Обсудите это с клиентом и убедитесь, что вы выбрали идентификатор пакета, который имеет смысл для проекта и владельца.

Обсудите это с клиентом и убедитесь, что вы выбрали идентификатор пакета, который имеет смысл для проекта и владельца.

Теперь вы можете изменить свой Apple ID со стороннего адреса электронной почты на домен Apple

Шанс Миллер

– 31 октября 2017 г., 19:18 по тихоокеанскому времени.

@ChanceHMiller

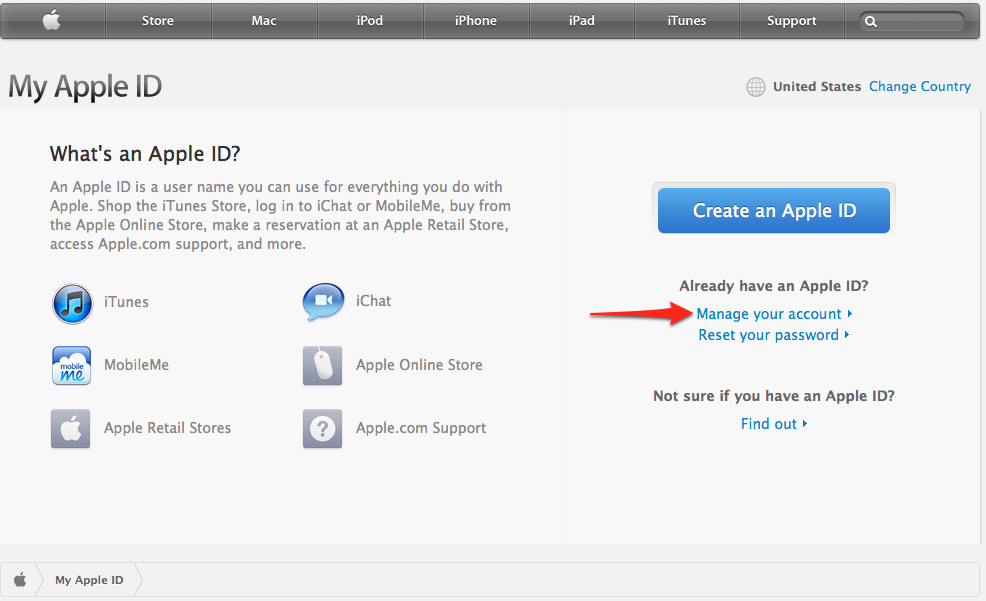

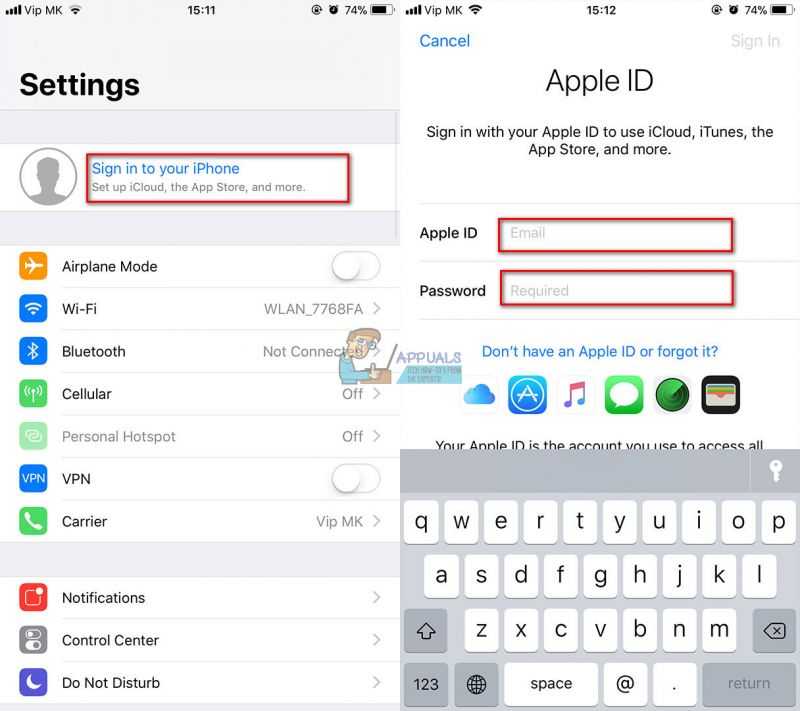

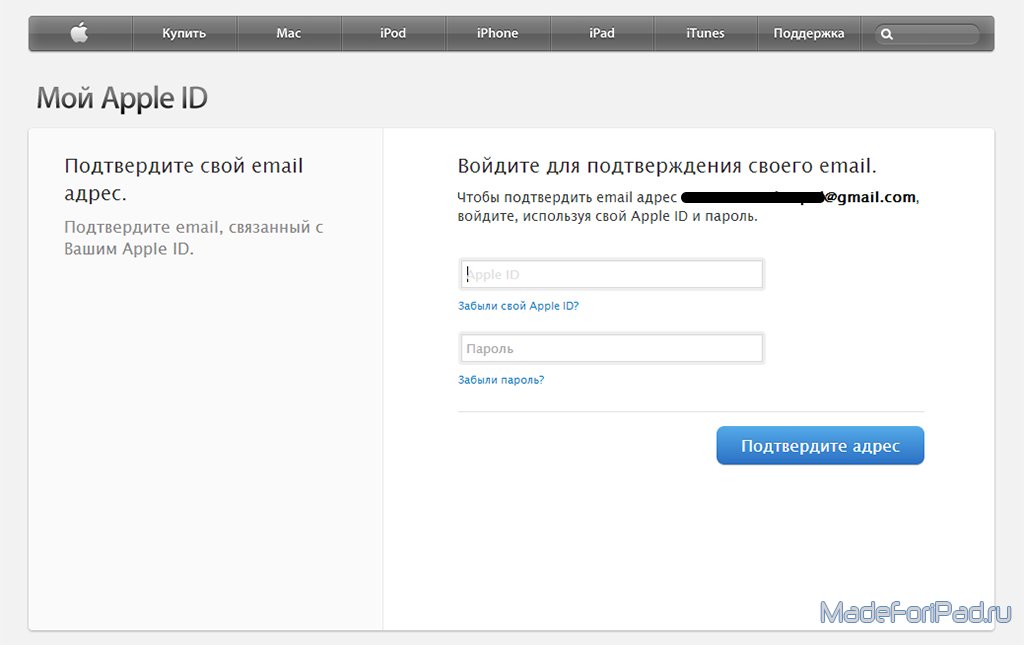

Сегодня компания Apple внесла заметное обновление в процесс изменения адреса электронной почты, связанного с вашим Apple ID. Начиная с сегодняшнего дня, вы можете изменить свой Apple ID из сторонней службы электронной почты, такой как Gmail или Yahoo, на домен Apple…

Ранее Apple разрешала пользователям изменять адрес электронной почты Apple ID только от одного стороннего поставщика к другому. Например, если ваш Apple ID был связан с адресом электронной почты Yahoo, вы можете переключить его на адрес Gmail и наоборот. Однако вы не могли перейти с Gmail/Yahoo на @iCloud.com.

Как отмечает Apple в обновленном документе службы поддержки, теперь вы можете внести изменения. Компания объясняет, что если ваш Apple ID в настоящее время связан с адресом электронной почты Gmail или Yahoo, теперь вы можете переключиться на учетную запись an@iCloud.com, @me.com или @mac.com.

Компания объясняет, что если ваш Apple ID в настоящее время связан с адресом электронной почты Gmail или Yahoo, теперь вы можете переключиться на учетную запись an@iCloud.com, @me.com или @mac.com.

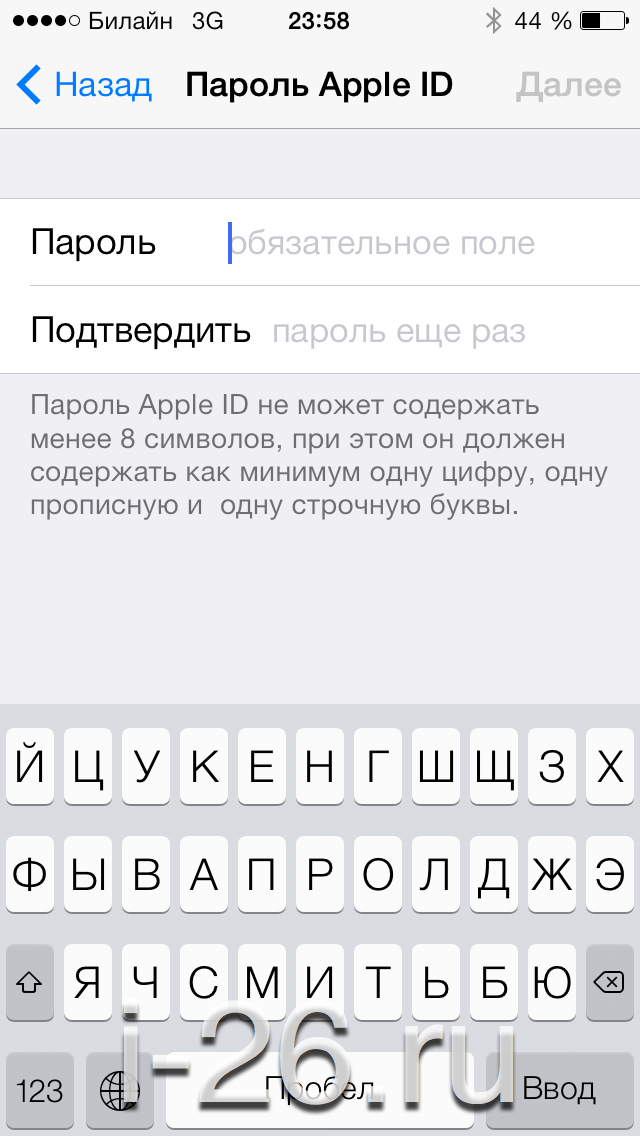

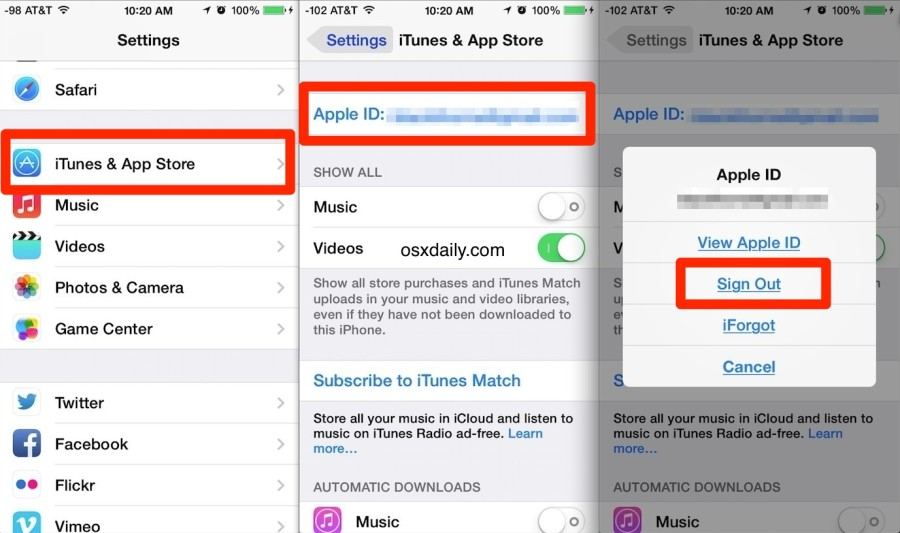

На странице поддержки Apple описывает шаги, которые необходимо предпринять, чтобы переключиться. Компания отмечает, что вы должны выйти из «каждой службы Apple и устройства, которые используют ваш Apple ID», прежде чем изменить адрес электронной почты, связанный с вашей учетной записью. Оттуда вы можете выполнить следующие шаги:

Используйте свой iPhone, iPad или iPod touch

- Выберите «Настройки» > [ваше имя] > «Имя», «Номера телефонов», «Электронная почта».

- Рядом с Reachable At нажмите «Изменить», затем удалите свой текущий Apple ID.

- Нажмите «Продолжить». Введите идентификатор Apple ID, который вы хотите использовать.

- Нажмите «Далее».

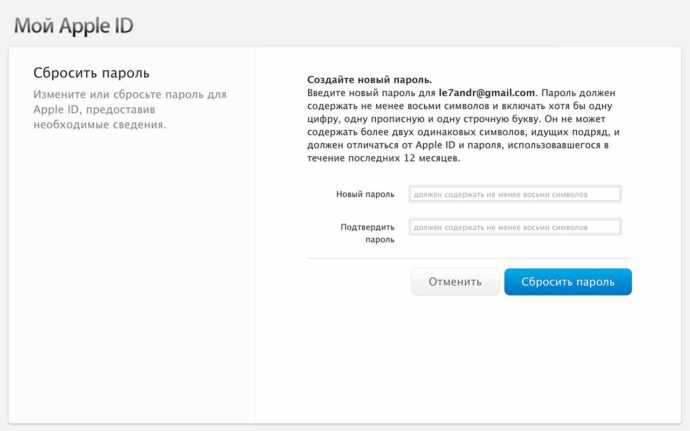

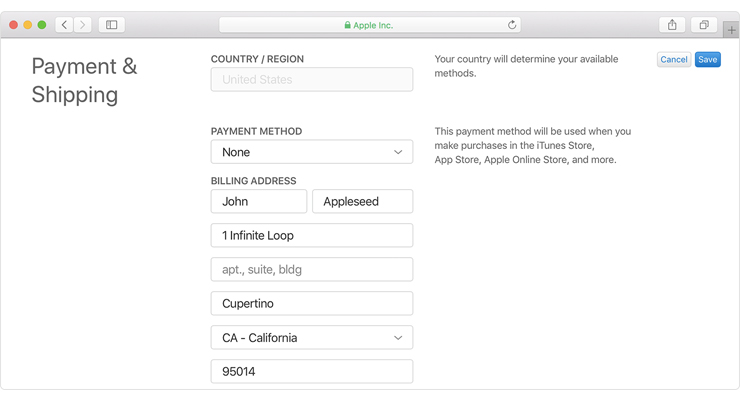

Используйте страницу своей учетной записи Apple ID

- Перейдите на сайт appleid.

apple.com и войдите в систему.

- В разделе «Учетная запись» нажмите «Изменить».

- Под своим Apple ID нажмите «Изменить Apple ID».

- Введите идентификатор Apple ID, который вы хотите использовать.

- Нажмите «Продолжить».

Apple также делает важное заявление об отказе от ответственности: как только вы измените свой Apple ID со стороннего адреса электронной почты на домен Apple, вы застрянете там и не сможете изменить его обратно.

Это заметное изменение для пользователей, которые, возможно, создали свой Apple ID с учетной записью Gmail или Yahoo, которая с тех пор перестала существовать, поскольку они ассимилировались в экосистеме Apple. Странно, что Apple потребовалось так много времени, чтобы внести это изменение, но оно определенно приветствуется.

Подпишитесь на 9to5Mac на YouTube, чтобы получать больше новостей Apple:

FTC: Мы используем автоматические партнерские ссылки для получения дохода.

apple.com и войдите в систему.

apple.com и войдите в систему.