Содержание

App Store: 1С:ERP

Описание

Мобильный клиент 1С:ERP предназначен для подключения с мобильных устройств к внедренной на предприятии корпоративной информационной системе «1С:ERP Управление предприятием 2».

«1С:ERP Управление предприятием 2» — эффективное решение для автоматизации крупного и среднего бизнеса на современной платформе «1С:Предприятие 8».

Функциональные возможности:

• Управление производством

• Управление затратами и расчет себестоимости

• Мониторинг и анализ показателей деятельности предприятия

• Регламентированный учет

• Управление персоналом и расчет заработной платы

• Управление взаимоотношениями с клиентами

• Управление закупками

• Управление продажами

• Управление финансами и бюджетирование

• Управление складом и запасами

• Организация ремонтов

Внимание!

Для работы мобильного клиента требуется решение «1С:ERP Управление предприятием 2» версий 2. 4.10, 2.5.3 и выше.

4.10, 2.5.3 и выше.

Конфигурация не должна содержать значительных изменений, допустима адаптация прикладного решения с помощью механизма расширений.

В версии «1С:ERP Управление предприятием 2» 2.5.3 для работы на мобильных устройствах специально адаптирована функциональность оперативного управления производством внутри цеха – сменные задания, выполнение производственных операций.

Доступ к остальным возможностям «1С:ERP Управление предприятием 2» предоставляется в ознакомительном режиме.

Поддерживается подключение к сервису «1С:Предприятие 8 через Интернет» (1cfresh.com).

Подробнее о информационной системе «1С:ERP Управление предприятием 2» см. http://v8.1c.ru/erp/.

Версия 2.5.11

Поддержка 2.5.7

Оценки и отзывы

Оценок: 6

доработайте пожалуйста

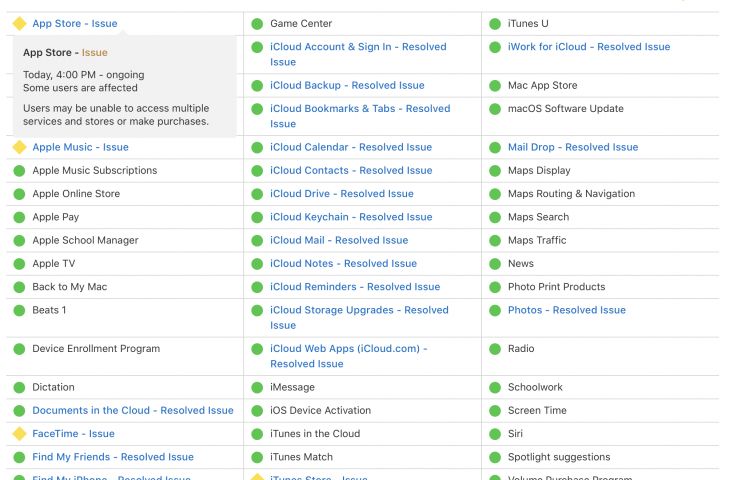

Вылетает на iPhone 12 iOS 15.

6.1 при попытке перейти на расшифровку при создании операции рег. и бух. учета.

Не оптимизировано разрешение (чёрные полосы с боков или сверху и снизу в зависимости от ориентации) для iPad Pro 12.

Не работает

Подпись мобильного клиента в приложении на сервере устарела. Необходимо обновить подпись

На андроиде паботает

Добрый день!

Необходимо убедиться, что используется последняя версия платформы и приложения.

Напишите нам, пожалуйста, на адрес поддержки mobile_erp@1c.ru чтобы мы могли разобраться с проблемой.

спасибо!

Маркировка

Подскажите, поддерживает ли приложение работу с маркировкой?

Добрый день!

На текущий момент работа с маркированным товаром еще не поддерживается, реализация в планах.

Любые вопросы по работе мобильного клиента можно направлять на выделенный адрес поддержки mobile_erp@1c.ru

Разработчик 1C-SOFT LLC указал, что в соответствии с политикой конфиденциальности приложения данные могут обрабатываться так, как описано ниже. Подробные сведения доступны в политике конфиденциальности разработчика.

Сбор данных не ведется

Разработчик не ведет сбор данных в этом приложении.

Конфиденциальные данные могут использоваться по-разному в зависимости от вашего возраста, задействованных функций или других факторов. Подробнее

Информация

- Провайдер

- 1C-SOFT, OOO

- Размер

- 142,8 МБ

- Категория

Бизнес

- Возраст

- 4+

- Copyright

- © ООО «1C», 2013-2019

- Цена

- Бесплатно

Сайт разработчика

Поддержка приложения

Политика конфиденциальности

Другие приложения этого разработчика

Вам может понравиться

Лучший мобильный шпион для Android и iOS 2022

Содержание

- 1 Мобильный шпион FlexiSpy

- 2 Мобильный шпион Mspy

- 3 Мобильный шпион Mobile Spy

- 4 Мобильный шпион Highster Mobile

- 5 Мобильный шпион Spyera

- 6 Мобильный шпион SpyMaster

- 7 Мобильный шпион Neo-Call Spy

- 8 Мобильный шпион All-in-one Spy Software

Существует несколько десятков шпионских программ / мобильных шпионов, которые могут быть удаленно установлены на мобильник в «тихом режиме» и шпионить за его владельцем, не выдавая своего присутствия. Ранее считалось, что, придерживаясь так называемой гигиены кибербезопасности, можно надежно оградить себя от подобного вмешательства в свою личную жизнь. Однако сегодня жертвой мобильного шпионажа могут стать даже те, кто избегает рискованного поведения в Сети, кто использует самую современную защиту и самое свежее обновление программного обеспечения.

Ранее считалось, что, придерживаясь так называемой гигиены кибербезопасности, можно надежно оградить себя от подобного вмешательства в свою личную жизнь. Однако сегодня жертвой мобильного шпионажа могут стать даже те, кто избегает рискованного поведения в Сети, кто использует самую современную защиту и самое свежее обновление программного обеспечения.

Статьи по теме мобильный шпион:

- Как самому создать мобильный шпионы для Андроид

- Как следить за телефоном через компьютер

Благодаря последним средствам защиты часть мобильных шпионов можно отследить. Однако для того, чтобы поддерживать эти средства защиты в актуальном состоянии, нужно уметь их настраивать. Ведь атакующие точно так же, как и безопасники, не сидят на месте и прикладывают значительные усилия, чтобы скрыть свои программы от автоматизированных систем защиты. При этом настраивать защиту с течением времени становится все сложнее, а проводить успешные атаки — все проще. В том числе потому, что с подачи западных спецслужб самые современные информационные технологии сегодня находятся в открытом доступе.

Есть мнение, что широко разрекламированные сегодня утечки хай-тек-игрушек ЦРУ вовсе не демарш Сноудена и WikiLeaks, а контролируемая утечка информации, имеющая целью направить конкурентов по «гонке вооружений» в заведомо проигрышном направлении; чтобы они продолжали вкладывать время и деньги в инструменты, которые уже не обеспечивают конкурентного преимущества. Кибероперации и инфоцентрические войны уже не служат ключом к нему. Сегодня бал правят знаниецентрические войны, суть которых сводится к тому, что «людей ломают профессионалы, а не машины».

Таким образом, мы наблюдаем сегодня все возрастающую экспоненциальную асимметрию кибербезопасности: атакующие находятся в более выгодных условиях, чем защищающиеся.

Ниже приведены несколько примеров мобильных шпионов, которые распространяются как легальные — под видом так называемых систем родительского контроля и им подобных. Все они скрывают свои действия от владельца мобильника.

Мобильный шпион FlexiSpy

FlexiSpy. Эта программа изначально классифицирована как мобильный троян из-за ее агрессивного поведения; но затем она стала вести себя мягче, и ее из категории мобильных троянов вычеркнули. Она позволяет шпионить за мобильниками и планшетами.

Эта программа изначально классифицирована как мобильный троян из-за ее агрессивного поведения; но затем она стала вести себя мягче, и ее из категории мобильных троянов вычеркнули. Она позволяет шпионить за мобильниками и планшетами.

Шпион для Android и iPhone FlexySpy

Предлагает порядка 130 функций, в том числе те, которыми оснащена Mspy. Из уникальных функций: доступ к видеокамере, просмотр обоев.

Так же как и Mspy, для сбора и предоставления информации использует безопасную учетную запись в интернете — при помощи архитектуры клиент-сервер, с веб-интерфейсом.

Сайт приложения FlexiSpy. После перехода на сайт, в правом верхнем углу выберите подходящий язык (есть русский).

К нам поступило много жалоб по работе FlexiSpy. Как выяснилось, они кинули многих своих клиентов. Мы настоятельно не рекомендуем данный сервис!

Мобильный шпион Mspy

Mspy. Работает на смартфонах и планшетах. Позволяет следить за звонками, SMS, сообщениями электронной почты, местоположением GPS, историей просмотра, календарем, адресными книгами, IM-сообщениями; позволяет управлять установленными приложениями, просматривать мультимедиафайлы.

Шпион для android и iPhone mSpy

Также Mspy имеет функции удаленного контроля, такие как полное стирание устройства и сбор подробной отчетности.

Для сбора и предоставления информации использует безопасную учетную запись в интернете — при помощи архитектуры клиент-сервер, с веб-интерфейсом.

Скачать мобильный шпион вы можете с сайта Mspy

Мобильный шпион Mobile Spy

Mobile Spy. Обладает большинством функций FlexiSpy; вдобавок может блокировать приложения, устанавливать новые приложения и в режиме реального времени взаимодействовать с панелью управления пользовательского интерфейса мобильника.

Шпион для Android и iPhone Mobile Spy

Сайт приложения Mobile Spy

Мобильный шпион Highster Mobile

Приложение Highster Mobile — простая в использовании программа для мониторинга: текстовые сообщения, запись телефонных переговоров, журналы звонков… все отправляется с телефона жертвы либо на электронную почту, либо на мобильник, либо на безопасную учетную запись в интернете.

Шпион для Android и iPhone Highster Mobile

Сайт приложения Highster Mobile

Мобильный шпион Spyera

Программа, устанавливаемая на смартфон, для контроля за всем происходящим на мобильнике. Spyera тайно записывает все события (SMS, история вызовов, телефонная книга, местоположение, электронные письма, сообщения приложений, IM, чат Facebook, Skype и многое другое), которые происходят на телефоне, и доставляет эту информацию в защищенный веб-аккаунт.

Мобильный шпион Spyera для Андроид и iOS

Сайт шпионскoго приложения Spyera

Мобильный шпион SpyMaster

SpyMaster. Наиболее эффективное и продвинутое программное обеспечение для мобильного шпионажа.

Мобильный шпион SpyMaster

Стопроцентно скрытый режим, не оставляет никаких шансов на свое обнаружение. По крайней мере, так утверждают разработчики.

Сайт шпионского приложения SpyMaster

Мобильный шпион Neo-Call Spy

Neo-Call Spy. Первоначально созданная под Symbian, теперь работает также и на iPhone, BlackBerry, Android, Windows Phones. Отправляет информацию непосредственно на другой мобильник. Эта программа основана на номере IMEI, то есть злоумышленник должен знать свою цель.

Отправляет информацию непосредственно на другой мобильник. Эта программа основана на номере IMEI, то есть злоумышленник должен знать свою цель.

Программа отслеживает SMS, список звонков, местоположение; удаленно прослушивает, журналирует нажатия клавиш. Команды она получает с управляющего мобильника в скрытых SMS-сообщениях.

Скачать мобильный шпион вы можете на с сайта Neo-Call Spy

Мобильный шпион All-in-one Spy Software

All-in-one Spy Software — высококачественное ПО для шпионажа за мобильником, развивается с 2006 года.

Сайт приложения All-in-one Spy Software

На этом все. Надеюсь этот обзор мобильных шпионов помог вам выбрать самый подходящий для вас вариант.

Другие статьи на тему мобильный шпион:

- Как отследить телефон

- Трояны для слежки под Windows, macOS, Linux, Android, iOS

Удаленный доступ VPN — Программное обеспечение Check Point

Независимо от того, есть ли у вас удаленные сотрудники или вы только планируете организовать удаленную работу, мы поможем вам. СВЯЗАТЬСЯ С НАМИ

СВЯЗАТЬСЯ С НАМИ

Предоставьте пользователям простой и защищенный удаленный доступ к корпоративным сетям и ресурсам во время командировок или удаленной работы. Многофакторная аутентификация, проверка рабочих станций на соответствие требованиям и шифрование всех передаваемых данных гарантируют безопасность и целостность конфиденциальной информации.

ЗАПРОСИТЬ ПРОБНУЮ ВЕРСИЮ СКАЧАТЬ VPN

Рекомендации по обеспечению безопасности гибридного центра обработки данных и сети WATCH NOW

Безопасный удаленный доступ

Безопасный и конфиденциальный доступ к вашим данным

из любого места с помощью VPN

Удобство использования

Защищенное подключение любого устройства и удобство использования для сотрудников

Интеграция

Настройка политики и просмотр событий VPN

с одной консоли

Продукты VPN удаленного доступа

Удаленный доступ интегрирован в каждый межсетевой экран Check Point. Настройте VPN типа «клиент-сайт» или настройте портал SSL VPN для подключения с любого браузера.

Настройте VPN типа «клиент-сайт» или настройте портал SSL VPN для подключения с любого браузера.

- Windows и Mac

- Android и iOS

- Браузер

Windows и Mac

Клиент удаленного доступа для Windows и Mac

- VPN-клиент

- Автоподключение VPN

- Поддержка многофакторной аутентификации

- Безопасная регистрация в беспроводных точках доступа

- Проверка соответствия требованиям

- Централизованное управление

ТЕХНИЧЕСКОЕ ОПИСАНИЕ

Удаленный доступ для Windows

(Windows 7, 8.1, 10 и 11)

ЗАГРУЗИТЬ

Удаленный доступ для Mac OS

(macOS 10.14, 10.15 и Big Sur 11)

ЗАГРУЗИТЬ

Android и iOS

Capsule Connect

- IPsec/SSL VPN

- Экономный расход заряда батареи

- Защищенный доступ к корпоративным ресурсам

ТЕХНИЧЕСКОЕ ОПИСАНИЕ

Connect для Android

(Android 4+)

ЗАГРУЗИТЬ

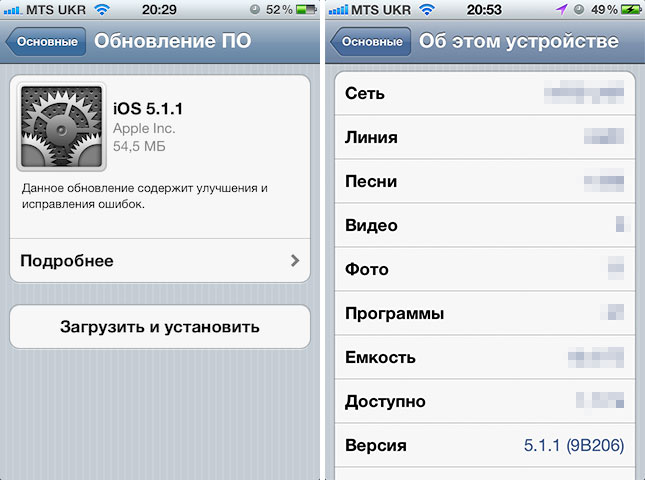

Connect для iOS

(iOS 5. 0 и более поздние версии)

0 и более поздние версии)

ЗАГРУЗИТЬ

Capsule Workspace

- Защищенный контейнер

- Предотвращение утечки данных

- Разделение деловых и личных данных

- Защищенный доступ к бизнес-приложениям

- Применение политик MDM других поставщиков

ТЕХНИЧЕСКОЕ ОПИСАНИЕ

Workspace для Android

(Android 4+)

ЗАГРУЗИТЬ

Workspace для iOS

(iOS 5.0 и более поздние версии)

ЗАГРУЗИТЬ

Браузер

Мобильный доступ (портал SSL VPN)

- IPsec VPN

- Автоподключение VPN

- Поддержка многофакторной аутентификации

- Безопасная регистрация в беспроводных точках доступа

- Проверка соответствия требованиям

- Централизованное управление

РУКОВОДСТВО АДМИНИСТРАТОРА

Рекомендуемые ресурсы

Что такое удаленный доступ пользователей?

Удаленный доступ гарантирует, что соединения между корпоративными сетями с одной стороны и домашними и мобильными устройствами с другой, безопасны и могут быть доступны практически везде, где находятся пользователи. Решение для безопасного удаленного доступа способствует повышению эффективности вашей команды, объединяя сотрудников по всему миру из главного офиса, филиалов, удаленных точек и мобильных пользователей. Каждый компьютер обычно имеет загруженный VPN-клиент или может использовать веб-клиент. Секретность и целостность конфиденциальной информации обеспечиваются за счет:

Решение для безопасного удаленного доступа способствует повышению эффективности вашей команды, объединяя сотрудников по всему миру из главного офиса, филиалов, удаленных точек и мобильных пользователей. Каждый компьютер обычно имеет загруженный VPN-клиент или может использовать веб-клиент. Секретность и целостность конфиденциальной информации обеспечиваются за счет:

- многофакторной аутентификации;

- проверки соответствия системы рабочей станции;

- шифрования всех передаваемых данных.

Нужна поддержка?

Мы всегда готовы помочь.

ОБРАТНАЯ СВЯЗЬ

Наши клиенты нас любят

Универсальная защита безопасности – как швейцарский армейский нож для обеспечения безопасности

Межсетевой экран Checkpoint Next Generation Firewall является отличным решением для нашей инфраструктуры малого бизнеса. Решение R80 Security Management помогло нашей компании со временем легко (и существенно) повысить уровень защиты. подробнее >

подробнее >

CheckPoint Next Gen FW, лучший способ защитить корпорацию от новейших угроз

Наш опыт работы с CheckPoint был очень удовлетворительным для расширенного подхода к безопасности, будучи в состоянии предоставить нашей корпорации механизмы безопасности последнего поколения и имея возможность иметь максимальный контроль и видимость нашей безопасности периметра. подробнее >

Apple в мире брандмауэров

Брандмауэр Check Point Next Generation Firewall похож на Apple в мире Firewall and Security. Это давнее, но при этом актуальное и конкурентоспособное решение, и компания Check Point всегда в авангарде технологий в области обеспечения безопасности. подробнее >

ПРОЧИТАЙТЕ НАШИ ОТЗЫВЫ

Отчет о кибербезопасности за 2021 год

Узнайте о последних угрозах в сети, в облаках и в мобильных устройствах

СКАЧАТЬ ПОЛНЫЙ ОТЧЕТ

Дополнительные ресурсы

Грядет киберпандемия.

Узнайте, как защитить свою организацию

ПОДРОБНЕЕ

Как очистить кэш DNS на вашем iPhone, iPad и Mac

Является ли устаревший кэш DNS мучительно медленным при просмотре веб-страниц? Если это так, возможно, вы подумали об ускорении работы, переключившись на альтернативный сервер доменных имен на своем устройстве. В этом случае вам необходимо очистить кеш DNS на вашем устройстве.

Существует несколько способов очистить DNS-кеши в iOS и macOS, и это пошаговое руководство охватывает их все! Вот как удалить кеш DNS на вашем iPhone, iPad, Mac и популярных веб-браузерах, таких как Safari, Chrome, Opera и Firefox.

Проблема

Если вы не можете подключиться к некоторым веб-сайтам, веб-страница вообще не загружается или ваша сеть внезапно замедляется без видимой причины, возможно, кэш DNS вашего устройства поврежден из-за технических сбоев, административных несчастных случаев или других причин.

Помимо других причин, кеш DNS может быть загрязнен, когда неавторизованные доменные имена или IP-адреса вставляются в результате сетевой атаки или вредоносных программ/вирусов.

Но не беспокойтесь, сброс кэша DNS должен помочь решить эти проблемы.

Что такое кеш DNS?

DNS, или «Система доменных имен», является основой функциональности Интернета с 1985 года.

Короче говоря, DNS — это децентрализованная система именования для устройств, подключенных к Интернету или частной сети (VPN). Система присваивает доменные имена каждому из устройств, преобразуя удобочитаемые доменные имена, такие как iDownloadBlog.com, в числовые IP-адреса, которые идентифицируют службы и устройства с помощью базовых сетевых протоколов.

Кэш DNS, также известный как кеш преобразователя DNS, представляет собой временную базу данных, своего рода телефонную книгу, которая помогает ускорить поиск DNS за счет хранения записей обо всех последних сетевых запросах. Вместо того, чтобы запоминать числовые IP-адреса ваших любимых веб-сайтов, ваше устройство может подключиться к кэшированной таблице последних запросов DNS, чтобы узнать, как загрузить веб-ресурс.

Другими словами, кеш DNS — это просто память о последних запросах DNS, к которым ваш компьютер может быстро обратиться, когда пытается выяснить, как загрузить веб-сайт. Кэш DNS поддерживается операционной системой, но некоторые браузеры могут хранить свой собственный кеш DNS.

Все кэши со временем могут быть повреждены, особенно это касается кэшей DNS. Поврежденный кеш DNS может привести к периодическим проблемам с загрузкой веб-сайтов. Поэтому очистка кеша DNS, чтобы он не содержал недопустимых элементов, обычно является лучшим способом решить любые такие проблемы.

Очень важно подчеркнуть, что очистка кэша DNS не удалит историю посещенных страниц, данные веб-сайтов, сохраненные пароли или любые другие временные файлы Интернета, которые сохраняются на вашем устройстве для ускорения загрузки веб-страниц.

Когда и зачем очищать кэши DNS?

Вот несколько распространенных сценариев, в которых может помочь очистка кэша DNS.

- Предотвращение перехвата DNS: Эта практика подрывает разрешение DNS-запросов, что может быть достигнуто с помощью вредоносных программ или путем изменения поведения доверенного DNS-сервера до такой степени, что он больше не соответствует интернет-стандартам.

Очистка кеша DNS сводит к минимуму риск перехвата DNS, что является серьезной проблемой в Китае.

Очистка кеша DNS сводит к минимуму риск перехвата DNS, что является серьезной проблемой в Китае. - Устранение проблем с загрузкой страниц: Начать заново — лучший способ решения ситуаций, когда некоторые веб-сайты не загружаются или веб-страницы загружаются медленно.

- Записи сервера изменились: Если запись на веб-сервере изменена или добавлена новая запись, вам может потребоваться немедленно очистить кэш DNS, чтобы предотвратить прерывания. Имейте в виду, что если вы ожидаете распространения изменений DNS на стороне сервера, настройка параметров DNS вашего устройства может не дать желаемого эффекта до того, как изменения будут перенесены между серверами по всему миру.

- Использование серверов Google DNS или Open DNS: Перед настройкой устройства на использование серверов Google DNS или Open DNS в качестве DNS, что ускоряет просмотр веб-страниц при подключении к сети Wi-Fi, рекомендуется удалить назначения DHCP, сняв из кешей DNS.

- Принудительное изменение сетевых настроек: Если вы внесли изменения в сетевые настройки вашего устройства, например, добавили собственный DNS как часть службы VPN, очистка кеша DNS заставит эти изменения вступить в силу немедленно без каких-либо дальнейших действий.

- Защита от вредоносного ПО: Компьютерный вирус или вредоносное ПО могут изменить ваши настройки DNS в фоновом режиме или заставить вас изменить их вручную, чтобы перенаправить вас на страницу, полную рекламы, или на фишинговую страницу, имитирующую законный веб-сайт. При очистке кеша DNS удаляются все записи, включая недействительные или мошеннические записи.

Даже если у вас нет проблем с загрузкой веб-страниц, очистка устаревшего кеша DNS не только упростит просмотр веб-страниц, но и очистит ценное пространство на вашем устройстве.

В вашем маршрутизаторе также есть кеш DNS, а это означает, что любые шаги по устранению неполадок DNS должны также включать очистку кеша DNS как на компьютере, так и на маршрутизаторе.

Следуйте за нами, пока мы объясняем, как очистить кеш DNS на вашем iPhone, iPad, Mac и ведущих компьютерных веб-браузерах.

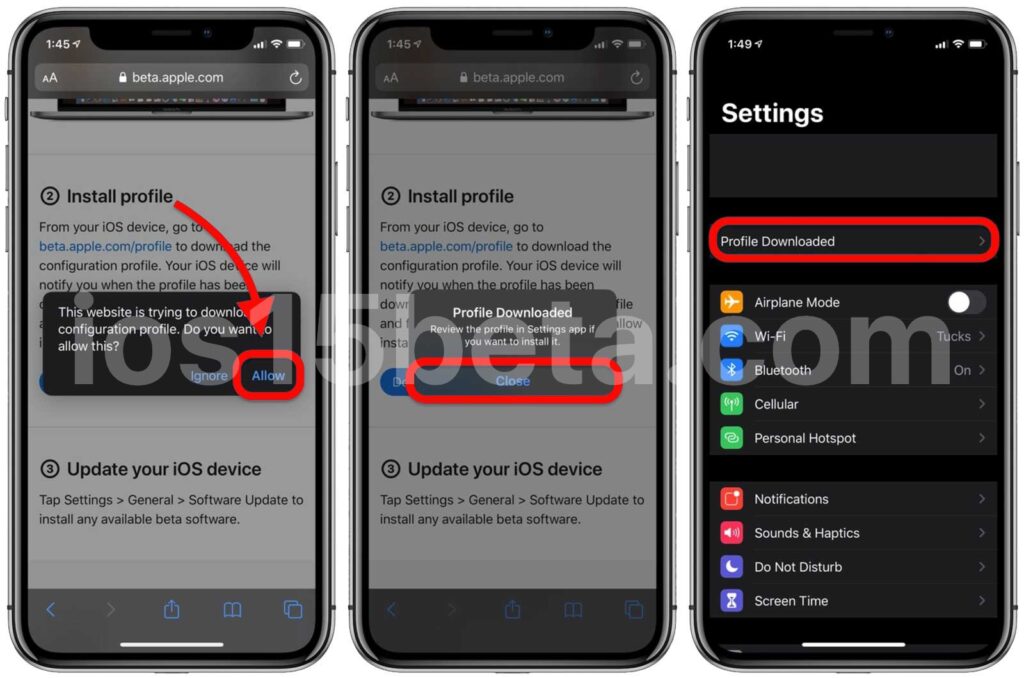

Как очистить кеш DNS на iPhone и iPad

В iOS у вас есть три разных способа очистки кеша DNS. Во-первых, вы можете включить режим полета, а затем отключить его, что имеет побочный эффект очистки кеша DNS. Во-вторых, вы можете просто перезагрузить свое устройство, чтобы добиться того же эффекта, что и метод «Режим полета». И, в-третьих, сброс сетевых настроек тоже поможет.

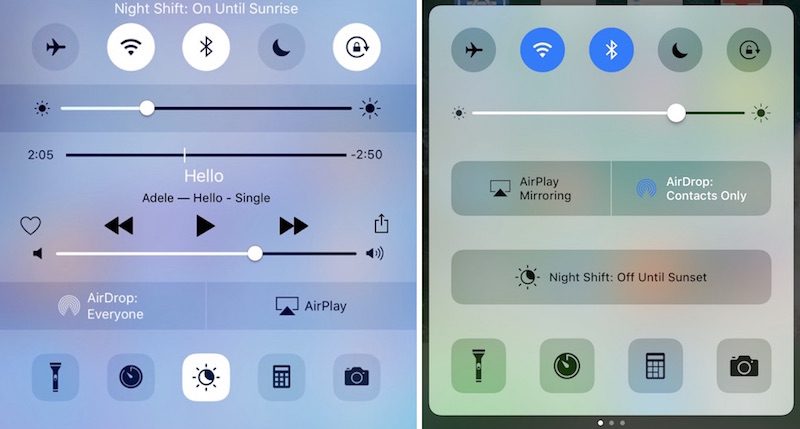

Использовать режим полета

Переключение режима полета — это самый быстрый способ очистить кеш DNS, поскольку это мгновенно отключает беспроводные функции на вашем устройстве и отключает сотовые радиостанции, чтобы вы соблюдали правила авиакомпаний. Если вам нужно очищать кеши DNS несколько раз в день, вы должны использовать этот метод (он также работает с сотовыми iPad).

1) Откройте Центр управления , проведя вниз от правого верхнего угла экрана на iPhone X или новее или iPad с iOS 12 или новее. На старых устройствах или версиях iOS проведите вверх от нижнего края, чтобы открыть накладку Центра управления.

На старых устройствах или версиях iOS проведите вверх от нижнего края, чтобы открыть накладку Центра управления.

2) Коснитесь значка Режим полета в верхнем левом углу карты сетевых настроек.

Когда режим полета включен, значок становится оранжевым, чтобы обозначить, что все сотовые службы в настоящее время отключены, что также предложит iOS очистить кэш DNS системы.

3) Примерно через 15 секунд коснитесь значка Режим полета еще раз, чтобы снова включить беспроводные службы.

Вы также можете перейти в Настройки > Режим полета и коснитесь ползунка, чтобы включить его.

Перезагрузите iPhone или iPad

Перезагрузите устройство, чтобы быстро и легко очистить кэш DNS.

1) Выполните следующие действия:

- На iPhone X и iPad Pro 2018 г. и новее: Нажмите и удерживайте боковую кнопку и любую кнопку регулировки громкости, пока не появится ползунок.

- На более старых устройствах, таких как iPhone 8 и более ранние версии: Удерживайте нажатой кнопку питания в течение нескольких секунд.

Кнопка питания также называется верхней кнопкой на iPod touch и iPad.

Кнопки перезагрузки iOS были переименованы и переставлены на протяжении многих лет

2) Проведите по ползунку с надписью Сдвиньте, чтобы выключить питание .

3) После того, как устройство выключится и выключится, подождите несколько секунд, затем снова нажмите и удерживайте боковую/верхнюю кнопку/кнопку питания, пока не появится логотип Apple. В качестве меры предосторожности при перезагрузке устройства вам потребуется ввести код доступа, чтобы снова включить Touch ID или Face ID.

Если на вашем устройстве установлена iOS 11 или более поздней версии, вы также можете отключить ее в Настройки > Общие > Выключить .

Поскольку перезагрузка занимает больше времени, чем включение и выключение режима полета, это не лучший подход, если вам нужно очищать кеш DNS несколько раз в день.

Примечание: Беспокоитесь о перехвате DNS? Если это так, то это не самый безопасный метод очистки кеша DNS, потому что перехват может произойти сразу после перезагрузки устройства, еще до того, как у вас появится возможность подключиться к VPN.

Дамп сетевых настроек

Очистка сетевых настроек на вашем устройстве также очистит кэш DNS системы.

1) Откройте Настройки на вашем устройстве.

2) Выберите Общие из списка.

3) Коснитесь Перенос или сброс iPhone .

4) Нажмите Сброс и выберите Сброс настроек сети .

5) Введите код доступа , если потребуется, затем подтвердите , что вы хотите очистить все сетевые настройки и вернуть их к заводским настройкам.

Возможно, это не лучший метод, потому что сброс настроек сети не только перезагрузит устройство (которое в любом случае очищает кеши), но и очистит пароли для всех сетей Wi-Fi, к которым вы присоединились. Хуже того, настройки сотовой связи вашего провайдера беспроводной связи также будут удалены, а все остальные сетевые настройки будут потеряны, поэтому вам нужно будет настроить их снова.

Как очистить кеши DNS на вашем Mac

В macOS очистка кешей DNS выполняется с помощью команд терминала, которые менялись с годами, но не беспокойтесь, поскольку iDownloadBlog вам рассказал.

1) Сначала откройте Terminal из папки /Application/Utilities или через Spotlight.

2) Введите команду, соответствующую версии операционной системы Mac, затем нажмите Введите .

- macOS Big Sur, macOS Monterey (11.0, 12.0)

sudo dscacheutil -flushcache; sudo killall -HUP mDNSResponder

- macOS Sierra, High Sierra, Mojave и Catalina (10.

12, 10.13, 10.14 и 10.15)

12, 10.13, 10.14 и 10.15)

sudo killall -HUP mDNSResponder; sleep 2

- OS X Yosemite 10.10.4+ и El Capitan (10.11)

sudo dscacheutil -flushcache; sudo killall -HUP mDNSResponder

- OS X Yosemite (10.10.0-10.10.3)

sudo discoveryutil mdnsflushcache; sudo discoveryutil udnsflushcaches

- OS X Mavericks (10.9)

dscacheutil -flushcache; sudo killall -HUP mDNSResponder

- OS X Lion и Mountain Lion (10.7 и 10.8)

sudo killall -HUP mDNSResponder

- OS X Leopard и Snow Leopard (10.5 и 10.6)

sudo dscacheutil -flushcache

Если по какой-то причине команда терминала для macOS Sierra и более новых версий не будет работать должным образом, вместо этого можно использовать следующий синтаксис:

sudo killall -HUP mDNSResponder; sudo killall mDNSResponderHelper; sudo dscacheutil -flushcache

Для выполнения этих команд вам потребуются права администратора.

Бонус: программное обеспечение для очистки Mac

Если все вышеперечисленное кажется слишком сложным, особенно метод терминала, рассмотрите стороннее решение, такое как MacPaw CleanMyMac, которое является гораздо более простой альтернативой очистке кэшей DNS, которая работает на всех версий операционной системы Mac.

Начните с бесплатной загрузки CleanMyMac с веб-сайта MacPaw.

После установки приложения запустите его и нажмите Обслуживание в меню левой боковой панели. Теперь выберите опцию Flush DNS Cache и нажмите Run , чтобы CleanMyMac сделал свое волшебство.

Как очистить кеш DNS в популярных браузерах

В дополнение к собственному системному кешу DNS большинство браузеров (за исключением Internet Explorer) также сохраняют кешированную копию записей DNS. Этот внутренний кэш DNS браузера может со временем повреждаться и замедлять поиск. Ваш браузер автоматически очищает кеш при перезапуске, но вы также можете сделать это вручную, не открывая приложение повторно.

Safari

1) Запустите Safari на вашем Mac.

2) Включите скрытое меню «Разработка» в Safari, выбрав Настройки в меню Safari .

3) Перейдите на вкладку Дополнительно .

4) Установите флажок рядом с « Показать меню «Разработка» в строке меню ».

Теперь в строке меню Safari появится скрытое меню «Разработка».

5) Нажмите кнопку Разработать меню , затем выбрать опцию Очистить кэши .

После очистки кеша браузера обязательно закройте и перезапустите Safari для достижения наилучших результатов.

Chrome

1) Запустите Chrome на вашем Mac

2) Введите chrome://net-internals/#dns в адресной строке, затем нажмите .

3) Вы попадете в раздел DNS на странице внутренних настроек Chrome. Нажмите DNS в левом столбце (если он еще не выбран), затем нажмите кнопку с надписью Очистить кеш хоста , чтобы очистить кеш DNS.

4) Откройте новую вкладку, затем введите адрес chrome://net-internals/#sockets и нажмите Введите .

5) Вы попадете в раздел страницы внутренних настроек Chrome для кэшированных пулов сокетов. Нажмите Sockets в левом столбце, затем нажмите кнопку с надписью Смывные пулы сокетов .

Теперь перезапустите Chrome, чтобы изменения вступили в силу.

Opera

1) Запустите Opera на вашем Mac

2) Введите opera://net-internals/#dns в адресной строке, затем нажмите Enter.

3) Вы попадете в раздел DNS на странице внутренних настроек Opera. Нажмите кнопку с надписью Очистить кеш хоста , чтобы очистить кеш DNS.

Нажмите кнопку с надписью Очистить кеш хоста , чтобы очистить кеш DNS.

4) Откройте новую вкладку, затем введите адрес opera://net-internals/#sockets и нажмите Enter.

5) Вы попадете в раздел внутренней страницы настроек Opera для кэшированных пулов сокетов. Теперь нажмите кнопку с надписью Flush socket pools .

Теперь перезапустите Opera для достижения наилучших результатов.

Firefox

1) Запустите Firefox на вашем Mac.

2) В адресной строке введите about:config и нажмите Enter.

3) Нажмите Принять риск и продолжить на странице с предупреждением.

4) Используйте поле поиска вверху для поиска «network.dnsCacheExpiration» .

5) Ваш поиск должен вернуть две переменные с именами «network. dnsCacheExpiration» и «network.dnsCacheExpirationGracePeriod» . Дважды щелкните часть значения каждой переменной, чтобы вы могли отредактировать ее, затем измените значение с 60 по умолчанию на 0, что побудит Firefox немедленно очистить кэш DNS.

dnsCacheExpiration» и «network.dnsCacheExpirationGracePeriod» . Дважды щелкните часть значения каждой переменной, чтобы вы могли отредактировать ее, затем измените значение с 60 по умолчанию на 0, что побудит Firefox немедленно очистить кэш DNS.

6) После этого теперь установите обе переменные обратно в 60 .

Перезапустите Firefox, чтобы завершить процесс.

Проверить следующее:

- 3 способа изменить веб-браузер по умолчанию на Mac

- 33 действия после настройки Mac

- Окончательный список сочетаний клавиш Mac

Проверка домена — Общий доступ — Документация

Чтобы выполнить проверку домена, вам нужно выбрать один из следующих методов:

- Добавьте запись DNS TXT в свою запись DNS, чтобы подтвердить, что вы являетесь владельцем домена

- Загрузите HTML-файл, предоставленный Facebook, в свой веб-каталог и подтвердите домен собственности в Business Manager.

- Добавьте метатег в раздел на домашней странице вашего домена

Если вы проверяете домен от имени клиента (например, в качестве агентства), убедитесь, что домен проверен в бизнесе владельца домена. Управляющий делами. Позже они всегда смогут поделиться доступом к домену с вашим бизнес-менеджером.

Добавьте свой домен в Business Manager

- В Business Manager нажмите кнопку Business Settings в правом верхнем углу.

- В бизнес-настройках выберите вкладку Безопасность бренда и выберите Домены в списке навигации слева.

- Нажмите кнопку Добавить и введите свой домен во всплывающем диалоговом окне Добавить домен .

- Если у вас в списке несколько доменов, выберите домен, для которого вы хотите подтвердить право собственности.

- Выберите метод, который вы хотите использовать для подтверждения вашего домена: проверка DNS, метатеги или загрузка файла HTML.

Вам нужно использовать только один метод проверки!

Подтверждение владения доменом

Добавьте запись DNS TXT в свою запись DNS, чтобы подтвердить право собственности

Вкладка Проверка DNS выбранного вами домена содержит информацию TXT, которую необходимо добавить в запись DNS.

- Перейдите к разделу записи DNS вашего хоста домена.

- Добавьте запись TXT в свою запись DNS.

- Добавьте @ в поле Host (если это требуется хостом вашего домена).

- После распространения изменений на веб-серверы вашего домена нажмите кнопку Подтвердить в нижней части вкладки Проверка DNS для выбранного домена.

Примечание: Обычно для внесения этого изменения требуется всего несколько минут, однако в некоторых случаях это может занять до 72 часов. - Оставьте запись TXT в своей записи DNS, поскольку она может периодически проверяться в целях проверки.

Конкретные шаги, которые необходимо выполнить для добавления записи DNS TXT в запись DNS, могут различаться в зависимости от хоста домена.

Загрузите файл HTML в свой веб-каталог и подтвердите право собственности на домен в Business Manager.

- Загрузите файл проверки HTML.

- Загрузите файл в корневой каталог вашего веб-сайта. Вы сможете увидеть, что он загружается по ссылке, указанной на вкладке HTML File Upload .

- Когда это будет сделано, нажмите кнопку Подтвердить в нижней части вкладки Проверка файла HTML для выбранного домена.

- Оставьте файл проверки HTML в корневом каталоге вашего веб-сайта, так как он может периодически проверяться в целях проверки.

Вам необходим доступ администратора к корневой папке вашего веб-сайта для выполнения этого типа проверки.

Добавьте метатег в раздел

домашней страницы вашего домена

Вкладка Проверка метатега выбранного вами домена содержит метатег, который необходимо добавить на домашнюю страницу вашего домена.

- Добавьте метатег, содержащий код подтверждения, в раздел HTML-кода домашней страницы вашего домена.

- Убедитесь, что метатег виден, посетив домашнюю страницу своего домена и просмотрев исходный HTML-код.

- После подтверждения нажмите кнопку Подтвердить в нижней части вкладки Проверка метатегов для выбранного домена.

- Оставьте метатег на домашней странице вашего домена, так как он может периодически проверяться в целях проверки.

Свяжите страницы Facebook с проверенным доменом

Вы по-прежнему можете добавлять теги Open Graph на свой веб-сайт, чтобы указать право собственности. Для этого не требуется использование Business Manager. Вы можете найти больше информации о реализации тег fb:pages в документации Open Graph — свойства объекта.

Включение тегов Open Graph, содержащих все соответствующие идентификаторы страниц на вашем веб-сайте, не всегда идеально, поскольку требует обновления разметки на ваших веб-сайтах, что может быть обременительным, и требует ведения списка идентификаторов страниц без каких-либо вспомогательных инструментов. Наличие доменов в качестве актива в Business Manager упрощает обслуживание любого списка страниц без какого-либо редактирования тегов разметки вашего веб-сайта.

Наличие доменов в качестве актива в Business Manager упрощает обслуживание любого списка страниц без какого-либо редактирования тегов разметки вашего веб-сайта.

- В разделе Домены выберите нужный домен и выберите Страницы на панели Назначенные ресурсы . С правой стороны нажмите кнопку Назначить страницы .

- Вы должны увидеть все Страницы, которые вы добавили в Business Manager. (Если ваша Страница недоступна, убедитесь, что вы импортировали ее в Бизнес-менеджер на вкладке Страницы .) Выберите все Страницы, которые вы хотите добавить в домен, и нажмите Сохранить изменения .

- Теперь вы должны увидеть все добавленные страницы, перечисленные в разделе Назначенные активы для выбранного вами домена.

Распространение DNS — объяснение — Домены

Распространение DNS — объяснение

Это руководство поможет вам получить общую информацию о распространении DNS и даст ответы на следующие вопросы:

1. Что такое распространение DNS?

Что такое распространение DNS?

2. Почему это занимает до 72 часов?

3. Какие есть способы пройти распространение DNS?

4. Как проверить, завершилось ли для вас распространение DNS?

1. Что такое распространение DNS?

Когда вы обновляете серверы имен для домена, может пройти до 24–48 часов , чтобы изменения вступили в силу. Этот период называется распространением DNS .

Другими словами, это период времени, в течение которого узлы ISP (поставщики услуг Интернета) по всему миру обновляют свои кэши новой информацией DNS вашего домена.

Из-за кешей DNS разного уровня, после смены серверов имен, некоторые из ваших посетителей могут некоторое время по-прежнему направляться на ваш старый сервер, тогда как другие могут видеть веб-сайт с нового сервера вскоре после изменения.

2. Почему это занимает до 72 часов?

Давайте представим, что вы живете в Бари, Италия, и вы только что изменили серверы имен для своего домена, размещенного в Фениксе, США.

Когда вы открываете свой домен в веб-браузере, ваш запрос не направляется напрямую на хост-сервер, он должен сначала пройти через несколько узлов интернет-провайдера. Таким образом, ваш компьютер начинает с проверки локального кеша DNS, а затем запрос отправляется вашему локальному интернет-провайдеру в Бари. Оттуда запрос направляется вышестоящему провайдеру в Риме, Италия, а затем подключается к интернет-провайдеру в Гамбурге, Германия. После этого запрос отправляется в первую точку приема в США — Нью-Йорк, штат Нью-Йорк, и, наконец, провайдеру в Фениксе, штат Аризона.

Вот пример трассировки запроса — количество узлов интернет-провайдера и их расположение будут различаться в каждом конкретном случае:

Каждый из узлов интернет-провайдера проверяет свой собственный кэш, чтобы узнать, содержит ли он информацию DNS домена. Если его нет, то ищет и сохраняет, чтобы в следующий раз ускорить загрузку и уменьшить трафик.

Поэтому новые серверы имён не будут распространяться сразу — у интернет-провайдеров разные интервалы обновления кеша, поэтому у некоторых из них в памяти останется старая информация DNS.

ПРИМЕЧАНИЕ: , чтобы убедиться, что устаревшая информация находится не в кеше вашего компьютера, мы рекомендуем очистить кеш вашего браузера и очистить кеш DNS после смены DNS.

3. Какие есть способы пройти DNS распространение?

Существует три основных метода , которые позволят вам пройти распространение DNS.

Если вы НЕ меняли серверы имен и не хотите, чтобы они распространялись так долго, есть способ сократить время распространения. Вам нужно сделать две простые вещи:

1. Направьте свой домен на IP-адрес назначения с помощью записи на стороне текущего DNS-провайдера, установив для этой записи минимальный TTL («Время жизни» — время распространения), например, равным 300 секунд (5 минут).

2. После обновления записи A подождите до 30 минут и измените серверы имен для вашего домена.

В результате ваш домен будет резолвиться на ваш предыдущий хост с мест, где распространение еще не было завершено, и на новый – с мест, где оно уже прошло. Таким образом, вы можете избежать простоев, так как оба хоста покажут вам один и тот же результат — ваш новый сайт.

Таким образом, вы можете избежать простоев, так как оба хоста покажут вам один и тот же результат — ваш новый сайт.

Если вы уже изменили серверы имен, общедоступные инструменты DNS Google могут помочь вам увидеть ваш веб-сайт в Интернете. Вот шаги, которые необходимо выполнить:

1. Настройте общедоступные DNS-серверы Google, следуя этим инструкциям.

2. После этого очистите кеш браузера, следуя инструкциям, описанным в этом руководстве, и очистите локальный кеш DNS.

3. Кроме того, вы можете использовать инструмент Google Flush Cache и сбросить записи NS и A для вашего доменного имени:

Если вы по-прежнему получаете устаревшую информацию на своем веб-сайте, вы можете отредактировать файл hosts на своем компьютере, что заставит домен преобразоваться в новый IP-адрес. Как только записи будут добавлены, вы сможете проверить свой сайт, введя его имя в браузере.

Основным недостатком этого метода является то, что только вы сможете работать над своим сайтом в новом месте, другие пользователи могут по-прежнему видеть и использовать ваш сайт, работающий на старом сервере.

ПРИМЕЧАНИЕ. не забудьте удалить записи, добавленные в файл hosts, через 48 часов, когда серверы имен будут полностью распространены.

Также можно проверить содержимое вашего сайта во время распространения DNS с помощью прокси-сервисов (например, этого), которые позволят вам анонимно заходить на сайты.

4. Как проверить, завершено ли для вас распространение DNS?

Не существует однозначного способа узнать, когда распространение завершено для вас, поскольку это зависит от трех факторов: TTL, вашего интернет-провайдера и географического положения. Однако вы можете использовать онлайн-проверки DNS, чтобы отслеживать, распространялась ли информация о записи DNS на несколько серверов имен, расположенных в разных частях мира.

DNS Checker предоставляет бесплатную службу поиска DNS для проверки DNS-записей домена по случайно выбранному списку DNS-серверов в разных уголках мира. В результате вы получите данные DNS, собранные со всех мест, подтверждающие, полностью ли веб-сайт распространяется по всему миру или нет.

Вот список самых популярных средств проверки DNS:

App Synthetic Monitor

G Suite Toolbox

Существует еще один способ проверить, завершено ли распространение DNS для вас. Вам необходимо запустить одну из следующих команд с вашего ПК, ноутбука или другого устройства:

nslookup

traceroute

ping

Из результатов нам нужно узнать IP-адрес вашего домена. Если это IP-адрес нового сервера, вероятно, распространение DNS для вас завершено. Если IP-адрес принадлежит старому серверу, необходимо дождаться завершения распространения DNS.

Ниже приведены примеры того, как найти этот IP-адрес.

Если вы являетесь пользователем ОС Windows , выполните следующие действия:

1. Нажмите кнопку Пуск.

2. Щелкните Все программы > Аксессуары > щелкните правой кнопкой мыши Командная строка и выберите Запуск от имени администратора :

3. В открывшемся окне введите одну из следующих команд и нажмите Введите :

nslookup yourdomain. com

com

ping yourdomain.com

tracert yourdomain.com

ПРИМЕЧАНИЕ. yourdomain.com следует заменить на ваше фактическое доменное имя.

Если вы являетесь пользователем Mac OS :

1. Откройте папку Applications и щелкните, чтобы открыть 9Папка 0492 Утилиты .

2. Найдите Terminal.app и откройте его:

3. Введите одну из следующих команд:

nslookup yourdomain.com

ping yourdomain.com

traceroute -I -e yourdomain.com

ПРИМЕЧАНИЕ. yourdomain.com следует заменить на ваше фактическое доменное имя.

Вот так!

Нужна помощь? Обратитесь в нашу службу поддержки

Статьи по теме

Что такое DNS-сервер (сервер имен)?

Как изменить DNS для домена

Настройка сервера имен для общих пакетов

Подключить личный домен | Firebase Hosting

Вам не нужно отказываться от своих уникальных, ориентированных на бренд доменных имен с

Хостинг Firebase. Вы можете использовать собственный домен (например,

Вы можете использовать собственный домен (например, например.com или

app.example.com ) вместо домена, созданного Firebase для вашего

Сайт, размещенный на Firebase.

Firebase Hosting предоставляет SSL-сертификат для каждого из ваших доменов

и обслуживает ваш контент через глобальную CDN.

В оставшейся части этого документа описаны шаги по подключению пользовательского

домен.

При подключении личных доменов обратите внимание на следующее:

- Каждый личный домен может быть подключен только к одному сайту хостинга.

- Каждый личный домен ограничен 20 субдоменами на домен вершины,

из-за ограничений на чеканку SSL-сертификатов.

Настройте свой домен для хостинга

Убедитесь, что вы выполнили мастер «Начало работы» из вашего проекта

Страница хостинга Firebase

так что у вас есть сайт Firebase Hosting в вашем проекте Firebase.

Шаг 1 : Добавить домен

Из вашего проекта

хостинг страницы,

войти в мастер подключения личного домена:- Если у вас есть только один хостинг, нажмите Подключить домен .

- Если у вас более одного хостинг-сайта, нажмите

Просмотрите для нужного сайта, затем нажмите Подключить домен .

Введите собственное доменное имя, которое вы хотите подключить к вашему хостингу

сайт.(необязательно) Установите этот флажок, чтобы перенаправлять все запросы в личном домене на

второй указанный домен (такой, чтоexample.comи

www.example.comперенаправление на тот же контент).Нажмите Продолжить , чтобы начать процесс проверки.

Шаг 2 : Подтвердите право собственности на домен

Если требуется в мастере настройки Connect Domain ,

подтвердите свой домен вершины.

Эти шаги гарантируют, что ваш домен еще не связан с

Firebase и что вы являетесь владельцем указанного домена.

На сайте поставщика домена найдите страницу управления DNS.

Добавьте и сохраните новую запись со следующими входными данными:

Введите : добавьте запись TXT.

Firebase Hosting требует, чтобы вы постоянно сохраняли эту запись TXT.

присутствует в настройках DNS, чтобы подтвердить ваше право собственности на домен и

разрешить Firebase назначать и обновлять SSL-сертификаты для вашего сайта.Ваш провайдер домена может указывать этот термин как «Тип записи».

Хост : Введите свой

ключ домена вершины.Доказательство того, что вы являетесь владельцем домена вершины или корневого домена,

право собственности на все его поддомены.Ваш провайдер домена может указывать этот термин как «Имя хоста», «Имя»,

или «Домен».Значение : Скопируйте уникальное проверочное значение в поле.

Firebase Hosting проверяет это значение, чтобы подтвердить право собственности на домен.

Ваш провайдер домена может указывать этот термин как «Данные».

Подождите до 24 часов для распространения обновленных записей TXT, затем нажмите

Проверить .Обратите внимание, что вы можете нажать Cancel , чтобы безопасно закрыть Connect Domain

окно и открыть его позже. Это не влияет на распространение

время, но вам будет предложено

повторно введите свое доменное имя, когда

вы снова открываете окно.После достаточного времени распространения нажмите Подтвердить в домене Connect

окно консоли Firebase позволяет вам начать SSL-сертификат

процесс обеспечения.В большинстве случаев распространение ваших записей и проверка вашего домена

произойдет в течение нескольких часов, в зависимости от вашего провайдера домена. Ссылаться на

в документации вашего провайдера домена подробные инструкции по добавлению

TXT записи и время распространения.

Если при нажатии Подтвердить появляется сообщение об ошибке, ваши записи не

распространяется или ваши значения могут быть неверными.

Примечание: Не стесняйтесь проверить правильность обновления ваших DNS-записей с помощью

Служба Dig в G Suite Toolbox.

Обратите внимание, что хотя ваши записи обновляются, может потребоваться больше времени для

распространение или предоставление SSL-сертификата.

Шаг 3 : Go live

В окне Connect Domain консоли Firebase выберите

Quick Setup для нового сайта или Advanced Setup , если у вас уже есть сайт

работает на другом хостинг-провайдере и нуждается в миграции с нулевым временем простоя.

Быстрая настройка

- Вернитесь на сайт управления DNS поставщика доменных имен, чтобы создать

Записи DNS A указывают вашу страницу на хостинг Firebase. Добавить и сохранить

Добавить и сохранить

записи со следующими входами:

- Введите : добавьте две записи DNS A.

- Хост : введите ключ личного домена

для обеих записей. - Значение : Назначьте одно значение каждой записи DNS A для

указать ваш домен на указанные IP-адреса.

Указываемый вами хост является доменом, на котором вы хотите обслуживать

содержание; этот домен может быть доменом вершины или субдоменом.

Ваш провайдер домена может указывать этот термин как «Имя хоста», «Имя» или

«Домен».

Ваш провайдер домена может указать этот термин как «Данные», «Указывает на»,

«Содержание», «Адрес» или «IP-адрес».

Это может занять до 24 часов после того, как вы укажете свои записи A на

Хостинг Firebase.

В большинстве случаев распространение ваших записей и

предоставление вашего сертификата SSL произойдет в течение нескольких часов,

в зависимости от вашего провайдера домена.

Расширенная настройка

- Окно Connect Domain консоли Firebase

попросит вас предоставить токен для переноса существующего сайта. Ты

для предоставления токена необходимо выполнить одно из следующих действий:

- Обновить записи DNS TXT : Посетите сайт вашего провайдера домена.

Сайт управления DNS. Добавьте запись TXT с ключом вашего домена

и указанное значение. - Загрузить файл на существующий сайт : Загрузить

токен на ваш существующий сайт по указанному URL-адресу и проверьте его

существование.

Разрешить до 24 часов для распространения ваших записей TXT.

Эта страница должна обслуживаться через HTTPS и не обязательно должна быть действительной или

безопасный. Зашифрованный токен действителен только для одной попытки. Если миграция

Зашифрованный токен действителен только для одной попытки. Если миграция

не удается, для ваших записей будет сгенерирован новый токен.

SSL-сертификат

быть обеспеченным.

Это может занять до 24 часов.

В большинстве случаев распространение ваших записей и

подготовка вашего SSL-сертификата произойдет в течение нескольких часов,

в зависимости от вашего провайдера домена.

сайт управления DNS провайдера, чтобы добавить записи DNS A, указывающие на ваш

страницу на хостинг Firebase. Добавляйте и сохраняйте записи со следующими

входы:

- Введите : добавьте две записи DNS A.

- Хост : Введите свой

ключ личного домена

для обеих записей. - Значение : Назначьте одно значение каждой записи DNS A для

указать ваш домен на указанные IP-адреса.

Указываемый вами хост является доменом, на котором вы хотите обслуживать

содержание; этот домен может быть доменом вершины или субдоменом.

Ваш провайдер домена может указать этот термин как «Имя хоста», «Имя» или

«Домен».

Ваш провайдер домена может указать этот термин как «Данные», «Указывает на»,

«Содержание», «Адрес» или «IP-адрес».

Обязательно удалите все записи A или записи CNAME, которые

указать на других поставщиков. Также удалите все записи AAAA. Если какая-либо из этих записей

типы существуют, Firebase не может предоставить SSL-сертификат.

Дождитесь подготовки SSL-сертификата

После того, как мы подтвердим право собственности на домен, мы предоставим SSL-сертификат для вашего

домен и развернуть его в нашей глобальной CDN в течение 24 часов после того, как вы укажете свой

Записи DNS A для хостинга Firebase.

Ваш домен будет указан как одно из альтернативных имен субъекта (SAN) в

SSL-сертификат FirebaseApp. Вы можете просмотреть этот сертификат с помощью браузера

Вы можете просмотреть этот сертификат с помощью браузера

инструменты безопасности. Во время подготовки домена вы можете увидеть недопустимый

сертификат, который не включает ваше доменное имя. Это нормальная часть

процесс и разрешится после того, как сертификат вашего домена будет доступен.

Для пользователей Advanced Setup ваш веб-сайт будет размещаться на вашем предыдущем хостинге

провайдер, пока

статус настройки в вашем

проекта

Страница хостинга Firebase

обновления до Подключено .

Примечание. Firebase Hosting автоматически повторно предоставляет SSL-сертификаты по мере необходимости для

пользовательские домены.

Ключ вашего личного домена

При добавлении или редактировании записей DNS различные провайдеры домена ожидают вас

для ввода различных входных данных для поля Host в рамках управления DNS

места. Ниже мы собрали общие данные от популярных провайдеров.

Подробные инструкции см. в документации поставщика домена.

| Тип домена | Ключ личного домена |

|---|---|

| Домен Apex | Общие входы включают:

|

| Поддомен | Общие входы включают:

|

Общие поставщики доменов

Ниже приведены некоторые распространенные поставщики доменов и типы входных данных, которые могут потребоваться для каждого из них.

Эта информация поддерживается в актуальном состоянии, насколько это возможно, но обратитесь к

подробные инструкции см. в документации провайдера домена.

Облачная вспышка

Значение проверки

.

| Тип | Хост | Значение |

|---|---|---|

| Ввод записей DNS TXT | ||

| TXT | пример . com com | указано в консоли Firebase |

| Входные данные записей DNS A | ||

| А | пример .com | 199.36.158.100 |

| А | www | 199.36.158.100 |

Домены Google

Значение проверки

.

| Тип | Хост | Значение |

|---|---|---|

| Ввод записей DNS TXT | ||

| TXT | @ | указано в консоли Firebase |

| Входные данные записей DNS A | ||

| А | @ | 199. 36.158.100 36.158.100 |

| А | www | 199.36.158.100 |

Облачный DNS Google

Значение проверки

| Тип | Хост | Значение |

|---|---|---|

| Ввод записей DNS TXT | ||

| TXT | пример .com | указано в консоли Firebase |

| Входные данные записей DNS A | ||

| А | пример .com | 199.36.158.100 |

| А | www | 199. 36.158.100 36.158.100 |

НазваниеДешевый

Значение проверки

.

| Тип | Хост | Значение |

|---|---|---|

| Ввод записей DNS TXT | ||

| TXT | @ | указано в консоли Firebase |

| Входные данные записей DNS A | ||

| А | @ | 199.36.158.100 |

| А | @ | 199.36.158.100 |

Площадь

Значение проверки

.

| Тип | Хост | Значение |

|---|---|---|

| Ввод записей DNS TXT | ||

| TXT | @ | указано в консоли Firebase |

| Входные данные записей DNS A | ||

| А | @ | 199.36.158.100 |

| А | www | 199.36.158.100 |

| Статус | Описание |

|---|---|

| Требуется установка | Возможно, вам потребуется изменить конфигурацию записей DNS.

|

| В ожидании | Вы правильно настроили свой личный домен, но Firebase Hosting Иногда следующие проблемы могут остановить создание SSL

|

| Подключен | Ваш личный домен имеет правильные записи DNS и SSL |

| Требуется повторная проверка | Firebase может потребовать повторной проверки вашего домена вручную

Совет по устранению неполадок: посетите страницу вашего проекта |

Online nslookup — поиск записей DNS

Online nslookup — это веб-клиент DNS, который запрашивает записи DNS для заданного доменного имени. Это позволяет просматривать все записи DNS для веб-сайта. Он предоставляет ту же информацию, что и инструменты командной строки, такие как dig и nslookup, прямо из вашего веб-браузера.

Это позволяет просматривать все записи DNS для веб-сайта. Он предоставляет ту же информацию, что и инструменты командной строки, такие как dig и nslookup, прямо из вашего веб-браузера.

Nslookup.io не кэширует отображаемые DNS-ответы, но запрашиваемые DNS-серверы обычно отвечают кэшированным набором записей. За исключением авторитетных DNS-серверов. Они никогда не обслуживают кэшированные записи DNS.

Как работает nslookup в Интернете?

Использовать nslookup онлайн очень просто. Введите доменное имя в строку поиска выше и нажмите «Ввод». Это приведет вас к обзору записей DNS для указанного вами доменного имени. За кулисами NsLookup.io будет запрашивать у DNS-сервера записи DNS без кэширования результатов.

На странице результатов можно выбрать один из нескольких DNS-серверов. К ним относятся популярные общедоступные DNS-серверы, полномочный DNS-сервер для данного домена и локальные DNS-серверы по всему миру. По умолчанию отображаются только записи A, AAAA, CNAME, TXT, NS, MX и SOA, но вы можете выбрать дополнительные типы записей.

По умолчанию отображаются только записи A, AAAA, CNAME, TXT, NS, MX и SOA, но вы можете выбрать дополнительные типы записей.

Поддерживаемые типы записей DNS

DNS имеет множество типов записей, каждый из которых служит определенной цели. Однако некоторые из этих типов записей больше не используются. В Википедии есть список устаревших типов записей. Эти устаревшие типы не поддерживаются nslookup.io. Все известные типы записей DNS, которые активно используются, поддерживаются nslookup:

- Поиск A — адрес IPv4

- Поиск AAAA — адрес IPv6

- Поиск AFSDB — расположение базы данных AFS

- Поиск APL — Список префиксов адресов

- Поиск AXFR — Передача уполномоченной зоны

- Поиск CAA — Авторизация центра сертификации

- Поиск CDNSKEY — Дочерняя копия DNSKEY

- Поиск CDS — Дочерняя копия DS

- Поиск CERT — Криптографический сертификат

- Поиск CNAME — Каноническое имя

- Поиск CSYNC — Синхронизация потомков и родителей

- Поиск DHCID — DHCP-идентификатор

- Поиск DLV — DNSSEC lookaside validation

- Поиск DNAME — имя делегации

- Поиск DNSKEY — Криптографический ключ для DNSSEC

- Поиск DS — лицо, подписывающее делегацию

- Поиск EUI48 — MAC-адрес (EUI-48)

- Поиск EUI64 — Mac-адрес (EUI-60 HINFO 95044)

- поиск HIP — протокол идентификации хоста

- поиск HTTPS — привязка HTTPS

- поиск IPSECKEY — криптографический ключ для IPsec

- поиск IXFR — инкрементная передача зоны

- Поиск KEY — Криптографический ключ для DNSSEC (устарело DNSKEY)

- Поиск KX — Обмен ключами

- Поиск LOC — Географическое положение

- Поиск MX — Обмен почтой

- Поиск NAPTR — Указатель центра именования

- Поиск NS900 — Сервер имен

- Поиск NSEC3 — Следующий безопасный (версия 3)

- Поиск NSEC3PARAM — Параметр для NSEC3

- Поиск NSEC — Следующий безопасный (устаревший NSEC3)

- Поиск NXT — Ключ DNSSEC (устаревший NSEC)

- Поиск OPENPGPKEY — Открытый ключ для OpenPGP

- Поиск OPT — опция EDNS

- Поиск PTR — Указатель канонического имени

- Поиск RP — Ответственное лицо DNSSEC (устарело RRSIG)

- Поиск SMIMEA — Ассоциация S/MIME

- Поиск SOA — Начало полномочий

- Поиск SPF — Sender Policy Framework

- Поиск SSHFP — Отпечаток открытого ключа для SSH

- Поиск SVCB — Привязка службы

- Поиск SRV — Поиск службы

- Поиск TA — Центр доверия для DNSSEC

- Поиск TKEY — Ключ транзакции

- Поиск TLSA — Ассоциация сертификатов для TLS — Удобочитаемый текст

- Поиск URI — Универсальный идентификатор ресурса

- Поиск ZONEMD — Дайджест сообщения для зон DNS

поиск — информация о хосте

Варианты использования для онлайн-поиска DNS

Во многих ситуациях онлайн-инструмент nslookup может оказаться полезным. Например, когда вы настраиваете записи DNS своего собственного домена, вы можете проверить, правильно ли вы их настроили. Вы можете сделать это, введя доменное имя в верхней части этой страницы.

Например, когда вы настраиваете записи DNS своего собственного домена, вы можете проверить, правильно ли вы их настроили. Вы можете сделать это, введя доменное имя в верхней части этой страницы.

Всякий раз, когда вы меняете записи DNS, требуется некоторое время, чтобы они распространились по всей системе доменных имен. Это требует времени, поскольку DNS-серверы кэшируют записи, чтобы ускорить разрешение DNS. Поэтому всякий раз, когда вы меняете записи DNS, вы можете проверить, распространились ли они уже, выполнив поиск DNS.

Конечно, существует больше вариантов использования онлайн-nslookup вместо использования CLI. К ним относятся возможность поделиться результатами с коллегой или другом, а также возможность одновременного просмотра нескольких типов записей без многократных запросов.

Consolidated Platform Configuration Guide, Cisco IOS Release 15.2(6)E (коммутаторы Catalyst 3560-CX и 2960-CX) — Настройка AVC с DNS-AS [Коммутаторы Cisco Catalyst серии 3560-CX]

Предварительные условия для AVC с DNS- КАК

У вас есть лицензия Cisco ONE for Access для использования AVC с DNS-AS.

Вы включили качество обслуживания (QoS) многоуровневого коммутатора (MLS).

Вы сохранили метаданные на авторитетном DNS-сервере и достижимость существует — до включения AVC с DNS-AS

Клиент DNS-AS может перенаправлять поисковые запросы, исходящие от хостов.

Чтобы обеспечить ведение журнала или отслеживание пакетов DNS, вы прикрепили карту политик к интерфейсу с помощью команды ввода service-policy.

Ограничения и рекомендации для AVC с DNS-AS

Эта функция поддерживается только на коммутаторах Cisco Catalyst серии 3560-CX, но не на коммутаторах Cisco Catalyst серии 2960-CX

.

Только форвард

поиск поддерживается.Поддерживаются два DNS-сервера (на случай отказа). Один считается первичным DNS-сервером, а другой — вторичным DNS-сервером.

сервер.IPv6 не поддерживается — запросы AAAA и DNS-серверы IPv6 не поддерживаются.

AVC с DNS-AS поддерживается только на физических интерфейсах во входном направлении.

Виртуальная маршрутизация и пересылка (VRF) не поддерживается.

Мы рекомендуем не более 300 AVC с приложениями DNS-AS (доменными именами) в таблице привязок из-за их влияния на

память с адресацией троичного содержимого (TCAM). Чтобы узнать, как добавление приложений влияет на TCAM, см. раздел «Устранение неполадок AVC с DNS-AS» этой главы.

Чтобы узнать, как добавление приложений влияет на TCAM, см. раздел «Устранение неполадок AVC с DNS-AS» этой главы.

Информация об AVC с DNS-AS

Функция Application Visibility Control (AVC) с системой доменных имен в качестве авторитетного источника (DNS-AS) (AVC с DNS-AS)

предоставляет централизованные средства управления идентификацией и классификацией доверенного сетевого трафика в организации.

Это достигается за счет использования сетевых метаданных, хранящихся на DNS-сервере, полномочном для рассматриваемого домена, чтобы

определение приложений, качество обслуживания (QoS) для классификации соответствующего трафика и применения подходящих политик, а также гибкие

NetFlow (FNF) для мониторинга и экспорта информации о приложении во внешний коллектор.

Функция предоставляет:

Application Visibility — обеспечение однозначной видимости приложений.

Механизм DNS-AS отслеживает запросы и не требует интенсивной загрузки ЦП глубокой проверки пакетов (DPI). Поскольку классификация трафика

выполняется с помощью запроса DNS, а не DPI, эта функция совместима со сценариями, в которых сетевой трафик зашифрован.Управление метаданными — использование информации о приложениях.

Вы можете целостно запрограммировать сеть, чтобы она вел себя как беспилотный автомобиль.

Теперь у вас есть информация обо всех необходимых

Теперь у вас есть информация обо всех необходимых

приложений в вашей сети, независимо от того, зашифрован трафик или нет.Централизованное управление — использование контроллера политик намерений междоменных приложений.

Эта функция использует существующий универсально доступный механизм запроса-ответа для включения локальных DNS-серверов в организации.

действовать как авторитетные серверы и распространять информацию о классификации приложений клиентам DNS-AS (коммутаторам) на предприятии.

сеть.Управление без административного доступа — альтернатива подходам на основе контроллера.

Эта функция поддерживает сценарии, в которых ваша сеть может находиться в облаке, но вы не можете ей владеть. Вы по-прежнему можете управлять сетью

устройств через Интернет, даже если у вас нет административного контроля над этими устройствами.

Обзор AVC с DNS-AS

Процесс начинается с требований организации, касающихся управления и контроля сетевого трафика. Вы начинаете с

оценка программных приложений, которые работают на различных хостах (телефонах, ПК и т. д.) в вашей сети, доменах (веб-сайтах)

и приложения, к которым обращаются эти устройства, а также бизнес-релевантность этих доменов и приложений в вашей организации.

Оценка помогает составить список доменов и приложений, которым ваша организация доверяет, определяя

все остальные домены и приложения как недоверенные.

При включенной DNS-AS в вашей сети и имеющемся списке доверенных доменов сетевые устройства или клиенты DNS-AS в вашей сети

сети определить, каким приложениям принадлежит сетевой трафик или какие домены запрашиваются. Пока трафик

является частью доверенного списка, коммутатор запрашивает у DNS-сервера метаданные и информацию об IP-адресе. Этот запрос отправлен

в виде DNS-запроса. Полученный ответ кэшируется локально до тех пор, пока не истечет время жизни (TTL) для этого ресурса.

запись истекает. Ответ привязан к трафику и позволяет клиенту DNS-AS теперь идентифицировать, классифицировать и пересылать трафик.

соответственно.

Ключевые концепции AVC с DNS-AS

Концепция | Значение или определение | ||

|---|---|---|---|

Метаданные (RFC6759) | В контексте AVC с функцией DNS-AS это включает информацию о классификации трафика, идентификацию приложения. Метаданные хранятся в виде записей TXT. Ниже приведен пример записи метаданных в установленном формате: CISCO-CLS=имя-приложения:пример|класс-приложения:TD|бизнес:YES|идентификатор-приложения:CU/28202 | ||

Прямой просмотр | Запрос IP-адреса или запрос записи «A», исходящий от хоста. Возможность отслеживать эти запросы прямого поиска в сетевом трафике имеет основополагающее значение для AVC с функцией DNS-AS. | ||

Хост | ПК или мобильный телефон, на котором пользователи запускают программные приложения, посещают веб-сайты и т. д. Запросы прямого поиска исходят от хостов. | ||

Клиент или клиент DNS-AS | Сетевые устройства в вашей сети. Трафик хоста всегда маршрутизируется через такого клиента.

Клиенты DNS-AS получают метаданные от авторитетного DNS-сервера и поддерживают базу данных этой информации в виде | ||

Стол для переплета | Таблица, которая находится в клиенте DNS-AS и служит базой данных проанализированных ответов DNS-сервера [записи TXT и записи «A»]. Каждый клиент DNS-AS имеет собственную таблицу привязок. Эту таблицу не следует путать со списком доверенных доменов, который представляет собой только список доверенных доменов. | ||

«А» запись | Запись, содержащая информацию об имени домена и IP-адресе [Только адрес IPv4]. Запрос прямого поиска от хоста — это запрос записи «A». | ||

TXT запись ресурса DNS-AS или запись TXT | Запись, содержащая метаданные. Это один из ответов DNS-сервера (другой — запись «A»), и он имеет предопределенное значение. Запись TXT ограничена 255 символами. Для AVC с DNS-AS атрибутом TXT всегда является CISCO-CLS. Любая запись TXT, начинающаяся с CISCO-CLS=, может быть распознана как CISCO-CLS=<опция>:<значение>{|<опция>:<значение>}* | ||

Время жизни (TTL) | Срок жизни записи «A» и записи TXT в таблице привязки. Значения TTL настроены на DNS-сервере. В то время как TTL сопровождает ответы на записи TXT и «A», клиент DNS использует только ответ на запись «A» от DNS. | ||

Авторитетный DNS-сервер | DNS-сервер для всех клиентских метаданных и запросов на запись «A». Каждый DNS-домен имеет только один полномочный DNS-сервер. Такой сервер поддерживает записи метаданных приложения в виде записи TXT и возвращает только ответы на запросы Ниже приведен пример записи метаданных в установленном формате: CISCO-CLS=имя-приложения:пример|класс-приложения:TD|бизнес:ДА|идентификатор-приложения:CU/28202 |

AVC с потоком процессов DNS-AS

Работа AVC с DNS-AS включает процесс отслеживания DNS и клиентский процесс DNS-AS, оба из которых слабо связаны,

но независимые процессы.

Процесс отслеживания DNS

Процедура

| Этап 1 | Хост инициирует запрос записи «A». Пользователь из вашей организации находится в комнате для совещаний в офисном здании. Связанный клиент DNS-AS здесь является коммутатором (Network |

| Этап 2 | Полномочный DNS-сервер отвечает записью «A». |

Клиентский процесс DNS-AS

Процедура

| Этап 1 | Клиент DNS-AS отправляет DNS-запрос (TXT-запрос) полномочному DNS-серверу. Клиент DNS-AS, который постоянно отслеживает запросы (соответствующие записям в списке доверенных доменов), находит

| ||

| Этап 2 | Полномочный DNS-сервер отвечает TXT-записью. | ||

| Этап 3 | За успешным ответом TXT следует запрос записи «A». | ||

| Этап 4 | Полномочный DNS-сервер отвечает записью «A». | ||

| Этап 5 | Клиент DNS-AS анализирует и сохраняет ответ в своей таблице привязок. Клиент DNS-AS сохраняет запись TXT и запись «A» в своей таблице привязок. Ответ останется сохраненным в привязке Клиент DNS-AS использует метаданные, которые он получает (от DNS-сервера), чтобы определить, следует ли применять политику QoS. Клиент DNS-AS пересылает информацию об идентифицированных приложениях в FNF, что позволяет экспортировать эту информацию. |

Рисунок: AVC с DNS-AS Процесс

1 | Хост | 2 | DNS-клиент | 3 | Авторитетный DNS-сервер |

Часть I: Процесс отслеживания DNS | |||

Запрос записи «A» от хоста к DNS-серверу | Ответ DNS-сервера на хост с записью «A» | ||

Часть II: Процесс клиента DNS-As | |||

Копия запроса записи «A» хоста, которую клиент DNS-AS сохраняет | — | — | |

Запись TXT и запрос записи «A» от клиента DNS-AS к DNS-серверу | Запись TXT и ответ записи «A» от DNS-сервера клиенту DNS-AS | ||

Конфигурация по умолчанию для AVC с DNS-AS

DNS-AS отключен.

Как настроить AVC с DNS-AS

Создание метаданных

Потоки

Метаданные приложения настроены и сохранены на локальном авторитетном DNS-сервере. Вы настраиваете классификацию приложений

информация для каждого доверенного домена в установленном формате (поток метаданных). Это информация, которую сервер

распространяется на коммутаторы при запросе метаданных приложения. Когда коммутатор отправляет запрос TXT относительно приложения,

DNS-сервер отправляет соответствующие метаданные в ответе TXT.

Чтобы сгенерировать потоки метаданных, выполните следующую задачу:

Процедура

| Команда или действие | Назначение | |||

|---|---|---|---|---|

| Этап 1 | Перейдите к: Генератору записей ресурсов AVC. Пример:CISCO-CLS=имя-приложения:пример|класс-приложения:TD|бизнес:ДА|идентификатор-приложения:CU/28202 | Помогает создавать поток метаданных для приложения или домена в формате записи TXT. Вы можете указать следующие поля метаданных:

Для получения информации о том, как поля класса трафика и релевантности для бизнеса здесь сопоставляются с классификацией трафика QoS, см. раздел App-Class и сопоставление трафика QoS . | ||

| Этап 2 | Щелкните один из вариантов, чтобы создать поток метаданных.

Пример:Генерация предопределенных | Generate predefined — Генерировать предопределенный поток метаданных для известных приложений, используя передовые методы по умолчанию. Generate custom — создание пользовательского потока метаданных для собственных приложений с использованием пользовательских значений. | ||

| Этап 3 | Скопируйте метаданные в соответствующую ресурсную запись TXT DNS-сервера, отвечающего за отмеченный вами DNS-домен. | Скопируйте и вставьте поток метаданных с веб-сайта на официальный DNS-сервер, который вы используете. |

Настройка DNS

Сервер как авторитетный сервер

Все клиенты DNS-AS в сети должны быть настроены на отправку всех DNS-запросов на один полномочный DNS-сервер. На Cisco

Catalyst Switch выполните следующую задачу:

Процедура

| Команда или действие | Назначение | |||

|---|---|---|---|---|

| Этап 1 | настроить Пример:Переключатель № настроить терминал | Вход в режим глобальной конфигурации. | ||

| Этап 2 | IP-имя-сервера адрес-сервера Пример:Switch(config)# ip name-server server-address 192.0.2.1 192.0.2.2 | Указывает адрес авторитетного DNS-сервера. Порт Вы можете настроить до двух DNS-серверов на случай отказа.

|

Включение AVC с DNS-AS

DNS-AS по умолчанию отключен. К

включите эту функцию на коммутаторе Cisco Catalyst, выполните следующую задачу:

Процедура

| Команда или действие | Назначение | |||

|---|---|---|---|---|

| Этап 1 | настроить Пример:Переключатель № настроить терминал | Вход в режим глобальной конфигурации. | ||

| Шаг 2 | [ № ] Пример:Switch(config)# avc dns-as client enable | Включает AVC с DNS-AS на коммутаторе (клиент DNS-AS). Затем система создает таблицу привязок, в которой проанализированные ответы DNS-сервера хранятся до истечения TTL.

|

Ведение списка доверенных доменов

Доверенные домены сохраняются в каждом клиенте DNS-AS, где включен AVC с DNS-AS. При первом включении функции на

При первом включении функции на

Клиент DNS-AS, список пуст. Вы должны указать домены, которым коммутатор должен доверять. Коммутатор следит только за сетью

трафик, который поддерживается в этом списке. Чтобы внести записи в список доверенных доменов, выполните следующую задачу:

Процедура

| Команда или действие | Назначение | |

|---|---|---|

| Этап 1 | настроить Пример:Переключатель № настроить терминал | Вход в режим глобальной конфигурации. |

| Шаг 2 | [ № ] Пример:Switch(config)# avc dns-as клиент доверенные домены | Вход в режим настройки доверенного домена. |

| Этап 3 | [ № ] Пример:Switch(config-trusted-domains)# домен www. | Введите доменное имя, которое вы хотите добавить в список доверенных доменов. Это часть списка доверенных доменов для Вы можете ввести до 50 доменов. Вы можете использовать регулярные выражения для соответствия имени домена. Например, чтобы представить все домены для организации, если |

Настройка QoS для AVC с DNS-AS

Чтобы изолировать и классифицировать доверенный трафик, как определено в потоке метаданных, необходимо создать карты классов (по одной для каждого

класс трафика) > определить критерии соответствия класса трафика и критерии соответствия бизнес-релевантности > создать карту политик > добавить

карта класса> установить действие> прикрепить карту политик к интерфейсу. Для получения дополнительной информации см. раздел «Обзор классификации» Глава Настройка QoS в этом руководстве.

раздел «Обзор классификации» Глава Настройка QoS в этом руководстве.

Конфигурация карты классов в модели Easy QoS

Чтобы определить количество классов трафика, которые должны быть предоставлены, вы можете использовать модель Easy QoS с 12 классами. Этот

Модель предоставляет единые, основанные на стандартах рекомендации, помогающие гарантировать, что проекты и развертывания QoS унифицированы и

согласован в рамках всей организации. В следующем примере выходных данных отображается конфигурация карты классов для класса трафика и бизнеса.

релевантность, в соответствии с 12-классовой моделью Easy QoS:

| Примечание | Только в контексте функции DNS-AS можно указать до двух атрибутов соответствия для каждого класса. |

карта классов соответствует всем VOICE соответствие атрибуту протокола traffic-class voip-телефония соответствие атрибуту протокола карта классов соответствует всем BROADCAST-VIDEO соответствие атрибуту протокола traffic-class Broadcast-Video соответствие атрибуту протокола карта классов соответствует всем ИНТЕРАКТИВНАЯ В РЕАЛЬНОМ ВРЕМЕНИ соответствие атрибуту протокола класс трафика в реальном времени интерактивный соответствие атрибуту протокола class-map match-all МУЛЬТИМЕДИЙНАЯ КОНФЕРЕНЦИЯ соответствие атрибуту протокола traffic-class Multimedia-Conference соответствие атрибуту протокола карта классов соответствует всем соответствие атрибуту протокола traffic-class Multimedia-streaming соответствие атрибуту протокола карта классов соответствует всем СИГНАЛИЗАЦИЯ согласование атрибута протокола с сигнализацией класса трафика соответствие атрибуту протокола class-map match-all NETWORK-CONTROL соответствие атрибуту протокола traffic-class network-control соответствие атрибуту протокола class-map match-all УПРАВЛЕНИЕ СЕТЬЮ соответствие атрибуту протокола traffic-class ops-admin-mgmt соответствие атрибуту протокола карта классов соответствует всем ТРАНЗАКЦИОННЫМ-ДАННЫМ сопоставление атрибута протокола traffic-class transactional-data соответствие атрибуту протокола карта классов соответствует всем BULK-DATA сопоставление атрибута протокола traffic-class bulk-data соответствие атрибуту протокола Карта классов подходит для всех SCAVENGER соответствие атрибуту протокола

Определения карт политик в модели Easy QoS

В следующем примере выходных данных отображаются определения карты политик с маркировкой атрибутов трафика для всех классов трафика.

в 12-классовой модели Easy QoS:

МАРКИРОВКА класс ГОЛОС установить dscp эф класс ТРАНСЛЯЦИЯ-ВИДЕО установить dscp cs5 класс РЕАЛЬНО-ИНТЕРАКТИВНЫЙ установить dscp cs4 класс МУЛЬТИМЕДИА-КОНФЕРЕНЦИЯ установить dscp af41 класс МУЛЬТИМЕДИА-СТРИМИНГ установить dscp af31 класс СИГНАЛИЗАЦИЯ установить dscp cs3 класс NETWORK-CONTROL установить dscp cs6 класс СЕТЕВОЕ УПРАВЛЕНИЕ установить dscp cs2 класс ТРАНЗАКЦИОННЫЕ-ДАННЫЕ установить dscp af21 класс BULK-DATA установить dscp af11 класс УБОРЩИК установить dscp cs1 класс класс по умолчанию установить dscp по умолчанию

Класс приложения и сопоставление трафика QoS

В следующей таблице показано, как поле класса приложения в потоке метаданных сопоставляется с 12-классовой моделью Easy QoS для классификации трафика.

App-Class и сопоставление трафика QoS

Класс приложения, длинный текст | Краткий текст класса приложения | Соответствующее название класса трафика QoS и релевантность для бизнеса |

|---|---|---|

VOIP-ТЕЛЕФОНИЯ | ВО | Класс трафика = voip-телефония Бизнес-релевантность = ДА |

ТРАНСЛЯЦИЯ-ВИДЕО | БВ | Класс трафика = широковещательное видео Бизнес-релевантность = ДА |

РЕАЛЬНО-ИНТЕРАКТИВНЫЙ | РТИ | Класс трафика = интерактивный в реальном времени Бизнес-релевантность = ДА |