Содержание

Как перейти с iOS 9.3 обратно на iOS 9.2.1

Энди

Опубликовано 26 марта 2016 г. новых функций, таких как Night Shift, защищенные заметки Touch ID и многое другое.

Если вы случайно обновили свой iPhone, iPad или iPod touch до iOS 9.3 или столкнулись с неприятной проблемой после обновления до iOS 9.3, хорошая новость заключается в том, что вы можете понизить версию своего устройства до iOS 9..2.1, так как Apple все еще подписывает файл прошивки iOS 9.2.1.

Важные моменты

- Вы сможете вернуться только к iOS 9.2.1.

- Вы сможете понизить версию до тех пор, пока Apple продолжает подписывать файл прошивки iOS 9.2.1.

- Важно сделать резервную копию вашего устройства iOS в iCloud или с помощью iTunes, чтобы вы могли восстановиться из резервной копии, если что-то пойдет не так.

- Apple не рекомендует переходить на более раннюю версию, поэтому действуйте на свой страх и риск.

Проверить статус подписи в режиме реального времени

Чтобы узнать, подписывает ли Apple файл встроенного ПО, посетите этот веб-сайт. Зеленые строки с галочкой означают, что Apple все еще подписывает файл прошивки, и вы можете перейти с iOS 9.3 на iOS 9.2.1.

Зеленые строки с галочкой означают, что Apple все еще подписывает файл прошивки, и вы можете перейти с iOS 9.3 на iOS 9.2.1.

Как перейти с iOS 9.3 на iOS 9.2.1

Если Apple все еще подписывает iOS 9.2.1, следуйте этим простым инструкциям, чтобы перейти на более раннюю версию iOS 9.3:

Метод 1:

Этот метод рекомендуется, но требует больше времени, так как требует восстановления данных из резервной копии. Также важно отметить, что вы сможете восстановить только из последней резервной копии, совместимой с iOS 9.2.1, и потеряете данные после обновления до iOS 9.3.

- Загрузите файл прошивки iOS 9.2.1 для вашего устройства. Файл прошивки iOS 9.2.1 для iPhone 6 Plus с номером модели A1524 (его можно найти на задней панели устройства) называется iPhone7,1_9.2.1_13D20_Restore.ipsw. Соответственно, загрузите соответствующий файл прошивки с нашей страницы загрузки файлов прошивки iOS для вашего iPhone, iPad или iPod touch.

- Файл прошивки iOS для iPhone

- Файл прошивки iOS для iPad

- Файл прошивки iOS для iPod touch

Примечание: Если вы загружаете файл прошивки с помощью Safari, убедитесь, что функция автоматического распаковывания отключена, или используйте Chrome или Firefox. Кроме того, переименование файла .zip в файл .ipsw также должно работать.

- Теперь вам нужно перевести ваше устройство в режим DFU (если вы хотите узнать, что это значит, проверьте этот пост для получения более подробной информации):

- Подключите устройство к компьютеру.

- Выключите устройство, удерживая кнопку «Режим сна/Пробуждение» или «Питание» и проводя по ней.

- Удерживайте кнопку питания в течение 3 секунд.

- Начните удерживать кнопку «Домой», не отпуская кнопку «Режим сна/Питание» в течение 10 секунд.

- Отпустите кнопку питания и продолжайте удерживать кнопку «Домой», пока не появится всплывающее окно от iTunes о том, что оно обнаружило, что ваше устройство находится в режиме восстановления.

- Нажмите кнопку Ok .

- Удерживая клавишу Alt/Option на Mac или клавишу Shift на клавиатуре Windows, нажмите кнопку Восстановить iPhone… (iPad/iPod touch…) . Примечание: Если вы напрямую нажмете кнопку Восстановить iPhone , не удерживая клавишу Alt/Option на Mac или клавишу Shift в Windows, это приведет к восстановлению iOS 9.2.1 на вашем устройстве.

- Выберите iOS 9.2.1 IPSW-файл, который вы скачали ранее.

- Затем нажмите кнопку Восстановить и обновить , чтобы продолжить.

- На следующем экране отобразится информация об обновлении iOS 9.2.1. Нажмите кнопку Далее , а затем кнопку Принять , чтобы продолжить.

- Теперь iTunes проверит программное обеспечение iOS 9.2.1 и установит его на ваше устройство.

Это должно занять около 10 минут.

Это должно занять около 10 минут.

- После успешного восстановления iOS 9.2.1 вы должны увидеть белый экран «Helo». Следуйте инструкциям на экране, чтобы настроить устройство и восстановить устройство из резервной копии, чтобы восстановить личные данные.

Вот и все. Теперь ваш iPhone или iPad должен быть успешно переведен на iOS 9.2.1.

Метод 2:

Этот метод намного быстрее, и мы успешно использовали его несколько раз, но важно подчеркнуть, что это не рекомендуемый метод.

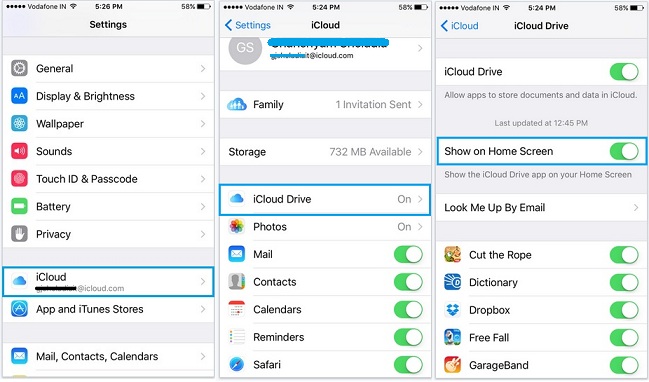

- Выключить Найти мой iPhone в приложении «Настройки» («Настройки» > iCloud > «Найти iPhone»).

- Загрузите файл прошивки iOS 9.2.1 для вашего устройства. Файл прошивки iOS 9.2.1 для iPhone 6 Plus с номером модели A1524 (его можно найти на задней панели устройства) называется iPhone7,1_9.2.1_13D20_Restore.ipsw. Соответственно, загрузите соответствующий файл прошивки с нашей страницы загрузки файлов прошивки iOS для вашего iPhone, iPad или iPod touch.

- Файл прошивки iOS для iPhone

- Файл прошивки iOS для iPad

- Файл прошивки iOS для iPod touch

Примечание: Если вы загружаете файл прошивки с помощью Safari, убедитесь, что функция автоматического распаковывания отключена, или используйте Chrome или Firefox. Кроме того, переименование файла .zip в файл .ipsw также должно работать.

- Подключите устройство под управлением iOS 9.3 к компьютеру.

- Запустите iTunes и выберите устройство iOS в левом верхнем углу.

- Удерживая клавишу Alt/Option на Mac или клавишу Shift в Windows на клавиатуре, выберите параметр Check for Update вместо восстановления.

- Выберите загруженный ранее файл ipsw для iOS 9.2.1.

- iTunes сообщит, что обновит ваше устройство iOS до iOS 9.2.1, и проверит обновление в Apple.

- Щелкните Обновить .

- iTunes теперь должен понизить версию вашего устройства iOS до iOS 9..2.1.

- После понижения версии устройство iOS перезагрузится. Затем вы должны увидеть «Slide to upgrade». Введите пароль и дождитесь завершения процесса перехода на более раннюю версию. Вам может быть предложено активировать устройство.

Вот и все. Теперь ваше устройство должно быть успешно понижено до iOS 9.2.1.

Обратите внимание, что Apple может прекратить подписывать файлы прошивки iOS 9.2.1 в любой момент. Вы не сможете перейти с iOS 9.3 на 9.2. как только Apple перестанет подписывать файл прошивки. Так что вернитесь к iOS 9.2.1 как можно скорее.

Если вы получаете сообщение об ошибке «Это устройство не подходит для запрошенной сборки», возможно, это связано с тем, что Apple прекратила подписывать файл прошивки iOS 9.2.2 или вы загрузили неправильный файл прошивки для своего устройства.

Пожалуйста, не забудьте сообщить нам, как идут дела, в комментариях и напишите нам, если у вас возникнут вопросы.

Хотите узнать больше о продуктах Apple?

Запускаем новые статьи подписывайтесь и будьте в курсе. МАКСИМУМ 1 электронное письмо в неделю. Никакого спама, никогда.

iPad Mini iOS 6

Вторник, 19 сентября 2017 г.

Слайдер сравнения главного экрана iOS 9 / iOS 6

6.1.3 без BLOB-объектов SHSH. Единственная альтернатива на данный момент — двойная загрузка iOS 6 с вашей текущей ОС.

iPhone 5, iPad Mini 1-го поколения, iPad 4-го поколения и iPhone 5c — единственные 32-разрядные устройства, которые изначально не поставлялись с iOS 5 или более ранней версией. Вот почему обновление iOS 6.1.3 не подписано Apple для этих устройств, что делает невозможным переход на него в данный момент, если вы не сохранили SHSH-блобы.

Причина, по которой Apple по-прежнему подписывает версии 6.1.3 и 8.1.4 для некоторых 32-разрядных устройств, заключается в невозможности обновления с iOS 5 до последней версии напрямую. Вы должны перейти на 6. 1.3, затем на 8.1.4, прежде чем сможете обновиться до последней поддерживаемой версии. Обратите внимание, что iPhone 5c изначально поставлялся с iOS 7, поэтому, вероятно, он никогда не сможет запускать iOS 6 изначально.

1.3, затем на 8.1.4, прежде чем сможете обновиться до последней поддерживаемой версии. Обратите внимание, что iPhone 5c изначально поставлялся с iOS 7, поэтому, вероятно, он никогда не сможет запускать iOS 6 изначально.

Безопасность

Самая последняя версия iOS 6 — 6.1.3*, выпущенная 19 марта 2013 г. Это означает, что в настоящее время существует более 4 лет неисправленных уязвимостей системы безопасности и отсутствуют все новые функции безопасности iOS. Очень рекомендую прочитать [PDF] Информационный документ Apple по безопасности iOS 10 для получения дополнительной информации.

* Было еще 3 выпуска iOS 6 (6.1.4, 6.1.5 и 6.1.6), однако они не были выпущены для всех устройств. Это были выпуски исправлений ошибок для конкретных устройств для iPhone 5 и дважды для iPod Touch 4-го поколения соответственно. Подробнее здесь.

Многие из известных уязвимостей системы безопасности можно смягчить, просто используя устройство с высокой степенью защиты, например, посещая только известные надежные веб-сайты, подключаясь только к надежным сетям Wi-Fi, используя только одноразовые учетные записи в Интернете, не читая электронную почту. и т. д. Однако существует также множество уязвимостей удаленного выполнения кода, которые не требуют какого-либо взаимодействия с пользователем.

и т. д. Однако существует также множество уязвимостей удаленного выполнения кода, которые не требуют какого-либо взаимодействия с пользователем.

Подключение устройства iOS 6 к точке доступа Wi-Fi представляет потенциальный риск для вашей сети и не рекомендуется.

Известные уязвимости

Ниже приведен список всех рекомендаций по безопасности обновлений iOS для версий между 6.1.3 и 10.3.3.

Уязвимости, которые позволяют удаленное выполнение кода (RCE) без взаимодействия с пользователем , или уязвимости, которые не могут быть легко защищены от , выделены.

Для пояснения: уязвимости выделяются, если они по-прежнему влияют на вас, даже если вы используете устройство с высокой степенью защиты, как описано выше.

В этот список не включены уязвимости, требующие вмешательства пользователя или присутствия злоумышленника в вашей сети Wi-Fi.

Версия iOS, под которой они перечислены, указывает версию, в которой они были исправлены, а не версии, на которые они влияют.

Многие из этих уязвимостей могли появиться в версиях после iOS 6.1.3, однако они все же должны дать вам общее представление о состоянии безопасности iOS 6.

iOS 7 ------ https://support.apple.com/kb/HT5934 iOS 7.0.2 -- https://support.apple.com/kb/HT5957 iOS 7.0.3 -- https://support.apple.com/kb/HT6010 iOS 7.0.4 -- https://support.apple.com/kb/HT6058 iOS 7.0.6 -- https://support.apple.com/kb/HT6147 iOS 7.1 ---- https://support.apple.com/kb/HT6162 iOS 7.1.1 -- https://support.apple.com/kb/HT6208 iOS 7.1.2 -- https://support.apple.com/kb/HT6297 iOS 8 ------ https://support.apple.com/kb/HT6441 ┗━━ CVE-2014-4364- Кража учетных данных — Злоумышленник потенциально может получить учетные данные Wi-Fi, выдав себя за доверенную точку доступа. iOS 8.1 ---- https://support.apple.com/kb/HT6541 iOS 8.1.1 -- https://support.apple.com/kb/HT204418 iOS 8.1.2 -- https://support.apple.com/kb/HT204422 iOS 8.1.3 -- https://support.apple.com/kb/HT204245 iOS 8.2 ---- https://support.apple.com/kb/HT204423 ┗━━ CVE-2015-1063 — Отказ в обслуживании — Вредоносное SMS-сообщение класса 0 (Flash) может привести к сбою и перезапуску устройства. iOS 8.3 ---- https://support.apple.com/kb/HT204661 iOS 8.4 ---- https://support.apple.com/kb/HT204941 ┗━━ CVE-2015-3728 — Man in the Middle — устройства могут автоматически связываться с ненадежной точкой доступа Wi-Fi, которая объявляет известный SSID, но с пониженным типом безопасности. iOS 8.4.1 -- https://support.apple.com/kb/HT205030 ┗━━ CVE-2015-3778 — Раскрытие конфиденциальной информации — Устройства транслируют MAC-адреса из сетей Wi-Fi, к которым ранее был доступ. iOS 9 ------ https://support.apple.com/kb/HT205212 iOS 9.0.2 -- https://support.apple.com/kb/HT205284 iOS 9.1 ---- https://support.apple.com/kb/HT205370 iOS 9.

2 ---- https://support.apple.com/kb/HT205635 iOS 9.2.1 -- https://support.apple.com/kb/HT205732 iOS 9.3 ---- https://support.apple.com/kb/HT206166 iOS 9.3.1 -- https://support.apple.com/kb/HT206225 iOS 9.3.2 -- https://support.apple.com/kb/HT206568 iOS 9.3.3 -- https://support.apple.com/kb/HT206902 iOS 9.3.4 -- https://support.apple.com/kb/HT207026 iOS 9.3.5 -- https://support.apple.com/kb/HT207107 iOS 10 ----- https://support.apple.com/kb/HT207143 iOS 10.0.1 — https://support.apple.com/kb/HT207145 iOS 10.0.2 — https://support.apple.com/kb/HT207199 iOS 10.0.3 — https://support.apple.com/kb/HT207263 iOS 10.1 --- https://support.apple.com/kb/HT207271 iOS 10.1.1 — https://support.apple.com/kb/HT207287 iOS 10.2 --- https://support.apple.com/kb/HT207422 iOS 10.2.1 — https://support.apple.com/kb/HT207482 iOS 10.3 --- https://support.

apple.com/kb/HT207617 ┗━━ CVE-2017-2461 — Отказ в обслуживании — Вредоносное SMS-сообщение может вызвать отказ в обслуживании (потребление ресурсов). iOS 10.3.1 — https://support.apple.com/kb/HT207688 ┗━━ CVE-2017-6975 — Удаленное выполнение кода — Злоумышленник в пределах досягаемости может выполнить произвольный код на чипе Broadcom Wi-Fi. iOS 10.3.2 — https://support.apple.com/kb/HT207798 iOS 10.3.3 — https://support.apple.com/kb/HT207923 ┣━━ CVE-2017-7063 — Отказ в обслуживании — Вредоносное сообщение, возможно доставленное по SMS, может вызвать отказ в обслуживании (потребление памяти и сбой приложения). ┗━━ CVE-2017-9417 — Удаленное выполнение кода — Злоумышленник в пределах досягаемости может выполнять произвольные действия на чипе Broadcom Wi-Fi (Broadpwn).

Читая бюллетени Apple по безопасности, я заметил, что существует множество уязвимостей, связанных с подделкой/манипулированием пользовательского интерфейса в Safari, например, CVE-2013-5152 и CVE-2015-5904. Это напоминает мне об ошибке спуфинга URL-адреса Chrome Punycode в апреле 2017 года, однако в случае с MobileSafari вам нужно посетить вредоносный веб-сайт, который затем подделает URL-адрес, а не неподдельный URL-адрес, просто выглядящий как URL-адрес законного Веб-сайт.

Это напоминает мне об ошибке спуфинга URL-адреса Chrome Punycode в апреле 2017 года, однако в случае с MobileSafari вам нужно посетить вредоносный веб-сайт, который затем подделает URL-адрес, а не неподдельный URL-адрес, просто выглядящий как URL-адрес законного Веб-сайт.

Мне тоже интересно как работает патч для Broadpwn. Это зависит от того, действительно ли патч исправляет прошивку чипа или это просто патч программного обеспечения iOS. Возможно, если вы обновитесь до версии, в которой Broadpwn был исправлен, а затем понизите версию до версии, в которой он не исправлен, Broadpwn все равно будет исправлен, потому что изменение сохраняется в прошивке чипа, а не в самой iOS. Это всего лишь теория, но, возможно, это идея, которую стоит изложить.

Заключение

В целом, это был определенно интересный проект, однако из-за проблем с безопасностью Wi-Fi и того факта, что невозможно запустить iOS 6 в исходном виде, я, вероятно, просто буду использовать iOS 9.3.5 с низкая производительность.

Это должно занять около 10 минут.

Это должно занять около 10 минут.

apple.com/kb/HT204422

iOS 8.1.3 -- https://support.apple.com/kb/HT204245

iOS 8.2 ---- https://support.apple.com/kb/HT204423

┗━━ CVE-2015-1063 — Отказ в обслуживании — Вредоносное SMS-сообщение класса 0 (Flash) может привести к сбою и перезапуску устройства.

iOS 8.3 ---- https://support.apple.com/kb/HT204661

iOS 8.4 ---- https://support.apple.com/kb/HT204941

┗━━ CVE-2015-3728 — Man in the Middle — устройства могут автоматически связываться с ненадежной точкой доступа Wi-Fi, которая объявляет известный SSID, но с пониженным типом безопасности.

iOS 8.4.1 -- https://support.apple.com/kb/HT205030

┗━━ CVE-2015-3778 — Раскрытие конфиденциальной информации — Устройства транслируют MAC-адреса из сетей Wi-Fi, к которым ранее был доступ.

iOS 9 ------ https://support.apple.com/kb/HT205212

iOS 9.0.2 -- https://support.apple.com/kb/HT205284

iOS 9.1 ---- https://support.apple.com/kb/HT205370

iOS 9.

apple.com/kb/HT204422

iOS 8.1.3 -- https://support.apple.com/kb/HT204245

iOS 8.2 ---- https://support.apple.com/kb/HT204423

┗━━ CVE-2015-1063 — Отказ в обслуживании — Вредоносное SMS-сообщение класса 0 (Flash) может привести к сбою и перезапуску устройства.

iOS 8.3 ---- https://support.apple.com/kb/HT204661

iOS 8.4 ---- https://support.apple.com/kb/HT204941

┗━━ CVE-2015-3728 — Man in the Middle — устройства могут автоматически связываться с ненадежной точкой доступа Wi-Fi, которая объявляет известный SSID, но с пониженным типом безопасности.

iOS 8.4.1 -- https://support.apple.com/kb/HT205030

┗━━ CVE-2015-3778 — Раскрытие конфиденциальной информации — Устройства транслируют MAC-адреса из сетей Wi-Fi, к которым ранее был доступ.

iOS 9 ------ https://support.apple.com/kb/HT205212

iOS 9.0.2 -- https://support.apple.com/kb/HT205284

iOS 9.1 ---- https://support.apple.com/kb/HT205370

iOS 9. 2 ---- https://support.apple.com/kb/HT205635

iOS 9.2.1 -- https://support.apple.com/kb/HT205732

iOS 9.3 ---- https://support.apple.com/kb/HT206166

iOS 9.3.1 -- https://support.apple.com/kb/HT206225

iOS 9.3.2 -- https://support.apple.com/kb/HT206568

iOS 9.3.3 -- https://support.apple.com/kb/HT206902

iOS 9.3.4 -- https://support.apple.com/kb/HT207026

iOS 9.3.5 -- https://support.apple.com/kb/HT207107

iOS 10 ----- https://support.apple.com/kb/HT207143

iOS 10.0.1 — https://support.apple.com/kb/HT207145

iOS 10.0.2 — https://support.apple.com/kb/HT207199

iOS 10.0.3 — https://support.apple.com/kb/HT207263

iOS 10.1 --- https://support.apple.com/kb/HT207271

iOS 10.1.1 — https://support.apple.com/kb/HT207287

iOS 10.2 --- https://support.apple.com/kb/HT207422

iOS 10.2.1 — https://support.apple.com/kb/HT207482

iOS 10.3 --- https://support.

2 ---- https://support.apple.com/kb/HT205635

iOS 9.2.1 -- https://support.apple.com/kb/HT205732

iOS 9.3 ---- https://support.apple.com/kb/HT206166

iOS 9.3.1 -- https://support.apple.com/kb/HT206225

iOS 9.3.2 -- https://support.apple.com/kb/HT206568

iOS 9.3.3 -- https://support.apple.com/kb/HT206902

iOS 9.3.4 -- https://support.apple.com/kb/HT207026

iOS 9.3.5 -- https://support.apple.com/kb/HT207107

iOS 10 ----- https://support.apple.com/kb/HT207143

iOS 10.0.1 — https://support.apple.com/kb/HT207145

iOS 10.0.2 — https://support.apple.com/kb/HT207199

iOS 10.0.3 — https://support.apple.com/kb/HT207263

iOS 10.1 --- https://support.apple.com/kb/HT207271

iOS 10.1.1 — https://support.apple.com/kb/HT207287

iOS 10.2 --- https://support.apple.com/kb/HT207422

iOS 10.2.1 — https://support.apple.com/kb/HT207482

iOS 10.3 --- https://support. apple.com/kb/HT207617

┗━━ CVE-2017-2461 — Отказ в обслуживании — Вредоносное SMS-сообщение может вызвать отказ в обслуживании (потребление ресурсов).

iOS 10.3.1 — https://support.apple.com/kb/HT207688

┗━━ CVE-2017-6975 — Удаленное выполнение кода — Злоумышленник в пределах досягаемости может выполнить произвольный код на чипе Broadcom Wi-Fi.

iOS 10.3.2 — https://support.apple.com/kb/HT207798

iOS 10.3.3 — https://support.apple.com/kb/HT207923

┣━━ CVE-2017-7063 — Отказ в обслуживании — Вредоносное сообщение, возможно доставленное по SMS, может вызвать отказ в обслуживании (потребление памяти и сбой приложения).

┗━━ CVE-2017-9417 — Удаленное выполнение кода — Злоумышленник в пределах досягаемости может выполнять произвольные действия на чипе Broadcom Wi-Fi (Broadpwn).

apple.com/kb/HT207617

┗━━ CVE-2017-2461 — Отказ в обслуживании — Вредоносное SMS-сообщение может вызвать отказ в обслуживании (потребление ресурсов).

iOS 10.3.1 — https://support.apple.com/kb/HT207688

┗━━ CVE-2017-6975 — Удаленное выполнение кода — Злоумышленник в пределах досягаемости может выполнить произвольный код на чипе Broadcom Wi-Fi.

iOS 10.3.2 — https://support.apple.com/kb/HT207798

iOS 10.3.3 — https://support.apple.com/kb/HT207923

┣━━ CVE-2017-7063 — Отказ в обслуживании — Вредоносное сообщение, возможно доставленное по SMS, может вызвать отказ в обслуживании (потребление памяти и сбой приложения).

┗━━ CVE-2017-9417 — Удаленное выполнение кода — Злоумышленник в пределах досягаемости может выполнять произвольные действия на чипе Broadcom Wi-Fi (Broadpwn).